как узнать какие флешки подключались к компьютеру и когда

Как посмотреть подключенные устройства к компьютеру (в том числе историю USB подключений: флешки, телефоны, и пр.)

Сегодняшняя заметка будет посвящена одной «простой» задаче — просмотру подключенных устройств к ПК (телефоны, флешки, адаптеры, принтеры и т.д. и т.п.).

Вообще, большинство пользователей привыкло получать эту информацию в «Моем компьютере». Однако, ряд устройств — там не отображается (я уж не говорю о тех устройствах, которые в настоящее время уже отключены от USB-порта, скажем (а ведь про них тоже можно кое-что узнать!)).

Примечание : ниже я затрону только универсальные способы решения вопроса, которые актуальны для разных версий Windows Vista*, 7, 8, 10.

Как узнать характеристики компьютера, ноутбука — см. инструкцию

Смотрим устройства

Подключенные в настоящее время

Вариант 1: мой компьютер + панель управления

Как сказал выше, это наиболее очевидный и простой вариант (правда, в «Моем компьютере» можно увидеть только флешки, диски, телефоны. (принтеров и сканеров, например, здесь нет) ).

Чтобы открыть вкладку «Мой компьютер» («Этот компьютер») — просто запустите проводник (сочетание кнопок Win+E) и откройте одноименную вкладку в меню слева (пример на скриншоте ниже 👇).

Телефон подключен к USB-порту!

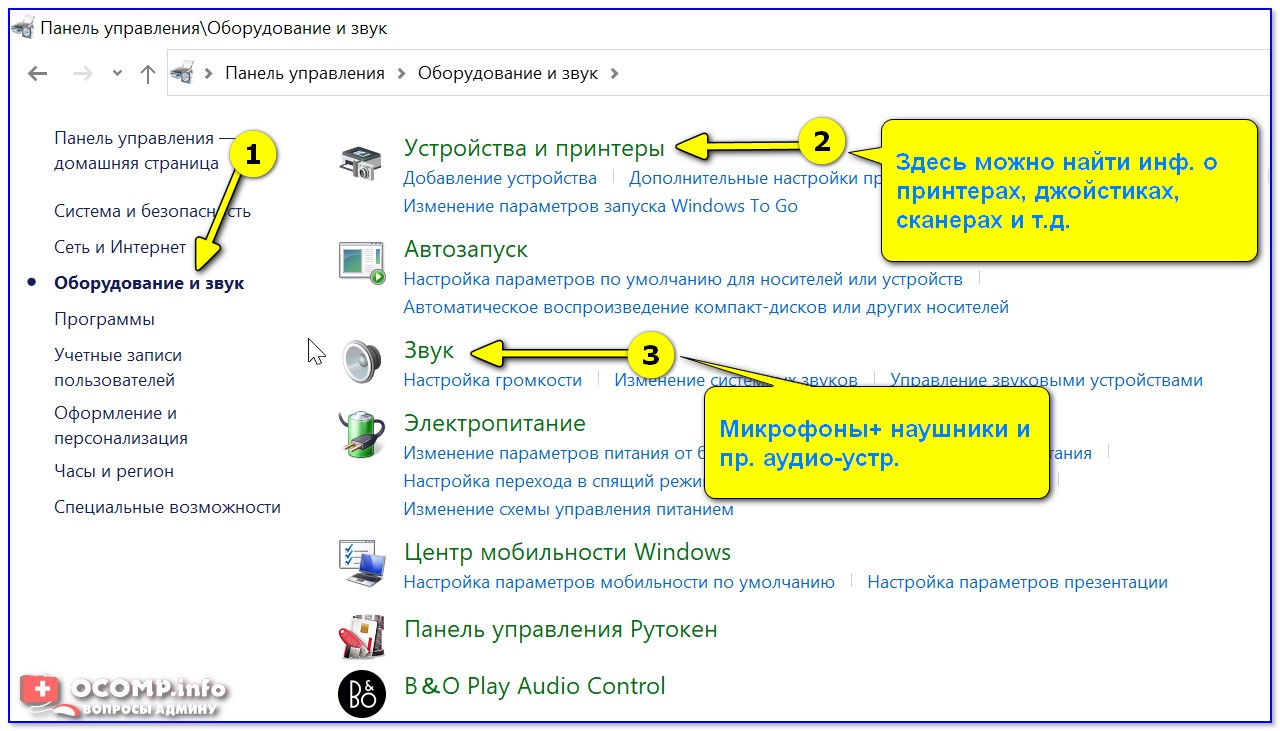

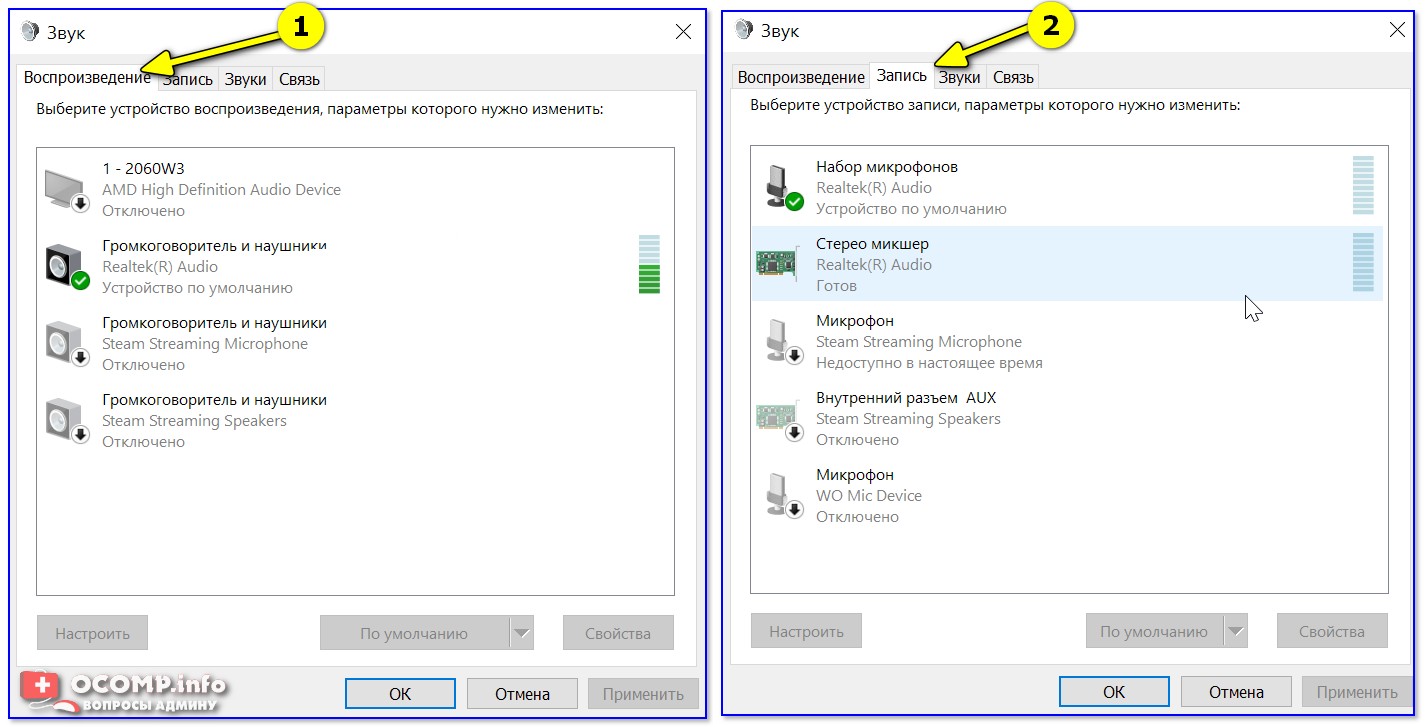

Чтобы «найти» подключенные джойстики, МФУ, наушники и т.д. — нам понадобится 👉 панель управления Windows (не путайте с параметрами системы!).

Панель управления — находим джойстики, принтеры, сканеры и т.д.

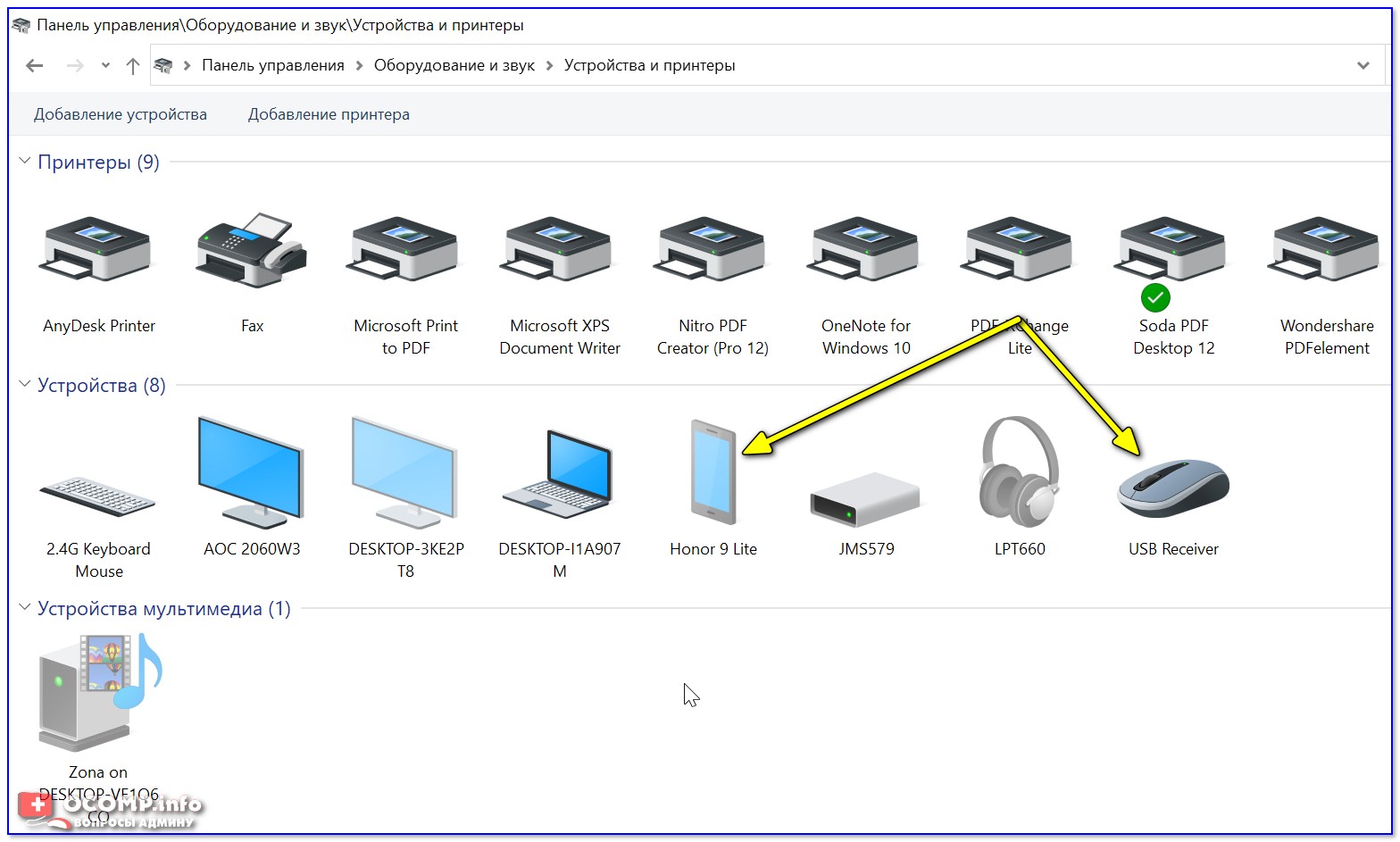

Во вкладке «устройства и принтеры» можно увидеть все подключенные принтеры, сканеры, мышки, джойстики, и др. устройства мультимедиа.

Устройства и принтеры

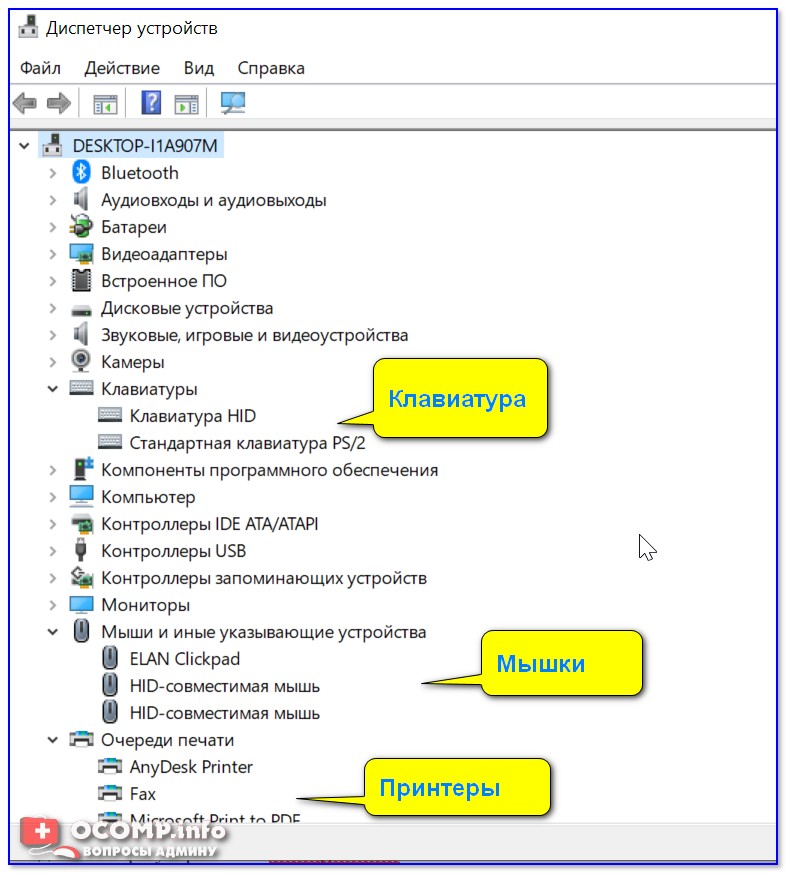

Вариант 2: диспетчер устройств

Диспетчер устройств — это системная программа Windows, которая отображает всё подключенное оборудование. Кроме этого, в нем есть:

Чтобы открыть диспетчер устройств : нажмите Win+R, и в окно «Выполнить» введите команду devmgmt.msc (👇).

Как открыть диспетчер устройств, даже если он был заблокирован (для всех* версий Windows)

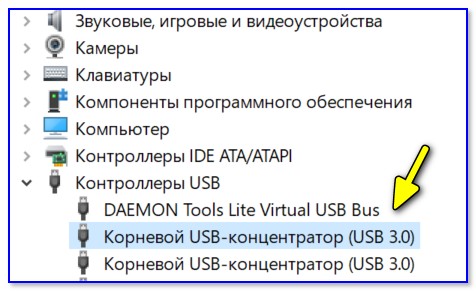

Обратите внимание, что в диспетчере устройств десятки вкладок, и все устройства рассортированы по ним. Чтобы найти одно из них — вам нужно сначала раскрыть соответствующую вкладку, в которой оно расположено (👇).

Примечание : устройство, для которого не установлен драйвер — обычно располагается во вкладке «Другие устройства».

Которые когда-то подключали к USB, но сейчас они отключены от компьютера

Не многие пользователи знают, что Windows запоминает все те устройства, которые вы когда-либо подключали к компьютеру (дату, их модель, тип и т.д.).

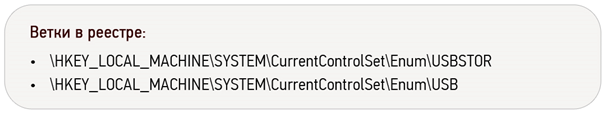

Нас в первую очередь интересуют USB-устройства — информация о них хранится в двух ветках реестра:

USBDeview (линк)

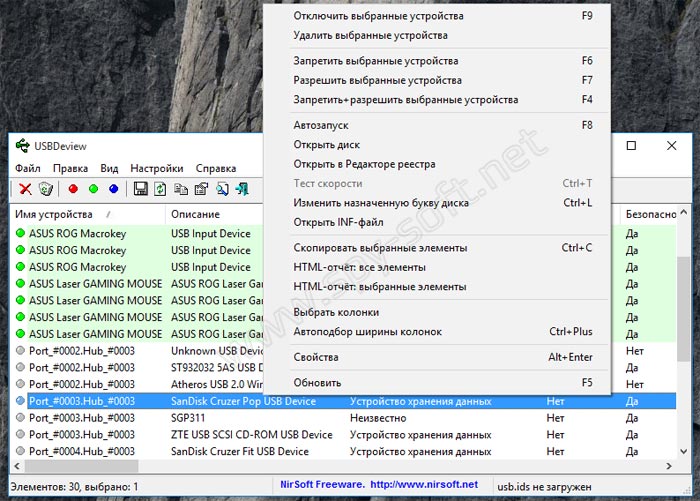

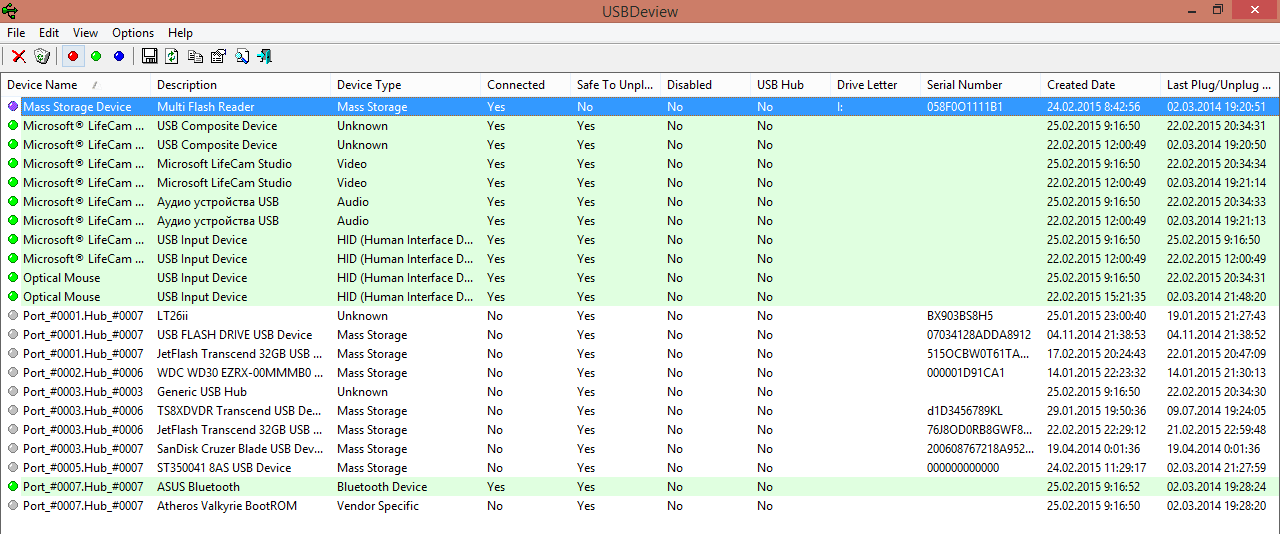

«Маленькая» утилита, которая выводит список всех USB-устройств, которые когда-либо подключали к вашему ПК.

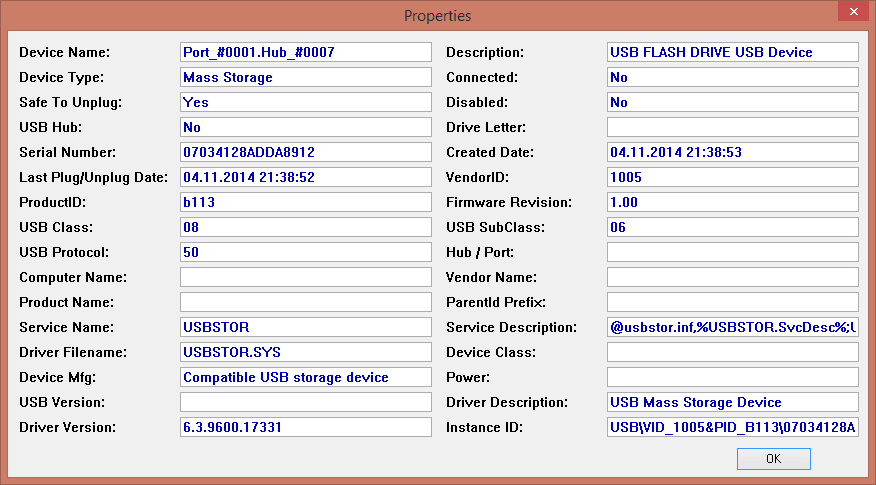

Разумеется, по каждому устройству можно будет посмотреть: дату и время, тип, идентиф. номера и т.д.

Кстати, USBDeview позволяет не только заниматься «просмотром», но также есть опции для деинсталляции устройства, его запрета, подготовки отчета и др.

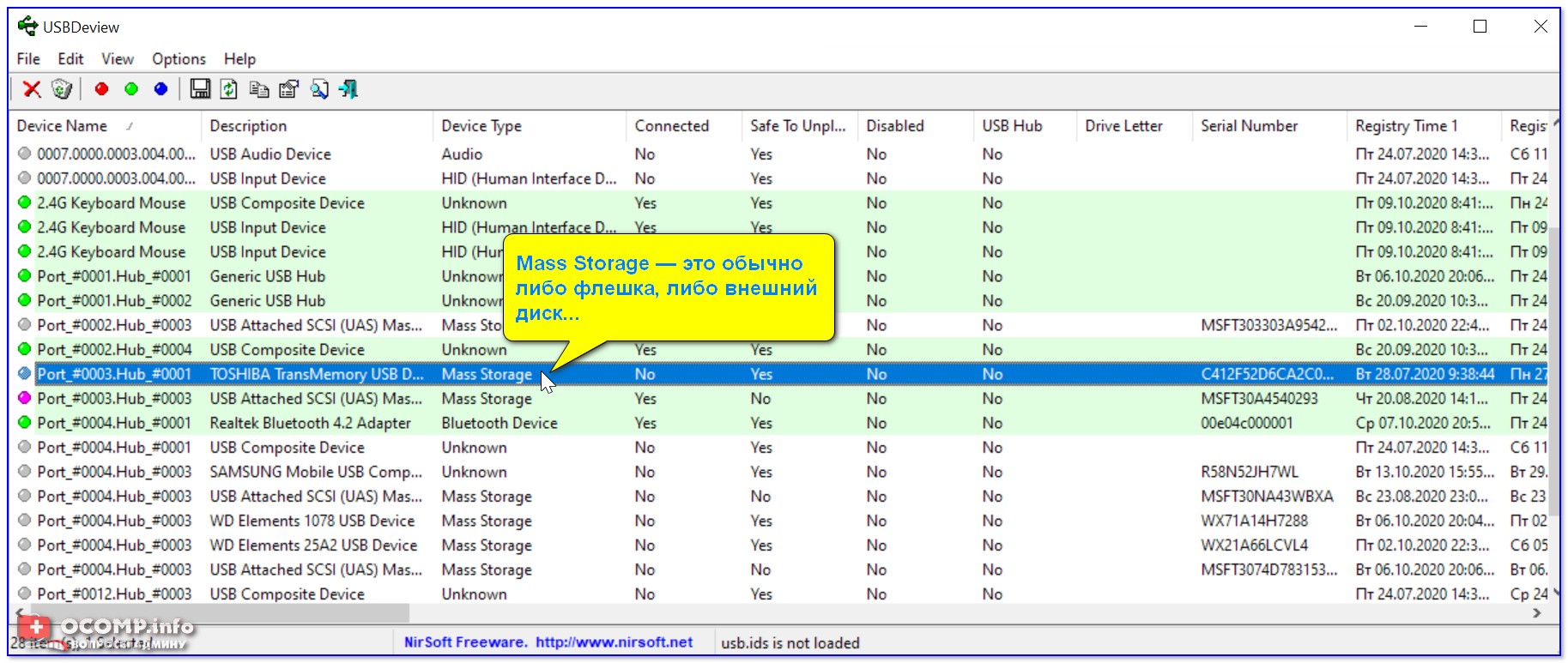

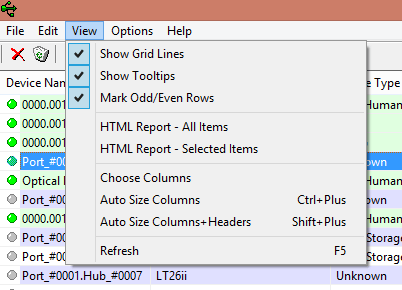

USBDeview — смотрим, когда подключалась флешка к компьютеру

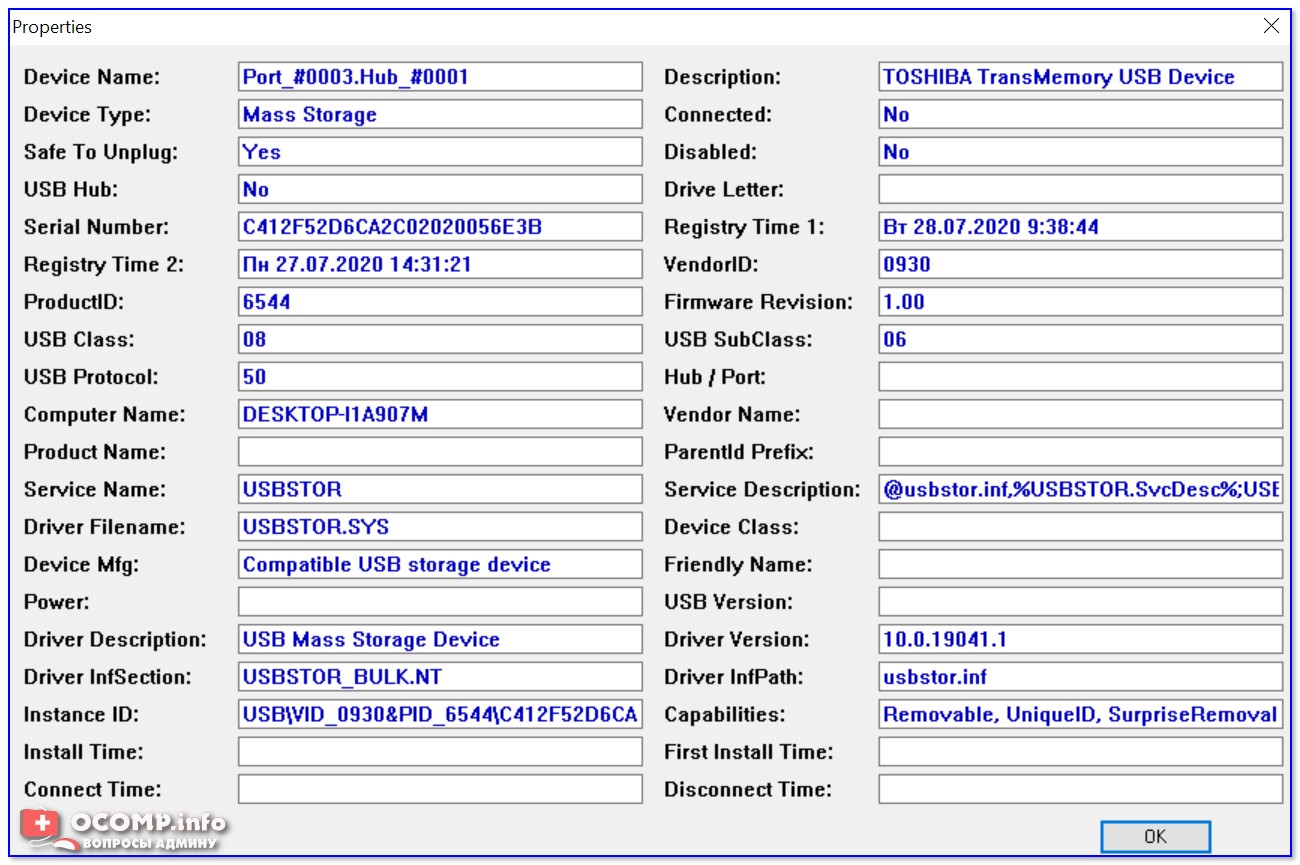

Кстати, если раскрыть свойства конкретного устройства — то здесь достаточно много информации о нем: имя, его тип, дата подкл., ID-производителя, класс и пр.

Имя устройства, дата подключения и пр.

Что делать, если компьютер не видит устройство: флешку, телефон и т.д.

Это вопрос популярный, но не однозначный (и причин этому десятки!). Здесь я укажу лишь общие моменты, с которых нужно начать диагностику.

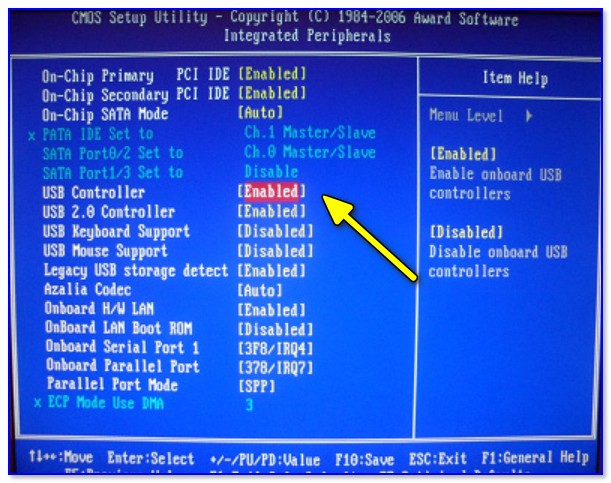

При отсутствии — проверьте, что у вас в BIOS/UEFI включен USB-контроллер!

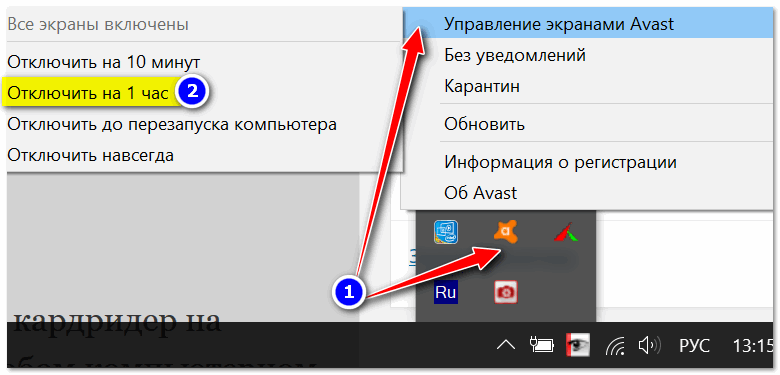

Отключение антивируса Avast на 1 час

Дополнения по теме — всегда приветствуются!

Как посмотреть историю USB подключений к стационарному компьютеру/ноутбуку?

Любое устройство, подключаемое к системе – оставляет свои следы в реестре и лог файлах.

Существует несколько способов определить — какие USB-Flash-накопители подключались к устройству:

Если нужно знать, что именно копировалось с/на компьютер – используем этот способ. При условии соблюдения политик безопасности и с помощью специального софта можно не только отследить, что в компьютер вставлялся USB flash диск, но и логировать имена файлов, которые копировались с/на диск, и содержимое этих копируемых файлов.

С помощью специальных программ можно проконтролировать доступ не только к USB flash-дискам, но и ко всему спектру съемных устройств, принтеров и сканеров.

Специализированного софта по данной теме можно перечислить много, например – SecureWave Sanctuary Device Control / Lumension Device Control, DeviceLock, GFi EndPointSecurity, InfoWatch Device Monitor и т.п. Выбор конкретного софта зависит от конкретных условий применения.

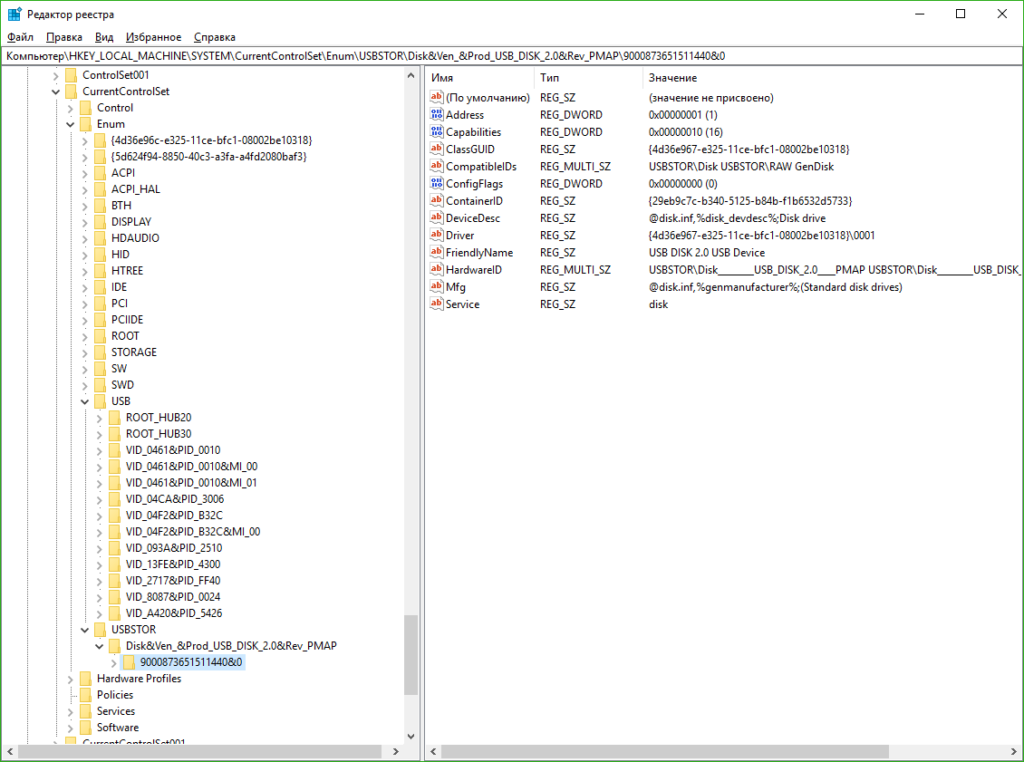

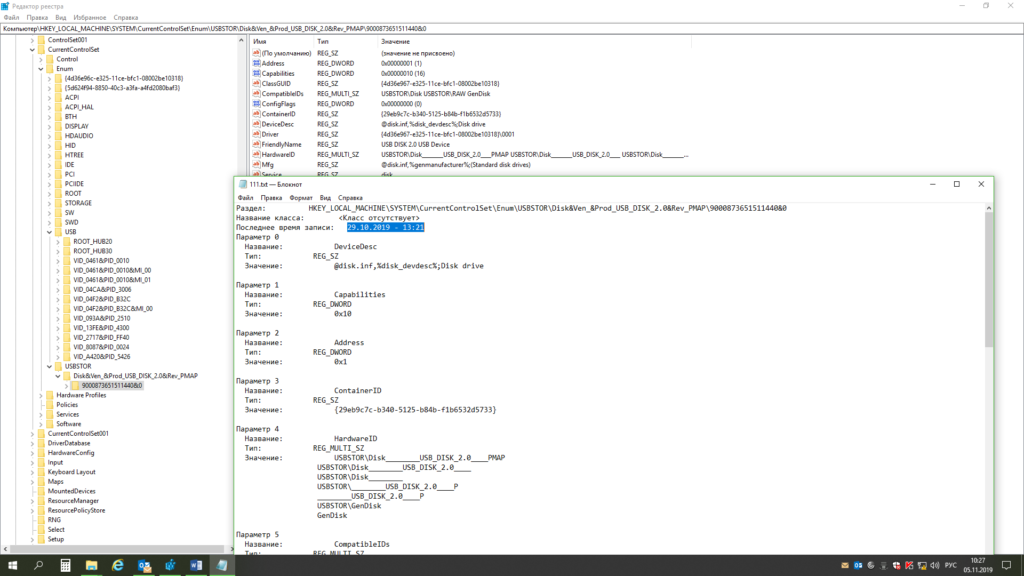

2. Ручной – самостоятельно просматриваем реестр

Все данные о подключениях USB хранятся в реестре в этих ветках:

В первой (USBSTOR) отображаются устройства-носители (как правило флеш-накопители), во- второй (USB) – телефоны, камеры, мышки и т.д.

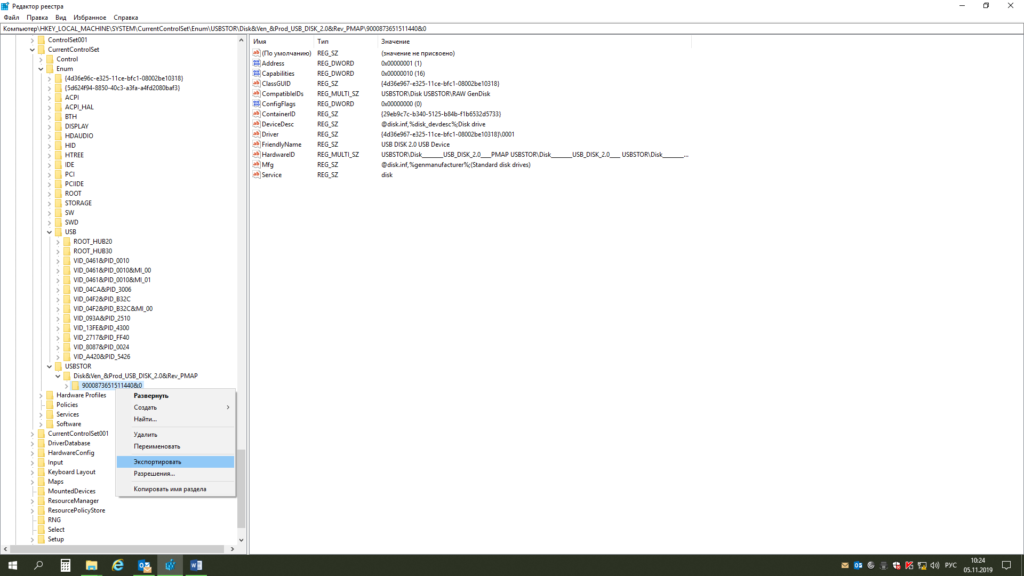

Для того, чтобы узнать дату и время подключения можно экспортировав нужный раздел в файл с расширением txt.

В данном примере флешка была вставлена в USB порт 29.10.2019 — 13:21.

Так же можно экспортировать раздел USBSTOR в файл с расширением txt.

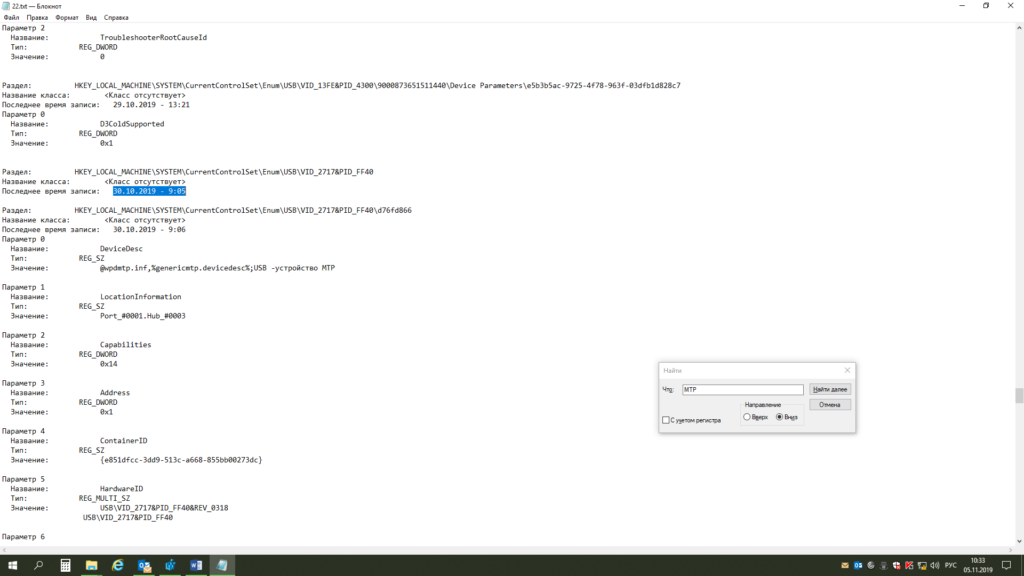

Затем запускаем поиск устройств MTP (латинскими).

Находим дату и время подключения мобильного телефона (в данном примере) к USB компьютера. Так же по поиску устройств MTP могут находиться фотоаппараты и планшеты.

Из практики: Те, кто хоть как-то связан с кибербезопасностью, наверняка не раз слышали поучительную истории о флешках, разбросанных по парковкам. Это был обычный эксперимент, проведенный в студенческом кампусе Университета штата Иллинойс, с несколькими сотнями утерянных флешек, на которых был записан безобидный скрипт, сообщающий о подключении USB-накопителя к компьютеру. Итог – 45% утерянных флешек были подключены в течении 10 часов после начала эксперимента (подробнее об этой истории — на сайте ).

Еще одно событие, произошедшее в прошлом году. В изолированную сеть атомной электростанции попало вредоносное ПО. Причина – сотрудник, для решения задач предприятия, использовал USB со скачанным для семейного просмотра фильмом.

Помните, что даже личные накопители сотрудников (флешки, карты памяти) способны нанести компании урон не меньший, чем внешняя атака.

История USB подключений в Windows 10, 8, 7, Vista, XP

Как посмотреть историю подключения USB?

Недавно на сайте был задан интересный вопрос. Автор интересовался можно ли посмотреть историю подключения USB. Если есть интерес значит надо об этом написать. Кроме того данная тема относится к Форензике — компьютерной криминалистике, а как вам известно эта тема переплетается с тематикой нашего сайта.

Поэтому в данной статье я решил рассказать про все способы, которые позволяют узнать: когда и какие USB устройства подключались к компьютеру под управлением операционной системы Windows.

Если вы пользуетесь социальной сетью ВКонтакте, то вам будет интересно узнать как с помощью функции «История активности ВКонтакте» узнать о взломе своей страницы.

История USB подключений

Существуют несколько способов: ручной — это когда самому надо копаться в реестре Windows и с использованием специальных программ. Я поверхностно расскажу про реестр и более подробно поговорю о программах, так как это на мой взгляд самый легкий и удобный способ вытащить историю использования USB девайсов.

История USB подключений вручную

Все данные о подключениях USB хранятся в реестре Windows в этих ветках:

Если опыта нет, туда лучше не соваться. А если решитесь, то хотя бы делайте бекап или снимок реестра. Как это сделать мы писали в статье «Отслеживание изменений реестра»

История USB подключений программами

Идеальным для меня способом является использование специальных программ. Я представлю две программы, у каждой есть свои достоинства. Для вашего удобства в конце статьи я прикрепил архив для скачивания всех программ разом.

История USB подключений программой USBDeview

USBDeview — это маленькая, бесплатная программа для просмотра и анализа истории подключения USB- устройств, таких как флешка, внешний жесткий диск, смартфон, планшет, USB мышка, клавиатура и т.д.

Скачать USBDeview

Скачать USBDeview бесплатно вы можете по этой прямой ссылке английскую версию. А Русскую версию здесь с файлообменика.

Автор программы известный Израильский программист Нир Софер, который написал большое количество бесплатных, полезных приложений.

Использование USBDeview

После того как скачали, разархивируйте и запустите файл «USBDeview.exe». Версия портабельная, т.е не требует установки, и после запуска мгновенно запустится.

Быстренько просканировав компьютер USBDeview отобразит список всех ранее подключенных USB-устройств.

Вот какую информацию может показать программа:

Есть еще куча другой информации, но большинству для того чтобы отследить кто и когда подключал к компьютеру флешку наверное хватит даты подключения, названия и описания USB-устройства.

Это по поводу информации которую может предоставить данная утилита. Но кроме этого программа может отключить, включить, удалить а также запретить USB устройства. Если вы собираетесь проделывать какую-нибудь из этих вышеперечисленных операций, то я настоятельно рекомендую сделать предварительно бекап или точку восстановления системы. Если же вы желаете просто просмотреть историю подключений, то делать бекап не требуется.

Кроме этого программа умеет работать из командной строки. Т.е. используя специальные команды можно получить всю информацию удаленно. Подробнее о командах вы можете узнать на сайте разработчика.

Ну, и конечно все полученные данные можно сохранить в виде отчета во всевозможные форматы от *.txt до *.html.

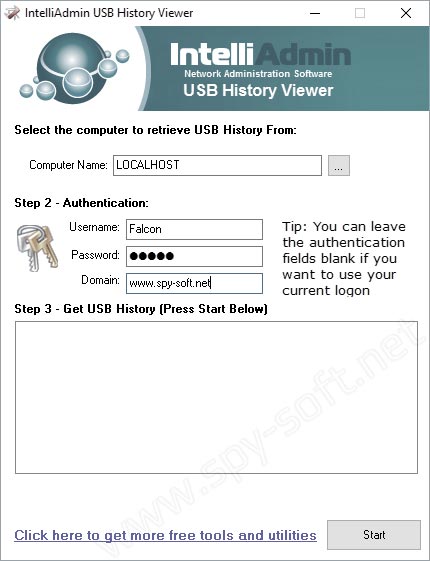

История USB программой USB History Viewer

Следующая программа с которой я хочу вас познакомить — это USB History Viewer. Утилита отображает информацию только о подключенных флешках и внешних жестких дисках.

Скачать USB History Viewer

Скачать USB History Viewer бесплатно вы можете по этой ссылке только английскую версию.

Использование USB History Viewer

Запускаем программу и видим три поля.

В первом поле выбираем компьютер. Во втором поле прописываем данные авторизации и нажимаем Start. Если необходимо вытащить информацию по текущему компьютеру и пользователю, то нечего не меняем, оставляем все поля как есть.

Данная программа лично мне нравится меньше, хотя имеет свои плюсы. Главным достоинством является умение вытаскивать историю использование флешек удаленно в локальной сети, но это требует логина и пароля удаленной машины.

На самом деле есть еще программа Internet Evidence Finder, но из-за ее фантастически высокой цены я даже рассказывать про нее не стал. Мощная утилита, но стоит 999$. Если вы профи Форензики, то вперед, но большинству хватит и этих инструментов.

Скачать архив с представленными в статье программами вы можете по этой ссылке.

На этом все, друзья. Надеюсь вам помогла данная статья и вы смогли посмотреть историю подключения USB. В целом это очень нужные программы, которыми надо уметь пользоваться, иметь у себя в архиве программ, ну или хотя бы как минимум знать об их существовании.

Кстати, чтобы не пропустить обзоры других подобных программ обязательно подпишитесь на наши паблики в социальных сетях. В будущем будет еще больше интересного!

Как узнать какие флешки подключались к компьютеру и когда

Как узнать какие usb накопители подключались к компьютеру-01

Как узнать какие usb накопители подключались к компьютеру-02

Программе потребуется немного времени на сканирование, после чего вам выдаст результат

Как узнать какие usb накопители подключались к компьютеру-03

Данных действительно много видно какой usb накопитель или флэшка подключились, видит хабы, мышки, камеры. Зеленым показано то что подключено сейчас.

Как узнать какие usb накопители подключались к компьютеру-06

Также присутствует экспорт всего списка

Как узнать какие usb накопители подключались к компьютеру-04

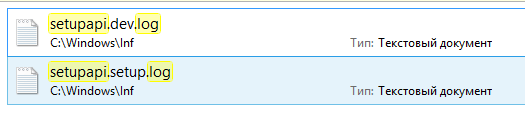

и не забываем про такие вот файлы

Как узнать какие usb накопители подключались к компьютеру-07

Надеюсь данная заметка для вас была полезной и вы поняли Как узнать какие usb накопители подключались к компьютеру и что лучше нужно заметать следы:) Замести следы вам поможет статья Как удалить данные о USB Флешках в реестре Windows

История использования USB

Ни для кого уже не секрет, что информация о разного рода активности многочисленных компонентов операционной системы попадает в реестр и файлы в виде записей заданного формата. При этом, информация эта нередко содержит чувствительные пользовательские данные: историю посещенных браузером страниц, кеш данных программ, информацию о подключаемых устройствах и многое многое другое. Во основном журналирование обеспечивается функциональными особенностями пользовательских программ, которые имеют встроенные алгоритмы сохранения истории операций, отчасти это возможно благодаря архитектурным особенностям ядра/HAL операционной системы, которые, производя конфигурирационные действия с устройствами, сохраняют информацию о последних в виде записей в системном реестре. Из всего многообразия подобной информации, в рамках данной статьи нас будет интересовать исключительно история использования USB устройств.

Система создает артефакты в момент обнаружения (инициализации) устройства (сменных накопителей, модемов, гаджетов, камер, медиаплееров и прч.) на шине компьютера. Дополнительным плюсом данного материала будет возможность сбора доказательной базы по факту неправомерного использования рабочей станции пользователя в корпоративной среде при помощи незадекларированных USB-устройств.

Не так давно в нашу жизнь вошел интерфейс USB, привнеся в неё довольно существенные изменения. Неожиданно многие вещи стали проще, отпала необходимость инсталляции устройства во внутренний интерфейсный разъем (шина), или внешний интерфейс, требующий перезагрузки станции для корректной инициализации устройства, да и сам процесс конфигурирования устройств стал, во множестве случаев, тривиальнее. На интерфейсе USB появились тысячи разнообразных по назначению устройств, которые достаточно было подключить к разъему на панели корпуса, после чего от момента подключения до состояния «готов к работе», порой проходили считанные минуты. Наряду с очевидными достоинствами: легкостью конфигурирования/использования, компактностью, функциональностью, подобные устройства сразу стали источником проблем как для безопасности персональных данных самого пользователя, так и безопасности корпоративных сред. Компактный, легко маскируемый «брелок» с интерфейсом USB может запросто явиться той ахиллесовой пятой, которая станет причиной «падения» гиганта корпоративной безопасности. Если порты USB в корпоративных рабочих станциях находятся без надлежащего контроля со стороны политик безопасности, то любое приспособление может запросто выступить в качестве средства для обхода периметра безопасности компании. И тут уж насколько хватит фантазии «взломщика», например, достаточно пронести на флешке свежий, не определяемый антивирусами вредоносный код и выполнить его (умышленно или нет), и вот вам уже прецедент, поскольку даже без локальных административных привилегий учетной записи пользователя сохраняется пространство для маневра. Не меньшую опасность представляют и USB-модемы, которые, в случае установки (а при использовании локальных/доменных политик по умолчанию это достигается достаточно просто), могут выступить в роли неконтролируемого канала передачи данных, по которому может осуществляться передача чувствительной корпоративной информации за пределы защищенного внутреннего периметра. При этом, даже декларируемые (заявленные/согласованные) пользовательские устройства (например, телефоны) могут содержать в своих микропрограммах или операционных системах уязвимости, которые, в случае эксплуатации, наносят вред не только владельцу, но и могут выступать в роли средства несанкционированного доступа к служебным данным. Поэтому, в случае возникновения инцидента информационной безопасности, связанного с эксплуатацией USB-устройств,

В связи со всем перечисленным, достаточно важно не только уметь ограничивать использование устройств, но и иметь доступ к истории USB подключений в системе. Этому вопросу и будет посвящена данная статья. Сразу оговорюсь, что весь список точек создания информации о подключении тех или иных устройство чрезвычайно обширен, поэтому по теме данной статьи мы будем рассматривать лишь историю использования USB устройств.

Перечисление (энумерация) USB устройств

Поскольку я сам в данном вопросе «плаваю», перед тем как перейти к практике, предлагаю немного усилить нашу теоретическую базу и описать терминологию, которая будет использоваться на протяжении всего материала. Сразу оговорюсь, что мы не будем освещать все виды взаимодействия, выполняющиеся на шине USB на аппаратном уровне, а сосредоточимся исключительно на основных понятиях, относящихся к USB-устройствам и требующихся нам для понимания практической стороны вопроса.

Подключение любого нового оборудования сопряжено с выполнением модулями ядра системы Windows предопределенных фаз опроса и инициализации. Начинается всё с того, что при подключении устройства к разъему USB, контроллером USB (встроенным в чипсет на материнской плате) генерируется аппаратное прерывание. Драйвер USB, ответственный за обработку данного прерывания, запрашивает статус порта, и если статус указывает на подключенное устройство, то ответственными подсистемами ядра производится последовательность действий, которую условно можно разделить на две стадии:

Отсюда следует вывод, что любое USB-устройство должно уметь реагировать на запросы от хоста и иные события на шине. В ответ на подобного рода запросы, микрокод устройства возвращает из ПЗУ требуемую информацию. Данные, возвращаемые устройством в ответ на запросы разнообразных дескрипторов, являются важными для операционной системы, поскольку именно часть этих данных представляет собой различного рода идентификаторы, используемые системой в дальнейшем в процессе нумерования устройства. Давайте приведем наиболее значимую информацию:

| Название поля | Терминология Windows | Размер (байт) | Комментарий |

|---|---|---|---|

| idVendor | VID | 2 | Идентификатор производителя устройства. При присвоении идентификатора производителя, соответствующее числовое значение вносится в реестр производителей. |

| idProduct | PID | 2 | Идентификатор продукта. Назначается производителем устройства. Product ID используется для дифференциации продуктов в рамках одного производителя. |

| bcdDevice | REV | 2 | Идентификатор ревизии. Используется для дифференциации разных аппаратных модификаций в рамках одной модели устройства. Может использоваться при выпуске новой версии платы/контроллера/логики. |

| bDeviceClass, bFunctionClass, bInterfaceClass | Class | 1 | Класс устройства. Используется для задания класса схожих устройств с общим набором идентичных свойств. |

| bDeviceSubclass, bFunctionSubClass, bInterfaceSubclass | SubClass (SUB) | 1 | Подкласс устройства. Используется для задания подкласса схожих устройств в рамках класса. |

| bDeviceProtocol, bFunctionProtocol, bInterfaceProtocol | Protocol (Prot, PROTO) | 1 | Протокол устройства. Используется для задания протокола для устройств в рамках класса и подкласса. |

| iProduct | Product | ? | Текстовая строка-описатель продукта. Когда устройство подключено к компьютеру, данная информация отображается в Диспетчере устройств. |

| iSerialNumber | Serial | ? | Серийный номер. Используется для уникализации абсолютно одинаковых устройств, например две одинаковых флешки. Назначается и поддерживается производителем устройства. Связанный механизм носит имя Сериализация. Сериализация так же участвует в уникальной идентификации устройства, поскольку добавляет еще один уровень уникальности. |

Более того, использование пары VID / PID в дескрипторе любого USB-устройства предписывается спецификацией, согласно которой данные параметры должны быть уникальны для каждой модели устройства. Ну это, опять же, все в теории, а на практике пару раз встречались экземпляры устройств, при работе с которыми становилось очевидно, что значения VID/PID взяты произвольно, либо взяты свободные значения (!) из реестра производителей. Понятно кому выгодно подобным заниматься 🙂 Ну это скорее редко встречающаяся ситуация, когда производителю хочется сэкономить на внесении в реестр производителей.

Затем, после того, как у устройства запрошены ключевые параметры, для USB устройства создан уникальный идентификатор HardwareID ( CompatibleID ), однозначно идентифицирующий устройство/класс устройства. Драйвер USB-концентратора уведомляет специализированный модуль ядра под названием Диспетчер Plug-n-Play (PnP Manager) о новом устройстве. Диспетчер PnP получает идентификаторы HardwareID и CompatibleID устройства и пытается обнаружить устройства с аналогичными идентификаторами HardwareID/CompatibleID. В этот момент в системе создается узел устройства (devnode), что является, по сути, первым отпечатком USB устройства в системе. Если похожее устройство найдено, то производится установка соответствующих драйверов в автоматическом режиме, если же не найдено, то Диспетчер PnP получается уведомление о новом устройстве и далее действует по определенным правилам, описание которых выходит за рамки данного материала.

Эксперимент

В Сети много противоречивой информации относительно истории подключения USB, поэтому давайте проведем собственный эксперимент по выявлению всех возможных системных местоположений, формирующих историю USB подключений. С целью выявления следов подключения USB стоит отследить абсолютно все изменения, происходящие в системе в момент подключения USB устройства. С этой целью на просторах Сети была найдена замечательная утилита под названием SysTracer, которая обладает всем необходимым функционалом. Утилита настолько проста и функциональна, что во многих случаях она окажется незаменимым средством в руках специалиста, поскольку предоставляет возможность сделать КРАЙНЕ полезное действие: создать мгновенный снимок (snapshot) состояния ключевых компонентов системы, таких как реестр и файлы. В качестве системы я использовал чистую инсталляцию Windows 7 Professional, при этом главным требованием было отсутствие каких-либо подключений внешних носителей. Итак, делаем снимок чистой системы, затем вставляем тестовую USB-флешку SanDisk Cruzer mini 1.0Gb и через некоторое время делаем второй снимок. Встроенными средствами утилиты SysTracer сравниваем полученные образы с выводом отчета. В итоге у нас получился некий набор системных изменений, среди которых мы попытаемся выбрать именно те, которые могут относиться к следам подключения USB устройств. Выбранный мною метод имеет и свои недостатки, поскольку наблюдения за активностью системы применительно к USB устройствам не проводилось «в динамике», то есть мы не работали с открытыми с подключаемого носителя файлами (.docx/.xlsx) в различных пользовательских приложениях, а это могло привести к тому, что мы можем упустить факты попадания частей информации с USB-носителя в файлы подкачки, различные временные файлы кеша и файлы иного назначения. Поэтому материал, скорее всего, потребует последующей доработки.

История в файлах

После изучения изменений файловой части системных изменений, подтвердился факт того, что в операционной системе Windows 7 все действия над устройствами отражаются в следующих журнальных файлах: