Что такое политика безопасности в информационной безопасности

Политика безопасности. Краткий обзор защитных политик. (часть первая)

Вступление

Много людей рассматривают политику, как вкусный, но необязательный десерт, который может быть по желанию добавлен к основным блюдам – межсетевым защитам, вирусным сканерам и VPN, слегка сдобренным IDS. Это неправильно. В этой статье я попытаюсь объяснить, почему, на мой взгляд, именно политика должна служить основой всесторонней стратегии информационной безопасности, и как политика может быть эффективной, практической частью ваших цифровых защитных систем.

В терминах же компьютерной безопасности политику можно определить как изданный документ (или свод документов), в котором рассмотрены вопросы философии, организации, стратегии, методов в отношении конфиденциальности, целостности и пригодности информации и информационных систем.

Конфиденциальность – обеспечение информацией только тех людей, которые уполномочены для получения такого доступа. Хранение и просмотр ценной информации только теми людьми, кто по своим служебным обязанностям и полномочиям предназначен для этого.

Пригодность – обеспечение того, чтобы информация и информационные системы были доступны и готовы к эксплуатации всегда, как только они потребовались. В этом случае, основная цель информационной политики безопасности должна быть гарантия, что информация всегда доступна и поддерживается в пригодном состоянии.

Эти цели характерны для любой системы безопасности.

Теперь обсудим механизмы, через которые эти цели могут быть достигнуты, а именно:

Философия

Стратегия

Стратегия – это план или проект в философии безопасности. Детализация этого плана показывает, как организация намеревается достигнуть целей, поставленных (явно или неявно) в пределах структуры философии.

Правила

Правила – они и в Африке правила. Они объясняют, что нам следует делать, а чего не следует делать никогда в нашей политике информационной безопасности.

Методы

Преимущества политики: какую выгоду предлагает политика?

В предыдущем разделе мы кратко рассмотрели, что такое политика, и более подробно, что такое политика информационной безопасности. Но даже из этого краткого описания уже должно быть ясно, что, когда мы имеем в виду политику, мы подразумеваем серьезный бизнес. В сфере информационных технологий это обычно означает необходимость серьезных инвестиции – денежных, временных, человеческих ресурсов. В этой области невозможно скупиться на затраты, если мы планируем их возместить, эффективная политика никогда не бывает быстрой для установки. Здесь возникает вопрос, который для себя решают все, кто решил создать качественную политику информационной защиты: «Что она даст такого, чего бы не было у меня, ну скажем для примера, в Snort 1.7 для Bastion Linux?»

Босс может сам контролировать это

Обеспечение подтверждения должного усердия в вопросе безопасности

Иллюстрация обязательств по организации безопасности

Поскольку политика, как правило, публикуется, она может служить дополнительным доводом для потенциальных клиентов / инвесторов, специалисты другой компании могут сами оценить уровень компетентности ваших специалистов. Все большее число крупных российских, а тем более, иностранных, компаний требуют доказательства обеспечения достаточного уровня надежности и безопасности, в том числе и информационной, своих инвестиций и ресурсов. Без наличия в вашей организации профессиональной политики безопасности с вами в большинстве случаев просто не будут иметь никаких контактов.

Практические выгоды от политики безопасности

Кто-то может возразить, что приведенные выше параметры обеспечивают скорее маркетинговые и организационные преимущества. Хорошо, специально для них ниже рассмотрим практические выгоды.

Она формируют эталонный тест измерения прогресса в вопросах безопасности

Она помогает гарантировать усердие и последовательность во всех филиалах

Самая большая проблема, с которой сталкиваются руководители службы информационной безопасности крупных корпораций – не новые типы вирусов, не неизвестные эксплоиты и даже не программы взлома и перехвата паролей. Нет, со всем этим можно бороться. Труднее всего гарантировать, что системный администратор в отдаленном филиале фирмы где-нибудь в Крыжополе вовремя появится на своем рабочем месте и установит свежие заплаты, допустим к IIS, а не пойдет на пляж или не засидится дома за телевизором во время матча чемпионата мира по футболу. А ведь от этого может зависеть не только безопасность офиса в Крыжополе, но и безопасность всей корпорации в целом. Хорошо осуществленная политика помогает гарантировать выполнение инструкций, путем создания единой директивы и ясного назначения обязанностей и, что одинаково важно, описания ответственности за последствия неудачи и неисполнение обязанностей.

Она служит гидом для информационной безопасности

Хорошо разработанная политика может стать Библией администратора. Печально, но далеко не каждый сотрудник, чей компьютер подключен в вашу корпоративную сеть, понимает угрозу TCP sequence number guessing атаки на OpenBSD. К счастью, ваша политика безопасности IP сети будет гарантировать, что машины всегда установлены в той части сети, которая предлагает уровень безопасности, соответствующей роли машины и предоставляемой информации.

Политики информационной безопасности

Грамотная конфигурация и основные требования,

политики DLP-системы

П олитикой информационной безопасности (ИБ) называется комплекс мер, правил и принципов, которыми в своей повседневной практике руководствуются сотрудники предприятия/организации в целях защиты информационных ресурсов.

За время, прошедшее с возникновения самого понятия ИБ, наработано немало подобных политик – в каждой компании руководство само решает, каким образом и какую именно информацию защищать (помимо тех случаев, на которые распространяются официальные требования законодательства Российской Федерации). Политики обычно формализуются: разрабатывается соответствующий регламент. Такой документ сотрудники предприятия обязаны соблюдать. Хотя не все из этих документов в итоге становятся эффективными. Ниже мы рассмотрим все составляющие политики информационной безопасности и определим основные аспекты, которые необходимы для ее эффективности.

Для чего нужна формализация защиты информации

Положения о политике информационной безопасности чаще всего в виде отдельного документа появляются во исполнение требования регулятора – организации, регламентирующей правила работы юридических лиц в той или иной отрасли. Если положения об информационной безопасности нет, то не исключены определенные репрессии в отношении нарушителя, которые могут вылиться даже в приостановку деятельности последнего.

Также политика безопасности является обязательной составляющей определенных стандартов (местных или международных). Необходимо соответствие конкретным требованиям, которые обычно выдвигают внешние аудиторы, изучающие деятельность организации. Отсутствие политики безопасности порождает отрицательные отклики, а подобные оценки негативно влияют на такие показатели, как рейтинг, уровень надежности, инвестиционная привлекательность и т. д.

Материалы об информационной безопасности появляются на свет, когда высший менеджмент сам приходит к пониманию необходимости структурированного подхода к теме защиты информации. Такие решения могут быть воплощены в жизнь после внедрения технических средств, когда появляется осознание того, что данными средствами надо управлять, они должны быть под постоянным контролем. Зачастую ИБ включает в себя и проблематику взаимоотношений с персоналом (сотрудник может рассматриваться не только как лицо, подлежащее защите, но и как объект, от которого информация должна быть защищена), иные аспекты и факторы, выходящие за рамки исключительно защиты компьютерной сети и предотвращения несанкционированного доступа к ней.

Наличие соответствующих положений говорит о состоятельности организации в вопросах информационной безопасности, ее зрелости. Четкая формулировка правил обеспечения информационной безопасности является свидетельством того, что в данном процессе достигнут существенный прогресс.

В DLP-системах политика безопасности – алгоритм проверки перехвата на соблюдение внутренних ИБ-правил. Для «СёрчИнформ КИБ» разработано 250+ готовых политик безопасности, которые предназначены компаниям из разных сфер.

Несостоявшиеся политики

Одно лишь наличие документа с названием «Положение об информационной безопасности» не является залогом информационной безопасности как таковой. Если он рассматривается лишь в контексте соответствия каким-то требованиям, но без применения на практике эффект будет нулевым.

Неэффективная политика безопасности, как показывает практика, встречается двух видов: грамотно сформулированная, но не реализуемая, и реализуемая, но внятно не сформулированная.

Первая, как правило, достаточно распространена в организациях, в которых ответственный за защиту информации просто скачивает аналогичные документы из Интернета, вносит минимальные правки и выносит общие правила на утверждение руководства. На первый взгляд, такой подход кажется прагматичным. Принципы безопасности в разных организациях, даже если направленность их деятельности разнится, зачастую похожи. Но проблемы с защитой информации могут возникнуть при переходе от общей концепции информационной безопасности к повседневной работе с такими документами, как процедуры, методики, стандарты и т. д. Так как политику безопасности изначально формулировали для другой структуры, возможны определенные сложности с адаптацией повседневных документов.

К неэффективной политике второго типа относится попытка решить задачу не принятием общих стратегических планов, а путем сиюминутных решений. Например, системный администратор, устав от того, что пользователи своими неосторожными манипуляциями нарушают работу сети, предпринимает следующие действия: берет лист бумаги и за десять минут набрасывает правила (что можно, а что нельзя, кому разрешен доступ к данным определенного свойства, а кому – нет) и озаглавливает это «Политикой». Если руководство такую «Политику» утверждает, то она впоследствии может годами служить основой деятельности структуры в сфере информационной безопасности, создавая ощутимые проблемы: например, с внедрением новых технологий не всегда поставишь и необходимое программное обеспечение. В итоге начинают допускаться исключения из правил (например, нужна какая-то программа, она дорогостоящая, и работник убеждает руководство использовать нелицензионную версию вопреки ранее установленным правилам безопасности), что сводит на нет всю защиту.

Разработка эффективной системы информационной безопасности

Для создания эффективной системы информационной безопасности должны быть разработаны:

Все вышеприведенные документы должны быть взаимосвязаны и не противоречить друг другу.

Также для эффективной организации информационной защиты следует разработать аварийные планы. Они необходимы на случай восстановления информационных систем при возникновении форс-мажорных обстоятельств: аварий, катастроф и т. д.

Структура концепции защиты

Сразу заметим: концепция информационной защиты не тождественна стратегии. Первая статична, в то время как вторая – динамична.

Основными разделами концепции безопасности являются:

Помимо этого не лишним будет раздел, описывающий основные критерии эффективности в сфере защиты важной информации. Индикаторы эффективности защиты необходимы, прежде всего, топ-менеджменту. Они позволяют объективно оценить организацию безопасности, не углубляясь в технические нюансы. Ответственному за организацию безопасности также необходимо знать четкие критерии оценки эффективности ИБ, дабы понимать, каким образом руководство будет оценивать его работу.

Перечень основных требований к документации по безопасности

Политику безопасности надо формулировать с учетом двух основных аспектов:

Из выше перечисленного вытекают и два требования к методическим материалам по безопасности:

Организация и внедрение ИБ

После того, как документация по информационной безопасности готова, необходима плановая организация работы по ее внедрению в повседневную работу. Для этого необходимо:

Развертывание DLP-системы в компании также требует бумажной подготовки. Чтобы ускорить процесс внедрения системы, компании, у которых нет выделенной ИБ-службы, могут воспользоваться аутсорсингом информационной безопасности.

Лица, пытающиеся получить несанкционированный доступ к информации

В заключение мы классифицируем тех, кто может или хочет получить несанкционированный доступ к информации.

Потенциальные внешние нарушители:

Потенциальные внутренние нарушители:

Для организации надежной защиты информации от каждой из перечисленных групп требуются свои правила. Если посетитель может просто забрать с собой какой-то листок с важными данными, то человек из техперсонала – создать незарегистрированную точку входа и выхода из ЛВС. Каждый из случаев – утечка информации. В первом случае достаточно выработать правила поведения персонала в офисе, во втором – прибегнуть к техническим средствам, повышающим информационную безопасность, таким как DLP-системы и SIEM-системы, предотвращающие утечки из компьютерных сетей.

При разработке ИБ надо учитывать специфику перечисленных групп и предусмотреть действенные меры предотвращения утечки информации для каждой из них.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Статьи по теме: «Информационная безопасность»

Политики информационной безопасности: первый уровень организационно-распорядительных документов системы информационной безопасности

Содержание:

Иерархическая структура документации по информационной безопасности

Оптимальное и контролируемое обеспечение информационной безопасности (далее – ИБ) требует наличия пакета документов, системно описывающих цели и взаимосвязи процессов по их достижению. Классически такая документация разделяется по уровням, иерархия ее построения визуально представляется в виде пирамиды, демонстрируемой на рисунке 1.

Стоит отметить, что количество уровней иерархии документации в организации определяется спецификой организации и может быть различно. Наиболее часто встречается 3-х и 4-х уровневая иерархия документации.

Создавать и развивать комплексную систему ИБ необходимо, руководствуясь едиными принципами и подходами. В противном случае, конечный результат может представлять собой разрозненный набор технических средств и организационно-распорядительных документов организации, который нельзя будет назвать «системой» и эффективность которого будет невысока. Потраченные организацией материальные ресурсы не дадут ожидаемого эффекта. Распространена ситуация, когда подразделение ИБ планирует свою деятельность, исходя из исключительно внутреннего понимания бизнес-процессов организации, субъективно определяет актуальные цели и задачи ИБ. При этом стандартно возникают проблемы с обоснованностью целесообразности внедрения той или иной технологии ИБ в организации, с выделением и обоснованностью бюджета на ИБ.

Первый уровень иерархической структуры документации по информационной безопасности

Разработка Концепции или стратегии ИБ нацелена на решение указанных проблем. Концепция / стратегия ИБ должна отражать позицию руководства организации в вопросах обеспечения ИБ и определять цели, задачи и общие принципы, в соответствии с которыми будет строиться комплексная система ИБ. Концепция или стратегия ИБ должна представлять собой высокоуровневый документ, определяющий развитие комплексной системы ИБ в организации на несколько лет вперед.

Мировой опыт

Крупные зарубежные компании рассматривают ИБ как неотъемлемое свойство архитектуры организации. Под архитектурой организации понимается набор принципов, подходов и технологий. При этом все элементы архитектуры организации должны быть пронизаны архитектурой ИБ [1]. Взаимосвязь архитектур представлена на рисунке 2.

При формировании архитектуры ИБ необходимо описать в формализованном виде процессы, ролевые обязанности персонала, технологии и типы информации, используемые в организации. Рекомендуется учитывать не только текущие потребности организации, но и задачи бизнеса на будущее. Критически важно увязывать задачи ИБ с основной концепцией развития организации.

Отечественный подход

Для крупных отечественных холдингов характерна разработка двухуровневых Концепций / стратегий развития, вызванная масштабом организации. Так, в АО «РЖД» утверждена общая стратегия развития [2] и функциональные стратегии по направлениям развития [3]. При этом вопросы обеспечения ИБ не только выделены в отдельное направление [4], но и отражены в документах по иным направлениям стратегического развития холдинга [3].

Менее крупные корпорации и организации ограничиваются либо одноуровневой концепцией ИБ [5]-[9], либо Политикой ИБ [10]-[11].

Концепция / стратегия ИБ, как и любой другой документ, может разрабатываться с различным вниманием к деталям и нуждам конкретной организации. Однако одним из основных требований, которым должны соответствовать такого рода документы, является комплексность, поскольку, если какие-либо нюансы не будут учтены в документе, то они могут быть упущены вовсе.

Поэтому Концепция / стратегия ИБ должна учитывать самые различные моменты:

Как сделать?

Особо отметим, что типовых Концепций / стратегий ИБ не существует. Концепция / стратегия ИБ – исключительно практический документ, максимально соответствующий нуждам конкретной организации.

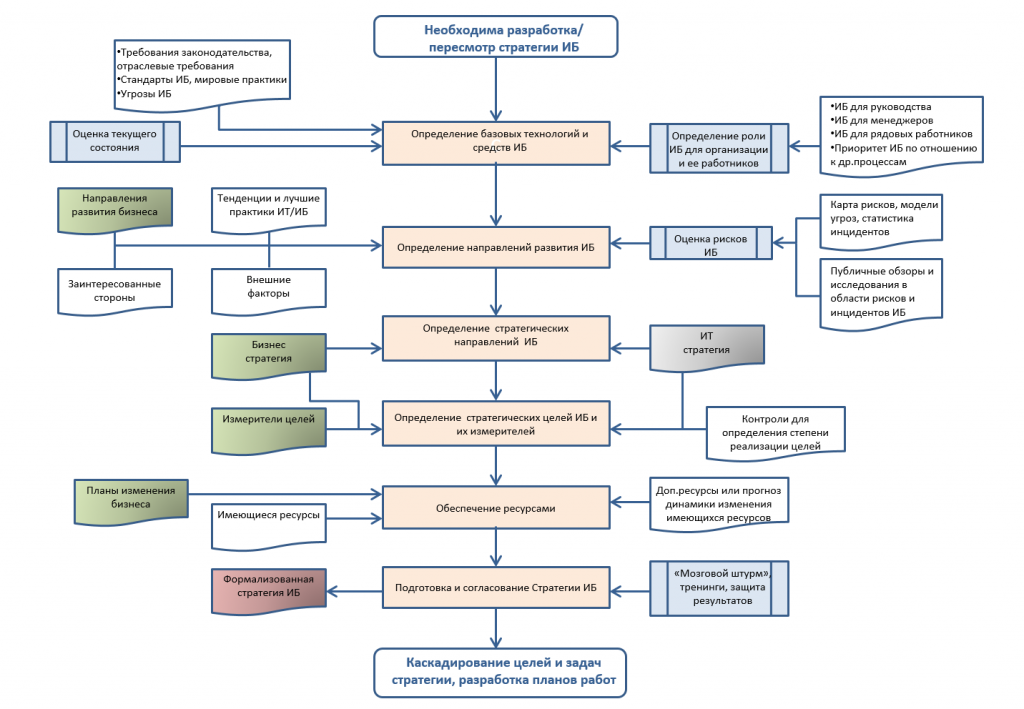

Для построения архитектуры комплексной системы ИБ необходимо осуществить ряд взаимосвязанных действий, объединенных единым стратегическим замыслом и представленных в структурированном виде. Процесс разработки Концепции / стратегии ИБ отражен на рисунке 3.

Иные варианты

В случаях, когда организации ограничиваются разработкой политики ИБ, следует исходить из того, что политика ИБ становится основным высокоуровневым документом организации, определяющим подходы, методики достижения целей ИБ через постановку стратегических целей, формирующим подходы к построению моделей угроз и атак, а также методики выявления, оценки и прогнозирования рисков ИБ. Наиболее полно требования к форме, содержанию и задачам политики ИБ сформированы в банковской сфере [12]-[14]. Так же можно отметить идентичность политик ИБ органов государственной власти [15]-[16] или органов здравоохранения [17]-[18], в силу серьезного централизованного ведомственного и отраслевого регулирования сферы их деятельности. Для коммерческих организаций характерна более узкая направленность политики ИБ на обеспечение безопасности персональных данных в организации [19]-[20].

Это важно учесть

Наиболее существенное влияние на состав и содержание разделов политики ИБ организации оказывает актуализация законодательства Российской Федерации и Евразийского экономического союза [21].

Так, в 2006 году с целью регулирования отношений, связанных с обработкой персональных данных (далее – ПДн), были внесены изменения в законодательство Российской Федерации [22]. Мерами, направленными на обеспечение выполнения оператором обязанностей, определенных российским законодательством, предусмотрена обязательная разработка и утверждение в каждой организации политики обработки персональных данных [23]. Разработка данной политики невозможна без интеграции технических и организационных средств защиты ПДн в комплексную систему ИБ организации.

Внесение отдельного состава административного правонарушения за нарушение требований о защите информации (за исключением информации, составляющей государственную тайну), установленных федеральными законами и принятыми в соответствии с ними иными нормативными правовыми актами Российской Федерации, заставило организации перейти от формального исполнения требований российского законодательства в виде утверждения типового пакета документации по ИБ к организации реальных процессов обеспечения и управления ИБ [24].

В дальнейшем были законодательно урегулированы отношения, связанные с обработкой государственного информационного ресурса в государственных информационных системах [25].

Возросшая степень автоматизации и информатизации объектов критической информационной инфраструктуры Российской Федерации привела в 2016 году к необходимости выделения вопросов обеспечения безопасности критической информационной инфраструктуры в отдельную область законодательства [26].

Выполнение требований по защите ПДн, установленных нормативными правовыми актами Российской Федерации, приводит к необходимости формирования многоуровневой экономически обоснованной комплексной системы ИБ в организации.

Обеспечение безопасности ПДн у крупного оператора связи достигается:

Второй уровень иерархической структуры документации по информационной безопасности

На втором уровне иерархии документации по обеспечению ИБ находятся документы, определяющие правила, требования и принципы, используемые применительно к отдельным областям ИБ, видам и технологиям деятельности организации – частные политики ИБ. Кроме того, в состав документов данного уровня рекомендуется включить стандарты технологий обеспечения ИБ организации [28].

Для обеспечения взаимодействия направлений ИБ не рекомендуется повторение одинаковых правил и (или) требований в различных частных политиках ИБ. Включение в частную политику ИБ правила и (или) требования, содержащегося в другой частной политике ИБ, целесообразно осуществлять посредством соответствующей ссылки.

Частные политики ИБ формируются на основании принципов, требований и задач, определенных в Концепции / стратегии ИБ организации, с учетом детализации, уточнения и дополнительной классификации информационных активов и угроз, определения владельцев информационных активов, анализа, оценки рисков и возможных последствий реализаций угроз ИБ в границах области действия регламентируемой области ИБ или технологии.

Базовый набор частных политик ИБ

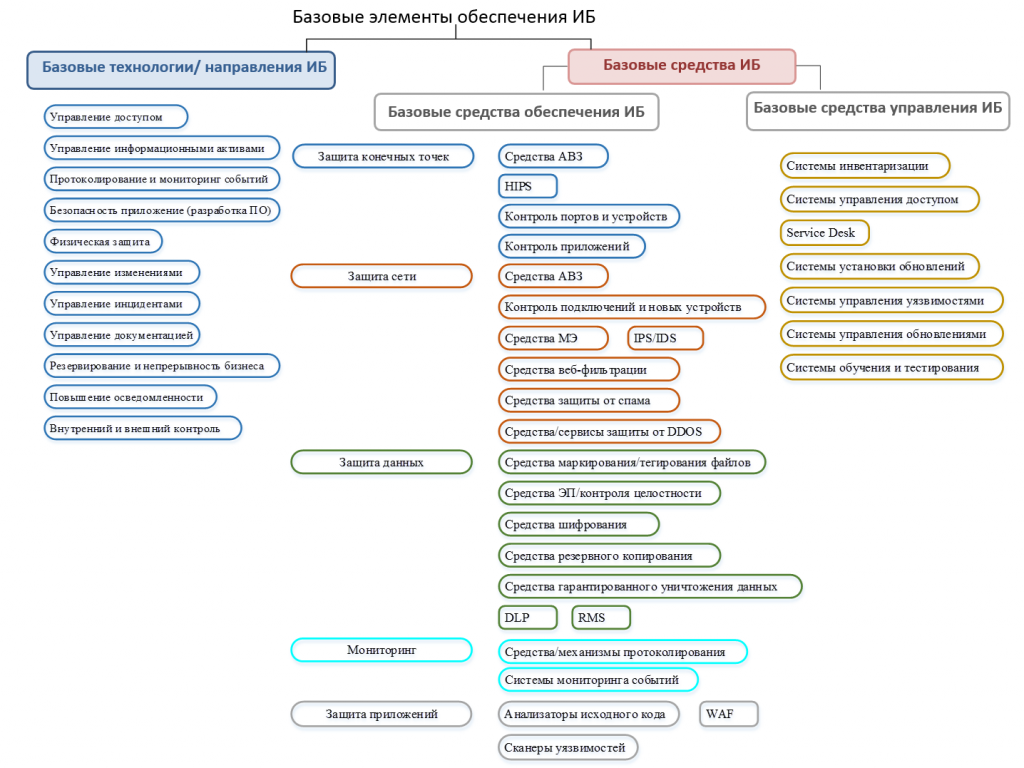

Комплектность частных политик ИБ определяется исходя из используемых в организации информационных технологий, технических и организационных мер ИБ – элементов комплексной системы ИБ. Базовый набор элементов комплексной системы ИБ приведен на рисунке 4.

Проверка качества частной политики ИБ

В частные политики ИБ организации рекомендуется включать положения, определяющие:

В силу высокой изменчивости информационных технологий, технологий обеспечения ИБ и появления новых средств ИБ, а также с ростом возможностей нарушителя ИБ, рекомендуется установить период актуализации частных политик ИБ в один год.

Для проверки полноты разработанных частных политик ИБ желательно составлять контрольные листы. Например, для политики управления инцидентами ИБ можно предложить проверку наличия следующих положений:

С чего начать?

Управление доступом

Управление доступом к защищаемым информационным ресурсам организации — наиболее существенная функция, реализуемая комплексной системой ИБ организации. Без реализации процесса управления доступом к информационным ресурсам организации невозможно обеспечить защиту от несанкционированного доступа к ним.

Риски для информации и средств обработки информации организации, являющиеся следствием бизнес-процессов, в которых участвуют сторонние организации, необходимо определять и реализовывать соответствующие меры и средства контроля и управления прежде, чем будет предоставлен доступ [29].

При необходимости разрешения доступа сторонней организации к средствам обработки информации или к защищаемым информационным ресурсам организации следует проводить оценку рисков ИБ для актуализации существующих мер контроля и управления ИБ в организации.

Доступ сторонних организаций к защищаемым информационным ресурсам организации не должен предоставляться до реализации соответствующих мер и до подписания соглашения, определяющего сроки и условия подключения или доступа к защищаемым информационным ресурсам.

Необходимо предусмотреть осведомленность сторонних организаций об исполнении надлежащим образом требований ИБ, а также убедиться в юридическом закреплении ответственности и обязательств сторонних организаций в отношении доступа, обработки, передачи или иных действий с защищаемыми информационными ресурсами организации.

Если управление ИБ осуществляется в рамках договоров аутсорсинга, то в договорах должно быть оговорено, каким образом третья сторона будет гарантировать поддержание адекватного уровня ИБ организации, определенный оценкой риска, а также адаптацию к выявленным рискам и изменениям рисков.

Некоторые из различий между аутсорсингом и другими формами обеспечения услуг третьими сторонами включают в себя вопросы ответственности, планирование переходного периода и возможного срыва операций в течение данного периода, планирование мероприятий на случай непредвиденных ситуаций и тщательность проверок, а также сбор и управление информацией по инцидентам ИБ. Поэтому важно, чтобы организация планировала и управляла переходом к договорам аутсорсинга и применяла соответствующий процесс управления изменениями и перезаключения договоров либо окончания действия договоров. В договоре необходимо учитывать процедуры непрерывной обработки на случай, если третья сторона окажется неспособной поставлять свои услуги, для предотвращения какой-либо задержки по организации замены услуг.

Управление инцидентами ИБ

Одним из важных процессов в комплексной системе ИБ организации является процесс управления инцидентами ИБ. Наличие корректной политики управления инцидентами ИБ и функционирующий на ее основе процесс управления инцидентами ИБ позволяют поддерживать комплексную систему ИБ в актуальном состоянии (проводить мероприятия по совершенствованию комплексной системы ИБ), корректируя как набор мероприятий по обеспечению ИБ, так и внося изменения в планирование мероприятий ИБ в организации.

Основными целями процесса управления инцидентами ИБ являются минимизация потерь организации, вызванных инцидентами ИБ, и снижение риска возникновения повторных инцидентов ИБ за счет обеспечения оперативности выявления инцидентов ИБ и реализации эффективного управления разрешением инцидентов ИБ. Выявление событий ИБ в масштабе реального времени и их правильная классификация как инцидентов ИБ позволяет организации существенно снизить материальные и репутационные потери от компьютерных атак, а также понизить издержки от «ложных срабатываний» комплексной системы ИБ. Оптимизируется состав сил и средств организации, назначаемых на ликвидацию последствий инцидентов ИБ.

К основным задачам процесса управления инцидентами ИБ относятся:

Как правило, политика управления инцидентами ИБ включает описание целей и задачей процесса; состава событий ИБ и критериев классификации событий ИБ как инцидентов ИБ; стадий процесса управления инцидентами ИБ, ролей работников, задействованных на стадиях процесса управления инцидентами ИБ; организационной структуры процесса управления инцидентами ИБ.

Правильно организованный процесс управления инцидентами – это:

В настоящее время законодательство Российской Федерации активно развивается в целях нормативного и методического обеспечения централизованного сбора информации об инцидентах ИБ, с дальнейшими скоординированными в масштабах всей страны действиями по предотвращению компьютерных атак и ликвидации их последствий. Вопросы оперативного выявления и своевременного реагирования на инциденты ИБ в организации стали вопросами государственной важности и влияют на безопасность Российской Федерации.

Заключение

Информационная безопасность остается сегодня важнейшим элементом развития цифровой экономики Российской Федерации. Расширение электронного взаимодействия участников рынка и масштабное использование новых информационных технологий невозможно без глубокой интеграции культуры информационной безопасности во все сферы деятельности коммерческих организаций и государственных структур страны. Политики ИБ, будучи наиболее эффективным инструментом по повышению в организациях культуры информационной безопасности, остаются значимым фактором и в современных условиях. Более того, с усилением «цифровизации» процессов экономической деятельности и государственного управления в Российской Федерации роль политик ИБ будет только возрастать.

[1] Информационный бюллетень «Архитектура и стратегия информационной безопасности Cisco».

[2] Стратегии развития холдинга «РЖД» на период до 2030 года, утвержденная советом директоров ОАО «РЖД» от 23 декабря 2013 г. № 19.

[3] Стратегия научно-технологического развития холдинга «РЖД» на период до 2025 года и на перспективу до 2030 года (Белая книга).

[4] Концепция по обеспечению кибербезопасности ОАО «РЖД.

[5] Концепция обеспечения информационной безопасности ЗАО «Страховая компания «Диана».

[6] Концепция информационной безопасности информационных систем персональных данных администрации Шемуршинского района.

[7] Концепция информационной безопасности информационных систем персональных данных ГАОУ СПО «Республиканский базовый медицинский колледж имени Э.Р. Раднаева».

[8] Концепция информационной безопасности информационных систем Министерства социальной, семейной и демографической политики Удмуртской Республики.

[9] Концепция информационной безопасности информационных систем персональных данных ООО «АТЭКС ПЛЮС».

[10] Политика информационной безопасности ФГБУ «ПИЯФ» НИЦ «Курчатовский институт».

[11] Политика информационной безопасности ГПОАУ ЯО «Ярославского педагогического колледжа».

[12] СТО БР ИББС-1.0-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения».

[13] РС БР ИББС-2.0-2007 «Методические рекомендации по документации в области обеспечения информационной безопасности в соответствии с требованиями СТО БР ИББС-1.0».

[14] СТО БР ИББС-1.2-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методика оценки соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям СТО БР ИББС-1.0-2014».

[15] Политика информационной безопасности комитета Ставропольского края по делам архивов.

[16] Политика информационной безопасности при работе с персональными данными в администрации Нефтекумского городского округа Ставропольского края.

[17] Политика информационной безопасности в ГАУЗ «СП №8».

[18] Политика информационной безопасности информационных систем персональных данных ГУЗ «Поликлиника №5».

[19] Политика Torex в области информационной безопасности.

[20] Политика информационной безопасности ООО «Юсодент».

[21] Соглашение о порядке защиты конфиденциальной информации и ответственности за ее разглашение при осуществлении Евразийской экономической комиссией полномочий по контролю за соблюдением единых правил конкуренции.

[22] Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных».

[23] Постановление Правительства Российской Федерации от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

[24] «Кодекс Российской Федерации об административных правонарушениях» от 30.12.2001 № 195-ФЗ.

[25] Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

[26] Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации».

[27] Политика «Обработка персональных данных в ПАО «МТС» ПТ-010-3.

[28] ГОСТ Р ИСО/МЭК 27002-2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности. Свод норм и правил менеджмента информационной безопасности.

[29] «План мероприятий по направлению «Информационная безопасность» программы «Цифровая экономика Российской Федерации» (утв. Правительственной комиссией по использованию информационных технологий для улучшения качества жизни и условий ведения предпринимательской деятельности (протокол от 18.12.2017 № 2).

Автор:

Валерий Комаров, специалист по защите информации, отдел методологии ИБ, Управление ИБ, ДИТ города Москвы.