Что такое переадресация портов

Переадресация портов: что это такое и как ее настроить?

Переадресация портов может быть мощным инструментом для разблокировки дополнительных функций на маршрутизаторе, но также может стать серьезной уязвимостью в системе безопасности.

Что такое переадресация портов?

Чтобы понять, что такое переадресация портов, сначала необходимо понять, какую функцию выполняет маршрутизатор. Брандмауэр NAT, установленный в маршрутизаторе, посылает входящие соединения на устройства, которые их запрашивали, а также блокирует нежелательные входящие данные. Это происходит автоматически, но если вы хотите, чтобы ваши домашние устройства подключались к удаленному устройству, вам нужно настроить переадресацию портов.

Стандартный маршрутизатор имеет более 60 000 портов. Примерно первые 1000 из них обычно предназначены для выполнения специфических функций. Оставшиеся могут быть назначены на любое устройство или программу по вашему желанию. Это можно сделать, просто открыв порт на маршрутизаторе и назначив его конкретному устройству. Теперь, когда устройство отправит запрос на подключение к вашему маршрутизатору, автоматически произойдет прямое соединение.

Для чего используется переадресация портов?

Переадресация портов необходима всякий раз, когда вам нужно установить прямое подключение между устройством в вашей домашней сети и удаленным устройством. Например:

Существует много других законных способов использования переадресации портов, но многие из них являются сложными и будут непонятны обычным пользователям.

На видео: Порты и перенаправление\открытие портов. Инструкция и объяснения на пальцах!

Как настроить переадресацию портов?

Конкретные инструкции по переадресации портов могут отличаться для каждого отдельного роутера, поэтому будет приведен общий обзор того, как может выглядеть этот процесс:

Допустим, ваш маршрутизатор имеет IP-адрес 193.24.171.247. Если порт, который вы настроили для подключения к вашей домашней камере видеонаблюдения 8028, то запрос на ваш маршрутизатор для подключения непосредственно к камере через переадресацию портов будет отправлен по этому адресу: 93.24.171.247:8028. Это все равно, что набрать номер телефона с добавочным номером.

Является ли переадресация портов безопасной?

Представьте себе, что порты вашего маршрутизатора — это двери, и большинство из них заперты. Информация из интернета все еще может попасть внутрь — она должна быть проверена и допущена маршрутизатором. Но если одна из этих дверей открыта, то любой, кто попытается войти внутрь, сможет это сделать.

В каком – то смысле это не так плохо, как кажется — открытый порт (или незапертая дверь) ведет только к тому устройству, на которое он был направлен. Но если, например, ваша камера видеонаблюдения имеет слабый пароль (или не имеет его вообще), злоумышленник может видеть то же, что видит ваша камера и даже контролировать ее. Порт, открытый непосредственно на вашем компьютере, может использоваться для заражения компьютера или для взлома вашей сети. Поэтому очень важно защищать свои устройства надежными паролями.

Другая проблема заключается в том, что порты, настроенные вручную, остаются открытыми до тех пор, пока вы не закроете их вручную. Их можно легко взломать. Обычно невозможно использовать уже занятый порт, но хакеру ничего не стоит подключиться к открытому и неиспользуемому порту.

Что такое UPnP?

Возможно, ранее вы уже использовали переадресацию портов без ручной настройки и даже не знали об этом. Как? В любом современном устройстве используется технология Universal Plug and Play (UPnP), которая позволяет приложениям открывать порты на маршрутизаторе при необходимости и закрывать их по окончании работы.

UPnP может быть удобен, но здесь также существуют потенциальные проблемы с безопасностью. Предполагается, что каждому устройству в своей локальной сети можно доверять. Поэтому если одно из них случайно заразилось вредоносным ПО, которое хочет получить прямое соединение с удаленным хакером, ваш UPnP-маршрутизатор разрешит это без вопросов. Такое подключение было бы невозможным, если бы UPnP был отключен.

Устаревшие маршрутизаторы с плохой UPnP уязвимы для ряда эксплойтов. Некоторые из них могут вообще открыть все порты на вашем маршрутизаторе или использовать UPnP для изменения DNS-сервера.

Работает ли переадресация портов с VPN?

Переадресация портов в целом может работать с протоколом VPN. Но многие из них блокируют практически все соединения порта внутри устройства, за исключением тех, которые наиболее часто используются популярными приложениями.

Серфинг интернета с открытыми портами открывает ряд рисков в области безопасности. Блокировка доступа ко всем портам, за исключением тех, которые необходимы для работы VPN и доступа в интернет, является частью того, как некоторые VPN обеспечивают вашу безопасность.

Что такое переадресация портов?

В этой статье демонстрируются наиболее распространенные сценарии переадресации портов.

Переадресация портов передает сетевой трафик от одного сетевого устройства прослушивания (называемого «портом») к другому, либо на том же компьютере, либо на другом компьютере. Порты в данном контексте — это не физические объекты, а программные процедуры, прослушивающие сетевую активность.

Когда трафик, направленный на определенный порт, поступает на маршрутизатор или брандмауэр, или другое сетевое приложение, ответ, который оно получает, может быть определен в соответствии с портом, с которым оно пытается установить связь. При использовании переадресации портов вы можете перехватить сообщение, поступающее, например, на порт 8080, и перенаправить его на порт 80. Новый порт назначения может находиться на том же устройстве, что и принимающее сигнал, или на другом устройстве. Существует множество способов перенаправления портов, и для этого есть разные причины. В этой статье показаны наиболее распространенные сценарии.

Перенаправление портов с помощью маршрутизатора

Обычно проброс портов необходим, когда вы размещаете сервер дома. Ваш домашний маршрутизатор (обычно это WiFi устройство, которое вы получаете от провайдера) имеет встроенный брандмауэр, предназначенный для предотвращения проникновения внешнего мира в вашу домашнюю сеть. Вы можете использовать перенаправление портов, чтобы разрешить трафик на определенном порту через брандмауэр вашего маршрутизатора и направить его на определенный IP-адрес в вашей сети.

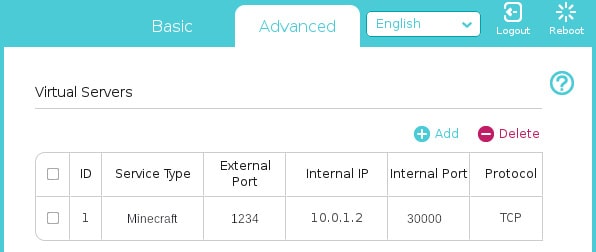

Например, допустим, вы размещаете сервер Minetest и хотите пригласить друзей. Чтобы они могли пройти через ваш маршрутизатор и попасть на ваш сервер Minetest, вы должны пробросить порт с маршрутизатора на компьютер, на котором размещен Minetest. По умолчанию сервер Minetest работает на порту 30000. Вы можете пробросить порт 30000 на вашем маршрутизаторе на порт 30000 на вашем сервере Minetest, или вы можете произвольно придумать более простой порт для запоминания игроками и пробросить его вместо этого. Я обнаружил, что люди неизбежно неправильно считают нули в 30000 (особенно без запятой), поэтому я использую порт 1234 и перенаправляю его на мой внутренний порт 30000.

Интерфейсы маршрутизаторов разных производителей отличаются друг от друга, но идея одна и та же, независимо от того, маршрутизатор какой марки установлен у вас дома. Сначала войдите в свой маршрутизатор.

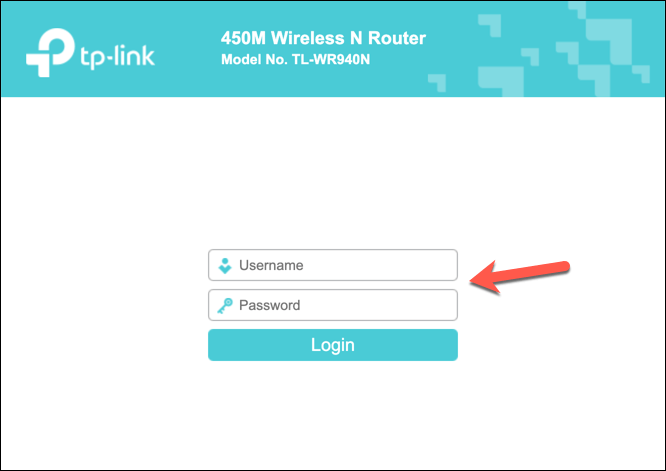

Его IP-адрес и информация для входа часто указаны на самом маршрутизаторе или в документации к нему. У меня маршрутизатор TP-Link GX90, и я вхожу в него, указывая в веб-браузере адрес 10.0.1.1, но ваш маршрутизатор может иметь адрес 192.168.0.1 или какой-либо другой.

Мой маршрутизатор GX90 называет переадресацию портов «Виртуальные серверы» — это категория, находящаяся на вкладке маршрутизатора «Переадресация NAT». NAT означает Network Address Translation (трансляция сетевых адресов). Другие маршрутизаторы могут называть это просто переадресацией портов, брандмауэром или службами. Чтобы найти нужную категорию, может потребоваться немного щелчков мышью, или вам придется потратить некоторое время на изучение документации к маршрутизатору.

Когда вы найдете настройку переадресации портов, добавьте новое правило, в котором будет указан внешний порт (1234, в моем примере) и внутренний порт (30000). Перенаправьте внешний порт на внутренний порт на IP-адресе компьютера, к которому вы хотите, чтобы люди могли получить доступ.

В этом примере я перенаправляю трафик, поступающий в мою домашнюю сеть через порт 1234, на порт 30000 моего домашнего сервера, расположенного по адресу 10.0.1.2.

Сохраните правило, чтобы продолжить работу.

Далее вам нужно узнать публичный IP-адрес вашей домашней сети. Его можно получить на таких сайтах, как ifconfig.me или icanhazip.com. Либо откройте браузер на одном из этих сайтов, либо получите IP с помощью команды curl:

Теперь ваши друзья могут присоединиться к вашему серверу Minetest, введя 169.169.23.49:1234 в свой клиент Minetest.

Перенаправление портов с помощью брандмауэра

Сисадминам иногда необходимо перенаправлять порты для трафика, поступающего на сервер. Например, вы можете принять трафик на порт 80, но представить пользователю службу, работающую на порту 8065. Без проброса портов вашим пользователям пришлось бы помнить о необходимости добавлять определенный порт в конце URL, который они вводят в браузер, например, example.com:8065. Большинство пользователей не привыкли думать о портах, поэтому перехват вызова на обычный веб-порт 80 и перенаправление его на непонятный порт, на котором работает ваше веб-приложение, является большим удобством для ваших пользователей.

Вы можете перенаправлять трафик на сервере с помощью firewall-cmd, внешней команды демона firewalld.

Сначала задайте порты и протоколы, которые вы хотите перенаправлять:

Чтобы сделать изменение постоянным, используйте параметр —runtime-to-permanent:

Переадресация в сети

В сетях существуют и другие виды переадресации, помимо переадресации портов. Например, IP-переадресация и проксирование являются формами переадресации. По мере ознакомления с тем, как обрабатывается сетевая информация при ее маршрутизации, вы можете попробовать различные виды переадресации (и проследить за ними с помощью tcpdump или аналогичных программ), чтобы понять, что лучше всего подходит для вашей конфигурации.

Что такое переадресация портов и как ее настроить на маршрутизаторе

Если вы читаете эту статью, примите наши поздравления! Вы успешно взаимодействуете с другим сервером в Интернете, используя порты 80 и 443, стандартные открытые сетевые порты для веб-трафика. Если бы эти порты были закрыты на нашем сервере, вы бы не смогли прочитать эту статью. Закрытые порты защищают вашу сеть (и наш сервер) от хакеров.

Наши веб-порты могут быть открыты, но порты вашего домашнего маршрутизатора не должны быть открыты, поскольку это открывает лазейку для злонамеренных хакеров. Однако вам может потребоваться разрешить доступ к вашим устройствам через Интернет, время от времени используя переадресацию портов. Вот что вам нужно знать, чтобы помочь вам узнать больше о переадресации портов.

Что такое перенаправление портов?

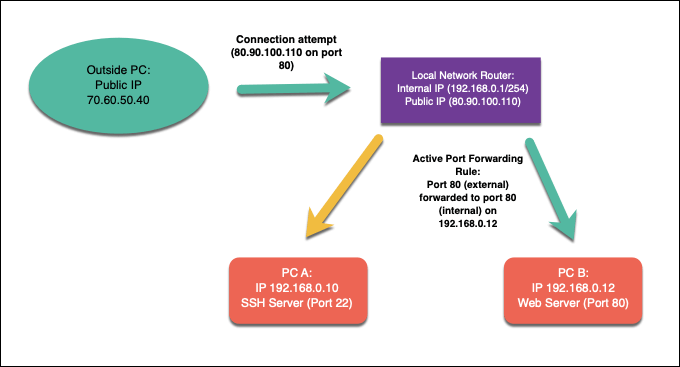

Перенаправление портов — это процесс на маршрутизаторах локальной сети, который перенаправляет попытки подключения с сетевых устройств на определенные устройства в локальной сети. Это благодаря правилам переадресации портов на вашем сетевом маршрутизаторе, которые соответствуют попыткам подключения к правильному порту и IP-адресу устройства в вашей сети.

В локальной сети может быть один общедоступный IP-адрес, но каждое устройство в вашей внутренней сети имеет свой собственный внутренний IP-адрес. Перенаправление портов связывает эти внешние запросы от A (общедоступный IP-адрес и внешний порт) с B (запрошенный порт и локальный IP-адрес устройства в вашей сети).

Чтобы объяснить, почему это может быть полезно, давайте представим, что ваша домашняя сеть немного похожа на средневековую крепость. Хотя вы можете смотреть за стены, другие не могут заглядывать внутрь или ломать вашу защиту — вы защищены от нападения.

Благодаря встроенным сетевым брандмауэрам ваша сеть находится в таком же положении. Вы можете получить доступ к другим онлайн-сервисам, таким как веб-сайты или игровые серверы, но другие пользователи Интернета не могут получить доступ к вашим устройствам взамен. Подъемный мост поднят, так как ваш брандмауэр активно блокирует любые попытки внешних подключений нарушить работу вашей сети.

Однако в некоторых ситуациях такой уровень защиты нежелателен. Если вы хотите запустить сервер в домашней сети (используя Raspberry Pi, например), необходимы внешние подключения.

Здесь на помощь приходит переадресация портов, так как вы можете пересылать эти внешние запросы на определенные устройства без ущерба для вашей безопасности.

Например, предположим, что вы используете локальный веб-сервер на устройстве с внутренним IP-адресом 192.168.1.12, а ваш общедоступный IP-адрес — 80.80.100.110. Внешние запросы к порту 80 (80.90.100.110:80) будут разрешены благодаря правилам переадресации портов, при этом трафик будет перенаправляться на порт 80 на 192.168.1.12.

Для этого вам необходимо настроить вашу сеть так, чтобы разрешить переадресацию портов, а затем создать соответствующие правила переадресации портов в вашем сетевом маршрутизаторе. Вам также может потребоваться настроить другие брандмауэры в вашей сети, включая брандмауэр Windows, чтобы разрешить трафик.

Почему вам следует избегать UPnP (автоматическая переадресация портов)

Настроить переадресацию портов в вашей локальной сети не сложно для опытных пользователей, но для новичков это может создать всевозможные трудности. Чтобы решить эту проблему, производители сетевых устройств создали автоматизированную систему переадресации портов под названием UPnP (или Universal Plug and Play).

Идея UPnP заключалась (и есть) в том, чтобы разрешить интернет-приложениям и устройствам автоматически создавать правила переадресации портов на вашем маршрутизаторе, чтобы разрешить внешний трафик. Например, UPnP может автоматически открывать порты и пересылать трафик для устройства, на котором запущен игровой сервер, без необходимости вручную настраивать доступ в настройках вашего маршрутизатора.

Идея блестящая, но, к сожалению, исполнение некорректно — если не сказать чрезвычайно опасно. UPnP — это мечта вредоносного ПО, поскольку он автоматически предполагает, что любые приложения или службы, работающие в вашей сети, безопасны. В UPnP взламывает сайт раскрывает ряд уязвимостей, которые даже сегодня легко допускаются сетевыми маршрутизаторами.

С точки зрения безопасности лучше проявить осторожность. Вместо того, чтобы подвергать риску вашу сетевую безопасность, избегайте использования UPnP для автоматической переадресации портов (и, если возможно, полностью отключите его). Вместо этого вам следует вручную создавать правила переадресации портов только для приложений и служб, которым вы доверяете и которые не имеют известных уязвимостей.

Как настроить переадресацию портов в сети

Если вы избегаете UPnP и хотите настроить переадресацию портов вручную, обычно это можно сделать на странице веб-администрирования вашего маршрутизатора. Если вы не знаете, как получить к нему доступ, вы обычно можете найти информацию в нижней части маршрутизатора или включить ее в руководство по документации вашего маршрутизатора.

Вы можете подключиться к странице администратора вашего маршрутизатора, используя адрес шлюза по умолчанию для вашего маршрутизатора. Обычно это 192.168.0.1 или аналогичный вариант — введите этот адрес в адресную строку браузера. Вам также потребуется пройти аутентификацию, используя имя пользователя и пароль, предоставленные вашим маршрутизатором (например, admin).

Настройка статических IP-адресов с использованием резервирования DHCP

В большинстве локальных сетей используется динамическое выделение IP-адресов для назначения временных IP-адресов устройствам, которые подключаются. Через определенное время IP-адрес обновляется. Эти временные IP-адреса могут быть переработаны и использованы в другом месте, и вашему устройству может быть назначен другой локальный IP-адрес.

Однако переадресация портов требует, чтобы IP-адрес, используемый для любых локальных устройств, оставался прежним. Вы можете назначить статический IP-адрес вручную, но большинство сетевых маршрутизаторов позволяют назначать статический IP-адрес определенным устройствам на странице настроек вашего маршрутизатора с использованием резервирования DHCP.

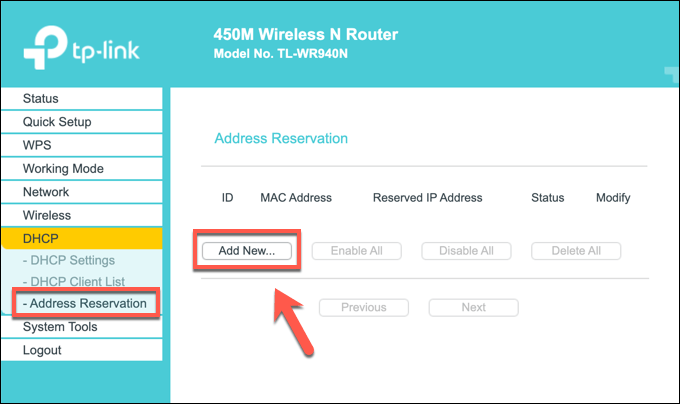

К сожалению, каждый производитель маршрутизатора отличается, и шаги, показанные на скриншотах ниже (сделанные с использованием маршрутизатора TP-Link), могут не соответствовать вашему маршрутизатору. В этом случае вам может потребоваться просмотреть документацию к вашему маршрутизатору для получения дополнительной поддержки.

Для начала зайдите на страницу веб-администрирования вашего сетевого маршрутизатора с помощью веб-браузера и авторизуйтесь, используя имя пользователя и пароль администратора маршрутизатора. После входа в систему войдите в область настроек DHCP вашего маршрутизатора.

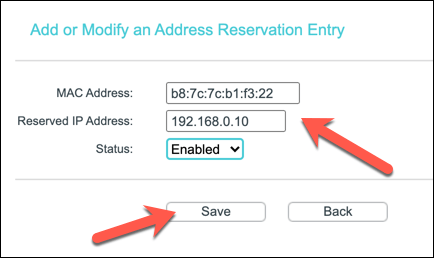

Вы можете сканировать локальные устройства, которые уже подключены (для автозаполнения необходимого правила распределения), или вам может потребоваться указать конкретный MAC-адрес для устройства, которому вы хотите назначить статический IP-адрес. Создайте правило, используя правильный MAC-адрес и IP-адрес, который вы хотите использовать, затем сохраните запись.

Создание нового правила переадресации портов

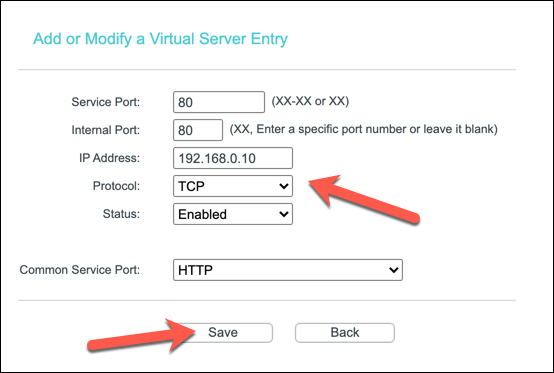

Если у вашего устройства статический IP-адрес (установленный вручную или зарезервированный в настройках распределения DHCP), вы можете перейти к созданию правила переадресации портов. Условия для этого могут быть разными. Например, некоторые маршрутизаторы TP-Link называют эту функцию виртуальными серверами, тогда как маршрутизаторы Cisco называют ее стандартным именем (переадресация портов).

В правильном меню на странице веб-администрирования вашего маршрутизатора создайте новое правило переадресации портов. Правилу потребуется внешний порт (или диапазон портов), к которому вы хотите, чтобы внешние пользователи подключались. Этот порт связан с вашим общедоступным IP-адресом (например, порт 80 для общедоступного IP-адреса 80.80.30.10).

Вам также необходимо определить внутренний порт, на который вы хотите перенаправить трафик с внешнего порта. Это может быть тот же порт или альтернативный порт (чтобы скрыть назначение трафика). Вам также необходимо указать статический IP-адрес для вашего локального устройства (например, 192.168.0.10) и используемый протокол порта (например, TCP или UDP).

В зависимости от вашего маршрутизатора вы можете выбрать тип службы для автоматического заполнения необходимых данных правила (например, HTTP для порта 80 или HTTPS для порта 443). После настройки правила сохраните его, чтобы применить изменение.

Ваш сетевой маршрутизатор должен автоматически применить изменения к правилам вашего брандмауэра. Любые попытки внешнего подключения к открытому порту должны быть перенаправлены на внутреннее устройство с использованием созданного вами правила, хотя вам может потребоваться создать дополнительные правила для служб, использующих несколько портов или диапазонов портов.

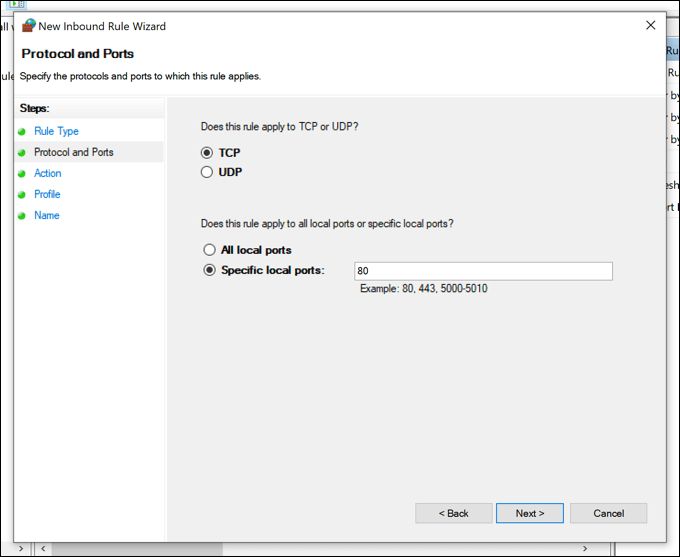

Если у вас возникли проблемы, вам также может потребоваться добавить дополнительные правила брандмауэра на ваш ПК или программный брандмауэр Mac (включая брандмауэр Windows), чтобы разрешить прохождение трафика. Например, брандмауэр Windows обычно не разрешает внешние подключения, поэтому вам может потребоваться настроить это в меню настроек Windows.

Если брандмауэр Windows вызывает у вас трудности, вы можете временно отключить исследовать. Однако из-за угроз безопасности мы рекомендуем повторно включить брандмауэр Windows после устранения проблемы, поскольку он обеспечивает дополнительную защиту от возможных попыток взлома.

Безопасность вашей домашней сети

Вы узнали, как настроить переадресацию портов, но не забывайте о рисках. Каждый порт, который вы открываете, добавляет еще одну дыру за брандмауэром вашего маршрутизатора, которую инструменты сканирования портов могут найти и использовать. Если вам нужно открыть порты для определенных приложений или служб, убедитесь, что вы ограничили их отдельными портами, а не огромными диапазонами портов, которые могут быть нарушены.

Если вы беспокоитесь о своей домашней сети, вы можете повысить безопасность сети, добавление стороннего брандмауэра. Это может быть программный брандмауэр, установленный на вашем ПК или Mac, или аппаратный брандмауэр, работающий круглосуточно и без выходных, например Firewalla Gold, подключенный к вашему сетевому маршрутизатору, чтобы защитить все ваши устройства одновременно.

Проброс портов и настройка роутера для внешнего доступа

Содержание

Содержание

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если же адрес выглядит по-другому, надо посмотреть на него «снаружи» с помощью одного из сервисов, показывающих ваш IP-адрес, например, http://myip.ru/.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Порт — это пронумерованное виртуальное «устройство», предназначенное для передачи данных по сети. Каждая сетевая программа использует для установления связи отдельный порт или группу портов. К примеру, браузеры используют TCP-порт 80 для незашифрованного трафика (http) и 443 для зашифрованного (https).

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК: