что такое фильтрация трафика

Фильтрации сетевого трафика. Как защититься от взлома.

Привет всем! Можно много и отвлеченно рассуждать о преимуществах развития всемирной паутины. Но вот о вопросах безопасности большинство пользователей почему-то не задумываются.

Да, развитие операционных систем предполагает установку разработчиками и более совершенных методов защиты. Но, как правило, они не задействованы на самом деле, учитывая тот факт, что большинство пользователей предпочитает «работу из коробки» – то есть на свежеустановленной системе без каких-либо дополнительных настроек.

А уж вопросами безопасности, как показали последние опросы пользователей, озадачивается и совсем малое количество.

В пределах одной статьи достаточно тяжело обозначить и рассмотреть все методы защиты. Но вот на теме хотя бы минимальной фильтрации трафика, а также как поставить защиту на вай фай роутер, стоит и необходимо остановиться подробнее.

Что такое система фильтрации сетевого трафика и зачем она необходима?

Фильтрация трафика предполагает (и реализует) организацию от различного вида web-угроз — начиная от простого «прощупывания» системы до атак, организуемых с целью похищения информации.

Казалось бы — что можно похитить с домашней станции? Да те же данные банковских карт оплаты, ведь все большее количество пользователей совершает покупки в сети, не задумываясь о том, что данные, введенные во время совершения транзакции остаются в системе. А опытному взломщику, проникнув в систему не составит большого труда «слить» их и использовать по своему усмотрению. А еще есть конфиденциальная переписка, фотографии и т. д.

Наличие системы фильтрации трафика обеспечит:

Если сравнить страницы сайтов, разработанные, скажем, даже 3-5 лет назад и сейчас, то мы увидим, что количество кода увеличилось и, причем, весьма значительно. Да, расширение и утяжеление страниц необходимо, особенно в свете того, что страницы стали динамическими, ориентированными на работу с различными, в том числе и мобильными устройствами, а также предоставляют большое количество онлайн-сервисов.

Именно наличие массивного кода позволяет злоумышленнику незаметно разместить всего несколько строк (в простых случаях) для атаки, причем работа этого кода может остаться незаметной.

Итак, как видно из всего вышесказанного — фильтрация трафика необходима. Пропуская безопасное содержимое, фильтр отсекает все (или почти все) внешние угрозы.

Организация фильтрации трафика

Есть несколько способов организовать фильтрацию интернет трафика на домашней станции.

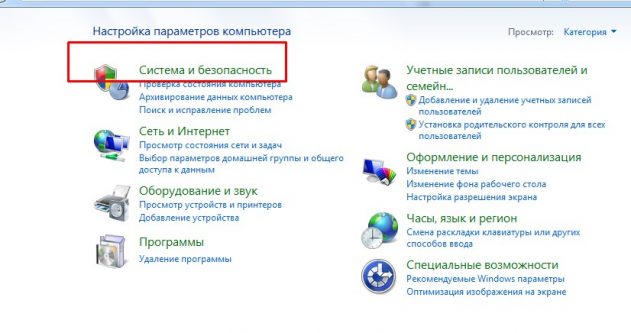

Первый и самый простой — используя софт, предоставляемый самой операционной системой.

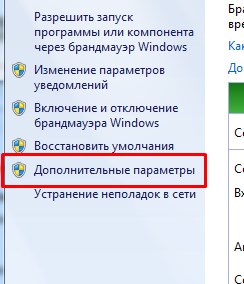

Пользователям Windows

На этапе установки этой операционной системы пользователю предлагается включить защиту, которую большинство установщиков игнорируют. Именно встроенный брандмауэр Windows позволяет обеспечить почти полную защиту трафика от внешних угроз.

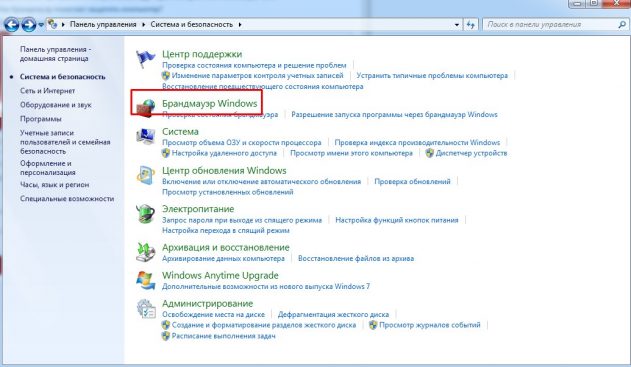

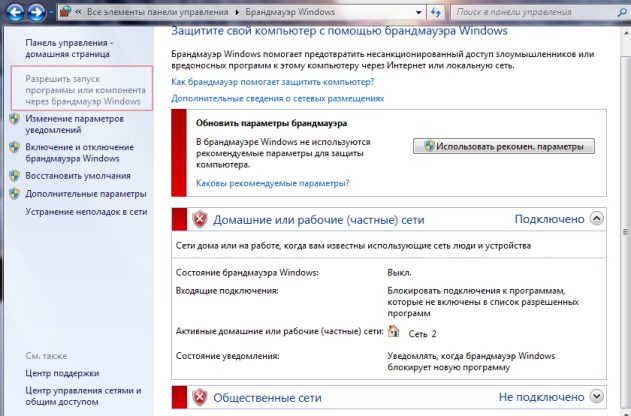

Для включения и настройки фильтрации ip трафика необходимо перейти в само приложение в панели управления и выбрать пункт «Включение и отключение брандмауэра Windows».

О том, как создавать правила при помощи командной строки — тема отдельного разговора. Здесь же рассмотрим минимально необходимую настройку, позволяющую обеспечить минимальный, но действенный уровень безопасности.

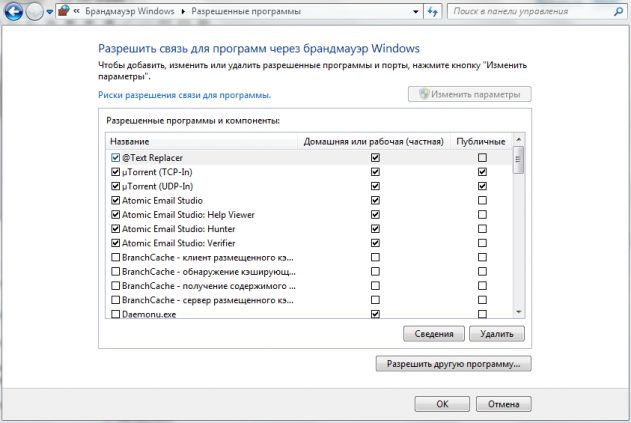

Пользователю сразу же предлагается активировать рекомендуемые параметры, а также осуществить более тонкую настройку, например разрешить определенную сетевую активность для списка приложений. Для этого необходимо перейти на вкладку управления программами и отметить те, которым разрешаем обмениваться трафиком в сети.

Если перейти на вкладку дополнительных настроек, то можно дополнительно настроить правила подключения, создать свои правила и включить проверку подлинности.

В большинстве случаев такой настройки достаточно.

Пользователям Nix* и BSD* систем

Сказанное ниже будет полезно не только пользователем открытых ОС, но и тем, кто хочет более подробно разобраться в том как, собственно, происходит организация фильтрации сетевого трафика.

Все открытые ОС имеют в своем составе netfilter, правила фильтрации сетевого трафика которого выполняется либо в командной строке, либо правкой конфигурационных файлов.

Что же можно реализовать при помощи этого приложения?

Как видно, возможностей у пользователя Nix* систем больше и связано это именно с открытостью самого netfilter, а также полного контроля над конфигурационным файлом.

Основной утилитой, которая используется для управления фильтром является iptables и именно на ее примере и рассмотрим настройку.

Самый простой пример фильтрации трафика:

Разрешает входящий трафик для уже установленного соединения, но при этом может параллельно пройти и «левый» трафик. Для того, чтобы его отсечь необходимо добавить:

Таким образом создано первое и второе правила фильтрации трафика. Полное описание можно посмотреть в инструкции по настройке iptables или подобного софта.

Настройка фильтрации в роутере

Практически все роутеры имеют подобную, рассмотренной выше, настройку файервола. Плюсом является возможность прописать правила не в конфигурационных файлах, а используя web-интерфейс.

Для того, чтобы поставить защиту на роутер, необходимо найти вкладку «Файервол» и активировать его включение. После чего можно заняться более тонкой настройкой, например, открыв или закрыв определенные порты.

Так для серфинга необходимо оставить открытым 80 порт, для SSL соединения — 443.

Ниже представлен список наиболее востребованных в повседневной работе портов:

80-83, 443 — браузеры

Стоит отметить, что многие программы используют нестандартные порты, поэтому их открытие необходимо контролировать вручную.

И в заключение список портов, которые можно закрыть:

113, 5000, 5554, 9996, 18350 — наиболее часто атакуемые.

После настроек файервола в Windows скриншот отключенного файервола — малость неразумно. Что касается закрытия портов — правильно закрывать внутрь всё вообще, так как система пользователя по умолчанию не содержит на себе служб, к которым кто-то должен подключаться извне. В общем списке исключением является торрент-клиент, у кого он установлен.

По поводу портов наружу — правильно открывать как минимум:

— 53 udp — DNS, иначе открытый интернет будет почти бесполезен;

— 80 tcp, 443 tcp — обычный веб-серфинг;

— 465 tcp, 993 tcp, 587 tcp — защищенная почта (соответственно SMTP/S, IMAP/S, POP3/S);

— если нет защищенной, тогда открывать 25 и 110 порты, соответственно SMTP и POP3, плюс порт для IMAP. В обоих случаях на клиенте надо включать SSL или TLS;

— если очень надо, то 3389 tcp — RDP, либо 22 tcp — SSH, смотря по тому, к какой системе пытаетесь подключиться;

— 1701 udp — L2TP-VPN, по нынешним временам довольно часто бывает нужен, либо 443 tcp для OpenVPN/SSL VPN;

— ICMP (отдельный протокол), для проверки доступности (ping, tracert/traceroute).

А ещё — странно, что пропущен важный пункт: Не работать из-под администратора (рута для *nix) в интернете!

У меня стоит антивирус Eset и мне рекомендовали вообще отключить фильтрацию Windows для лучшей работы антивируса. Получается, что это ставит компьютер под угрозу, а не помогает улучшить работу антивируса?

Фильтрация сетевого трафика

Фильтрация сетевого трафика необходима для ограничения доступа пользователей к определенной информации. Реализовывается путем использования специализированного программного и (или) аппаратного обеспечения.

Благодаря применению систем фильтрации трафика можно получить:

Современные сайты стали динамичнее, поэтому размер кода каждой страницы увеличился. Это открыло большие возможности для злоумышленников, которые могут незаметно внедрить даже малый программный текст, чтобы впоследствии совершить атаку. Благодаря url-фильтрации обеспечивается пропуск только безопасного содержимого, внешние угрозы блокируются.

Показатели контент-фильтров

Условно системы фильтрации сетевого трафика можно оценить по четырем параметрам:

Классификация фильтрации трафика

Учитывая метод установки систем фильтрации, их делят на четыре группы:

Отсюда существуют системы:

Carbon Reductor DPI

ПО прошло тестирование, рекомендуется как эффективное средство фильтрации. Как свидетельствуют данные провайдеров, использующих эту систему, она показала свою эффективность на 100% в блокировке запрещенных интернет-ресурсов. Такой результат стал итогом более чем 7-летнего труда нашей компанией в области фильтрации и внедрения свыше 350 функций.

Выделим такие преимущества продукта:

Отметим, что DPI (Deep Packet Inspection) является технологией фильтрации и классификации трафика по содержимому. Предполагает применение углубленного принципа, чем отличается от решений в виде брандмауэров, которые анализируют только пакеты. Большинство отечественных провайдеров используют именно такие системы. Они позволяют блокировать конкретные ссылки, находящиеся в реестре, исключая блокирование домена или IP-адреса.

DPI-системы способны определять и исключать работу вирусов, устранять ненужную информацию. Содержимое трафика анализируется на втором уровне модели OSI и выше. Используется статистическая информация.

Заключение

Сегодня на рынке присутствует множество инструментов разного уровня для эффективной фильтрации трафика. Учитывая важные факторы, DPI-системы считаются самыми уместными для этих целей. Используя подобные комплексы, провайдерам можно не просто обеспечить классификацию и фильтрацию сетевого трафика, но и повысить лояльность клиентов, прибыльность и другие бизнес-показатели, не выходя за рамки действующего законодательства.

Почему постоянная фильтрация трафика — необходимость

Схема фильтрации шифрованного трафика без раскрытия ключей шифрования.

Часто в дискуссиях мы слышим, что услуга нейтрализации распределённых атак на отказ в обслуживании базирующаяся на постоянной фильтрации трафика, является менее эффективной и более дорогостоящей по сравнению с фильтрацией по-требованию.

Аргументы, использующиеся в подобных диалогах, практически не меняются со временем, когда начинается обсуждение: высокая стоимость постоянной фильтрации против задержки во времени, необходимой на включение специалиста, или оборудования в процесс нейтрализации атаки по требованию.

Qrator Labs хотели бы разъяснить собственную позицию, вынеся на всеобщее обсуждение некоторые аргументы о том, каким образом постоянная фильтрация отличается от фильтрации по запросу и почему первая опция является на самом деле единственной работоспособной.

Одна из ключевых причин заключается в том, что современные атаки развиваются очень быстро — эволюционируют и усложняются в реальном времени. Эволюционирует и сам сервис — сайт и приложение развиваются, поэтому может оказаться, что «нормальное» поведение пользователей во время предыдущей атаки уже не является актуальным.

Техническим специалистам провайдера услуг нейтрализации атак на отказ в обслуживании, в случае ручной фильтрации, в большинстве случаев требуется не только время на осознание происходящего для выработки правильной стратегии поведения и последовательности совершения конкретных действий. Помимо этого, такому специалисту также необходимо точно знать, когда и как меняется вектор атаки, для того чтобы эффективно осуществить её нейтрализацию по запросу клиента.

Подключение под атакой — отдельная сложность, в основном из-за ухудшения доступности для всех пользователей, пытающихся достичь сервис. Если атака прошла успешно и пользователи не получили запрошенный ресурс — они пытаются получить его еще раз, просто обновляя страницу или перезагружая приложение. Это ухудшает сценарий атаки, потому что становится труднее отличить мусорный трафик от легитимного.

Фактическое размещение сервиса нейтрализации атак — в облаке или физически на площадке клиента, в дата-центре партнёра, часто является ключевым требованием к его внедрению. Так как любой из вариантов размещения позволяет осуществлять постоянную автоматическую, либо ручную фильтрацию, а соответственно — детектирование и нейтрализацию атак. Но наличие возможности автоматической фильтрации является ключевым требованием.

Чаще всего облачные сервисы нейтрализации атак фильтруют весь входящий трафик — он становится полностью доступен для анализа. Физическое оборудование, установленное на границе сети, или получающее клонированный трафик, даёт почти такие же возможности мониторинга и нейтрализации атак в реальном времени.

Часть вендоров рекомендует использовать метрику NetFlow для анализа трафика, либо другие метрики, что само по себе уже является компромиссом в худшую сторону с точки зрения результата, так как сторонние либо производные метрики отдают лишь часть информации о данных, заужая, таким образом, возможности для обнаружения и нейтрализации атаки. И наоборот — облачные сервисы не обязаны анализировать 100% входящего трафика, однако чаще всего они это делают по причине того, что подобный подход позволяет наилучшим образом выстраивать модели и обучать алгоритмы.

Ещё одним недостатком использования протокола NetFlow в качестве основного инструмента анализа является то, что он даёт лишь некоторую характеристику потоков данных — их описание, но не сами потоки. Поэтому, конечно, вы заметите атаку основываясь на параметрах, которые отражает NetFlow, но более сложные виды атак, которые должны обнаруживаться с помощью анализа содержимого потока, видны не будут. Поэтому атаки на прикладной уровень (L7) сложно отражать используя только NetFlow метрику, за исключением случаев стопроцентной очевидности атаки внутри транспорта (потому что выше L4 NetFlow откровенно бесполезен).

Общая схема подключения к фильтрационной сети.

1. Почему облачные провайдеры услуг нейтрализации DDoS предлагают «постоянную фильтрацию» даже в том случае, если в настоящий момент атаки не происходит?

Ответ прост: постоянная фильтрация является наиболее эффективным способом нейтрализации атак. Здесь также необходимо добавить, что физическое оборудование размещённое у клиента, не сильно отличается от облачной фильтрации, за тем лишь исключением, что коробка включается и выключается физически где-то в дата-центре. Однако выбор есть в любом случае (работать — то есть включать устройство, всегда либо лишь в случае необходимости) и его придётся сделать.

Теоретически, ухудшение сетевой задержки вследствие фильтрации, действительно, возможно — особенно если ближайший узел находится географически далеко, а клиенту необходим локальный ресурс и трафик. Но, что мы видим в большинстве случаев — это снижение общей задержки благодаря ускорению HTTPS/TCP-рукопожатий (handshakes) на основе грамотно выстроенной сети фильтрации с логичным размещением узлов. Никто, наверное, не станет спорить с тем, что правильная сеть нейтрализации обладает лучшей топологией (быстрее и надёжнее), нежели та сеть, которая требует защиты.

Говоря, что обратное проксирование сужает возможности фильтрации только до протоколов HTTP и HTTPS (SSL), вы озвучиваете лишь половину правды. HTTP-трафик является неотъемлемой и одной из критически важных частей сложных систем фильтрации, а обратное проксирование — один из самых эффективных способов осуществлять его сбор и анализ.

2. Как мы знаем, распределённые атаки на отказ в обслуживании могут принимать многие формы и модифицироваться, сдвигаясь от HTTP-протокола. Почему облако в данном случае лучше, чем отдельно стоящее оборудование на стороне у клиента?

Перегружение отдельных узлов фильтрационной сети возможно настолько же, насколько это реально совершить и с оборудованием, размещённым в стойке. Не существует железной коробки мощной настолько, чтобы справится с любыми атаками в одиночку — требуется сложная и многосоставная система.

Тем не менее, даже крупнейшие производители оборудования рекомендуют переключаться на облачную фильтрацию в случае наиболее серьёзных атак. Потому что их облака состоят из того же самого оборудования, организованного в кластеры, каждый из которых по-умолчанию мощнее отдельного решения, размещённого в дата-центре. К тому же ваша коробка работает лишь для вас, но большая сеть фильтрации обслуживает десятки и сотни клиентов — дизайн такой сети изначально рассчитан на обработку на порядок больших объёмов данных для успешной нейтрализации атаки.

До атаки невозможно сказать наверняка, что будет проще: вывести из строя отдельно стоящее оборудование (CPE) или узел сети фильтрации. Но подумайте вот о чём — отказ точки всегда является проблемой вашего вендора, а вот кусок оборудования, отказывающийся работать как заявлено, уже после покупки, является только вашей проблемой.

3. Узел сети, выступающий в роли прокси-сервера, должен быть в состоянии получить от ресурса контент и данные. Значит ли это, что любой может обойти облачное решение по нейтрализации атак?

Если между вами и провайдером услуг безопасности не существует выделенной физической линии — да.

Это правда, что без выделенного канала от клиента до провайдера услуг нейтрализации атак на отказ в обслуживании, атакующие могут атаковать нативный IP-адрес сервиса. Далеко не все провайдеры таких услуг в принципе предлагают услуги выделенных линий от себя до клиента.

В общем, переключение на облачную фильтрацию значит объявление соответствующих анонсов с помощью протокола BGP. В таком случае отдельные IP-адреса сервиса, находящегося под атакой, оказываются сокрыты и недоступны для атаки.

4. Порой в качестве аргумента против облачной фильтрации используется соотношение стоимости услуги и затрат на неё со стороны поставщика. Как выглядит эта ситуация в сравнении с оборудованием размещённым на стороне клиента?

Можно с уверенностью утверждать, что насколько бы мала ни была атака на отказ в обслуживании, облачный провайдер услуг по их нейтрализации должен будет обработать их все, даже несмотря на то, что внутренний расход при построении подобных сетей всегда формируется на базе утверждения того, что каждая атака является интенсивной, большой, долгой и умной. С другой стороны, это совсем не значит, что провайдер такой услуги теряет деньги, продавая клиентам защиту от всего, но на деле вынужденный справляться в основном с мелкими и средними атаками. Да, сеть фильтрации может затратить ресурсов чуть больше, чем в «идеальном состоянии», но в случае успешно нейтрализованной атаки никто не будет задавать вопросов. И клиент, и провайдер останутся довольны таким партнёрством и продолжат его с высокой степенью вероятности.

Представьте себе ту же самую ситуацию с оборудованием на месте — единоразово оно стоит на порядки больше, требует квалифицированных рук для обслуживания и… всё так же оно будет вынуждено отрабатывать мелкие и редкие атаки. Когда вы планировали покупку такого оборудования, которое нигде не стоит дёшево, вы задумывались об этом?

Тезис о том, что отдельная коробка, вместе с контрактом на установку, техническую поддержку и оплату работы высококвалифицированных инженеров в конечном счёте будет дешевле в сравнении с покупкой подходящего тарифа в облаке, просто неверен. Конечная стоимость оборудования и часа его работы очень высока — и это основная причина, по которой защита и нейтрализация распределённых атак на отказ в обслуживании стала самостоятельным бизнесом и сформировала индустрию — иначе в каждой IT-компании мы бы видели подразделение по защите от атак.

Исходя из предпосылки, что атака — явление редкое, решение по её нейтрализации должно быть построено соответствующе и быть в состоянии нейтрализовать эти редкие атаки успешно. Но, помимо этого, ещё и стоить адекватных средств, ведь все понимают что большую часть времени ничего страшного не происходит.

Облачные провайдеры проектируют и строят собственные сети в эффективной манере, для того чтобы консолидировать собственные риски и справляться с атаками распределяя трафик между точками фильтрации, являющимися и оборудованием, и программным обеспечением — двух частей системы, созданной с одной целью.

Здесь мы говорим о «Законе больших чисел», знакомом из теории вероятностей. Это причина, по которой провайдеры интернет-услуг продают большую ёмкость каналов, чем та, которой они фактически обладают. Все клиенты страховой компании, гипотетически, могут попасть в неприятную ситуацию единовременно — но на практике этого никогда не происходило. И даже несмотря на то, что отдельные страховые компенсации могут быть огромны, это не приводит к банкротству страхового бизнеса каждый раз, когда кто-то попадает в аварию.

Люди, профессионально занимающиеся нейтрализацией атак на отказ в обслуживании знают, что самые дешёвые, а потому наиболее распространённые атаки связаны с амплификаторами, и никак не могут быть характеризованы как «маленькие».

В то же время, соглашаясь, что единоразовый платёж за оборудование установленное на физической площадке останется там навсегда — способы атак будут эволюционировать. Нет никакой гарантии, что вчерашнее оборудование справится с завтрашней атакой — это лишь допущение. Поэтому объёмная инвестиция, сделанная в такое оборудование, начинает терять свою ценность ровно с момента установки, не говоря о необходимости его постоянного обслуживания и обновления.

В деле нейтрализации DDoS важно иметь хорошо масштабируемое решение, обладающие высокой связностью, чего очень сложно достичь покупая отдельную коробку оборудования.

Когда происходит серьёзная атака, любое отдельно стоящее оборудование будет пытаться сигнализировать в облако о факте её начала и пытаться распределять трафик по фильтрующим точкам. Однако, никто не говорит о том, что когда канал забит мусором нет никакой гарантии, что он сможет доставить данное сообщение до собственного облака. И снова — потребуется время на переключение потока данных.

Поэтому, единственной реальной ценой, которую клиент может заплатить, помимо денежных средств, за защиту собственной инфраструктуры от атак на отказ в обслуживании, является задержка и ничего кроме неё. Но, как мы уже сказали, правильно построенные облака снижают задержки, улучшая глобальную доступность запрашиваемого ресурса.

Имейте это ввиду, делая выбор между железной коробкой и облаком фильтрации.

Лекция №21

Оглавление

Межсетевое экранирование является одним из основных элементов эшелонированной обороны ЛВС.

Межсетевой экран (МЭ) – это специализированный комплекс межсетевой защиты, называемый также системой firewall или брандмауэром.

Межсетевой экран, сетевой экран — программный или программно-аппаратный элемент компьютерной сети, осуществляющий контроль и фильтрацию проходящего через него сетевого трафика в соответствии с заданными правилами.

Межсетевой экран позволяет разделить общую сеть на две части или более и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую. Как правило, эта граница проводится между корпоративной (локальной) сетью предприятия и глобальной сетью Интернет. Обычно межсетевые экраны защищают внутреннюю сеть предприятия от вторжений из глобальной сети Интернет, хотя они могут использоваться и для защиты от нападений из корпоративной интрасети, к которой подключена локальная сеть предприятия. Технология межсетевых экранов стала одной из самых первых технологий защиты корпоративных сетей от внешних угроз.

Для большинства организаций установка межсетевого экрана является необходимым условием обеспечения безопасности внутренней сети.

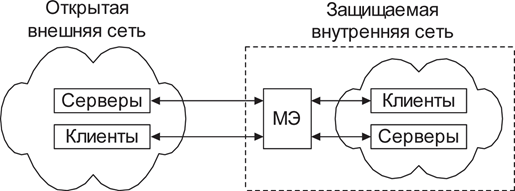

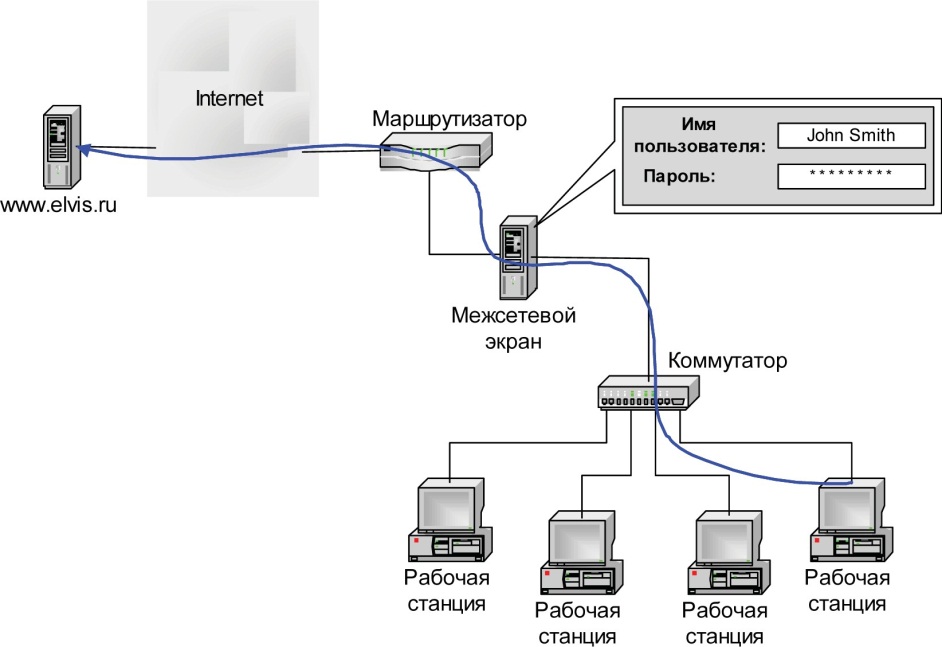

Рис. 1. Схема подключения межсетевого экрана

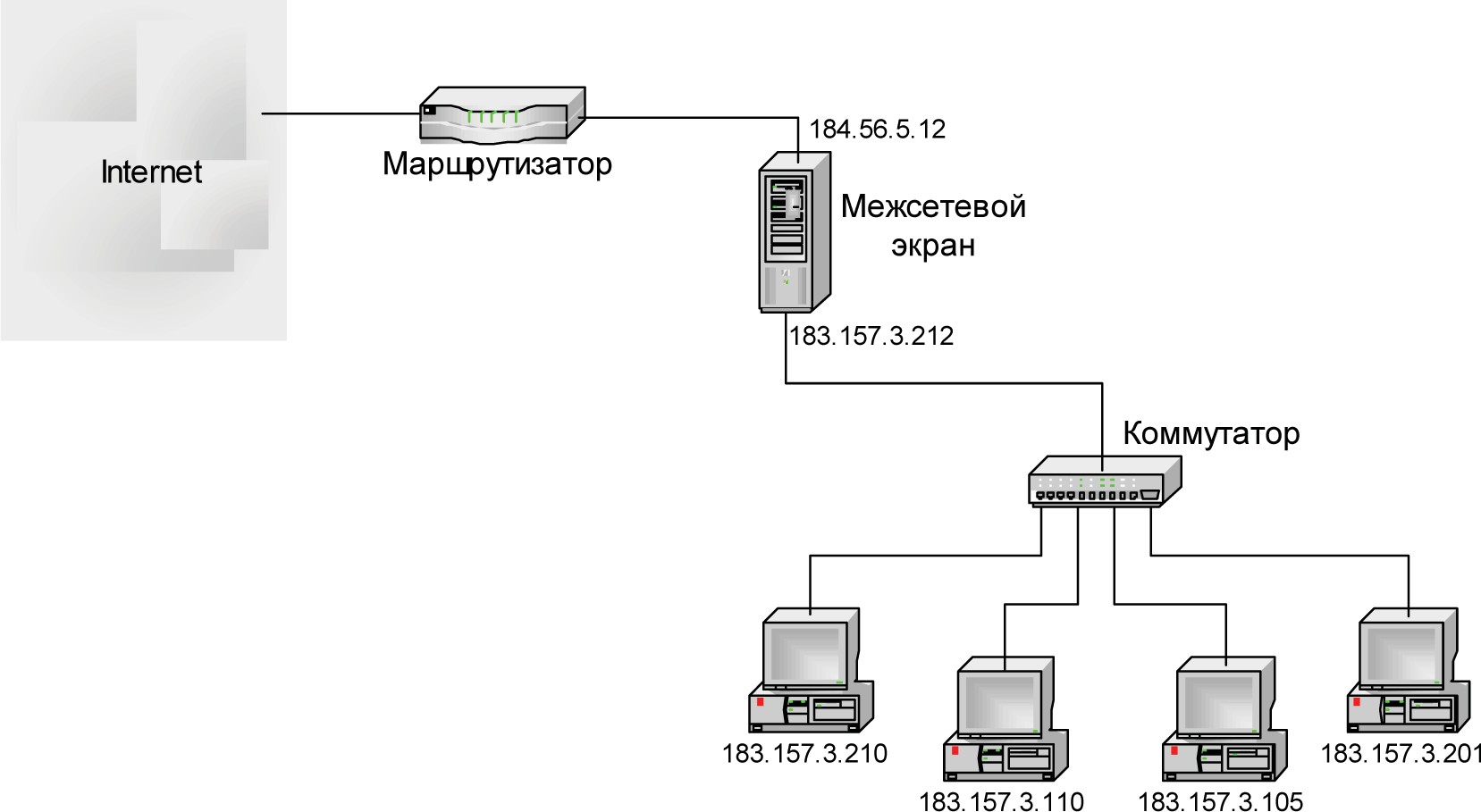

Рис. 1a. Типовые схемы подключения межсетевых экранов

Для противодействия несанкционированному межсетевому доступу межсетевой экран МЭ должен располагаться между защищаемой сетью организации, являющейся внутренней, и потенциально враждебной внешней сетью (рис. 1). При этом все взаимодействия между этими сетями должны осуществляться только через межсетевой экран. Организационно межсетевой экран входит в состав защищаемой сети.

Межсетевой экран, защищающий сразу множество узлов внутренней сети, призван решить две основные задачи:

До сих пор не существует единой общепризнанной классификации межсетевых экранов. МЭ можно классифицировать по следующим основным признакам.

Классификация по функционированию на уровнях модели OSI:

Управляемые коммутаторы

Управляемые коммутаторы иногда причисляют к классу межсетевых экранов, так как они осуществляют фильтрацию трафика между сетями или узлами сети. Однако они работают на канальном уровне и разделяют трафик в рамках локальной сети, а значит не могут быть использованы для обработки трафика из внешних сетей (например, из Интернета).

Многие производители сетевого оборудования, такие как Cisco, HP, ZyXEL, предоставляют в своих коммутаторах возможность фильтрации трафика на основе MAC-адресов, содержащихся в заголовках фреймов. Например, в коммутаторах семейства Cisco Catalyst эта возможность реализована при помощи механизма Port Security. Однако данный метод фильтрации не является эффективным, так как аппаратно установленный в сетевой карте MAC-адрес легко меняется программным путем, поскольку значение, указанное через драйвер, имеет более высокий приоритет, чем зашитое в плату. Поэтому многие современные коммутаторы позволяют использовать другие параметры в качестве признака фильтрации — например, VLAN ID. Технология виртуальных локальных сетей (англ. Virtual Local Area Network) позволяет создавать группы хостов, трафик которых полностью изолирован от других узлов сети.

При реализации политики безопасности в рамках корпоративной сети, основу которых составляют управляемые коммутаторы, они могут быть мощным и достаточно дешёвым решением. Взаимодействуя только с протоколами канального уровня, такие межсетевые экраны фильтруют трафик с очень высокой скоростью. Основным недостатком такого решения является невозможность анализа протоколов более высоких уровней.

Пакетные фильтры (Screening Router)

Пакетные фильтры функционируют на сетевом уровне и контролируют прохождение трафика на основе информации, содержащейся в заголовке пакетов. Многие межсетевые экраны данного типа могут оперировать заголовками протоколов и более высокого, транспортного, уровня (например, TCP или UDP). Пакетные фильтры одними из первых появились на рынке межсетевых экранов и по сей день остаются самым распространённым их типом. Данная технология реализована в подавляющем большинстве маршрутизаторов и даже в некоторых коммутаторах.

При анализе заголовка сетевого пакета могут использоваться следующие параметры:

Достаточно часто приходится фильтровать фрагментированные пакеты, что затрудняет определение некоторых атак. Многие сетевые атаки используют данную уязвимость межсетевых экранов, выдавая пакеты, содержащие запрещённые данные, за фрагменты другого, доверенного пакета. Одним из способов борьбы с данным типом атак является конфигурирование межсетевого экрана таким образом, чтобы блокировать фрагментированные пакеты. Некоторые межсетевые экраны могут дефрагментировать пакеты перед пересылкой во внутреннюю сеть, но это требует дополнительных ресурсов самого межсетевого экрана, особенно памяти. Дефрагментация должна использоваться очень обоснованно, иначе такой межсетевой экран легко может сам стать жертвой DoS-атаки.

Пакетные фильтры могут быть реализованы в следующих компонентах сетевой инфраструктуры:

Так как пакетные фильтры обычно проверяют данные только в заголовках сетевого и транспортного уровней, они могут выполнять это достаточно быстро. Поэтому пакетные фильтры, встроенные в пограничные маршрутизаторы, идеальны для размещения на границе с сетью с низкой степенью доверия. Однако в пакетных фильтрах отсутствует возможность анализа протоколов более высоких уровней сетевой модели OSI. Кроме того, пакетные фильтры обычно уязвимы для атак, которые используют подделку сетевого адреса. Такие атаки обычно выполняются для обхода управления доступом, осуществляемого межсетевым экраном[19][20].

Шлюзы сеансового уровня

Межсетевой экран сеансового уровня исключает прямое взаимодействие внешних хостов с узлом, расположенным в локальной сети, выступая в качестве посредника (англ. proxy), который реагирует на все входящие пакеты и проверяет их допустимость на основании текущей фазы соединения. Шлюз сеансового уровня гарантирует, что ни один сетевой пакет не будет пропущен, если он не принадлежит ранее установленному соединению. Как только приходит запрос на установление соединения, в специальную таблицу помещается соответствующая информация (адреса отправителя и получателя, используемые протоколы сетевого и транспортного уровня, состояние соединения и т. д.). В случае, если соединение установлено, пакеты, передаваемые в рамках данной сессии, будут просто копироваться в локальную сеть без дополнительной фильтрации. Когда сеанс связи завершается, сведения о нём удаляются из данной таблицы. Поэтому все последующие пакеты, «притворяющиеся» пакетами уже завершённого соединения, отбрасываются.

Так как межсетевой экран данного типа исключает прямое взаимодействие между двумя узлами, шлюз сеансового уровня является единственным связующим элементом между внешней сетью и внутренними ресурсами. Это создаёт видимость того, что на все запросы из внешней сети отвечает шлюз, и делает практически невозможным определение топологии защищаемой сети. Кроме того, так как контакт между узлами устанавливается только при условии его допустимости, шлюз сеансового уровня предотвращает возможность реализации DoS-атаки, присущей пакетным фильтрам.

Несмотря на эффективность этой технологии, она обладает серьёзным недостатком: как и у всех вышеперечисленных классов межсетевых экранов, у шлюзов сеансового уровня отсутствует возможность проверки содержания поля данных, что позволяет злоумышленнику передавать «троянских коней» в защищаемую сеть.

Посредники прикладного уровня

Межсетевые экраны прикладного уровня, как и шлюзы сеансового уровня, исключают прямое взаимодействие двух узлов. Однако, функционируя на прикладном уровне, они способны «понимать» контекст передаваемого трафика. Межсетевые экраны, реализующие эту технологию, содержат несколько приложений-посредников (англ. application proxy), каждое из которых обслуживает свой прикладной протокол. Такой межсетевой экран способен выявлять в передаваемых сообщениях и блокировать несуществующие или нежелательные последовательности команд, что зачастую означает DoS-атаку, либо запрещать использование некоторых команд (например, FTP PUT, которая даёт возможность пользователю записывать информацию на FTP сервер).

Посредник прикладного уровня может определять тип передаваемой информации. Например, это позволяет заблокировать почтовое сообщение, содержащее исполняемый файл. Другой возможностью межсетевого экрана данного типа является проверка аргументов входных данных. Например, аргумент имени пользователя длиной в 100 символов либо содержащий бинарные данные является, по крайней мере, подозрительным.

Посредники прикладного уровня способны выполнять аутентификацию пользователя, а также проверять, что SSL-сертификаты подписаны конкретным центром. Межсетевые экраны прикладного уровня доступны для многих протоколов, включая HTTP, FTP, почтовые (SMTP, POP, IMAP), Telnet и другие.

Недостатками данного типа межсетевых экранов являются большие затраты времени и ресурсов на анализ каждого пакета. По этой причине они обычно не подходят для приложений реального времени. Другим недостатком является невозможность автоматического подключения поддержки новых сетевых приложений и протоколов, так как для каждого из них необходим свой агент.

Шлюзы экспертного уровня, инспекторы состояния

Каждый из вышеперечисленных типов межсетевых экранов используется для защиты корпоративных сетей и обладает рядом преимуществ. Однако, куда эффективней было бы собрать все эти преимущества в одном устройстве и получить межсетевой экран, осуществляющий фильтрацию трафика с сетевого по прикладной уровень. Данная идея была реализована в инспекторах состояний, совмещающих в себе высокую производительность и защищённость. Данный класс межсетевых экранов позволяет контролировать:

Осуществляя фильтрацию трафика по принципу шлюза сеансового уровня, данный класс межсетевых экранов не вмешивается в процесс установления соединения между узлами. Поэтому производительность инспектора состояний заметно выше, чем у посредника прикладного уровня и шлюза сеансового уровня, и сравнима с производительностью пакетных фильтров. Ещё одно достоинство инспекторов состояния — прозрачность для пользователя: для клиентского программного обеспечения не потребуется дополнительная настройка. Данные межсетевые экраны имеют большие возможности расширения. При появлении новой службы или нового протокола прикладного уровня для его поддержки достаточно добавить несколько шаблонов. Однако инспекторам состояний по сравнению с посредниками прикладного уровня свойственна более низкая

Термин инспектор состояния (англ. stateful inspection), внедрённый компанией Check Point Software, полюбился производителям сетевого оборудования настолько, что сейчас практически каждый межсетевой экран причисляют к этой технологии, даже если он и не реализует её полностью.

По используемой технологии:

По схеме подключения:

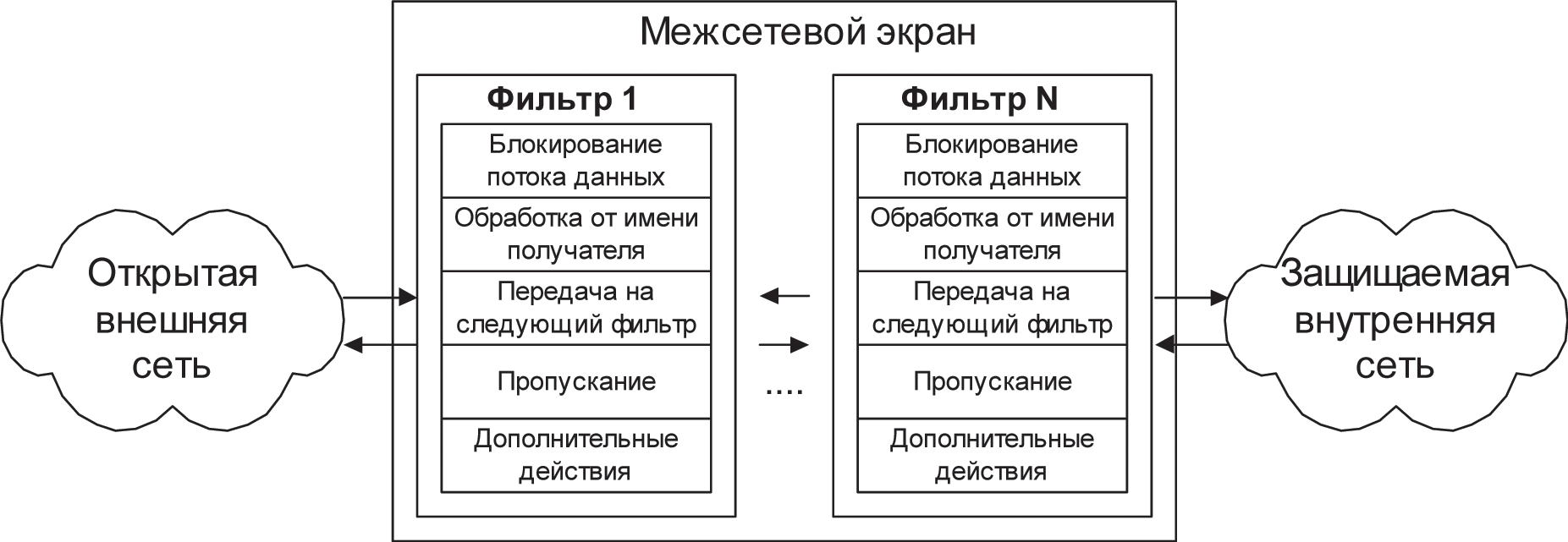

1. Фильтрация трафика

Фильтрация информационных потоков состоит в их выборочном пропускании через экран, возможно, с выполнением некоторых преобразований. Фильтрация осуществляется на основе набора предварительно загруженных в межсетевой экран правил, соответствующих принятой политике безопасности. Поэтому межсетевой экран удобно представлять как последовательность фильтров, обрабатывающих информационный поток (рис. 2).

Рис.2. Структура межсетевого экрана

Каждый из фильтров предназначен для интерпретации отдельных правил фильтрации путем выполнения следующих действий:

Анализ информации по заданным в интерпретируемых правилах критериям, например по адресам получателя и отправителя или по типу приложения, для которого эта информация предназначена.

Принятие на основе интерпретируемых правил одного из следующих решений:

Правила фильтрации могут задавать и дополнительные действия, которые относятся к функциям посредничества, например преобразование данных, регистрацию событий и др. Соответственно, правила фильтрации определяют перечень условий, по которым осуществляется:

В качестве критериев анализа информационного потока могут использоваться следующие параметры:

Используемые критерии анализа зависят от уровней модели ОSI, на которых осуществляется фильтрация. В общем случае чем выше уровень модели OSI, на котором МЭ фильтрует пакеты, тем выше и обеспечиваемый им уровень защиты.

2. Выполнение функций посредничества.

Функции посредничества МЭ выполняет с помощью специальных программ, называемых программами-посредниками или экранирующими агентами. Данные программы являются резидентными и запрещают непосредственную передачу пакетов сообщений между внешней и внутренней сетями.

При необходимости доступа из внутренней сети во внешнюю сеть или наоборот вначале должно быть установлено логическое соединение с программой-посредником, функционирующей на компьютере МЭ. Программа-посредник проверяет допустимость запрошенного межсетевого взаимодействия и при его разрешении сама устанавливает отдельное соединение с требуемым компьютером. Далее обмен информацией между компьютерами внутренней и внешней сети осуществляется через программного посредника, который может выполнять фильтрацию потока сообщений, а также осуществлять другие защитные функции.

Следует иметь в виду, что МЭ может выполнять функции фильтрации без применения программ-посредников, обеспечивая прозрачное взаимодействие между внутренней и внешней сетями. Вместе с тем программные посредники могут и не осуществлять фильтрацию потока сообщений.

В общем случае программы-посредники, блокируя прозрачную передачу потока сообщений, могут выполнять следующие функции:

Программы-посредники могут осуществлять проверку подлинности получаемых и передаваемых данных. Это актуально для аутентификации не только электронных сообщений, но и мигрирующих программ (Javа, АсtivеХ Соntrols), по отношению к которым может быть выполнен подлог. Проверка подлинности сообщений и программ заключается в контроле их цифровых подписей.

Программы-посредники могут выполнять разграничение доступа к ресурсам внутренней или внешней сети, используя результаты идентификации и аутентификации пользователей при их обращении к межсетевому экрану.

Способы разграничения доступа к ресурсам внутренней сети практически не отличаются от способов разграничения, поддерживаемых на уровне операционной системы.

При разграничении доступа к ресурсам внешней сети чаще всего используется один из следующих подходов:

С помощью специальных посредников поддерживается также кэширование данных, запрашиваемых из внешней сети. При доступе пользователей внутренней сети к информационным ресурсам внешней сети вся информация накапливается на пространстве жесткого диска МЭ, называемого в этом случае прокси-сервером. Поэтому если при очередном запросе нужная информация окажется на прокси-сервере, то посредник предоставляет ее без обращения к внешней сети, что существенно ускоряет доступ. Администратору следует позаботиться только о периодическом обновлении содержимого прокси-сервера.

Функция кэширования успешно может использоваться для ограничения доступа к информационным ресурсам внешней сети. В этом случае все санкционированные информационные ресурсы внешней сети накапливаются и обновляются администратором на прокси-сервере. Пользователям внутренней сети разрешается доступ только к информационным ресурсам прокси-сервера, а непосредственный доступ к ресурсам внешней сети запрещается.

Фильтрация и преобразование потока сообщений выполняются посредником на основе заданного набора правил. Здесь следует различать два вида программ-посредников:

Программный посредник анализирует поступающие к нему пакеты данных, и если какой-либо объект не соответствует заданным критериям, то посредник либо блокирует его дальнейшее продвижение, либо выполняет соответствующие преобразования, например обезвреживание обнаруженных компьютерных вирусов. При анализе содержимого пакетов важно, чтобы экранирующий агент мог автоматически распаковывать проходящие файловые архивы.

МЭ с посредниками позволяют также организовывать защищенные виртуальные сети VРN, например, безопасно объединить несколько локальных сетей, подключенных к Интернету, в одну виртуальную сеть.

Помимо выполнения фильтрации трафика и функций посредничества, современные межсетевые экраны позволяют реализовать ряд

других, не менее важных функций, без которых обеспечение защиты периметра внутренней сети было бы неполным. Рассмотрим дополнительные возможности современных межсетевых экранов.

3. Дополнительные возможности МЭ

Рассмотрим реализацию межсетевыми экранами таких функций, как идентификация и аутентификация пользователей, трансляция внутренних сетевых адресов для исходящих пакетов сообщений, регистрация событий, реагирование на задаваемые события, анализ зарегистрированной информации и генерация отчетов.

Идентификация и аутентификация пользователей. Кроме разрешения или запрещения допуска различных приложений в сеть, межсетевые экраны могут также выполнять аналогичные действия и для пользователей, которые желают получить доступ к внешним или внутренним ресурсам, разделяемым межсетевым экраном.

Прежде чем пользователю будет предоставлено право применять какой-либо сервис, необходимо убедиться, что пользователь – действительно тот, за кого себя выдает. Идентификация и аутентификация пользователей являются важными компонентами концепции межсетевых экранов. Авторизация пользователя обычно рассматривается в контексте аутентификации – как только пользователь аутентифицирован, для него определяются разрешенные ему сервисы.

Идентификация и аутентификация пользователя иногда осуществляются при предъявлении обычного идентификатора (имени) и пароля. Однако эта схема уязвима с точки зрения безопасности – пароль может быть перехвачен и использован другим лицом. Многие инциденты в сети Интернет произошли отчасти из-за уязвимости традиционных многоразовых паролей. Злоумышленники могут наблюдать за каналами в сети Интернет и перехватывать передающиеся в них открытым текстом пароли, поэтому такая схема аутентификации считается неэффективной. Пароль следует передавать через общедоступные коммуникации в зашифрованном виде (рис. 3). Это позволяет предотвратить получение несанкционированного доступа путем перехвата сетевых пакетов.

Более надежным методом аутентификации является использование одноразовых паролей. Широкое распространение получила технология аутентификации на основе одноразовых паролей SecurID, разработанная компанией Security Dynamics и реализованная в коммуникационных серверах ряда компаний, в частности в серверах компании Cisco Systems и др.

Удобно и надежно также применение цифровых сертификатов, выдаваемых доверенными органами, например центром распределения ключей. Большинство программ-посредников разрабатывается таким образом, чтобы пользователь аутентифицировался только в начале сеанса работы с межсетевым экраном. После этого от него не требуется дополнительная аутентификация в течение времени, определяемого администратором.

Так как межсетевые экраны могут централизовать управление доступом в сети, они являются подходящим местом для установки программ или устройств усиленной аутентификации. Хотя средства усиленной аутентификации могут использоваться на каждом хосте, более практично их размещение на межсетевом экране. При отсутствии межсетевого экрана, использующего меры усиленной аутентификации, неаутентифицированный трафик таких приложений, как TELNET или FTP, может напрямую проходить к внутренним системам в сети.

Ряд межсетевых экранов поддерживают Kerberos – один из распространенных методов аутентификации. Как правило, большинство коммерческих межсетевых экранов поддерживает несколько

различных схем аутентификации, позволяя администратору сетевой безопасности сделать выбор наиболее приемлемой схемы для своих условий.

Трансляция сетевых адресов. Для реализации многих атак злоумышленнику необходимо знать адрес своей жертвы. Чтобы скрыть эти адреса, а также топологию всей сети, межсетевые экраны выполняют очень важную функцию – трансляцию внутренних сетевых адресов (Network Address Translation) – рис. 4.

Данная функция реализуется по отношению ко всем пакетам, следующим из внутренней сети во внешнюю. Для этих пакетов выполняется автоматическое преобразование IР-адресов компьютеров отправителей в один «надежный» IР-адрес.

Трансляция внутренних сетевых адресов может осуществляться двумя способами: динамически и статически. В первом случае адрес выделяется узлу в момент обращения к МЭ. После завершения соединения адрес освобождается и может быть использован любым другим узлом корпоративной сети. Во втором случае адрес узла всегда привязывается к одному адресу МЭ, из которого передаются все исходящие пакеты. IР-адрес МЭ становится единственным активным IР-адресом, который попадает во внешнюю сеть. В результате все исходящие из внутренней сети пакеты оказываются отправленными МЭ, что исключает прямой контакт между авторизованной внутренней сетью и являющейся потенциально опасной внешней сетью.

При таком подходе топология внутренней сети скрыта от внешних пользователей, что усложняет задачу несанкционированного доступа. Кроме повышения безопасности, трансляция адресов позволяет иметь внутри сети собственную систему адресации, не согласованную с адресацией во внешней сети, например в сети Интернет. Это эффективно решает проблему расширения адресного пространства внутренней сети и дефицита адресов внешней сети.

Администрирование, регистрация событий и генерация отчетов. Простота и удобство администрирования являются одним из ключевых аспектов в создании эффективной и надежной системы защиты. Ошибки при определении правил доступа могут образовать дыру, через которую может быть взломана система. Поэтому в большинстве межсетевых экранов реализованы сервисные утилиты, облегчающие ввод, удаление, просмотр набора правил. Наличие этих утилит позволяет также производить проверки на синтаксические или логические ошибки при вводе или редактировании правил. Как правило, эти утилиты позволяют просматривать информацию, сгруппированную по каким-либо критериям, – например, все, что относится к конкретному пользователю или сервису.

Важными функциями межсетевых экранов являются регистрация событий, реагирование на задаваемые события, а также анализ зарегистрированной информации и составление отчетов. Являясь критическим элементом системы защиты корпоративной сети, межсетевой экран имеет возможность регистрации всех действий, им фиксируемых. К таким действиям относятся не только пропуск или блокирование сетевых пакетов, но и изменение правил разграничения доступа администратором безопасности и другие действия. Подобная регистрация позволяет обращаться к создаваемым журналам по мере необходимости – в случае возникновения инцидента безопасности или сбора доказательств для предоставления их в судебные инстанции либо для внутреннего расследования.

При правильно настроенной системе фиксации сигналов о подозрительных событиях (alarm) межсетевой экран может дать детальную информацию о том, были ли межсетевой экран или сеть атакованы либо зондированы. Собирать статистику использования сети и доказательства ее зондирования важно по ряду причин. Прежде всего нужно знать наверняка, что межсетевой экран устойчив к зондированию и атакам, и определить, адекватны ли меры защиты межсетевого экрана. Кроме того, статистика использования сети важна в качестве исходных данных при проведении исследований и анализе

риска для формулирования требований к сетевому оборудованию и программам.

Многие МЭ содержат мощную систему регистрации, сбора и анализа статистики. Учет может вестись по адресам клиента и сервера, идентификаторам пользователей, времени сеансов, времени соединений, количеству переданных/принятых данных, действиям администратора и пользователей. Системы учета позволяют произвести анализ статистики и предоставляют администраторам подробные отчеты. За счет использования специальных протоколов МЭ могут выполнить удаленное оповещение об определенных событиях в режиме реального времени.

В качестве обязательной реакции на обнаружение попыток выполнения несанкционированных действий должно быть определено уведомление администратора, то есть выдача предупредительных сигналов. Любой МЭ, который не способен посылать предупредительные сигналы при обнаружении нападения, нельзя считать эффективным средством межсетевой защиты.

Заключение.

Современные межсетевые экраны существенно отличаются от классических прототипов начала 1990-х годов. Если раньше МЭ был предназначен только для разграничения доступа между Интернетом и внутренней сетью, то сегодня появились новые области его применения:

Тенденции дальнейшего развития межсетевых экранов можно увидеть в некоторых продвинутых решениях современных МЭ.

Применение в межсетевых экранах технологии Deep Packet Inspection позволило проводить более глубокий анализ пропускаемого через МЭ трафика на предмет обнаружения различных нарушений и атак. Технология Deep Packet Inspection позволила вывести межсетевые экраны на качественно новый уровень и защитить приложения и сервисы, ранее считавшиеся незащищенными, например технологию IP-телефонии.

Параллельно с МЭ с функцией Deep Packet Inspection стали появляться межсетевые экраны приложений (Application Firewall) – узкоспециализированные решения, которые ориентировались на защиту отдельных приложений или сервисов на прикладном уровне эталонной модели OSI.

Современные межсетевые экраны могут выполнять не только разграничение доступа между Интернетом и внутренней сетью, но и осуществлять глубокий анализ содержимого трафика, подключая ряд дополнительных подсистем предотвращения атак IPS (Intrusion Prevention), антивирусной защиты, контроля содержимого и др. Существуют межсетевые экраны со встроенной системой построения межофисных VPN.

Неотъемлемыми свойствами современных корпоративных межсетевых экранов стали централизованное управление, инспекция разных сетевых и прикладных протоколов, поддержка NAT, интеграция с различными серверами аутентификации, фильтрация URL и т. д.

Изменилась платформа, на которой реализуется межсетевой экран. Если раньше это было преимущественно программное решение, то постепенно произошел сдвиг в сторону аппаратной фильтрации трафика, что позволяет реализовать более скоростную и надежную обработку информационных потоков.

Аппаратные межсетевые экраны могут быть выполнены как в программно-аппаратном варианте, так и в виде специальных модулей, интегрируемых в маршрутизаторы и коммутаторы.

Появляются межсетевые экраны, ориентированные на защиту широко распространяющихся приложений для электронной коммерции на базе веб-сервисов. В существующих продуктах обеспечивается поддержка IP-телефонии, видеоконференц-связи, систем Telepresence. Поэтому в ближайшие годы можно ожидать развития межсетевых экранов, поднявшихся с уровня сети на прикладной.

Важной тенденцией, влияющей на развитие межсетевых экранов, является их более тесная интеграция с другими решениями по информационной безопасности. Пользователи предпочитают иметь одно устройство, решающее весь комплекс задач по защите сети и при этом объединяющее в себе решения производителей-лидеров по каждому из направлений сетевой безопасности.

Если интегрировать в одном устройстве сразу несколько защитных решений, то можно получить многофункциональное защитное устройство UTM (Unified Threat Management), которое позволяет сократить издержки и при этом обеспечить высокий уровень защиты за счет тесной интеграции таких защитных технологий, как межсетевой экран, система предотвращения атак, VPN, антивирус, антиспам, защита от шпионского ПО, контроль URL и т.п.