к какому типу информации относится ваш пароль

Информация подлежащая защите

Существуют различные признаки, по которым классифицируется информация. С точки зрения защиты информации наиболее интересной является классификация по категории доступа.

В соответствии с Федеральным заком РФ от 27 июля 2006 г. N 149-ФЗ » Об информации, информационных технологиях и о защите информации » информация, в зависимости от категории доступа к ней, подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен федеральными законами (информация ограниченного доступа).

В зависимости от порядка предоставления или распространения информация так же подразделяется на:

Общедоступная информация

К общедоступной информации относятся общеизвестные сведения и иная информация, доступ к которой не ограничен. Обладатель информации, ставшей общедоступной по его решению, вправе требовать от лиц, распространяющих такую информацию, указывать себя в качестве источника такой информации. То есть, если журнал публикуется в Интернете и находится в открытом доступе по решению его создателей, они вправе требовать ссылки на источник в случае использования информации из него где-либо еще.

К общедоступной также относится информация, доступ к которой нельзя ограничить. Перечень сведений, доступ к которым не может быть ограничен, указан в ст.10 Федеральный закон РФ от 27 июля 2006 г. N 149-ФЗ :

Эта «иная информация» устанавливается в федеральных законов, касающихся некоторых специфических сфер деятельности, например, в законах о благотворительной деятельности и некоммерческих организациях или в законах об акционерных обществах

Информация ограниченного доступа

Ограничение доступа к информации устанавливается федеральными законами в целях защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства. Обязательным является соблюдение конфиденциальности информации, доступ к которой ограничен федеральными законами.

Отнесение информации к г осударственной тайне осуществляется в соответствии с Законом Российской Федерации «О г осударственной тайне «. Перечень сведений, отнесенных к г осударственной тайне определяется ст. 5 указанного Закона. Существует три степени секретности такой информации:

Перечень сведений конфиденциального характера опубликован в Указе Президента РФ от 6 марта 1997 г. № 188 «Об утверждении перечня сведений конфиденциального характера». К видам такой информации относятся:

E-mail, телефон, логин, пароль – персональные данные?

Очень многие компании беспокоит вопрос не подпадает ли их деятельность под закон о защите персональных данных?

Что относится к персональным данным?

Ответ на этот вопрос нужно искать в нескольких местах. Во-первых, можно заглянуть в Закон о персональных данных[1]. В нем указано, что персональные данные – это любая информация, относящаяся прямо или косвенно определенному или определяемому физическому лицу. В законе упоминаются персональные данные специальных категорий, которыми являются данные о: расовой принадлежности, национальной принадлежности, политических взглядах, религиозных или философских убеждениях, состоянии здоровья, интимной жизни.

Во-вторых можно обратиться к разъяснениям Роскомнадзора[2], где перечисляется информация, которая относится к персональным данным: фамилия, имя, отчество, год, месяц, дата рождения, место рождения, адрес, семейное положение, социальное положение, имущественное положение, образование, профессия, доходы.

В-третьих, можно также посмотреть на положения Конвенции Совета Европы о персональных данных[3], которую Россия ратифицировала в 2005 году. В ней указано, что персональные данные это любая информация об определенном или поддающемся определению физическом лице[4].

Наиболее радикальная позиция заключается в том, что и IP адреc относится к персональным данным, потому что с его помощью тоже можно определить лицо. Но по этому вопросу больше споров, чем ясности: с помощью IP-адреса можно иногда определить лишь точку доступа к сети, а иногда и лицо, которое выходило в Интернет.

Но по крайней мере хотя бы логин и пароль не относятся к персональным данным. Такую позицию высказал Александр Жаров[6]. В одном из своих интервью он пояснил, что Twitter не подпадает под действие Закона о персональных данных, потому что не обрабатывает персональные данные: «По тому набору вопросов, которые компания задает пользователю при регистрации, мы делаем вывод, что компания не собирает личные данные»[7]. Такой подход кажется логичным, поскольку с помощью этих данных (логина и пароля) не возможно определить лицо.

К сожалению, когда ответ на вопрос «Что относится к персональным данным?» не знают государственные органы, в ведении которых находится этот вопрос, то не стоит ожидать, что такой ответ существует. В разделе вопросов на сайте Минсвязи, касающемся персональных данных, на вопрос с просьбой уточнить понятие персональных данных в связи с тем, что в законе оно достаточно размыто, опубликован такой ответ Минсвязи: «… определить состав персональных данных, в том числе привести их перечень, представляется нереализуемым»[8].

[1] Федеральный закон «О персональных данных» №152-ФЗ от 27.07.2006 г.

[2] П.1 статьи 3 Закона о персональных данных.

[3] Временные рекомендации по заполнению формы уведомления об обработке (о намерении осуществлять обработку) персональных данных (утв. Роскомнадзором 30.12.2014).

[4] Конвенция о защите частных лиц в отношении автоматизированной обработки данных личного характера от 28.01.1981 г.

Советы по созданию уникальных надежных паролей

Почему важно иметь надежный пароль

Надежный пароль – это главный барьер, который мешает взломать большинство ваших аккаунтов в сети. Если вы не пользуетесь современными методиками создания паролей, то вполне возможно, что мошенники смогут подобрать их буквально за несколько часов. Чтобы не подвергать себя риску кражи идентификационных данных и не стать жертвой вымогательства, вам нужно создавать пароли, которые могут противостоять усилиям хакеров, вооруженных современными средствами взлома.

Слабость вашего аккаунта – это настоящая мечта для киберпреступника. Но этим мечтам лучше никогда не сбываться, и поэтому вам нужно предпринять определенные действия, чтобы укрепить стойкость своих паролей.

Угрозы безопасности паролей

Скомпрометированные пароли открывают киберпреступникам доступ к вашим важнейшим личным данным. Так что вам нужны такие пароли, которые хакерам нелегко будет угадать или подобрать.

Большинство пользователей сейчас умеют создавать пароли, которые тяжело подобрать вручную. Когда-то этого было достаточно, чтобы противостоять краже данных. Помните, что преступники будут использовать любую информацию о вас, которую смогут найти, а также распространенные способы составления паролей, чтобы угадать ваш пароль. Когда-то вы могли использовать простую «хu7р0с7b» – подстановку похожих символов. Но сейчас она уже известна хакерам.

Современные киберпреступники используют сложные технологии, чтобы украсть ваши пароли. Это очень важно знать, потому что многие пытаются составлять пароли, которые трудно отгадать человеку, но не принимают в расчет существование эффективных алгоритмов и специальных программ, которые учитывают пользовательские «хитрости» при разгадывании паролей.

Вот некоторые из методов, которые помогают хакерам проникнуть в ваш аккаунт:

Перебор по словарю: использование программы, которая автоматически комбинирует распространенные слова из словаря, используя их часто встречающиеся сочетания. Пользователи стараются придумывать пароли, которые легко запомнить, так что подобные методы взлома следуют очевидным шаблонам.

Данные из социальных сетей и другая раскрытая вами личная информация также могут оказаться полезными злоумышленникам. Пользователи часто используют для составления паролей имена и дни рождения, клички домашних животных и даже названия любимых спортивных команд. Всю эту информацию очень легко узнать, потратив немного времени на изучение ваших аккаунтов в соцсетях.

При брутфорс-атаках используются автоматические программы, перебирающие все возможные сочетания символов до тех пор, пока не найдется ваш пароль. В отличие от перебора по словарю, брутфорс-алгоритмы с трудом справляются с длинными паролями. А вот короткие пароли в некоторых случаях удается подобрать буквально за несколько часов.

Фишинг – это попытка заставить вас самостоятельно отдать мошеннику деньги или важную информацию. Мошенники обычно пытаются выдать себя за представителей организаций, которым вы доверяете, или даже за ваших знакомых. Они могут позвонить вам по телефону, написать SMS, электронное письмо или сообщение в соцсетях. Кроме того, они могут пользоваться поддельными приложениями, сайтами или аккаунтами в социальных сетях. Если вы считаете, что вам нужна защита от фишинга, рекомендуем вам установить Kaspersky Internet Security.

Утечки данных – это еще одна опасность, угрожающая и паролям, и другой важной информации. Компании все чаще становятся жертвами взлома; хакеры могут продавать или публиковать украденные данные. Утечки данных представляют для вас особенно большую угрозу, если вы используете один и тот же пароль в разных местах: весьма вероятно, что ваши старые аккаунты могут быть скомпрометированы, и это открывает для злоумышленников доступ и к другим вашим данным.

Как создать надежный пароль

Чтобы защититься от новейших методов взлома, вам нужны сверхнадежные пароли. Если вы хотите узнать, насколько надежен ваш пароль, и повысить его стойкость, мы подготовили несколько вопросов и советов, которые помогут вам:

Типы надежных паролей

Существует два основных подхода к составлению надежных паролей.

Кодовые фразы основаны на сочетании нескольких существующих слов. В прошлом довольно часто использовались редкие слова с подстановкой символов и вставкой случайных символов посередине, например «Tr1Ck» вместо «trick» или «84sk37b4LL» вместо «basketball». Сейчас алгоритмы взлома уже знакомы с этим методом, так что хорошие кодовые фразы обычно представляют собой сочетание распространенных слов, не связанных друг с другом и расположенных в бессмысленном порядке. Или, как вариант, – предложение, которое разбивается на части, и эти части расставляются по правилам, известным только пользователю.

Пример кодовой фразы – «коровА!жгИ%алыЙ?фагоТъ» (здесь использованы слова «корова», «жги», «алый» и «фагот»).

Кодовые фразы работают, потому что:

Цепочки случайных символов – это бессистемные сочетания символов всех видов. В таких паролях задействованы строчные и прописные буквы, символы и числа в случайном порядке. Поскольку расстановка символов не следует никакому определенному методу, угадать такой пароль невероятно трудно. Даже специализированным программам могут понадобиться триллионы лет, чтобы взломать такой пароль.

Пример цепочки случайных символов: «f2a_+Vm3cV*j» (ее можно запомнить, например, с помощью мнемонической фразы: «фрукты два ананаса подчеркнули и добавили VISA музыка 3 цента VISA умножает джинсы»).

Цепочки случайных символов работают, потому что:

Примеры надежных паролей

Теперь, когда вы ознакомились с типами надежных паролей и правилами их составления, давайте закрепим эти знания.

Для этого мы возьмем несколько примеров хороших паролей и попробуем сделать их еще лучше.

Пример 1: dAmNmO!nAoBiZPi?

Почему этот пароль считается надежным?

Как улучшить этот пароль?

Почему этот пароль считается надежным?

Как улучшить этот пароль?

Пример 3: яростьуткапростолуна

Почему этот пароль считается надежным?

Как улучшить этот пароль?

Как пользоваться паролями и как их запоминать

Пароли предоставляют вам доступ ко множеству важных сервисов, так что храните их как можно надежнее.

Чтобы обеспечить безопасность:

Вместо этого пользуйтесь следующими методами:

Активируйте двухфакторную аутентификацию на всех ваших самых ценных аккаунтах. Это дополнительная проверка безопасности после успешного ввода пароля. Для двухфакторной аутентификации используются методы, доступ к которым есть только у вас: электронная почта, SMS, биометрия (например, отпечаток пальца или Face ID) или USB-ключ. Двухфакторная аутентификация не пропустит мошенников и злоумышленников в ваш аккаунт, даже если они украдут ваши пароли.

Часто обновляйте самые важные пароли. И старайтесь, чтобы новый пароль был не похож на старый. Менять лишь несколько символов в прежнем пароле – вредная практика. Обновляйте пароли регулярно, например каждый месяц. Даже если вы обновляете не все пароли, регулярно меняйте их хотя бы для следующих сервисов:

Наконец, помните: если ваш пароль удобен для вас, скорее всего, он удобен и для взломщиков. Сложные пароли – лучший способ защитить себя.

Используйте менеджер паролей, например Kaspersky Password Manager. Главное достоинство менеджера паролей – шифрование и доступ из любого места, где есть интернет. Некоторые продукты уже содержат встроенное средство для генерации и оценки надежности паролей.

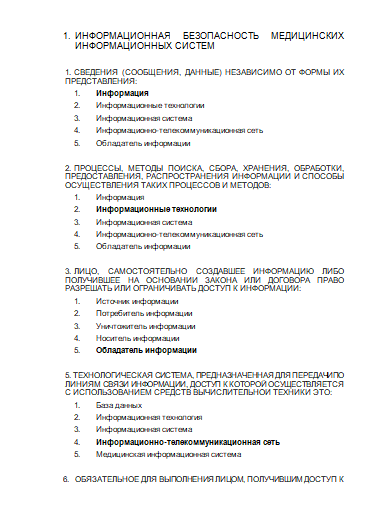

Тест: Ответы на тест по Информационной безопасности

Тема: Ответы на тест по Информационной безопасности

Тип: Тест | Размер: 37.39K | Скачано: 229 | Добавлен 26.09.18 в 08:48 | Рейтинг: +1 | Еще Тесты

Вуз: Красноярский государственный медицинский университет

1. СВЕДЕНИЯ (СООБЩЕНИЯ, ДАННЫЕ) НЕЗАВИСИМО ОТ ФОРМЫ ИХ ПРЕДСТАВЛЕНИЯ:

1. Информация

2. Информационные технологии

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Обладатель информации

2. ПРОЦЕССЫ, МЕТОДЫ ПОИСКА, СБОРА, ХРАНЕНИЯ, ОБРАБОТКИ, ПРЕДОСТАВЛЕНИЯ, РАСПРОСТРАНЕНИЯ ИНФОРМАЦИИ И СПОСОБЫ ОСУЩЕСТВЛЕНИЯ ТАКИХ ПРОЦЕССОВ И МЕТОДОВ:

2. Информационные технологии

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Обладатель информации

3. ЛИЦО, САМОСТОЯТЕЛЬНО СОЗДАВШЕЕ ИНФОРМАЦИЮ ЛИБО ПОЛУЧИВШЕЕ НА ОСНОВАНИИ ЗАКОНА ИЛИ ДОГОВОРА ПРАВО РАЗРЕШАТЬ ИЛИ ОГРАНИЧИВАТЬ ДОСТУП К ИНФОРМАЦИИ:

1. Источник информации

2. Потребитель информации

3. Уничтожитель информации

4. Носитель информации

5. Обладатель информации

5. ТЕХНОЛОГИЧЕСКАЯ СИСТЕМА, ПРЕДНАЗНАЧЕННАЯ ДЛЯ ПЕРЕДАЧИ ПО ЛИНИЯМ СВЯЗИ ИНФОРМАЦИИ, ДОСТУП К КОТОРОЙ ОСУЩЕСТВЛЯЕТСЯ С ИСПОЛЬЗОВАНИЕМ СРЕДСТВ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ ЭТО:

2. Информационная технология

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Медицинская информационная система

6. ОБЯЗАТЕЛЬНОЕ ДЛЯ ВЫПОЛНЕНИЯ ЛИЦОМ, ПОЛУЧИВШИМ ДОСТУП К ОПРЕДЕЛЕННОЙ ИНФОРМАЦИИ, ТРЕБОВАНИЕ НЕ ПЕРЕДАВАТЬ ТАКУЮ ИНФОРМАЦИЮ ТРЕТЬИМ ЛИЦАМ БЕЗ СОГЛАСИЯ ЕЕ ОБЛАДАТЕЛЯ ЭТО:

1. Электронное сообщение

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

7. ДЕЙСТВИЯ, НАПРАВЛЕННЫЕ НА ПОЛУЧЕНИЕ ИНФОРМАЦИИ НЕОПРЕДЕЛЕННЫМ КРУГОМ ЛИЦ ИЛИ ПЕРЕДАЧУ ИНФОРМАЦИИ НЕОПРЕДЕЛЕННОМУ КРУГУ ЛИЦ ЭТО:

1. Уничтожение информации

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

8. ВОЗМОЖНОСТЬ ПОЛУЧЕНИЯ ИНФОРМАЦИИ И ЕЕ ИСПОЛЬЗОВАНИЯ ЭТО:

1. Сохранение информации

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

9. ИНФОРМАЦИЯ, ПЕРЕДАННАЯ ИЛИ ПОЛУЧЕННАЯ ПОЛЬЗОВАТЕЛЕМ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ:

1. Электронное сообщение

2. Информационное сообщение

3. Текстовое сообщение

4. Визуальное сообщение

10. ВСЕ КОМПОНЕНТЫ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПРЕДПРИЯТИЯ, В КОТОРОМ НАКАПЛИВАЮТСЯ И ОБРАБАТЫВАЮТСЯ ПЕРСОНАЛЬНЫЕ ДАННЫЕ ЭТО:

1. Информационная система персональных данных

3. Централизованное хранилище данных

4. Система Статэкспресс

11. К СВЕДЕНИЯМ КОНФИДЕНЦИАЛЬНОГО ХАРАКТЕРА, СОГЛАСНО УКАЗУ ПРЕЗИДЕНТА РФ ОТ 6 МАРТА 1997 Г., ОТНОСЯТСЯ:

1. Информация о распространении программ

2. Информация о лицензировании программного обеспечения

3. Информация, размещаемая в газетах, Интернете

4. Персональные данные

12. ОТНОШЕНИЯ, СВЯЗАННЫЕ С ОБРАБОТКОЙ ПЕРСОНАЛЬНЫХ ДАННЫХ, РЕГУЛИРУЮТСЯ ЗАКОНОМ…

1. «Об информации, информационных технологиях»

2. «О защите информации»

3. Федеральным законом «О персональных данных»

4. Федеральным законом «О конфиденциальной информации»

5. «Об утверждении перечня сведений конфиденциального характера»

13. ДЕЙСТВИЯ С ПЕРСОНАЛЬНЫМИ ДАННЫМИ (СОГЛАСНО ЗАКОНУ), ВКЛЮЧАЯ СБОР, СИСТЕМАТИЗАЦИЮ, НАКОПЛЕНИЕ, ХРАНЕНИЕ, ИСПОЛЬЗОВАНИЕ, РАСПРОСТРАНЕНИЕ И Т. Д ЭТО:

1. «Исправление персональных данных»

2. «Работа с персональными данными»

3. «Преобразование персональных данных»

4. «Обработка персональных данных»

5. «Изменение персональных данных»

14. ДЕЙСТВИЯ, В РЕЗУЛЬТАТЕ КОТОРЫХ НЕВОЗМОЖНО ОПРЕДЕЛИТЬ ПРИНАДЛЕЖНОСТЬ ПЕРСОНАЛЬНЫХ ДАННЫХ КОНКРЕТНОМУ СУБЪЕКТУ ПЕРСОНАЛЬНЫХ ДАННЫХ:

1. Выделение персональных данных

2. Обеспечение безопасности персональных данных

5. Деперсонификация

15. ПО РЕЖИМУ ОБРАБОТКИ ПЕРСОНАЛЬНЫХ ДАННЫХ В ИНФОРМАЦИОННОЙ СИСТЕМЕ ИНФОРМАЦИОННЫЕ СИСТЕМЫ ПОДРАЗДЕЛЯЮТСЯ НА:

1. Многопользовательские

3. Без разграничения прав доступа

4. С разграничением прав доступа

5. Системы, не имеющие подключений

16. ПРОЦЕСС СООБЩЕНИЯ СУБЪЕКТОМ СВОЕГО ИМЕНИ ИЛИ НОМЕРА, С ЦЕЛЬЮ ПОЛУЧЕНИЯ ОПРЕДЕЛЁННЫХ ПОЛНОМОЧИЙ (ПРАВ ДОСТУПА) НА ВЫПОЛНЕНИЕ НЕКОТОРЫХ (РАЗРЕШЕННЫХ ЕМУ) ДЕЙСТВИЙ В СИСТЕМАХ С ОГРАНИЧЕННЫМ ДОСТУПОМ:

5. Идентификация

17. ПРОЦЕДУРА ПРОВЕРКИ СООТВЕТСТВИЯ СУБЪЕКТА И ТОГО, ЗА КОГО ОН ПЫТАЕТСЯ СЕБЯ ВЫДАТЬ, С ПОМОЩЬЮ НЕКОЙ УНИКАЛЬНОЙ ИНФОРМАЦИИ:

4. Аутентифика́ция

18. ПРОЦЕСС, А ТАКЖЕ РЕЗУЛЬТАТ ПРОЦЕССА ПРОВЕРКИ НЕКОТОРЫХ ОБЯЗАТЕЛЬНЫХ ПАРАМЕТРОВ ПОЛЬЗОВАТЕЛЯ И, ПРИ УСПЕШНОСТИ, ПРЕДОСТАВЛЕНИЕ ЕМУ ОПРЕДЕЛЁННЫХ ПОЛНОМОЧИЙ НА ВЫПОЛНЕНИЕ НЕКОТОРЫХ (РАЗРЕШЕННЫХ ЕМУ) ДЕЙСТВИЙ В СИСТЕМАХ С ОГРАНИЧЕННЫМ ДОСТУПОМ

1. Авториза́ция

19. ПРОСТЕЙШИМ СПОСОБОМ ИДЕНТИФИКАЦИИ В КОМПЬЮТЕРНОЙ СИСТЕМЕ ЯВЛЯЕТСЯ ВВОД ИДЕНТИФИКАТОРА ПОЛЬЗОВАТЕЛЯ, КОТОРЫЙ ИМЕЕТ СЛЕДУЮЩЕЕ НАЗВАНИЕ:

4. Login

20. ОСНОВНОЕ СРЕДСТВО, ОБЕСПЕЧИВАЮЩЕЕ КОНФИДЕНЦИАЛЬНОСТЬ ИНФОРМАЦИИ, ПОСЫЛАЕМОЙ ПО ОТКРЫТЫМ КАНАЛАМ ПЕРЕДАЧИ ДАННЫХ, В ТОМ ЧИСЛЕ – ПО СЕТИ ИНТЕРНЕТ:

5. Шифрование

21. ДЛЯ БЕЗОПАСНОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ ИНТЕРНЕТ ИСПОЛЬЗУЕТСЯ ТЕХНОЛОГИЯ:

3. VPN

22. КОМПЛЕКС АППАРАТНЫХ И/ИЛИ ПРОГРАММНЫХ СРЕДСТВ, ОСУЩЕСТВЛЯЮЩИЙ КОНТРОЛЬ И ФИЛЬТРАЦИЮ СЕТЕВОГО ТРАФИКА В СООТВЕТСТВИИ С ЗАДАННЫМИ ПРАВИЛАМИ И ЗАЩИЩАЮЩИЙ КОМПЬЮТЕРНЫЕ СЕТИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА:

3. Брандма́уэр

5. Экспертная система

23. ЗА ПРАВОНАРУШЕНИЯ В СФЕРЕ ИНФОРМАЦИИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ И ЗАЩИТЫ ИНФОРМАЦИИ ДАННЫЙ ВИД НАКАЗАНИЯ НА СЕГОДНЯШНИЙ ДЕНЬ НЕ ПРЕДУСМОТРЕН:

1. Дисциплинарные взыскания

2. Административный штраф

3. Уголовная ответственность

5. Смертная казнь

24. НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К ИНФОРМАЦИИ ЭТО:

1. Доступ к информации, не связанный с выполнением функциональных обязанностей и не оформленный документально

2. Работа на чужом компьютере без разрешения его владельца

3. Вход на компьютер с использованием данных другого пользователя

4. Доступ к локально-информационной сети, связанный с выполнением функциональных обязанностей

5. Доступ к СУБД под запрещенным именем пользователя

25. «ПЕРСОНАЛЬНЫЕ ДАННЫЕ» ЭТО:

1. Любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу

2. Фамилия, имя, отчество физического лица

3. Год, месяц, дата и место рождения, адрес физического лица

4. Адрес проживания физического лица

5. Сведения о семейном, социальном, имущественном положении человека, составляющие понятие «профессиональная тайна»

26. В ДАННОМ СЛУЧАЕ СОТРУДНИК УЧРЕЖДЕНИЯ МОЖЕТ БЫТЬ ПРИВЛЕЧЕН К ОТВЕТСТВЕННОСТИ ЗА НАРУШЕНИЯ ПРАВИЛ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ:

1. Выход в Интернет без разрешения администратора

2. При установке компьютерных игр

3. В случаях установки нелицензионного ПО

4. В случае не выхода из информационной системы

5. В любом случае неправомочного использования конфиденциальной информации при условии письменного предупреждения сотрудника об ответственности

27. МОЖЕТ ЛИ СОТРУДНИК БЫТЬ ПРИВЛЕЧЕН К УГОЛОВНОЙ ОТВЕТСТВЕННОСТИ ЗА НАРУШЕНИЯ ПРАВИЛ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ:

1. Нет, только к административной ответственности

2. Нет, если это государственное предприятие

3. Да

4. Да, но только в случае, если действия сотрудника нанесли непоправимый вред

5. Да, но только в случае осознанных неправомочных действий сотрудника

28. ПРОЦЕДУРА, ПРОВЕРЯЮЩАЯ, ИМЕЕТ ЛИ ПОЛЬЗОВАТЕЛЬ С ПРЕДЪЯВЛЕННЫМ ИДЕНТИФИКАТОРОМ ПРАВО НА ДОСТУП К РЕСУРСУ ЭТО:

2. Аутентификация

29. НАИБОЛЕЕ ОПАСНЫМ ИСТОЧНИКОМ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ ЯВЛЯЮТСЯ:

1. Другие предприятия (конкуренты)

2. Сотрудники информационной службы предприятия, имеющие полный доступ к его информационным ресурсам

3. Рядовые сотрудники предприятия

4. Возможные отказы оборудования, отключения электропитания, нарушения в сети передачи данных

30. ВЫБЕРИТЕ, МОЖНО ЛИ В СЛУЖЕБНЫХ ЦЕЛЯХ ИСПОЛЬЗОВАТЬ ЭЛЕКТРОННЫЙ АДРЕС (ПОЧТОВЫЙ ЯЩИК), ЗАРЕГИСТРИРОВАННЫЙ НА ОБЩЕДОСТУПНОМ ПОЧТОВОМ СЕРВЕРЕ, НАПРИМЕР НА MAIL.RU:

1. Нет, не при каких обстоятельствах

2. Нет, но для отправки срочных и особо важных писем можно

3. Можно, если по нему пользователь будет пересылать информацию, не содержащую сведений конфиденциального характера

4. Можно, если информацию предварительно заархивировать с помощью программы winrar с паролем

5. Можно, если других способов электронной передачи данных на предприятии или у пользователя в настоящий момент нет, а информацию нужно переслать срочно

31. ДОКУМЕНТИРОВАННАЯ ИНФОРМАЦИЯ, ДОСТУП К КОТОРОЙ ОГРАНИЧИВАЕТ В СООТВЕТСТВИИ С ЗАКОНАДЕЛЬСТВОМ РФ:

1. Информация составляющая государственную тайну

2. Информация составляющая коммерческую тайну

4. Конфиденциальная информация

5. Документированная информация

32. ДЛЯ ТОГО ЧТОБЫ СНИЗИТЬ ВЕРОЯТНОСТЬ УТРАТЫ ИНФОРМАЦИИ НЕОБХОДИМО:

1. Регулярно производить антивирусную проверку компьютера

2. Регулярно выполнять проверку жестких дисков компьютера на наличие ошибок

3. Регулярно копировать информацию на внешние носители (сервер, компакт-диски, флэш-карты)

4. Защитить вход на компьютер к данным паролем

5. Проводить периодическое обслуживание ПК

33. ПАРОЛЬ ПОЛЬЗОВАТЕЛЯ ДОЛЖЕН

1. Содержать цифры и буквы, знаки препинания и быть сложным для угадывания

2. Содержать только цифры

3. Содержать только буквы

4. Иметь явную привязку к владельцу (его имя, дата рождения, номер телефона и т.п.)

5. Быть простым и легко запоминаться, например «123», «111», «qwerty» и т.д.

34. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ ОБЕСПЕЧИВАЕТ…

1. Блокирование информации

2. Искажение информации

3. Сохранность информации

4. Утрату информации

5. Подделку информации

35. ЗАКОН РОССИЙСКОЙ ФЕДЕРАЦИИ «О ГОСУДАРСТВЕННОЙ ТАЙНЕ» БЫЛ ПРИНЯТ В СЛЕДУЮЩЕМ ГОДУ:

4. 1993

36. ДОКУМЕНТИРОВАННОЙ ИНФОРМАЦИЕЙ, ДОСТУП К КОТОРОЙ ОГРАНИЧЕН В СООТВЕТСТВИИ С ЗАКОНОДАТЕЛЬСТВОМ РФ, НАЗЫВАЕТСЯ

1. Конфиденциальная

4. Информация составляющая государственную тайну

5. Информация составляющая коммерческую тайну

37. ИНФОРМАЦИЯ ОБ УГОЛОВНОЙ ОТВЕТСТВЕННОСТИ ЗА ПРЕСТУПЛЕНИЕ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ОПИСАНА В:

1. 1 главе Уголовного кодекса

2. 5 главе Уголовного кодекса

3. 28 главе Уголовного кодекса

4. 100 главе Уголовного кодекса

5. 1000 главе Уголовного кодекса

38. В СТАТЬЕ 272 УГОЛОВНОГО КОДЕКСА ГОВОРИТСЯ…

1. О неправомерном доступе к компьютерной информации

2. О создании, исполнении и распространении вредоносных программ для ЭВМ

3. О нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

4. О преступлениях в сфере компьютерной информации

5. Об ответственности за преступления в сфере компьютерной информации

39. НА РИСУНКЕ ИЗОБРАЖЕНО…

1. Настольная видеокамера

3. Телефонная трубка

4. Электронный замок

40. ФЕДЕРАЛЬНЫЙ ЗАКОН «ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ» НАПРАВЛЕН НА:

1. Регулирование взаимоотношений в информационной сфере совместно с гражданским кодексом РФ

2. Регулирование взаимоотношений в гражданском обществе РФ

3. Регулирование требований к работникам служб, работающих с информаций

4. Формирование необходимых норм и правил работы с информацией

5. Формирование необходимых норм и правил, связанных с защитой детей от информации

41. ХИЩЕНИЕ ИНФОРМАЦИИ – ЭТО…

1. Несанкционированное копирование информации

2. Утрата информации

3. Блокирование информации

4. Искажение информации

5. Продажа информации

42. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ПЕРВОЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

2. Коммерческая организация

3. Муниципальное учреждение

5. Группа лиц, имеющих общее дело

43. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ВТОРОЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

1. Простые люди

3. Коммерческая организация

4. Муниципальное учреждение

5. Некоммерческая организация

44. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ТРЕТЬЕЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

2. Государство

3. Муниципальное учреждение

5. Некоммерческая организация

45. ИНФОРМАЦИЕЙ, СОСТАВЛЯЮЩЕЙ ГОСУДАРСТВЕННУЮ ТАЙНУ, ВЛАДЕЮТ:

1. Государство

2. Только образовательные учреждения

3. Только президиум Верховного Совета РФ

4. Граждане Российской Федерации

5. Только министерство здравоохранения

46. ИНФОРМАЦИЕЙ, СОСТАВЛЯЮЩЕЙ КОММЕРЧЕСКУЮ ТАЙНУ, ВЛАДЕЮТ:

2. Различные учреждения

3. Государственная Дума

4. Граждане Российской Федерации

5. Медико-социальные организации

47. ПЕРСОНАЛЬНЫМИ ДАННЫМИ ВЛАДЕЮТ:

2. Различные учреждения

3. Государственная Дума

4. Жители Российской Федерации

5. Медико-социальные организации

48. ДОСТУП К ИНФОРМАЦИИ – ЭТО:

1. Обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя

2. Действия, направленные на получение информации неопределенным кругом лиц или передачу информации неопределенному кругу лиц

3. Действия, направленные на получение информации определенным кругом лиц или передачу информации определенному кругу лиц

4. Информация, переданная или полученная пользователем информационно-телекоммуникационной сети

5. Возможность получения информации и ее использования

49. ДОКУМЕНТИРОВАННАЯ ИНФОРМАЦИЯ, ДОСТУП К КОТОРОЙ ОГРАНИЧИВАЕТСЯ В СООТВЕТСТВИИ С ЗАКОНОДАТЕЛЬСТВОМ РОССИЙСКОЙ ФЕДЕРАЦИИ ЭТО:

1. Конфиденциальная информация

2. Документы офера и договоров

50. ПЛАСТИКОВАЯ КАРТОЧКА, СОДЕРЖАЩАЯ ЧИП ДЛЯ КРИПТОГРАФИЧЕСКИХ ВЫЧИСЛЕНИЙ И ВСТРОЕННУЮ ЗАЩИЩЕННУЮ ПАМЯТЬ ДЛЯ ХРАНЕНИЯ ИНФОРМАЦИИ:

д. Смарт-карта

51. УСТРОЙСТВО ДЛЯ ИДЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ, ПРЕДСТАВЛЯЮЩЕЕ СОБОЙ МОБИЛЬНОЕ ПЕРСОНАЛЬНОЕ УСТРОЙСТВО, НАПОМИНАЮЩИЕ МАЛЕНЬКИЙ ПЕЙДЖЕР, НЕ ПОДСОЕДИНЯЕМЫЕ К КОМПЬЮТЕРУ И ИМЕЮЩИЕ СОБСТВЕННЫЙ ИСТОЧНИК ПИТАНИЯ:

2. Автономный токен

4. Устройство iButton

52. ДОСТУП ПОЛЬЗОВАТЕЛЯ К ИНФОРМАЦИОННЫМ РЕСУРСАМ КОМПЬЮТЕРА И / ИЛИ ЛОКАЛЬНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ПРЕДПРИЯТИЯ ДОЛЖЕН РАЗРЕШАТЬСЯ ТОЛЬКО ПОСЛЕ:

1. Включения компьютера

2. Идентификации по логину и паролю

3. Запроса паспортных данных

4. Запроса доменного имени

1. Аппаратный контролер

2. Электронный замок

3. Система контроля

5. Копировальный аппарат

54. ЭЛЕКТРОННЫЕ ЗАМКИ «СОБОЛЬ» ПРЕДНАЗНАЧЕНЫ ДЛЯ …

1. Обеспечения доверенной загрузки компьютера и контроля целостности файлов в системах

2. Сканирования отпечатков пальцев

3. Проверки скорости и загрузки файлов

5. Идентификации пользователя

55. Для защиты от злоумышленников необходимо использовать:

1. Системное программное обеспечение

2. Прикладное программное обеспечение

3. Антивирусные программы

4. Компьютерные игры

5. Музыку, видеофильмы

56. ФЕДЕРАЛЬНЫЙ ЗАКОН «ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ» ДАЕТ ОПРЕДЕЛЕНИЕ ИНФОРМАЦИИ:

1. Текст книги или письма

2. Сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления

3. Сведения о явлениях и процессах

4. Факты и идеи в формализованном виде

5. Шифрованный текст, текст на неизвестном языке

57. ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ЕСТЬ ОБЕСПЕЧЕНИЕ…

1. Независимости информации

2. Изменения информации

3. Копирования информации

4. Сохранности информации

5. Преобразования информации

Если вам нужна помощь в написании работы, то рекомендуем обратиться к профессионалам. Более 70 000 авторов готовы помочь вам прямо сейчас. Бесплатные корректировки и доработки. Узнайте стоимость своей работы

Понравилось? Нажмите на кнопочку ниже. Вам не сложно, а нам приятно).

Чтобы скачать бесплатно Тесты на максимальной скорости, зарегистрируйтесь или авторизуйтесь на сайте.

Важно! Все представленные Тесты для бесплатного скачивания предназначены для составления плана или основы собственных научных трудов.

Друзья! У вас есть уникальная возможность помочь таким же студентам как и вы! Если наш сайт помог вам найти нужную работу, то вы, безусловно, понимаете как добавленная вами работа может облегчить труд другим.

Если Тест, по Вашему мнению, плохого качества, или эту работу Вы уже встречали, сообщите об этом нам.

Добавление отзыва к работе

Добавить отзыв могут только зарегистрированные пользователи.