что такое совместно используемый ключ

ключ совместного использования

ключ совместного использования

Секретный ключ в симметричноой криптосистеме, совместно используемый двумя или несколькими пользователями.

[http://www.rfcmd.ru/glossword/1.8/index.php?a=index&d=4337]

Тематики

Смотреть что такое «ключ совместного использования» в других словарях:

заранее установленный ключ совместного использования — Совместно используемый секретный ключ, сообщаемый обоим участникам коммуникационного обмена с использованием неспецифицированного ручного или внеполосного механизма (МСЭ Т J.177). [http://www.iks media.ru/glossary/index.html?glossid=2400324]… … Справочник технического переводчика

SKIP — Simple Key Management for Internet Protocol (или SKIP) протокол, разработанный около 1995 года компанией IETF Security Working Group для обмена ключами шифрования. SKIP является гибридным протоколом распределения ключей, похожим на SSL,… … Википедия

ГОСТ 20886-85: Организация данных в системах обработки данных. Термины и определения — Терминология ГОСТ 20886 85: Организация данных в системах обработки данных. Термины и определения оригинал документа: 6. База данных БД Data base Совокупность данных, организованных по определенным правилам, предусматривающим общие принципы… … Словарь-справочник терминов нормативно-технической документации

Комсомольск-на-Амуре — В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена. Вы можете … Википедия

Миниофис — (от англ. Mini малый, Office офис) схема аренды офисного помещения, которая состоит в предоставлении арендатору не отдельного офиса, а оборудованного рабочего места на длительный период. Суть данной схемы заключается в том, что… … Википедия

Toshiba — (Тошиба) Компания Toshiba, её история и деятельность. Прибыль и показатели компании Toshiba. Представительство Toshiba в России. Содержание Раздел 1. История Раздел 1.1. Рост мирового гиганта Раздел 2. Деятельность фирмы Раздел 2.1. Показатели… … Энциклопедия инвестора

Нефтяная вышка — (Oil derrick) Устройство, предназначение и использование нефтяных вышек Информация об устройстве, назначении, описании и использовании нефтяных вышек Содержание — это разрушения с помощью специальной техники. Различают два вида бурения:… … Энциклопедия инвестора

Zigbee — название набора протоколов высокого сетевого уровня, использующих маленькие, маломощные радиопередатчики, основанные на стандарте IEEE 802.15.4. Этот стандарт описывает беспроводные персональные вычислительные сети (WPAN). ZigBee нацелена на… … Википедия

ZigBee — Для улучшения этой статьи желательно?: Переработать оформление в соответствии с правилами написания статей. Проверить статью на грамматические и орфографические ошибки. Исправить статью согласно с … Википедия

Криптосистема Ривеста-Шамира-Адельмана — RSA (буквенная аббревиатура от фамилий Rivest, Shamir и Adleman) криптографический алгоритм с открытым ключом. RSA стал первым алгоритмом такого типа, пригодным и для шифрования, и для цифровой подписи. Алгоритм используется в большом числе… … Википедия

Взаимные блокировки и внешние ключи в SQL Server

Введение

В реляционных базах данных внешние ключи (foreign key) используются для обеспечения целостности связей между таблицами. Простыми словами, внешний ключ — это столбец (или несколько столбцов), ссылающийся на первичный ключ другой таблицы. Таблица с внешним ключом называется дочерней, а с первичным — родительской. При вставке строки в дочернюю таблицу проверяется наличие значения внешнего ключа в родительской таблице. Эти дополнительные операции иногда могут вызывать проблемы с блокировками и приводить к взаимоблокировкам. В этой статье мы изучим, почему это происходит, и как решать подобные проблемы.

Будем использовать две таблицы: Department (Отдел) и Employee (Сотрудник). Столбец DepId в таблице Employee определен как внешний ключ, поэтому значения этого столбца будут проверяться на наличие соответствующих значений в столбце DepartmentId таблицы Department.

Что происходит за кулисами INSERT

Исследуем, какие операции выполняются при вставке данных в дочернюю таблицу (Employee).

Сначала вставим строку в родительскую таблицу (Department).

Перед выполнением следующего запроса включим отображение фактического плана выполнения и вставим строку в таблицу Employee (дочернюю).

Clustered Index Insert вставляет данные в кластерный индекс, а также обновляет некластерные индексы. Если внимательно посмотреть на этот оператор, то можно заметить, что для него не указано имя объекта. Причина этого как раз в том, что при вставке данных в кластерный индекс таблицы Employee, эти данные одновременно добавляются в некластерный индекс. Эти два индекса можно увидеть во всплывающей подсказке оператора Clustered Index Insert.

Clustered Index Seek проверяет существование значения внешнего ключа в родительской таблице.

Nested Loops сравнивает вставленные значения внешних ключей со значениями, возвращаемые оператором Clustered Index Seek. В результате этого сравнения на выходе получается результат, который указывает, существует значение в родительской таблице или нет.

Assert оценивает результат оператора Nested Loops. Если Nested Loops возвращает NULL, то результат Assert будет ноль, и запрос вернет ошибку. В противном случае операция INSERT выполнится успешно.

Взаимные блокировки

При вставке данных в столбец с внешним ключом выполняются дополнительные операции по проверке существования данных в родительской таблице. В некоторых случаях, например, при массовой вставке, эта проверка может привести к взаимоблокировкам, когда несколько транзакций пытаются обратиться к одним и тем же данным. Попробуем смоделировать эту ситуацию. Сначала вставим данные в таблицу Department.

После этого создадим глобальную временную таблицу, которая поможет со вставкой строк в Employee.

Следующие запросы выполним в разных сессиях. Сначала «Часть 1» первого запроса:

И первую часть второго запроса:

А теперь — вторые части запросов.

В результате возникла взаимная блокировка.

Давайте проанализируем, что произошло:

Первая часть Запроса-1 открывает транзакцию и вставляет строку в таблицу Department. Страница данных Department блокируется монопольной блокировкой намерения (IX, intent exclusive lock), а вставленная строка — монопольной блокировкой (X, exclusive lock).

Первая часть Запроса-2 также открывает транзакцию и вставляет строку в Department. Страница данных таблицы Department блокируется монопольной блокировкой намерения (IX), а вставленная строка — монопольной блокировкой (X). На данный момент проблем с блокировками нет.

Вторая часть Запроса-1, он начинает сканировать первичные ключи таблицы Department для проверки ссылочной целостности вставленных строк. Однако одна из строк заблокирована монопольной блокировкой в Запросе-2. В этом случае Запрос-1 должен дождаться завершения Запроса-2.

Запрос-2 блокируется при попытке прочитать строки, вставленные в Department в Запросе-1. У нас получилась взаимная блокировка.

Приведенный ниже граф взаимных блокировок иллюстрирует то, о чем мы говорили. Сессия 71 (Запрос-1) получил монопольную блокировку (X) для строк таблицы Employee и хочет получить разделяемую блокировку (S) для строк таблицы Department. В это же время сессия 51 получила эксклюзивную блокировку (X) для строк таблицы Department и хочет получить монопольную блокировку (X) для строк таблицы Employee. В результате между этими двумя сессиями возникает борьба за ресурсы, и SQL Server завершает одну из сессий.

Устранение взаимных блокировок

Мы с вами увидели, что при массовых INSERT проверка целостности внешнего ключа вызывает проблему с блокировками. На самом деле эта проблема связана с методом доступа к данным родительской таблицы. Взглянув на план выполнения второй части запросов, мы увидим оператор Merge Join.

Соединение Merge Join является самым эффективным, но требует предварительной сортировки входных данных. В нашем случае при сканировании родительской таблицы Merge Join сталкивается с заблокированной строкой, и не может продолжить сканирование, пока блокировка не будет снята.

Мы можем изменить метод доступа к данным с помощью OPTION (LOOP JOIN). При использовании хинта LOOP JOIN, оптимизатор запросов SQL Server сгенерирует другой план выполнения и заменит оператор Merge Join оператором Nested Loops, а оператор Clustered Index Scan будет заменен оператором Clustered Index Seek. С помощью Clustered Index Seek доступ к данным родительской таблицы осуществляется напрямую, поэтому не требуется ждать заблокированных строк. С другой стороны, оператор Nested Loops выполняет построчное чтение, а Merge Join — одно последовательное чтение. Эти два изменения метода доступа к данным снижают вероятность блокировки запроса из-за наличия других блокировок.

Row Count Spool используется для подсчета количества строк, возвращаемых оператором Clustered Index Seek, и передачи этой информации в оператор Nested Loops. Этот оператор используется оптимизатором запросов SQL Server для проверки существования строк, но не содержащихся в них данных.

Заключение

В этой статье мы узнали, как внешние ключи влияют на план запроса INSERT и добавляют некоторые операции в процесс его выполнения. Также мы увидели, что в некоторых ситуациях внешние ключи могут приводить к взаимным блокировкам. Для устранения проблем с блокировками можно использовать хинт LOOP JOIN.

Материал подготовлен в рамках курса «MS SQL Server Developer». Всех желающих приглашаем на открытый урок «SQL Server и Docker». На открытом уроке мы поговорим о контейнерах, а также рассмотрим развертывание SQL Server в контейнерах.

Настройка использования аппаратного ключа защиты или программной лицензии 1С:Предприятие

Как настроить порядок использования аппаратного ключа защиты или программных лицензий системы «1С:Предприятие 8» для каждого рабочего места или информационной базы?

Программные продукты системы «1С:Предприятие» могут защищаться от несанкционированного копирования как с помощью программных лицензий, так и аппаратных USB-ключей.

Первые программные продукты на платформе «1С:Предприятие» с программной системой защиты «1С:Предприятие 8» была выпущены фирмой 1С в сентябре 2010 года (1С:Документооборот и 1С:УНФ, а также дополнительные клиентские и серверные лицензии). В 2011 году были выпущены ПРОФ версии основной линейки программных продуктов «1С:Предприятие 8» для хозрасчетных предприятий, а 2012 г. для бюджетников. На момент написания статьи все типовые программные продукты «1С:Предприятие 8» можно купить с программной системой защиты, при этом для большинства программных продуктов существует возможность приобрести вариант и с традиционными USB-ключами, которые стоят приблизительно на 20% дороже аналогов с программной защитой.

Таким образом в организации могут использоваться одновременно программные и аппаратные лицензии 1С, соответственно для реализации различных сценариев работы может возникнуть необходимость настройки использования программных или аппаратных лицензий для запуска программы 1С на каком-то отдельном рабочем месте или для запуска каких-то конкретных информационных баз.

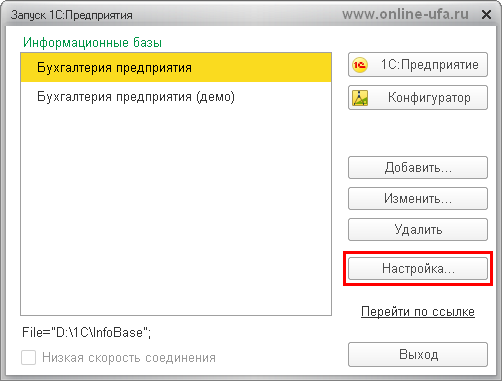

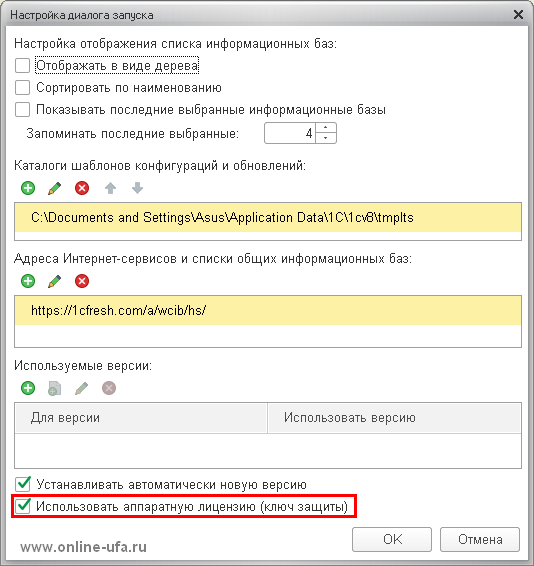

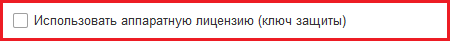

Отключение использования аппаратной лицензии (ключа защиты) «1С:Предприятие 8.3» на отдельном рабочем месте

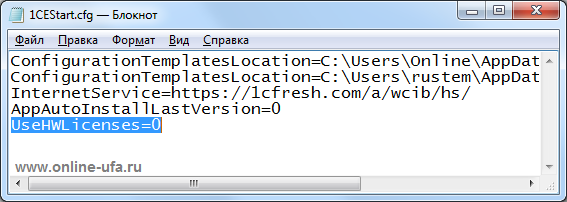

Указать параметр «UseHWLicenses=0» в конфигурационном файле 1cestart.cfg, который представляет собой текстовый документ в кодировке UTF-16LE и находится в каталогах:

Параметр UseHwLicenses управляет поиском ключа защиты при запуске «1С:Предприятия»:

1 ‑ поиск ключа защиты выполняется (значение по умолчанию);

0 ‑ поиск ключа защиты не выполняется.

Если в разных конфигурационных файлах указано различное значение UseHwLicenses, то используется значение параметра в соответствии со следующим приоритетом:

Данный параметр позволяет отключить поиск ключа защиты в тех случаях, когда получение клиентских лицензий реализовано с помощью расширения веб-сервера, сервера «1С:Предприятия» или в случае базовой версии.

Значение параметра может изменяться системой автоматически в следующих случаях:

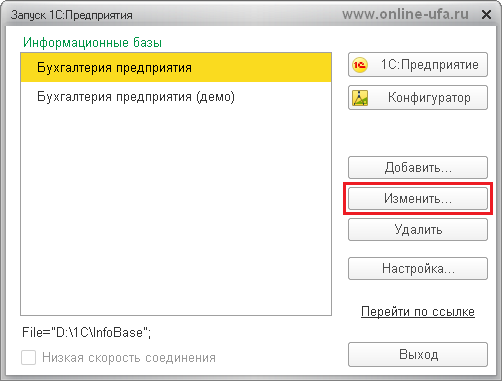

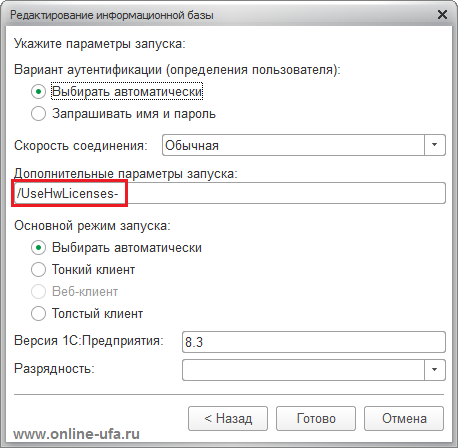

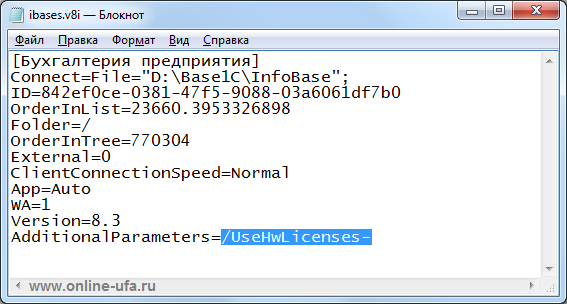

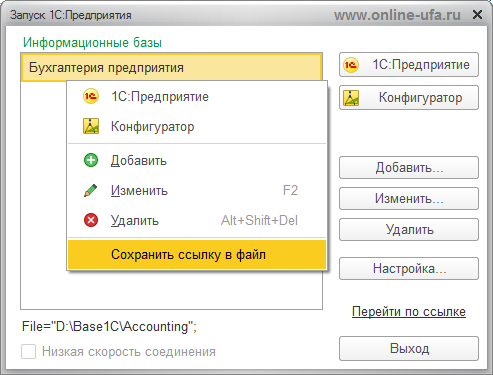

Отключение использования аппаратной лицензии (ключа защиты) «1С:Предприятие 8.3» для отдельной информационной базы

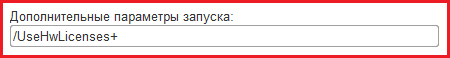

В окне «Дополнительные параметры запуска» указываем параметр /UseHwLicenses со знаком «+» или «-«, который определяет режим поиска локального ключа защиты и может принимать следующие значения:

Пример

Похожие статьи на тему:

Если данная статья была для Вас полезной, то Вы можете поддержать авторов нашего сайта, оставив свой отзыв. Если у Вас установлен Яндекс.Браузер, то в правом верхнем углу браузера нажмите на кнопку отзывов.

Порядок поиска программной лицензии 1С:Предприятие, Как настроить использование аппаратного клиентского ключа или программной лицензии 1С 8, Настройка приоритета использования программной или аппаратной лицензии 1С, Как отключить использование аппаратной клиентской лицензии для конкретной информационной базы 1С:Предприятие

Sysadminium

База знаний системного администратора

Первичный и внешний ключ SQL

Из статьи вы узнаете, что такое первичный и внешний ключ в SQL. Зачем они нужны и как их использовать. Я покажу на практике как их использовать в PostgreSQL.

Теория

Первичный ключ это одно или несколько полей в таблице. Он необходим для уникальной идентификации любой строки. Первичный ключ накладывает некоторые ограничения:

К первичному ключу предъявляют следующее требование:

Первичный ключ может быть:

Я сам не имею большого опыта работы с SQL, но в книгах пишут что лучше использовать естественный первичный ключ. Почему именно так, я пока ответить не смогу.

Связь между таблицами

Первостепенная задача первичного ключа – это уникальная идентификация каждой строки. Но первичный ключ может решить ещё одну задачу. В базе данных есть возможность связывания нескольких таблиц. Для такой связи используют первичный и внешний ключ sql. В одной из таблиц создают внешний ключ, который ссылается на поля другой таблицы. Но внешний ключ не может ссылаться на любые поля другой таблицы, а может ссылаться только на определённые:

Например, у вас есть таблица “Ученики” (pupils) и выглядит она следующим образом:

| ФИО full_name | Возраст age | Класс class |

| Иванов Иван Иванович | 15 | 9А |

| Сумкин Фёдор Андреевич | 15 | 9А |

| Петров Алексей Николаевич | 14 | 8Б |

| Булгаков Александр Геннадьевич | 14 | 8Б |

Таблица pupils

И есть таблица “Успеваемость” (evaluations):

| Предмет item | ФИО full_name | Оценка evaluation |

| Русский язык | Иванов Иван Иванович | 4 |

| Русский язык | Петров Алексей Николаевич | 5 |

| Математика | Булгаков Александр Геннадьевич | 3 |

| Литература | Сумкин Фёдор Андреевич | 5 |

Таблица evaluations

В обоих таблицах есть одинаковое поле: ФИО. При этом в таблице “Успеваемость” не может содержаться ФИО, которого нет в таблице “ Ученики“. Ведь нельзя поставить ученику оценку, которого не существует.

Первичным ключом в нашем случае может выступать поле “ФИО” в таблице “ Ученики“. А внешним ключом будет “ФИО” в таблице “Успеваемость“. При этом, если мы удаляем запись о каком-то ученике из таблицы “Ученики“, то все его оценки тоже должны удалиться из таблицы “Успеваемость“.

Ещё стоит заметить что первичный ключ в PostgreSQL автоматически создает индекс. Индекс ускоряет доступ к строкам таблицы и накладывает ограничение на уникальность. То есть двух Ивановых Иванов Ивановичей у нас не может существовать. Чтобы это обойти можно использовать:

Теперь давайте попробуем создать эти две таблички и попробуем с ними поработать.

Практика

Создадим базу данных school и подключимся к ней. Затем создадим таблицу pupils. Про создание таблиц я уже писал тут, а про типы данных тут. Затем посмотрим на табличку с помощью команды \d:

Как вы могли заметить, первичный ключ создаётся с помощью конструкции PRIMARY KEY (имя_поля) в момент создания таблицы.

Вывод команды \d нам показал, что у нас в таблице есть первичный ключ. А также первичный ключ сделал два ограничения:

Индекс в свою очередь наложил ещё одно ограничение – записи в поле full_name должны быть уникальны.

Следующим шагом создадим таблицу evaluations:

В этом случае из вывода команды \d вы увидите, что создался внешний ключ (Foreign-key), который относится к полю full_name и ссылается на таблицу pupils.

Внешний ключ создается с помощью конструкции FOREIGN KEY (имя_поля) REFERENCES таблица_на_которую_ссылаются.

Создавая внешний ключ мы дополнительно указали опцию ON DELETE CASCADE. Это означает, что при удалении строки с определённым учеником в таблице pupils, все строки связанные с этим учеником удалятся и в таблице evaluations автоматически.

Заполнение таблиц и работа с ними

Заполним таблицу “pupils“:

Заполним таблицу “evaluations“:

А теперь попробуем поставить оценку не существующему ученику:

Как видите, мы получили ошибку. Вставлять (insert) или изменять (update) в таблице evaluations, в поле full_name можно только те значения, которые есть в этом же поле в таблице pupils.

Теперь удалим какого-нибудь ученика из таблицы pupils:

И посмотрим на строки в таблице evaluations:

Как видно, строка с full_name равная ‘Иванов Иван Иванович’ тоже удалилась. Если бы у Иванова было бы больше оценок, они всё равно бы все удалились. За это, если помните отвечает опция ON DELETE CASCADE.

Попробуем теперь создать ученика с точно таким-же ФИО, как у одного из существующих:

Ничего не вышло, так как такая запись уже существует в поле full_name, а это поле у нас имеет индекс. Значит значения в нём должны быть уникальные.

Составной первичный ключ

Есть большая вероятность, что в одной школе будут учиться два ученика с одинаковым ФИО. Но меньше вероятности что эти два ученика будут учиться в одном классе. Поэтому в качестве первичного ключа мы можем взять два поля, например full_name и class.

Давайте удалим наши таблички и создадим их заново, но теперь создадим их используя составной первичный ключ:

Как вы могли заметить, разница не большая. Мы должны в PRIMARY KEY указать два поля вместо одного. И в FOREIGN KEY точно также указать два поля вместо одного. Ну и не забудьте в таблице evaluations при создании добавить поле class, так как его там в предыдущем варианте не было.

Теперь посмотрим на структуры этих таблиц:

Первичный ключ в таблице pupils уже состоит из двух полей, поэтому внешний ключ ссылается на эти два поля.

Теперь мы можем учеников с одинаковым ФИО вбить в нашу базу данных, но при условии что они будут учиться в разных классах:

И также по второй таблице:

Удаление таблиц

Кстати, удалить таблицу, на которую ссылается другая таблица вы не сможете:

Поэтому удалим наши таблицы в следующем порядке:

Либо мы могли удалить каскадно таблицу pupils вместе с внешним ключом у таблицы evaluations:

Как видно из примера, после каскадного удаления у нас вместе с таблицей pupils удался внешний ключ в таблице evaluations.

Создание связи в уже существующих таблицах

Выше я постоянно создавал первичный и внешний ключи при создании таблицы. Но их можно создавать и для существующих таблиц.

Вначале удалим оставшуюся таблицу:

И сделаем таблицы без ключей:

Теперь создадим первичный ключ в таблице pupils:

И создадим внешний ключ в таблице evaluations:

Посмотрим что у нас получилось:

В этой статье я рассказал про первичный и внешний ключ sql. А также продемонстрировал, как можно создать связанные между собой таблицы и как создать связь между уже существующими таблицами. Вы узнали, какие ограничения накладывает первичный ключ и какие задачи он решает. И вдобавок, какие требования предъявляются к нему. Вместе с тем я показал вам как работать с составным первичным ключом.

Дополнительно про первичный и внешний ключ sql можете почитать тут.

Ключ безопасности сети: что это и как его узнать?

Если запрос ключа безопасности появляется при подключении к нашей домашней Wi-Fi сети, то мы должны знать пароль, который установили в настройках роутера. Вводим пароль, и если он совпадает – устройство подключается к Wi-Fi. Да, возможно ключ мы забыли, или потеряли. Если у вас именно этот случай, то дальше я расскажу, как узнать ключ безопасности сети Wi-Fi. Если же сеть чужая, то вряд ли нам удастся подключиться к ней. Разве что спросить ключ у хозяина сети. В случае с общественными Wi-Fi сетями (в кафе, магазинах, торговых центрах) и т. д., пароль можно узнать у администрации заведения. Если сеть защищена, конечно.

О защите Wi-Fi сетей и ключах безопасности

Как установить ключ безопасности в настройках роутера (на примере роутеров разных производителей) я показывал в статье: как защитить сеть Wi-Fi паролем.

Как узнать ключ безопасности сети Wi-Fi?

Еще один момент: практически на всех роутерах установлен ключ беспроводной сети по умолчанию, который защищает Wi-Fi сеть, когда роутер на заводских настройках. До той поры, пока он не будет изменен. Так вот, если вы не меняли заводской ключ, или сделали сброс настроек роутера, то для подключения к беспроводной сети нужно использовать заводской ключ безопасности. Он обычно написан на наклейке снизу роутера. Может быть подписан по-разному: Wi-Fi пароль, ключ сети, Wireless Key, Wi-Fi Key, PIN.

Я покажу три способа, которыми можно восстановить ключ безопасности Wi-Fi сети:

Смотрим ключ безопасности сети в Windows 10

Стандартная ситуация: к беспроводной сети был подключен ноутбук, несколько других устройств, после чего ключ был успешно забыт. Новое устройство уже никак не подключить.

Если у вас Windows 7, то смотрите инструкцию в этой статье: как узнать свой пароль от Wi-Fi, или что делать, если забыли пароль?

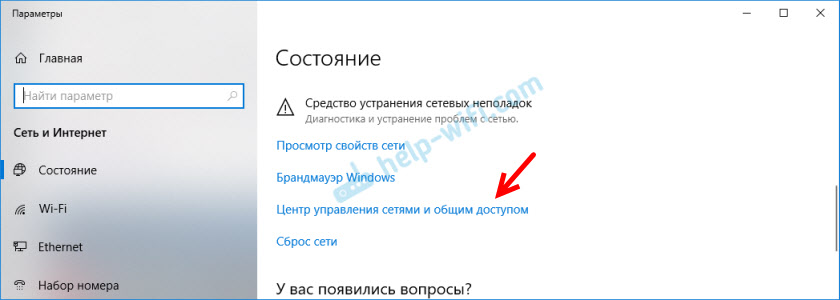

В Windows 10 открываем «Параметры сети и Интернет».

Переходим в «Центр управления сетями и общим доступом».

Нажимаем на сеть, к которой на данный момент подключен наш компьютер.

После запуска программы находим свою сеть (по имени) и смотрим пароль в полей «Key (Ascii)».

Как посмотреть ключ от Wi-Fi в настройках роутера?

Ключ безопасности сети можно посмотреть в настройках роутера. Более того, при необходимости его можно сменить на новый. Это более универсальное решение, так как зайти в настройки роутера можно практически с любого устройства. В том числе подключившись к роутеру по сетевому кабелю. Если по Wi-Fi уже не подключиться, так как забыли ключ безопасности и нам нужно его как-то узнать.

Если у вас есть доступ к настройкам роутера – считайте, что проблема решена.

Эти статьи помогут вам найти и посмотреть, или сменить ключ Wi-Fi сети на своем роутере (инструкции для разных производителей) :

Если остались какие-то вопросы, то задавайте их в комментариях. Будем вместе вспоминать ключ безопасности от вашей Wi-Fi сети 🙂