что такое скомпрометирован пароль

Как проверить логин или пароль на скомпрометированность

Всем привет!

Я с детства интересовался разной техникой и электроникой и спасибо родителям что не отбивали у меня это желание. Позже появился компьютер, принципы работы которого меня интересовали на равне с софтверной частью процесса. Наверное тогда было положено начало моего стремления найти профессию на стыке областей.

Похоже, что год, как начало хорошо получаться. Я работаю системным аналитиком в Ростовской частной кампании. Если кому интересно, кто такой системный аналитик — сделаю отдельный пост, или отвечу в комменты.

Путь в IT был немного странным… Я учился в аспирантуре. 🙂 С дуру. 🙂 Сдал кандидатский минимум, на дисер так и не вышел. Потом работал около IT — в Ростовском-на-Дону (старом) аэропорту инженером по учету вычислительной техники. Дальше была перевозка автомобилей по ЖД из москвы на Восток нашей необъятной до самого Петропавловска-Камчатского. Повезло и в том же проекте (про грузоперевозки) я стал аналитиком. Теперь вот уже приобрел приставку «системный», но уже в другой фирме.

Интересная штука заключается в том, что некоторые проекты, казалось бы обреченные на популярность, ну, скажем «не заводятся»… Как одно из моих детищ, о котором я хотел бы сказать пару слов. Да, к стати, пока и в ближайшем будущем проект 100% бесплатный — azpassword.ru.

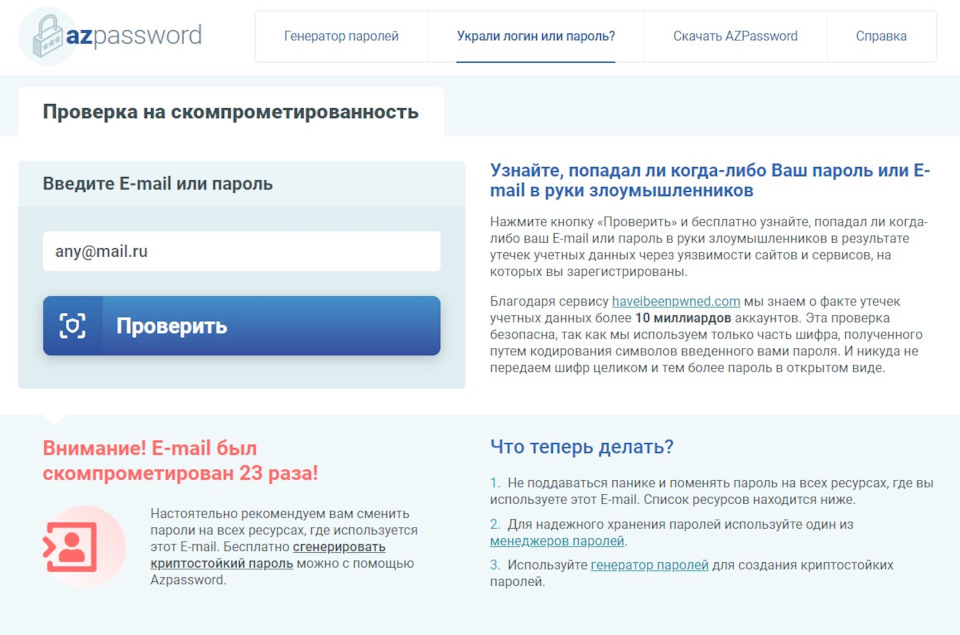

Один из них — это сервис проверки логина и/или пароля на скомпрометированность.

Т.е. можно бесплатно узнать, попадала ли когда-либо связка «твой Логин + Пароль» в руки злоумышленников.

Зачем? За тем, что-бы поменять пароль и держать свои данные в безопасности (вот Дзюба, видимо пароли не менял.) 🙂

Кроме логина можно проверить и пароль. И даже, если проверка покажет, что пароль скомпрометирован — это не значит что вы в прямой опасности. Дело в том, что при попытке намеренного взлома первое что делают злоумышленники — пробуют применить при взломе все пароли из справочника известных паролей. Эти справочники можно даже через торрент скачать, не говоря уж о дарк-нете. Так вот. Перебор по этим справочникам многократно уменьшает время взлома. Другими словами. Если вы проверили свой пароль и он скомпрометирован — значит, что он есть в справочнике паролей, который будут использовать при взломе. Его лучше поменять на «незасвеченый». Это не даст гарантии, что вашу учетку не взломают — но многократно увеличит сложность и время взлома.

Кто более-менее разбирается — поймет, что эти проверки безопасные. Мы не видим ни логины ни пароли и никуда не передаем их в открытом виде. Проверяемые данные шифруются и для проверки на сервер передается только небольшой отрывок шифра, по которому на клиентскую часть возвращается массив вариантов таких же шифров, в которых совпадает проверяемый кусочек шифра. Сравнение и выборка «того самого» полного шифра происходит на ПК пользователя.

Пример на пальцах.

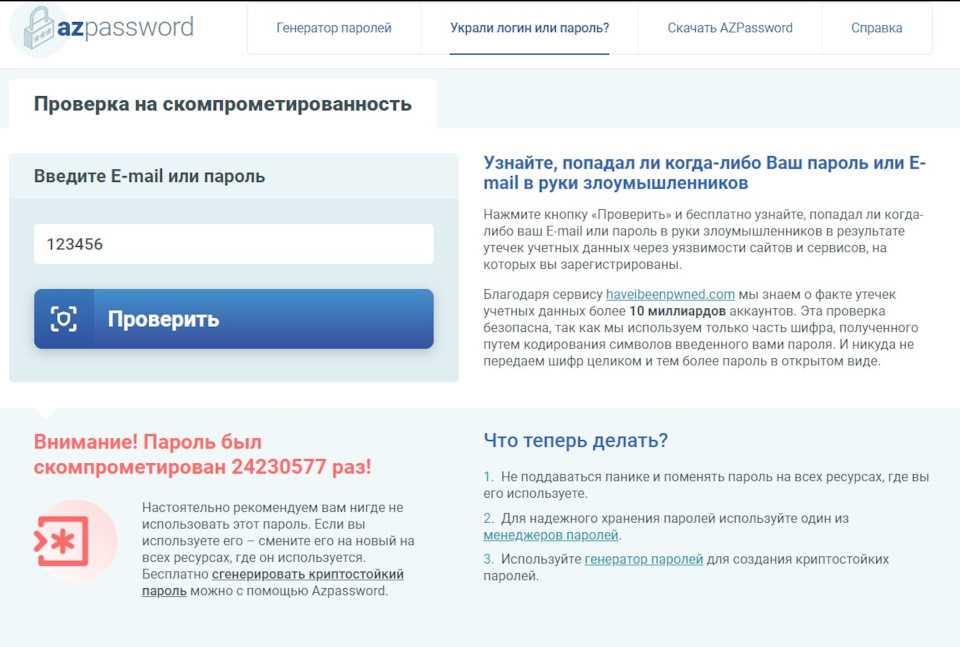

Проверяется пароль 123456.

Он на стороне клиента превращается в последовательность символов:

ba3253876aed6bc22d4a6ff53d8406c6ad864195

Браузер клиента выбирает кусочек. Ну, например «22d4» и отправляет этот кусочек на наш сервер.

Мы по базе ищем все совпадения по данным, зашифрованным тем же образом и отправляем клиенту массив данных — строки, содержащие «22d4». Например:

22d4oidfsggb651rstbn68s45bt1s365th4s3d51b6

ef56bvse6vb4122d4654a3dsv16a4sfb65daf1bv9

6asd5vf4a65wrg422d46845asgdfv64a6v46a45rv

eb49w84b69w5e1vb69qer1v65er1g6894qer22d4

ba3253876aed6bc22d4a6ff53d8406c6ad864195

Заметьте, что в каждой из строк есть «22d4». Т.е. мы не знаем, что вы ввели для проверки. Мы отправили все, что нашли. И только Ваше устройство знает, что было отправлено ba3253876aed6bc22d4a6ff53d8406c6ad864195. В нашем ответе такая строка содержится. Значит проверяемые учетные данные скомпрометированы.

Если бы не содержалась — значит ваш логин или пароль никогда не попадал в руки злоумышленников* (Ну, по крайней мере с очень высокой долей вероятности).

Помимо проверки логинов и паролей на сайте можно сгенерировать надежный пароль по выбранным вами параметрам.

Нет, это не реклама.

Нет, меня не заставили.

Нет, мне за это не заплатят.

Просто мне нравится моя работа и нравится создавать сервисы для людей. Но не всегда люди знают, что есть такие сервисы. 🙂

Вот и решил поделиться с вами.

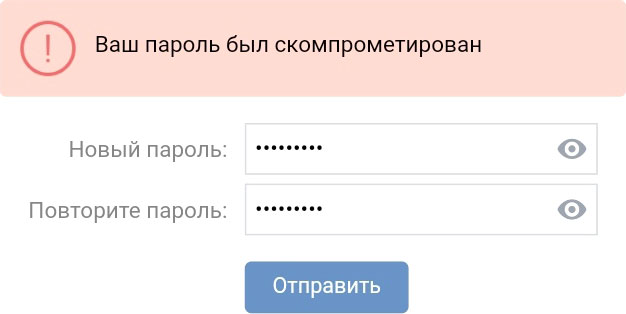

ВКонтакте: ваш пароль был скомпрометирован. Что делать?

При восстановлении доступа указываю пароль два раза, но ВК не принимает его и выдает ошибку «Ваш пароль был скомпрометирован». Продолжить восстановление не получается. Что делать? Сейчас мы решим эту проблему.

Причина ошибки. Что значит «скомпрометирован»?

Ты восстанавливаешь доступ к странице, потому что потерял его. Это произошло потому, что твой пароль стал известен злоумышленникам. Вероятно, с твоей страницы рассылался спам и она была заморожена.

ВК спрашивает у тебя новый пароль, то есть тот пароль, который будет действовать с этого момента. А ты хочешь продолжать пользоваться старым паролем и указываешь его. Но к сожалению, этот старый пароль уже знают злоумышленники. Если оставить его, то они снова войдут на твою страницу. Это и называется «скомпрометирован». Родственное слово — компромат. У них есть компромат на тебя — твой пароль.

Таким образом, этот пароль тебе больше нельзя использовать. ВК запомнил это и не принимает его.

Другая ситуация

Если выдается ошибка «Этот пароль скомпрометирован. Этот пароль известен мошенникам, которые получали доступ к странице ранее, и не может быть использован для восстановления доступа», когда ты заполняешь заявку на восстановление, просто не нужно указывать никакой старый пароль. Оставь это поле пустым. Подробнее здесь:

Решение проблемы

Придумай новый пароль для ВК. Новый пароль должен быть достаточно сложным и не должен включать в себя старый. Запомни его, введи два раза и нажми кнопку для отправки.

Рекомендации относительно того, каким должен быть пароль, а также по безопасному использованию ВК — здесь:

Что еще нужно сделать для безопасности?

Поскольку старый пароль известен злоумышленникам и с этим ничего сделать нельзя, твоя задача — больше нигде и никогда не использовать его. Возможно, он попадет в базы паролей, с помощью которых злоумышленники смогут получить доступ к другим твоим аккаунтам, если там используется этот же пароль. Поэтому если он используется на других сайтах (особенно если там нет двухфакторной аутентификации), тебе необходимо срочно его поменять.

В целом, с точки зрения безопасности, использовать одинаковые пароли на разных сайтах не рекомендуется. Они должны быть разными. Поскольку запомнить много разных паролей довольно трудно, есть смысл использовать менеджер паролей.

Также необходимо знать, как чаще всего злоумышленники похищают у людей логины и пароли, чтобы не попадаться на их уловки:

Если ВК не дает использовать старый пароль, значит, он сохраняет все мои пароли?

Нет, сами пароли в ВК не хранятся (как и на многих других сайтах), но хранятся некие очень большие числа — результаты математических вычислений на основе пароля. Так проверяется, правильно введен пароль или нет. Если провести одни и те же вычисления над сохраненным паролем и над тем, который вводит пользователь, получатся два числа. Если они одинаковые, значит, пароль введен верно. А в обратную сторону это не работает — узнать сам пароль по этим числам нельзя.

Аналогично ВК проверяет, не относится ли пароль, который ты хочешь использовать, к скомпрометированным.

8 советов для тех, у кого учетные записи оказались скомпрометированы

Мошенничество, фишинг, взлом электронной почты, опустошение банковского счета, сетевое вымогательство может случиться с каждым

Я провел множество семинаров по безопасности для разных организаций, и самый задаваемый мне вопрос: «Как восстановить скомпрометированные учетные записи, которые используются дома?».

Мне позвонил клиент и сказал, что домашний компьютер одного из сотрудников был скомпрометирован, и тот не знает, как поступить в этой ситуации. Мне захотелось помочь. Конечно, в интернете уже написано множество статей, которые я мог бы отправить по почте. Однако материалов, удовлетворяющих всем требованиям – чрезвычайно мало. Либо статьи очень детальные для обычного пользователя, либо упущена суть. Поэтому и был написан этот пост.

Мошенничество, фишинг, взлом электронной почты, опустошение банковского счета, сетевое вымогательство может случиться с каждым. Особо неприятные эмоции возникают при потере денег. Однако ключевой момент – не следует паниковать. А затем предпринять шаги не только для восстановления учетных записей, но и предотвращения ситуаций подобного рода в будущем.

Насколько все плохо?

Сначала нужно оценить сложившуюся ситуацию. Что на самом деле вызвало ваши подозрения о компрометировании?

Друг получил письмо от вашего имени? Был ли взломан один из аккаунтов в социальной сети или электронная почта?

Безусловно эти инциденты являются самыми распространенными и требуют незамедлительных действий.

Менее распространенное явление – компрометирование компьютера. Иногда достаточно посетить веб-сайт, чтобы на компьютере оказался вредонос. Это ваш случай?

… или вы впервые узнали об отклоненном платеже, поскольку ваш банковский счет опустел или оплата ушла не по назначению?

Как все происходит?

В основном компрометирование происходит после кражи учетных записей (credential stuffing). Используете ли вы одинаковые пароли на разных аккаунтах? Хакеры взламывают сайты, получают пароль и адрес электронной почты, а затем тут же проверяют, подходит ли тот же пароль к вашей электронной почте.

Получение спама нельзя отнести к компрометированию. Может надоедать, но существенного влияния не окажет. В самом начале оптимально посмотреть на всех учетных записях время последнего входа и понять, авторизацию проходили вы или кто-то другой.

Однако отследить время последнего входа не всегда удается. Некоторые сервисы оповещают по электронной почте, если авторизация произошла из другого места, а не откуда вы логинитесь обычно. В общем, проверьте электронную почту – при условии, что этот аккаунт не был скомпрометирован.

Хотя этот способ навряд ли поможет, но все же попробуйте воспользоваться прекрасным сайтом https://haveibeenpwned.com и проверьте, стали ли уже жертвой компрометирования. Если ответ положительный, поменяйте пароль на скомпрометированном сайте и в других местах, где используется тот же самый пароль.

В некоторых случаях нужно задействовать правоохранительные органы. Одним из таких инцидентов может стать обман, связанный с push-оплатой, когда вы неосознанно и невольно отправляете деньги незнакомому лицу. Особенно если речь идет о крупных суммах.

Следующие восемь шагов помогут вам решить все возникшие проблемы, связанные со взломом и компрометированием учетных записей.

1. Свяжитесь со службой поддержки

Во-первых, свяжитесь со службой поддержки того сервиса, где произошел взлом. Например, в случае с Фейсбуком есть соответствующая страница. У больших сетевых сервисов не всегда есть телефон, но всегда есть инструменты для восстановления доступа к учетной записи (например, форма обратной связи).

2. Проверьте страховку

Возможно, следует проверить покрытие домашней страховки, поскольку некоторые страховые компании возмещают потери от кибермошенничества.

3. Проинформируйте банк / кредитную организацию

Если у вас украли деньги с банковского счета или кредитной карты, сразу же позвоните в компанию, чтобы предпринять дополнительные меры безопасности и возможно вернуть деньги. Более того, следует позвонить вообще во все финансовые учреждения, где у вас есть учетные записи в случае, если вы не уверены на 100%, что не использовали одни и те же аккаунты в разных сервисах.

Следующий шаг – изменение пароля в скомпрометированном сервисе и в других службах, где использовался та же самая учетная запись и пароль.

Пароли должны быть уникальными для каждого сайта, чтобы не стать жертвой атак credential stuffing. К тому же, нелишним будет сделать ревизию паролей в других важных сервисах: почте, социальных сетях, интернет-магазинах, Apple ID/GoogleID, телефонной компании и так далее. Даже если компрометирования не было.

5. Начните использовать менеджер паролей

Управление паролями от всех сервисов вручную – очень трудно или даже невозможно, поскольку все пароли должны быть длинными и уникальными.

Менеджер паролей значительно упрощает жизнь и повышает вашу безопасность. Настоятельно рекомендуем начать пользоваться приложениями подобного рода.

KeePass – бесплатен, у LastPass – есть бесплатный тариф, за 1Password и Dashlane придется заплатить, чтобы воспользоваться всеми необходимыми функциями.

У каждого приложения есть свои плюсы и минусы, но лучше воспользоваться одним из вышеуказанных, чтобы не заниматься само саботажем.

Не исключено, что возмещение потерь по страховке от киберпреступлений станет нормой, но только при условии, если вы предпринимаете все необходимые меры для своей безопасности.

6. Настройте двухфакторную аутентификацию

После смены паролей в тех же сервисах, где возможно, настройте двухфакторную аутентификацию. Как минимум в почтовом сервисе, AppleID/GoogleID и других местах, где указана личная или финансовая информация.

На сайте https://twofactorauth.org/ есть огромная база, где указано, какие есть возможности для безопасной аутентификации, а также приведены ссылки на статьи по настройке. Найдите сайт, который вам нужен, и в случае наличия в базе будет выдана ссылка на соответствующая статью. Обычно есть несколько видов аутентификации. Старайтесь избегать SMS, поскольку этот метод не очень надежен. Но, конечно же, аутентификация по SMS все же лучше обычного пароля.

7. Используйте антивирус и устанавливайте обновления

На домашнем компьютере пользуйтесь службой обновления и убедитесь, что установлена самая последняя версия операционной системы со всеми патчами. Установите и/или обновите антивирус (включая используемый на Mac’е). Пользуйтесь продукцией проверенных и хорошо известных компаний Kaspersky/Symantec/Sophos//McAfee/FSecure и так далее.

Также следует обновить все уже установленные приложения, как, например, Adobe Reader или Java от компании Oracle. Если вы пользуйтесь множеством программ, обновление может отнимать время, но обновляться – критически важно. Кроме того, есть утилиты, облегчающие управление обновлениями и патчами.

Например, «Patch my PC Updater» бесплатен для обычных пользователей, а «Ninite updater» стоит 9.99 долларов в год.

Стоит также проверить антивирус на предмет встроенного инструмента обновления.

8. Настройте службы мониторинга кредитной информации

Предотвращение повторного компрометирования

Помимо менеджера паролей и двухфакторной аутентификации, рассмотренных выше, подумайте об установке браузерных расширений.

Реклама надоедает, но что более важно – является одним из каналов по установке вредоносов. Предотвратить проблему заранее можно при помощи установки блокировщиков рекламы, которые, к тому же, бесплатны. Поэтому причины не устанавливать отсутствуют.

Вы даже можете подумать о настройке PiHole в Raspberry PI или других поддерживаемых платформах, однако нужно быть более продвинутым в техническом плане. С другой стороны, после корректной установки вы сможете блокировать рекламу во всей сети, включая телефон и другие используемые устройства.

Убедитесь, что на телефоне установлены последние обновления при помощи встроенной функции. На телефонах, как и на стационарных компьютерах, есть уязвимости, которые исправляются при помощи патчей. КАЖДОЕ обновление исправляет бреши. Даже если выглядит как добавление «темного режима» или «адаптивной подсветки», но под капотом находится множество исправлений.

В новых версия Android новые функции появляются редко, и, если вы используете телефон или планшет с этой операционной системой, установите антивирус от известной компании. Возможно, у вас даже возможность установить бесплатную мобильную версию в случае покупки антивируса на настольный компьютер. К сожалению, для iOS антивирус не доступен.

Еще одна мера для повышения безопасности телефона – установить сильный пасскод. Даже если вы используете биометрию для разблокировки, будет запасной пароль, желательно размером 4 или 6 цифр.

Преимущества биометрии позволяют установить более сильный пароль, поскольку вводить этот пароль вы будете редко. Используйте в качестве пина длинное число или еще лучше буквенно-цифровое слово.

Наконец, нужно учитывать, что вы все еще находитесь в списке потенциальных целей, и с высокой степенью вероятности атаки могут повториться, например, через спам или звонки по телефону. Соответственно, нужно быть начеку.

Старайтесь быть как можно более осведомленным по вопросам безопасности. Вам может приходить спам с целью компрометирования учетных записей, могут звонить мошенники, или кто-то может попытаться взломать ваши учетные записи в популярных сетевых сервисах.

Доверяй, но проверяй

Придерживайтесь простого принципа: «Доверяй, но проверяй». Например, если некто звонит вам по телефону, представляется сотрудником Microsoft или другой известной компании и сообщает об обнаружении вируса на компьютере, не думайте в духе «ну, наверное, я был взломан, поэтому мне говорят правду».

Ваш ответ должен быть примерно следующим: «Спасибо за информацию. Я проконсультируюсь со знакомым специалистом». Затем повесьте трубку и обратитесь к приятелю или в какую-либо местную компанию за помощью. При получении фишинговых ссылок вместо кликов по ссылкам, откройте браузер и зайдите на сайт на прямую. Если сайт подлинный, вы сразу поймете, что нужно делать.

Хочу пожелать вам всего самого наилучшего. Непонимание того, что было и не было взломано – один из самых трудных этапов. Следуйте советам, указанным выше, и вы сможете решить свои проблемы и двигаться дальше.

Реагирование на компрометацию учетной записи электронной почты

Стал доступен улучшенный портал Microsoft 365 Defender. Этот новый интерфейс портала Microsoft 365 Defender объединяет Defender для конечной точки, Defender для Office 365, Microsoft 365 Defender и другие решения. Узнайте о новых возможностях.

Область применения

Сводка Как распознать компрометацию учетной записи электронной почты в Microsoft 365 и какие принять меры.

Что такое компрометация учетной записи электронной почты в Microsoft 365?

Доступ к почтовым ящикам, данным и другим службам Microsoft 365 контролируется с помощью учетных данных, например имени пользователя и пароля или ПИН-кода. Если кто-то посторонний украдет эти учетные данные, они будут считаться скомпрометированными. Имея их, злоумышленник может войти в почтовый ящик или службу как настоящий пользователь и совершить незаконные действия.

Используя украденные учетные данные, злоумышленник может получить доступ к почтовому ящику Microsoft 365, папкам SharePoint или файлам OneDrive. Часто деятельность злоумышленника проявляется в виде отправки электронных писем от имени настоящего пользователя получателям в организации и за ее пределами. Когда злоумышленник отправляет данные по электронной почте внешним получателям, имеет место утечка данных.

Признаки компрометации учетной записи электронной почты Майкрософт

Пользователи могут заметить подозрительные действия в своих почтовых ящиках Microsoft 365 и сообщить об этих действиях. Некоторые типичные признаки приведены ниже.

Если пользователь сообщает о любом из указанных признаков, необходимо провести дальнейшее расследование. Microsoft 365 Defender и портал Azure предлагают инструменты для расследования активности учетной записи пользователя, которая, как вы подозреваете, может быть скомпрометирована.

Единые журналы аудита на портале Microsoft 365 Defender. Просмотрите все действия в подозрительной учетной записи, отфильтруйте результаты по диапазону дат: с момента непосредственно перед подозрительным действием и до текущей даты. Не фильтруйте действия во время поиска.

Журналы аудита действий администратора в Центре администрирования Exchange. В Exchange Online можно использовать Центр администрирования Exchange (EAC) для поиска и просмотра записей в журнале аудита действий администратора. В журнал аудита действий администратора записываются определенные действия на основе командлетов PowerShell Exchange Online, выполняемых администраторами и пользователями с правами администратора. В записях журнала уточняется, какой командлет выполнен, какие параметры использованы, кто выполнял командлет, а также какие объекты задействованы.

Журналы входа в Azure AD и другие отчеты о рисках, доступные в портале Azure AD. Проверьте значения в следующих столбцах:

Защита и восстановление функции электронной почты в подозрительной с точки зрения компрометации учетной записи Microsoft 365 и почтовом ящике

Даже если вы вновь получили доступ к своей учетной записи, возможно, злоумышленник встроил в нее лазейки, которые позволят ему вновь перехватить управление учетной записью.

Обязательно выполните все указанные ниже действия, чтобы восстановить доступ к своей учетной записи, и чем раньше, тем лучше, чтобы взломщик не успел вернуть себе управление учетной записью. Эти действия помогут вам удалить все лазейки, которые взломщик мог встроить в вашу учетную запись. После выполнения этих действий рекомендуется запустить проверку на вирусы, чтобы убедиться в том, что компьютер не скомпрометирован.

Шаг 1. Смените пароль пользователя

Не отправляйте пользователю новый пароль по электронной почте, так как у злоумышленника пока есть доступ к почтовому ящику.

Пароль должен быть надежным и содержать буквы верхнего и нижнего регистра, хотя бы одну цифру и хотя бы один специальный символ.

Не используйте пять последних паролей, использованных раньше. Хотя требования к журналу паролей разрешают использовать старые пароли, следует выбрать такой пароль, который злоумышленник не мог бы угадать.

Если ваше локальное удостоверение связано федеративным доступом с Microsoft 365, необходимо сменить локальный пароль, а затем оповестить администратора о компрометации.

Не забудьте обновить пароли приложений. Пароли приложения не отзываются автоматически при сбросе пароля учетной записи пользователя. Пользователь должен удалить существующие пароли приложений и создать новые. Инструкции см. в разделе Создание и удаление паролей приложений на странице дополнительной проверки безопасности.

Настоятельно рекомендуется включить многофакторную проверку подлинности (MFA), чтобы предотвратить компрометацию, особенно для учетных записей с правами администратора. Дополнительные сведения о MFA см. в статье Настройка многофакторной проверки подлинности.

Шаг 2. Удалите подозрительные адреса перенаправления почты

Откройте Центр администрирования Microsoft 365 на странице https://admin.microsoft.com.

Перейдите к пункту Пользователи > Активные пользователи. Найдите подозрительную учетную запись пользователя и выберите пользователя (строку), не устанавливая флажок.

В открывшейся панели сведений выберите вкладку Почта.

Если в разделе Переадресация почты установлено значение Применяется, щелкните Управление переадресацией электронной почты. В открывшейся панели Управление переадресацией электронной почты снимите флажок Пересылать всю почту, поступающую в этот почтовый ящик и нажмите Сохранить изменения.

Шаг 3. Отключите все подозрительные правила для папки «Входящие»

Войдите в почтовый ящик пользователя с помощью Outlook в Интернете.

Щелкните значок шестеренки и выберите пункт Почта.

Нажмите Правила для папки «Входящие» и правила очистки и проверьте правила.

Отключите или удалите подозрительные правила.

Шаг 4. Разблокируйте отправку почты для пользователя

Если подозрительный на компрометацию почтовый ящик незаконно использовался для отправки нежелательной почты, скорее всего, отправка почты из него запрещена.

Шаг 5 (необязательно). Запретите вход в учетную запись пользователя

Можно запретить вход в подозрительную на компрометацию учетную запись, пока вы не убедитесь, что она безопасна.

Откройте Центр администрирования Microsoft 365 на странице https://admin.microsoft.com и перейдите к разделу Пользователи > Активные пользователи.

В появившейся панели Заблокировать вход щелкните Запретить этому пользователю вход и нажмите Сохранить изменения.

Откройте Центр администрирования Exchange на странице https://admin.exchange.microsoft.com и перейдите к разделу Получатели > Почтовые ящики.

Найдите и выберите пользователя. Во всплывающем окне со сведениями о почтовом ящике выполните указанные ниже действия.

После завершения нажмите Сохранить и Закрыть.

Необязательный шаг 6. Удалите подозрительную на компрометацию учетную запись из всех групп административных ролей

Членство в группе административных ролей можно восстановить, когда учетная запись будет защищена.

Откройте Центр администрирования Microsoft 365 на странице https://admin.microsoft.com с помощью учетной записи глобального администратора и выполните следующие действия.

Откройте портал Microsoft 365 Defender на странице https://security.microsoft.com и выполните следующие действия.

В разделе Участники выберите Изменить.

В появившейся области Изменение свойства «Выбор участников» нажмите Изменить.

В появившейся области Выбор участников нажмите Удалить.

В появившейся области выберите учетную запись пользователя и нажмите Удалить.

После завершения нажмите Готово, Сохранить и Закрыть.

Откройте Центр администрирования Exchange на странице https://admin.exchange.microsoft.com и выполните следующие действия.

Выберите учетную запись пользователя.

По завершении нажмите кнопку Сохранить.

Шаг 7 (необязательно). Дополнительные меры предосторожности

Еще раз проверьте папку «Отправленные». Возможно, следует сообщить пользователям из вашего списка контактов о том, что ваша учетная запись скомпрометирована. Злоумышленник может просить у них денег от вашего имени или отправлять им вирусы для взлома их компьютеров.

Любые другие службы, использующие эту учетную запись Exchange как альтернативную для электронной почты, также могут быть скомпрометированы. Сначала выполните эти действия для вашей подписки Microsoft 365, а затем для других ваших учетных записей.

Убедитесь, что ваши контактные данные, таких как телефонные номера и адреса, указаны правильно.

Защитите Microsoft 365 на профессиональном уровне

Для вашей подписки Microsoft 365 предусмотрен целый ряд полезных функций безопасности, которые можно использовать для защиты ваших данных и пользователей. Используйте статью к Стратегия развития безопасности Microsoft 365: приоритеты на первые 30 дней, 90 дней и далее, чтобы применить лучшие методики, рекомендованные корпорацией Майкрософт, для защиты вашего клиента Microsoft 365.