Что такое эфемерные ключи

Эфемерный ключ

Криптографический ключ называется эфемерным, если он создан специально для выполнения только одного распределения ключей. Иногда эфемерные ключи используют несколько раз в одной сессии, например при широковещании, где эфемерный ключ создаётся для каждого отдельного сообщения, а не отдельной стороны.

Эфемерный ключ используется, например, в системе открытого шифрования при передаче сообщения.

Ссылки

Смотреть что такое «Эфемерный ключ» в других словарях:

Ключ (криптография) — У этого термина существуют и другие значения, см. Ключ. Ключ секретная информация, используемая криптографическим алгоритмом при шифровании/расшифровке сообщений, постановке и проверке цифровой подписи, вычислении кодов аутентичности (MAC). При… … Википедия

Сеансовый ключ — Сеансовые ключи Сеансовые (сессионные) ключи ключи, вырабатываемые между двумя пользователями, обычно для защиты канала связи. Обычно сеансовым ключом является общий секрет информация, которая вырабатывается на основе секретного ключа одной… … Википедия

Белинский, Виссарион Григорьевич — — родился 30 мая 1811 года в недавно присоединенном к России Свеаборге, где его отец, Григорий Никифорович, служил младшим лекарем флотского экипажа. Фамилию свою Григорий Никифорович получил при поступлении в семинарию от своего учебного… … Большая биографическая энциклопедия

ИСТОРИЯ — временная последовательность мировых событий, создающих определенную действительность, а также запись в форме обычного временного следования одного события за другим (т.е. в форме хроники). Несмотря на то что человеку ближе всего история… … Философская энциклопедия

Эфемерный ключ

Эфемерный ключ используется, например, в системе открытого шифрования при передаче сообщения.

Связанные понятия

Смешанная сеть (англ. Mix network) — протоколы маршрутизации, создающие трудно прослеживаемую связь, используя цепь прокси серверов известных как mixes, которые принимают сообщения от множества пользователей, перемешивают их и рассылают дальше в случайном порядке до следующего пункта назначения(возможно в другой mix узел). Это разрушает связь между источником сообщения и получателем, усложняя перехват сообщения при end-to-end общении. Более того, каждый узел знает только информацию о предыдущем узле.

Сформированное в 1952 году Агентство национальной безопасности(NSA) взяло на себя ответственность за все системы шифрования правительства США. Технические детали большинства систем, одобренных АНБ, всё ещё засекречены. Однако стало намного больше известно о ранних системах, а самые современные системы (некоторые их функции) были внедрены в коммерческие продукты.

ПИН (англ. Personal Identification Number — персональный идентификационный номер) — аналог пароля. В ходе авторизации операции используется одновременно как пароль доступа держателя карты к терминалу (банкомату) и как секретный ключ для цифровой подписи запроса. ПИН предусматривается для кредитных и подобных карт (например, сим-карт); с его помощью производится авторизация держателя карты. ПИН должен знать только держатель карты. Обычно предусмотрено ограничение попыток правильного ввода (в основном.

Криптографические хеш-функции — это выделенный класс хеш-функций, который имеет определенные свойства, делающие его пригодным для использования в криптографии.

Шифруйся грамотно! Почему мессенджеры не защитят тайну твоей переписки

Содержание статьи

Шифрование в мессенджерах

Написать эту статью меня подтолкнуло исследование Obstacles to the Adoption of Secure Communication Tools (PDF). Как выяснили его авторы, «подавляющее большинство участников опроса не понимают основную концепцию сквозного шифрования». Проще говоря, люди обычно выбирают мессенджер сердцем, а не мозгом.

Начнем с того, что E2EE имеет свои особенности в каждом мессенджере. В Signal оно почти образцовое. В WhatsApp формально такое же, как в Signal, за исключением одного очень важного момента: смена основного ключа абонента WhatsApp не блокирует отправку ему сообщений. Максимум можно включить бесполезное уведомление (которое отключено в дефолтных настройках). В Viber сквозное шифрование неактивно по умолчанию, да и появилось только в шестой версии. В Telegram E2EE также используется только в секретных чатах, причем реализованы они довольно странно.

Конфликт Роскомнадзора с Telegram вообще создал отличную рекламу последнему. Рядовые пользователи теперь считают творение Дурова настоящей занозой в спине спецслужб (или чуть пониже ее), которые ничего не могут сделать с пуленепробиваемым инновационным сервисом. Поклонники Telegram сравнивают его с Signal и утверждают о превосходстве первого.

Однако в криптографии не бывает чудес, и особенно — в прикладной. Многие математически красивые идеи оказываются безнадежно испорчены реализацией, когда удобство и подконтрольность ставят выше безопасности и приватности (а так происходит практически всегда).

Исходно в мессенджерах применялся протокол OTR (Off-the-Record). Он использует симметричное шифрование AES в режиме CTR, протокол обмена ключами DH и хеш-функцию SHA-1. Схема AES-CTR обеспечивает так называемое «спорное» (в хорошем смысле) шифрование и возможность отрицания авторства текста, если его перехватят. Всегда можно сослаться на то, что перехвативший трафик сам изменил шифротекст так, чтобы он соответствовал другому варианту расшифровки той же длины. Например, вместо «сходи за хлебом» получилось «отрави королеву» — технически это возможно, и такое свойство специально заложено в алгоритм.

Протокол OTR выполняет аутентификацию собеседников и шифрует переписку между ними. Он безопасен до тех пор, пока участники разговора регулярно проверяют отпечатки открытых ключей друг друга и противостоят атакам по другим векторам (включая социальный инжиниринг).

Главный недостаток OTR заключается в том, что после отправки нового ключа требуется дождаться подтверждения от собеседника. Если он офлайн, то связь будет временно невозможна. Одним из выходов стал алгоритм Double Ratchet (DR), разработанный пять лет назад Тревором Перрином и Мокси Марлинспайком в Open Whisper Systems. Сегодня DR используется в Signal, WhatsApp, Viber и многих других мессенджерах, поддерживающих сквозное шифрование по умолчанию или как отдельную опцию (секретные чаты).

Сквозное шифрование

Схема E2EE использует комбинацию из криптографических систем с открытым и закрытым ключом. Она очевидна в общих чертах и довольно сложна на уровне деталей. В ней используется масса взаимосвязанных ключей, часть из которых обязательно попадает на сервер и, более того, обязательно загружается на него до начала переписки, чтобы ее можно было начать в произвольный момент. Давай рассмотрим ее подробнее.

Начало схемы ты наверняка знаешь, поскольку оно стандартно для всех систем асимметричного шифрования, — генерируется пара ключей. Это необходимо потому, что криптосистемы с одним ключом (вроде AES) использовать в переписке в чистом виде слишком трудно. С ними пришлось бы как-то организовывать защищенный канал для передачи ключа (например, встречаться лично), а потом делать это снова при каждой его смене.

Тут же все как в привычном PGP: есть два собеседника (Алиса и Боб), каждый из которых генерирует свою пару ключей. Затем они обмениваются публичными ключами, сохраняя в тайне парные им секретные. Публичные ключи передаются по открытому каналу (на то они и публичные, пусть перехватывают на здоровье) и служат для двух целей: они позволяют зашифровать сообщение и проверить его подпись. Соответственно, секретные ключи используются для расшифровки и формирования подписи.

Термин «сообщение» используется здесь в широком смысле. Сообщением может быть текст, медиафайл или служебные метаданные, которыми мессенджер обменивается с сервером. Часть этих данных содержит временные метки, состояние клиентского приложения и новые ключи.

Такая криптосистема кое-как работает в электронной почте, поскольку это сервис для доставки отдельных зашифрованных сообщений произвольной длины. Пользуясь им, собеседники не обязаны одновременно быть онлайн. Все сообщения накапливаются на сервере и скачиваются с него по требованию после того, как пользователь успешно пройдет авторизацию. Расшифровка происходит локально при помощи секретных ключей, которые никуда не передаются. Почта с PGP популярна, но работает далеко не идеально. Почему? См. статью «Алиса и Боб в стране PGP».

К сожалению, в чистом виде схема асимметричного шифрования также не годится для мессенджеров, поскольку эти сервисы ориентированы на интенсивную онлайновую переписку в виде цепочки коротких сообщений. Они должны отображаться в строго определенном порядке, а собеседник может в любое время оказаться офлайн и нарушить структуру диалога.

К тому же шифровать множество коротких сообщений одним ключом — плохая идея. Всего за день переписки их создаются сотни (если не тысячи). Во многих сообщениях количество шифротекста минимальное и предсказуемое (смайлик, стикер). Также у них есть стандартные заголовки, которые упрощают криптоанализ.

Особенность переписки в мессенджерах в том, что из-за типовых метаданных за короткое время атакующий может перехватить большой объем предсказуемого шифротекста. Его львиная доля будет соответствовать известному открытому тексту. Если она будет шифроваться одним ключом, то при успешной атаке окажутся скомпрометированными все ранее написанные сообщения и даже те, которые собеседники напишут в будущем.

Чтобы этого не происходило, в мессенджерах предусмотрены такие свойства, как прямая и обратная секретность. Они подразумевают невозможность прочитать отправленные ранее и написанные в будущем сообщения, имея на руках только текущий ключ шифрования. Для этого используется многослойное шифрование с переходом от асимметричной к симметричной криптографии и дополнительные ключи с разным временем жизни.

Диффи, Хеллман! Дайте три!

Из открытой документации известно, что в Telegram аутентифицированное распределение ключей обеспечивает классический протокол Диффи — Хеллмана (DH). Он создает мост между асимметричным (RSA) и симметричным (AES) шифрованием, давая возможность энному количеству собеседников вести зашифрованную переписку, передав только публичные ключи по открытому каналу. Для этого в нем генерируются сессионные ключи, представляющие собой общий секрет или общий эфемерный ключ. Он вычисляется на основе секретного ключа одного собеседника и публичного ключа другого. Эфемерные ключи аутентифицируются долговременными открытыми ключами.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вряд ли сегодня можно встретить человека, который бы не обменивался интернет-сообщениями: сотни миллионов устройств ежедневно получают десятки миллиардов сообщений по всему миру. Приложения Telegram, WhatsApp, Skype, Viber, ICQ, Facebook, Google Hangouts и около десятка других мессенджеров предоставляют своим пользователям возможности оперативной коммуникации.

Однако вместе с удобством мгновенного обмена информацией обнаруживается проблема конфиденциальности сообщений. Эта дополнительная осторожность может показаться абсурдной, если задуматься о том, сколько информации мы с радостью предоставляем в Интернете ежедневно. Но есть случаи, когда переписка должна быть полностью конфиденциальной без какой-либо третьей стороны, способной запросто ее нарушить.

Сквозное шифрование, или end-to-end encryption (E2EE), считается панацеей от настойчивых попыток хакеров и силовых ведомств ознакомиться с онлайновой перепиской. Смысл E2EE часто сводится к тому, что ключи хранятся только на устройствах собеседников и не попадают на сервер… но это не совсем так. Давай посмотрим, как в действительности обстоят дела с E2EE, на примере популярных мессенджеров.

Шифрование в мессенджерах

Написать эту статью меня подтолкнуло исследование Obstacles to the Adoption of Secure Communication Tools (PDF). Как выяснили его авторы, «подавляющее большинство участников опроса не понимают основную концепцию сквозного шифрования». Проще говоря, люди обычно выбирают мессенджер сердцем, а не мозгом.

Начнем с того, что E2EE имеет свои особенности в каждом мессенджере. В Signal оно почти образцовое. В WhatsApp формально такое же, как в Signal, за исключением одного очень важного момента: смена основного ключа абонента WhatsApp не блокирует отправку ему сообщений. Максимум можно включить бесполезное уведомление (которое отключено в дефолтных настройках). В Viber сквозное шифрование неактивно по умолчанию, да и появилось только в шестой версии. В Telegram E2EE также используется только в секретных чатах, причем реализованы они довольно странно.

Конфликт Роскомнадзора с Telegram вообще создал отличную рекламу последнему. Рядовые пользователи теперь считают творение Дурова настоящей занозой в спине спецслужб (или чуть пониже нее), которые ничего не могут сделать с пуленепробиваемым инновационным сервисом. Поклонники Telegram сравнивают его с Signal и утверждают о превосходстве первого.

Однако в криптографии не бывает чудес, и особенно — в прикладной.

Многие математически красивые идеи оказываются безнадежно испорчены реализацией, когда удобство и подконтрольность ставят выше безопасности и приватности (а так происходит практически всегда).

Исходно в мессенджерах применялся протокол OTR (Off-the-Record). Он использует симметричное шифрование AES в режиме CTR, протокол обмена ключами DH и хеш-функцию SHA-1. Схема AES-CTR обеспечивает так называемое «спорное» (в хорошем смысле) шифрование и возможность отрицания авторства текста, если его перехватят. Всегда можно сослаться на то, что перехвативший трафик сам изменил шифротекст так, чтобы он соответствовал другому варианту расшифровки той же длины. Например, вместо «сходи за хлебом» получилось «отрави королеву» — технически это возможно, и такое свойство специально заложено в алгоритм.

Протокол OTR выполняет аутентификацию собеседников и шифрует переписку между ними. Он безопасен до тех пор, пока участники разговора регулярно проверяют отпечатки открытых ключей друг друга и противостоят атакам по другим векторам (включая социальный инжиниринг).

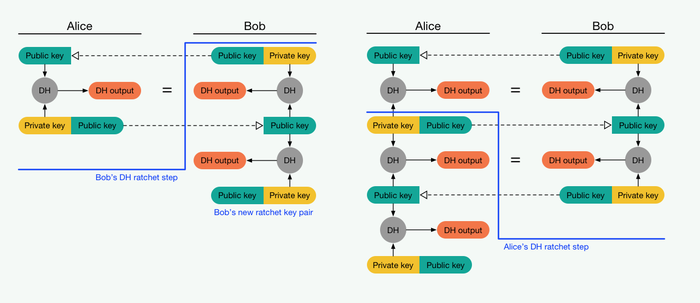

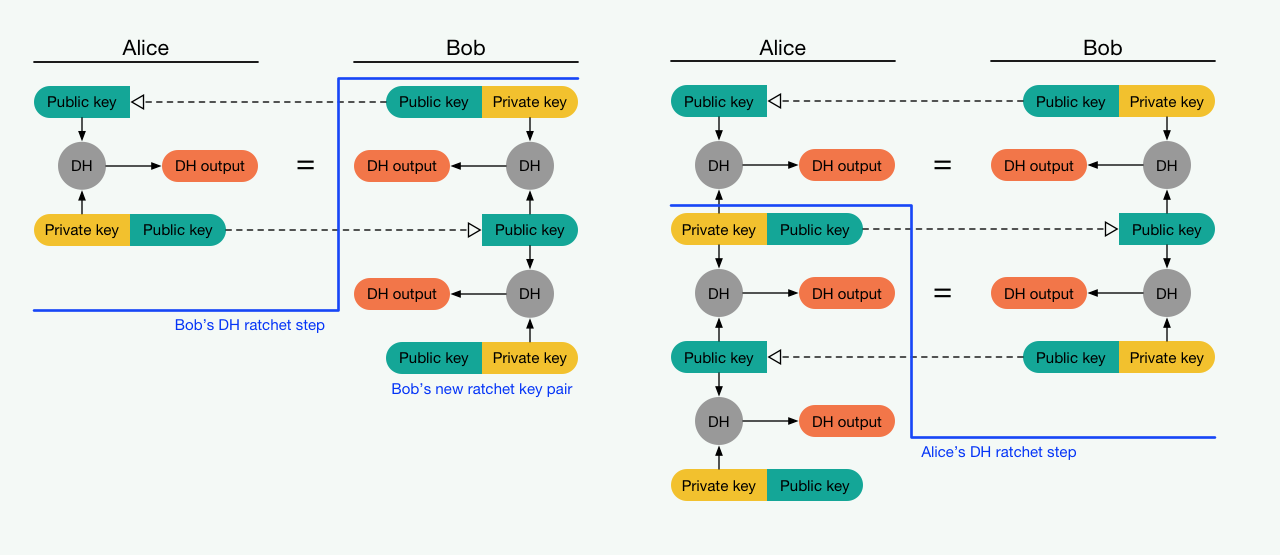

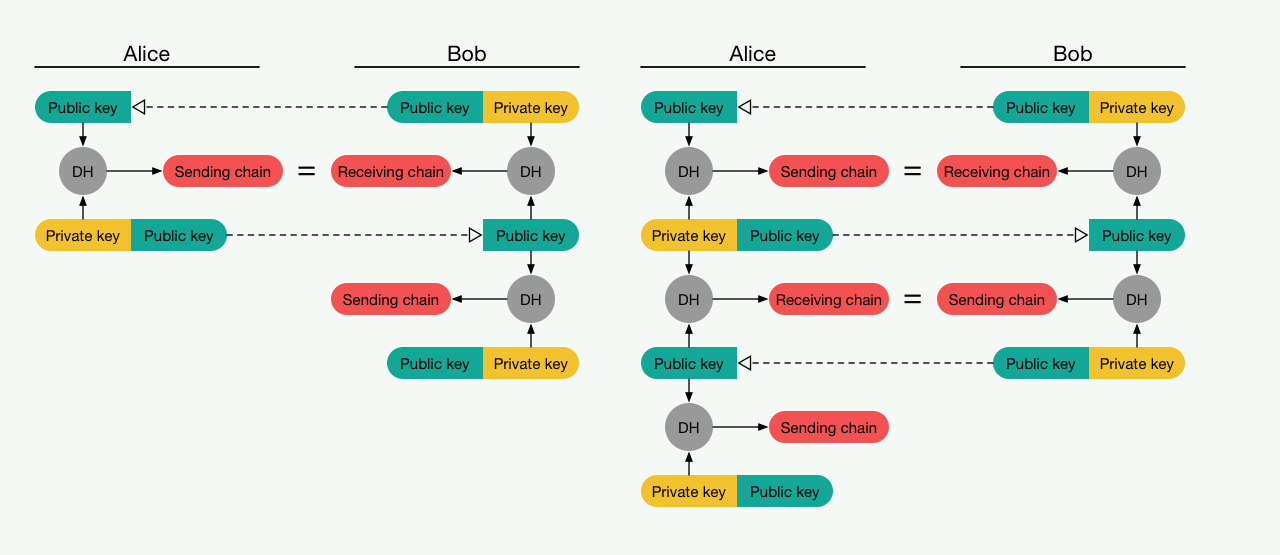

Главный недостаток OTR заключается в том, что после отправки нового ключа требуется дождаться подтверждения от собеседника. Если он офлайн, то связь будет временно невозможна. Одним из выходов стал алгоритм Double Ratchet (DR), разработанный пять лет назад Тревором Перрином и Мокси Марлинспайком в Open Whisper Systems. Сегодня DR используется в Signal, WhatsApp, Viber и многих других мессенджерах, поддерживающих сквозное шифрование по умолчанию или как отдельную опцию (секретные чаты).

Упрощенная схема алгоритма Double Ratchet (источник: signal.org ). Алиса и Боб начинают

сессию, обмениваясь публичными ключами

Схема E2EE использует комбинацию из криптографических систем с открытым и закрытым ключом. Она очевидна в общих чертах и довольно сложна на уровне деталей. В ней используется масса взаимосвязанных ключей, часть из которых обязательно попадает на сервер и, более того, обязательно загружается на него до начала переписки, чтобы ее можно было начать в произвольный момент. Давай рассмотрим ее подробнее.

Начало схемы ты наверняка знаешь, поскольку оно стандартно для всех систем асимметричного шифрования, — генерируется пара ключей. Это необходимо потому, что криптосистемы с одним ключом (вроде AES) использовать в переписке в чистом виде слишком трудно. С ними пришлось бы как-то организовывать защищенный канал для передачи ключа (например, встречаться лично), а потом делать это снова при каждой его смене.

Тут же все как в привычном PGP: есть два собеседника (Алиса и Боб), каждый из которых генерирует свою пару ключей. Затем они обмениваются публичными ключами, сохраняя в тайне парные им секретные. Публичные ключи передаются по открытому каналу (на то они и публичные, пусть перехватывают на здоровье) и служат для двух целей: они позволяют зашифровать сообщение и проверить его подпись. Соответственно, секретные ключи используются для расшифровки и формирования подписи.

Термин «сообщение» используется здесь в широком смысле. Сообщением может быть текст, медиафайл или служебные метаданные, которыми мессенджер обменивается с сервером. Часть этих данных содержит временные метки, состояние клиентского приложения и новые ключи.

Такая криптосистема кое-как работает в электронной почте, поскольку это сервис для доставки отдельных зашифрованных сообщений произвольной длины. Пользуясь им, собеседники не обязаны одновременно быть онлайн. Все сообщения накапливаются на сервере и скачиваются с него по требованию после того, как пользователь успешно пройдет авторизацию. Расшифровка происходит локально при помощи секретных ключей, которые никуда не передаются. Почта с PGP популярна, но работает далеко не идеально.

К сожалению, в чистом виде схема асимметричного шифрования также не годится для мессенджеров, поскольку эти сервисы ориентированы на интенсивную онлайновую переписку в виде цепочки коротких сообщений. Они должны отображаться в строго определенном порядке, а собеседник может в любое время оказаться офлайн и нарушить структуру диалога.

К тому же шифровать множество коротких сообщений одним ключом — плохая идея. Всего за день переписки их создаются сотни (если не тысячи). Во многих сообщениях количество шифротекста минимальное и предсказуемое (смайлик, стикер). Также у них есть стандартные заголовки, которые упрощают криптоанализ.

Особенность переписки в мессенджерах в том, что из-за типовых метаданных за короткое время атакующий может перехватить большой объем предсказуемого шифротекста.

Его львиная доля будет соответствовать известному открытому тексту. Если она будет шифроваться одним ключом, то при успешной атаке окажутся скомпрометированными все ранее написанные сообщения, и даже те, которые собеседники напишут в будущем.

Чтобы этого не происходило, в мессенджерах предусмотрены такие свойства, как прямая и обратная секретность. Они подразумевают невозможность прочитать отправленные ранее и написанные в будущем сообщения, имея на руках только текущий ключ шифрования. Для этого используется многослойное шифрование с переходом от асимметричной к симметричной криптографии и дополнительные ключи с разным временем жизни.

Диффи, Хеллман! Дайте три!

Из открытой документации известно, что в Telegram аутентифицированное распределение ключей обеспечивает классический протокол Диффи — Хеллмана (DH). Он создает мост между асимметричным (RSA) и симметричным (AES) шифрованием, давая возможность энному количеству собеседников вести зашифрованную переписку, передав только публичные ключи по открытому каналу. Для этого в нем генерируются сессионные ключи, представляющие собой общий секрет или общий эфемерный ключ. Он вычисляется на основе секретного ключа одного собеседника и публичного ключа другого. Эфемерные ключи аутентифицируются долговременными открытыми ключами.

В DH канал передачи может быть не защищен от прослушивания (пассивного наблюдения), но обязан иметь защиту от атаки подмены. Если атакующая сторона может подменить трафик (выполнить активную атаку MITM), то вся схема летит к черту.

Поэтому для своего мессенджера Signal компания Open Whisper Systems использует метод тройного преобразования Диффи — Хеллмана X3DH c Curve25519 (эллиптическая кривая Бернстайна для быстрого DH) или X448. В качестве других криптографических примитивов в X3DH используется HMAC-SHA-256 и AES-256.

Протокол Extended Triple Diffie — Hellman устанавливает общий секретный ключ между двумя сторонами, которые взаимно аутентифицируют друг друга на основе открытых ключей.

Дополнительно ключи сверяются сразу после установки сессии и перед началом передачи сообщений. Это сводит к минимуму риск MITM-атак, делая их очень сложными.

В X3DH используются четыре типа ключей, три из которых постоянно меняются:

IK (identity keys). Секретные ключи, которые создаются один раз и служат основой для формирования всех остальных;

EK (ephemeral key). Эфемерный ключ, который нужен для проверки личности собеседника (без разглашения истинной);

SPk (signed public key, signed proof of knowledge) — по сути, это эфемерный ключ, подписанный секретным. Обычно в мессенджерах он меняется с частотой от одного дня до недели. Иногда вместо времени жизни SPk задают число сообщений, после которого он меняется;

OPK (one-time public key) — одноразовый эфемерный ключ. Он создается отправителем перед установкой сеанса связи и удаляется сразу после успешного «рукопожатия» (handshake).

Смена вспомогательных ключей в X3DH происходит по алгоритму Double Ratchet. Он пришел на смену OTR и ввел понятие цепочки, или пула, ключей. На случай, если собеседник будет офлайн, предусмотрено создание пула OPK. Несколько разовых эфемерных ключей заранее загружаются на сервер и расходуются по мере общения. Это позволяет серверу принимать зашифрованные сообщения, аутентифицируя их отправителя по новой паре ключей, даже когда получатель не в сети. Если пул OPK исчерпан, то сервер использует запасной EK.

Название «двойной храповик» — отсылка к устройству шифровальной машины Enigma с зубчатыми колесиками, которые исключали обратное движение и повторное использование прежних значений. Цифровая аналогия в том, что DR используется для генерирования новых эфемерных ключей, которыми шифруется следующее сообщение (или небольшая порция сообщений). При этом эфемерные ключи гарантированно отличаются, не повторяют предыдущие и не могут быть предсказаны за разумное время атаки.

На X3DH основан протокол TextSecure, который позже был переименован в Signal. В чистом или слегка модифицированном виде протокол Signal используется в одноименном мессенджере, а также в WhatsApp, Viber и других. Разработчики могут давать протоколам собственные названия, но по сути это все тот же X3DH с варьирующимся набором хеш-функций, ГПСЧ и иных криптографических примитивов.

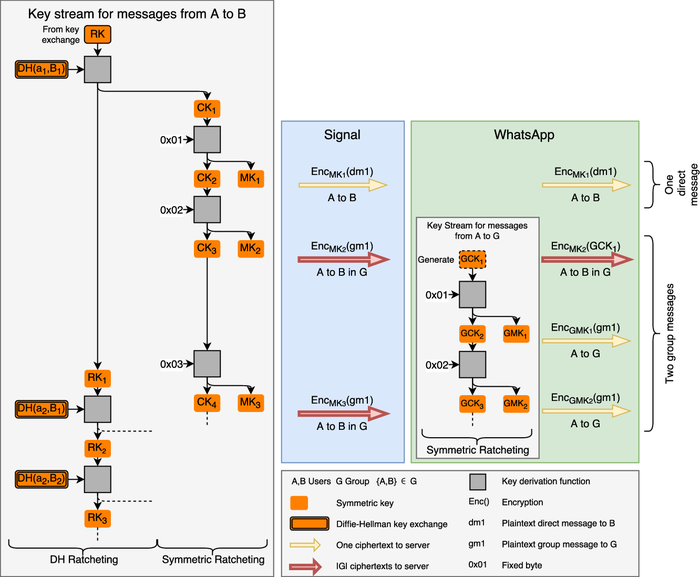

Проблема групповых чатов

Организация групповых чатов в мессенджерах подробно разобрана в свежей статье «More is Less: On the End-to-End Security of Group Chats in Signal, WhatsApp, and Threema» (PDF). Приведу основные выводы из нее.

Наш систематический анализ выявил, что целостность коммуникаций (представленная целостностью всех сообщений) и групповая принадлежность (определяемая возможностью членов группы управлять ими) не имеют end-to-end-защиты.

Кроме того, мы показали, что обратная секретность (ключевое свойство безопасности) не сохраняется при использовании протокола Signal для групповых чатов.

Пояснение: краеугольный камень сквозного шифрования — аутентифицированное распределение ключей по классическому или усиленному протоколу DH. Оно работает только для двух собеседников, формирующих общий секрет. Ожидаемо, что в мессенджерах DH не используется в групповых чатах, а структура обмена сообщениями в них лишена основных криптографических свойств.

Шифрование в групповых чатах. A — отправитель, B — получатель, G — группа пользователей

С Telegram все покрыто завесой тайны. О протоколе MTProto 2.0 есть только частичные сведения. Его внешний аудит не выполнялся, а опенсорсная модель Telegram используется в сильно искаженном виде и исключительно с маркетинговыми целями. Ниже я поясню, почему так считаю.

Судя по официальному описанию, все недоставленные сообщения временно (мы надеемся) хранятся на серверах Telegram, которые часто разбросаны по миру и объединены в виртуальное облако. Они синхронизируются между собой, чтобы упорядочить и доставить сообщения одному или нескольким (в случае группового чата) собеседникам в определенном порядке, как только они появятся в сети.

Поэтому шифрование делится на два этапа: на участках клиент — сервер и сервер — сервер

Это обычная схема, но в ней странно то, что прямое соединение клиентов не используется вообще никогда.

В Telegram трафик передается через серверы даже при открытии секретного чата, для которого логичнее было бы сделать P2P-соединение. Напрашивается вывод, что без постоянного использования серверов Telegram связь в этом мессенджере вообще не работает. Другие мессенджеры могут использовать свои серверы только на начальном этапе — для сопоставления текущих IP-адресов собеседников и организации между ними прямого соединения. Telegram так не умеет, и это чертовски похоже на MITM by design.

Почему-то все рассуждения о стойкости MTProto 2.0 крутятся вокруг того, что алгоритм DH надежно защищает от перехвата. Это не так.

Алгоритм Диффи — Хеллмана как раз уязвим для атаки MITM. Более того, в случае Telegram он, вероятно, дополнительно ослаблен на уровне ГПСЧ.

Проблема в том, что клиентское приложение Telegram руководствуется очень невнятной оценкой энтропии. Вместо того чтобы локально генерировать псевдослучайные числа и отсеивать качественные простые, клиент запрашивает их с сервера. Что за ГПСЧ используется на сервере, насколько удачные простые числа он генерирует и нет ли на сервере механизмов избирательной отправки простых чисел с определенными свойствами отдельным клиентам — вопросы без ответа. Клиентское приложение лишь выполняет проверку присланного случайного числа, причем упрощенную, поскольку на тщательный тест prime numbers за разумное время у смартфона банально не хватит вычислительных ресурсов.

Другой частый аргумент в пользу безопасности Telegram — открытые исходники.

Однако в них нет исходного кода серверной части, а код клиентской обычно неактуален. Репозитории Telegram обновляются с большой задержкой (разве что урезанная веб-версия более-менее живая), и в них всегда лежат только старые версии. Нет даже возможности проверить, действительно ли из исходников компилируется то, что сейчас раздается как готовый дистрибутив.

Поэтому говорить про аудит мессенджера фактически бессмысленно. Пока специалисты несколько месяцев копаются в старом коде, выйдет десяток новых версий Telegram, где будут переписаны огромные куски кода. Чтобы сделать уязвимой всю систему шифрования, достаточно замены одного байта — например, одного условного перехода.

Хакатоны, которые устраивает Дуров, не заменят аудит, поскольку ничего не доказывают. В их заданиях создается искусственная ситуация, в которой у атакующей стороны есть только одно зашифрованное сообщение. В реальной жизни таких ограничений нет и для атаки на мессенджер есть множество других векторов.

Тысяча и одна уязвимость

Signal — один из немногих мессенджеров, чей протокол проходил внешний аудит (PDF). Отчет о его результатах очень объемный, поэтому процитирую главные выводы в своем переводе.

Наш анализ показывает, что [протокол] Signal удовлетворяет стандартным криптографическим предположениям и свойствам безопасности. Мы не обнаружили серьезных недостатков в его дизайне, что очень обнадеживает. При реальном использовании Signal остаются неопределенности. Поэтому невозможно сказать, всегда ли [приложение] Signal достигает заявленных целей.

Нужно осознавать, что анализ протокола передачи сообщений — важный этап аудита, но далеко не единственная составляющая безопасности. Любой мессенджер работает в реальной и очень уязвимой среде. Обычно он запускается на не самой свежей версии Android, параллельно с сотней левых приложений (часть из которых наверняка злоупотребляют разрешениями или даже содержат троянские закладки), а сам аккаунт привязан к номеру мобильного телефона.

Огромная брешь заключается в том, что коды подтверждения приходят в SMS.

Их можно перехватить через известную уязвимость в протоколе сотовой связи SS7. Так атакующий получит доступ ко всей переписке, не зная ключей шифрования и даже не пытаясь взломать Signal/Proteus/MTProto/другойсекьюрныйпротокол. Сервер мессенджера сам сменит ключ и услужливо дешифрует последнюю переписку (как минимум, недоставленные сообщения). Даже твои стикерпаки восстановит. Главное же — удобство, верно?

Еще одна зияющая дыра в модели безопасности — push-уведомления.

Без них ты не узнаешь, что тебе пришло сообщение, пока вручную не запустишь мессенджер. С ними ты превращаешь сервер push-уведомлений в легализованного «человека посередине». Например, чтобы в iMessage работали уведомления, он отправляет ключи шифрования на серверы Apple. Уже они выполняют аутентификацию пользователей и (как минимум) дешифровку заголовков сообщений. Восстанови учетку Apple на другом устройстве, и ты получишь все как было — вплоть до переписки и паролей от Wi-Fi. Почти такая же ситуация с серверами Google и Microsoft. Или ты еще веришь в сквозное шифрование с привязкой к номеру мобильного и основному аккаунту на смартфоне?

Проблема небезопасного управления ключами и большой поверхности атаки касается вообще всех мессенджеров.

WhatsApp, Viber и многие другие позволяют создавать копии переписки (в том числе облачные) и не шифруют метаданные (а иногда сам факт разговора важнее его содержания). У Signal дела обстоят чуть лучше, но и его я не считаю идеальным мессенджером по целому ряду причин:

Во-первых, Signal также использует гугловский сервис push-уведомлений. Поэтому на смартфоне без сервисов Google (например, все китайские модели для внутреннего рынка без GApps) он просто не работает.

Во-вторых, для голосового общения в Signal используется закрытый сервер RedPhone.

В-третьих, Signal (как и многие другие мессенджеры) позволяет открыть параллельную сессию на другом устройстве, просто отсканировав QR-код.

В-четвертых, на HITBSecConf2017 рассказали (PDF) про ряд концептуальных проблем Signal и продемонстрировали успешную атаку на него.

Как видишь, сторонним и тем более проприетарным мессенджерам доверять сложно, даже если их рекомендовали Сноуден, Ассанж и EFF. Поэтому некоторые организуют общение через свой мессенджер — с опенсорсом и плагинами. Для простой переписки годится плагин OTR, но он не поддерживает групповые чаты. Есть родственные протоколы mpOTR и GOTR, в которых добавлена эта функция.

Так или иначе, для коллективного общения удобнее использовать открытый протокол XMPP (Extensible Messaging and Presence Protocol), который ранее назывался Jabber. XMPP переводится как «расширяемый протокол обмена сообщениями и информацией о присутствии», это очень емкое название. Открытость означает полную доступность исходных кодов. Ты можешь поднять свой сервер XMPP, ни от кого не зависеть и ничего за это не платить. Также есть уйма готовых серверов и клиентов на любой вкус — например, десктопный Pidgin и Xabber для Android.

Расширяемость подразумевает возможность передачи не только текста, но и данных другого типа, а также добавление разных функций и схем шифрования.

Например, по XMPP легко передать голосовые сообщения, видео и файлы, при желании зашифровав их средствами TLS или PGP. Не так давно на базе XMPP был создан протокол расширения OMEMO, в котором используется тот же DR от Open Whisper Systems, что и в Signal и WhatsApp, но без прочих недостатков последних.

В современных мессенджерах заявлена поддержка сквозного шифрования, но часто оказывается, что она реализована со странностями. К тому же в их коде много других дыр, которые были оставлены случайно либо намеренно. Последнее куда вероятнее, если учесть, сколько денег и труда профессионалов было вложено в их разработку. Я стараюсь соблюдать баланс между комфортом и привычным наслаждением паранойей. Использую разные мессенджеры (какие удобнее моим собеседникам), но никогда не веду через них действительно приватных бесед. Для этого есть множество опенсорсных альтернатив. Помимо Xabber, пользователям Android я бы рекомендовал присмотреться к Conversations — свободному XMPP-клиенту с поддержкой OTR, OMEMO, openPGP и SOCKS5.

Больше сливов,мануалов и схем на канале telegram: t.me/dark3idercartel

Статья была подана вам в ознакомительных целях и не как не призывает вас к противоправным действиям.

Проблема не в том, что инфу собирают, а в том, что она может быть продана. Особенно в нашей стране где можно купить банковскую тайну за 10 рублей.

Вот. Постоянно об этом аспекте клиентам говорю. Но я не есть чисто безопасник по информации.

Автор, а автор, а можно на профильный сайт вашу статью утащить? И как автора вас так как представить?

Можно ли разместить вашу статью на нашем сайте?

Всегда прикалывали люди:

А) которые верят, что их базары по мессенжерам/мобилам/почтам кого-то интересуют кроме их ближайших знакомых

Б) что если кого-то серьезного их разговоры заинтересуют, то их не вломают на счет раз

блин, достали. Такое ощущение что всем только и нужна ваша личная информация.

Люди одиноки и вы накуй никому несдались.

Дуров вернул стену 😉

Но мы то знаем правду 🙂

Телеграм-каналы для крысинга

Я ещё помню ламповые времена, когда всякий OSINT (сбор разведывательной информации из общедоступных источников, а также её анализ) надо было осуществлять руками: пробивали людей вручную, по крупицам собирали данные, гуглили, занимались «социальной инженерией». Алгоритм написать под это дело не сложно вообще-то, но вопрос не ставился на «поток», а за публикацию таких программок можно было по рукам получить. И вот славный 2021-ый, массы узнают, что госбазы сто лет в обед как слиты по даркнетам, а в телеге можно онлайн пробить практически любого человека. Тащемта, я поюзал местных ботов и составил свой короткий обзор.

5. Smart_SearchBot ищет контактную инфу, но делает это несколько корявенько. Через несколько запросов начитает трещать о деньгах.

Смотря на это великолепие, страшно представить, что будет через несколько лет. Господа, начинайте подчищать свои цифровые хвосты уже сейчас, ибо очень скоро полноценный пробив по пашпортам будет доступен не только родственникам и друзьям силовиков, но и бабе Больжедоре из пятого падика.

После инцидента с Навалом начальство даст всем по голове, но прогресс и жадность будут неумолимо приближать час всеобщей публичности. Зная, как работают алгоритмы, можно не оставлять излишки инфы.

Норвежский взгляд на демократию

Интересная новость пришла из Норвегии.

Во многих странах ЕС данные всех налоговых агентов выкладываются в общий доступ. То есть, вы можете посмотреть сколько заплатил налогов ваш друг, сосед, бывший муж/жена, начальник и министр.

Правильно ли это, решать вам, но норвежцы недавно сделали ещё один шаг к полной демократии, а именно, они деанонимизировали факт запроса на данные, то есть, при поиске третьих лиц, им высылаются личные данные того, кто искал информацию, и время запроса налоговой истории.

Что любопытно, с этим новым изменением количество поисков сократилось с 16 683 216 до 2 172 197 за год и это правильно, раз уж информация напоказ, то для всех 🙂

Автор: Александр Лашкул

Зашёл в чужой телеграм аккаунт

В сентябре моя девушка подключает себе новый номер телефона. Так как Смартфон двухсимочный, она решает оставить регистрацию телеграм на старом номере.

Спустя какое-то время ей поступают звонки на новый номер телефона с просьбой позвать Павла. Как мы поняли, предыдущего владельца номера зовут Павел (сейчас это обычная история, когда выясняется, что Ваш новый номер до этого кому-то принадлежал). Прошло два месяца владения номером, и вот поступает очередной звонок с неизвестного номера. Звонивший просит позвать Павла, и недоумевает, так как Павел звонил ему с этого номера (!) вчера. Но связывался через телеграм.

После этого мы решаем зайти в телеграм с её нового номера телефона, подтверждаем через смс, заходим и попадаем в аккаунт… Павла, предыдущего владельца номера. Видимо, после отключения номера он не удалил аккаунт или не сменил номер телефона в аккаунте.

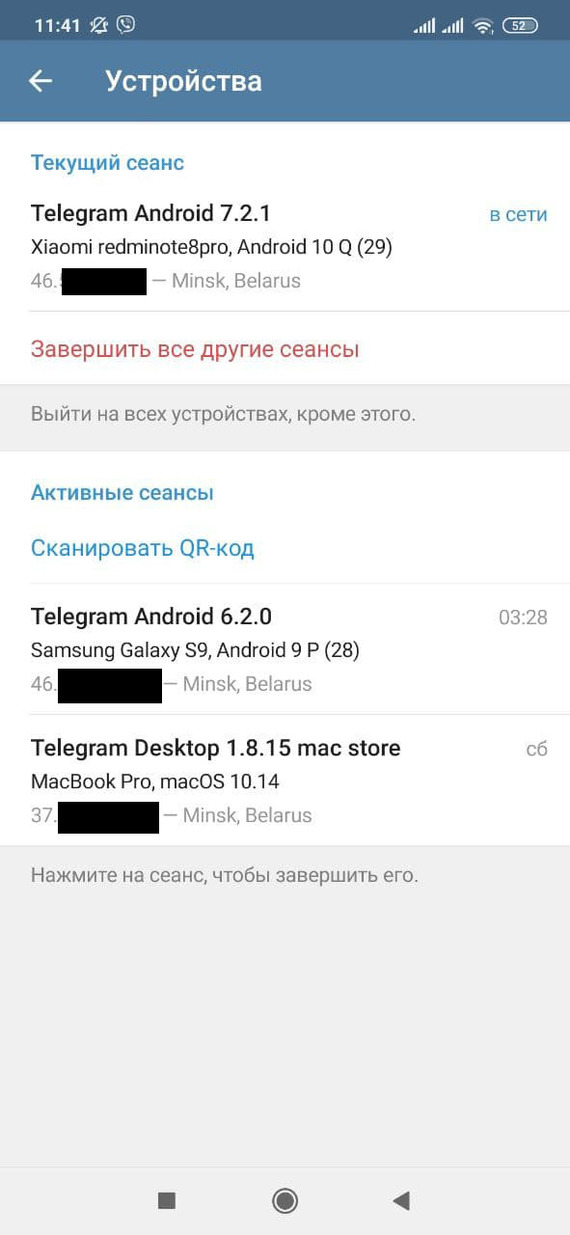

Мы заходим в список устройств и видим:

В списке устройств присутствуют два, не принадлежащие нам.

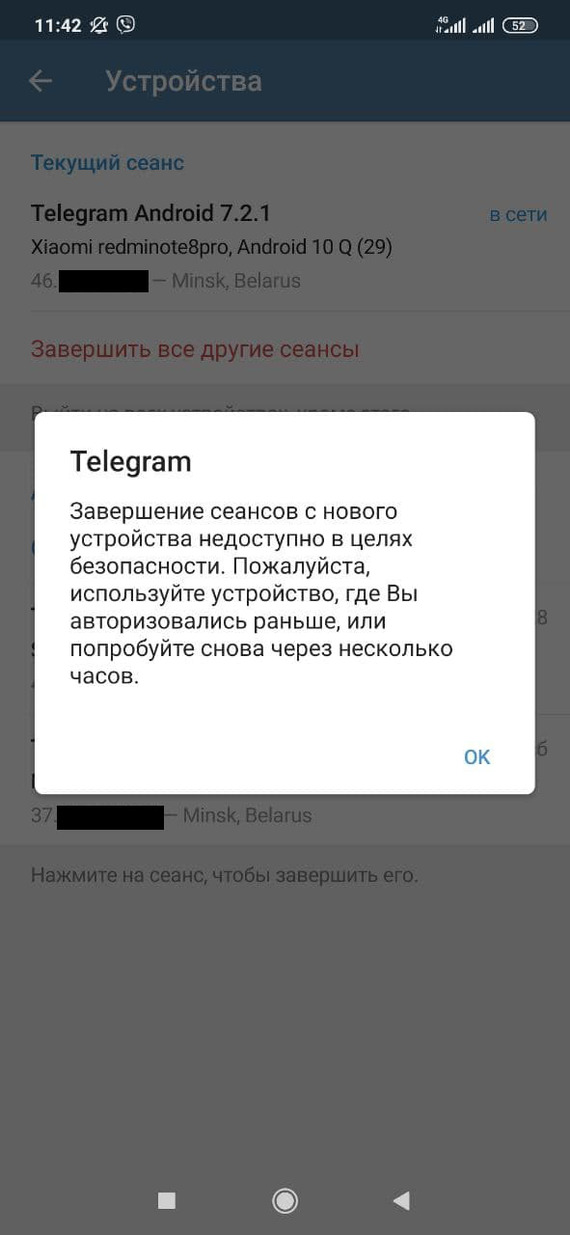

Также при попытке запретить вход этим устройствам, появляется сообщение:

После этого мы выходим из аккаунта и пишем в техподдержку телеграм с подробным описанием ситуации и просьбой помочь в решении данного вопроса. (к слову сказать, на момент написания статьи, ответа от них так и не последовало).

Кроме этого, я со своего номера пишу на телеграм Павлу сообщение, в котором описываю сложившуюся ситуацию. В течение суток ответ от него не приходит.

Других способов связаться с владельцем аккаунта у нас нет. Даже друзья, звонившие в течение двух месяцев на телефон, не знали иных контактов Павла.

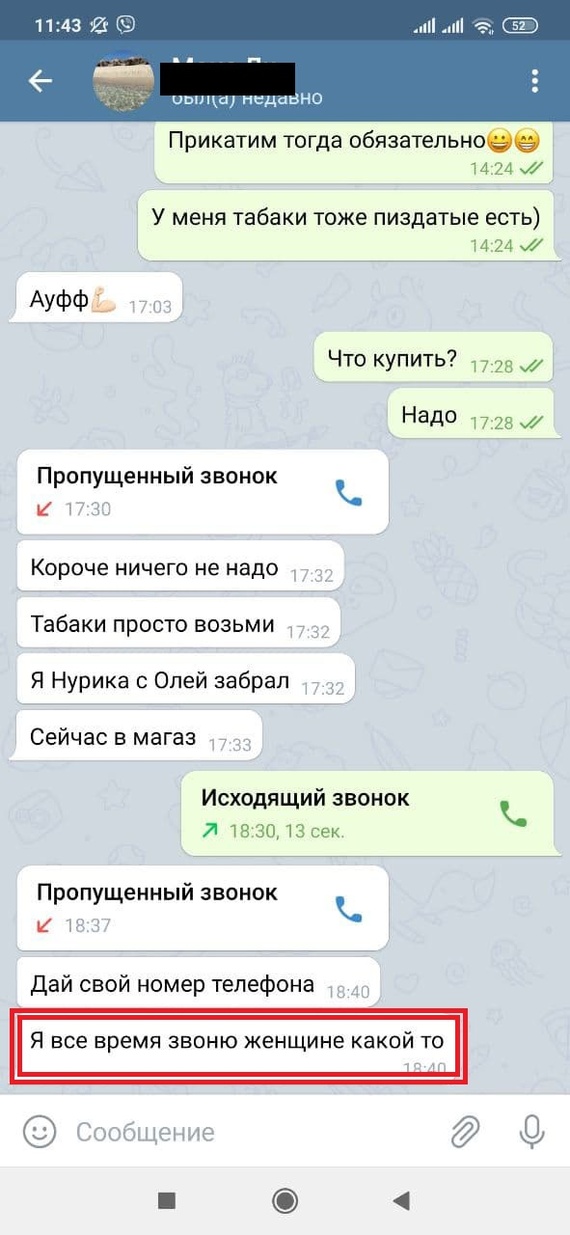

В то же время, владелец знал, что этот номер уже принадлежит другому человеку:

В итоге, мы полностью удалили телеграм аккаунт и создали его заново. Иного способа стать полноправным владельцем аккаунта, привязанного к нашему номеру, не существует.

Мораль: Если вы решили сменить номер телефона, удаляйте все аккаунты, привязанные к этому номеру, иначе ваши данные будут доступны следующему владельцу номера. А тем, кто подключает новый номер, я рекомендую проверять привязанные к этому номеру аккаунты мессенджеров.

А как бы вы поступили в таком случае, напишите в комментарии.

Дуров призывает удалить мессенджер WhatsApp

Создатель Telegram Павел Дуров призывает пользователей удалить мессенджер WhatsApp в связи с проблемами с безопасностью, сообщает РИА Новости.

Как отмечает Дуров, приложение не защищает сообщения пользователей, а также постоянно используется для отслеживания фотографий и сообщений, не имеющих отношения к мессенджеру. От отметил, что уязвимость может быть использована как бэкдор (намеренно встроенный дефект алгоритма, который позволяет получить доступ к данным).

Дуров подчеркнул, что сомневается, что WhatsApp допускает такие ошибки из-за несовершенства системы.

«Это очень маловероятно, что кто-то может случайно допускать серьезные сбои в системе безопасности, такие удобные для слежки, на регулярной основе», — написал он в своем Telegram-канале.

В SIM-картах найдена самая опасная уязвимость за историю мобильных сетей.

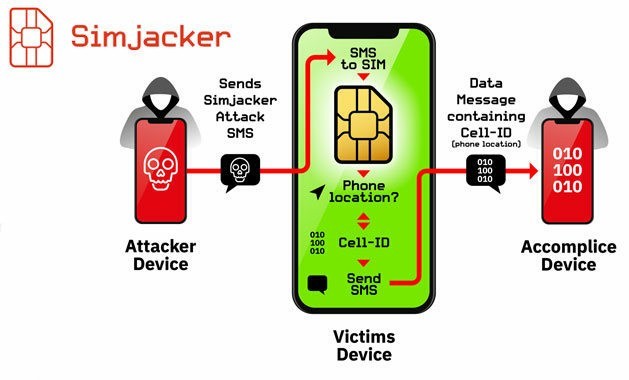

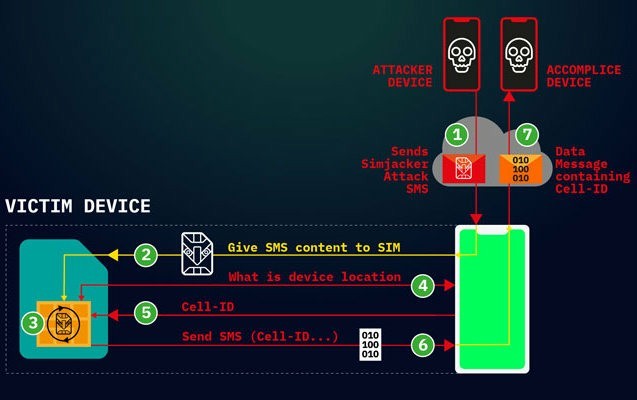

Специалисты в области кибербезопасности обнаружили критическую уязвимость в SIM-картах, позволяющую с помощью SMS взломать практически любой смартфон и следить за его владельцем. В зоне риска находятся обладатели устройств от Apple, ZTE, Motorola, Samsung, Google, HUAWEI и других компаний. Эксперты говорят, что это самый изощрённый тип атаки, из когда-либо существовавших в мобильных сетях.

Уязвимость, получившая название SimJacker, находится в программном обеспечении SIMalliance Toolbox Browser (S@T Browser), встроенном в большинство SIM-карт, которые используются мобильными операторами как минимум в 30 странах мира. Злоумышленники могут прибегнуть к ней независимо от марки устройства жертвы. По словам специалистов, этот эксплойт успешно используется хакерами последние несколько лет. Они зафиксировали реальные атаки на устройства практически всех производителей, включая Apple, Samsung, Google, HUAWEI и других. Взлому подвержены даже гаджеты интернета вещей с SIM-картами.

S@T Browser представляет собой приложение, которое устанавливается на SIM-карты, в том числе и на eSIM, как часть SIM Tool Kit (STK), и предназначено для того, чтобы мобильные операторы могли предоставлять своим клиентам разные базовые услуги. S@T Browser содержит ряд инструкций STK, таких как отправка сообщений, настройка звонков, запуск браузера, предоставление локальных данных, запуск по команде и отправка настроек, которые могут быть активированы сообщением.

Используя GSM-модем за 10 долларов, злоумышленники могут отправить на аппарат жертвы поддельное сообщение, содержащее вредоносный код. Это позволяет им:

• Получить местоположение целевого устройства и его IMEI

• Распространять любую информацию путём отправки поддельных сообщений от имени жертв

• Совершать звонки на платные номера

• Шпионить, приказав устройству позвонить по номеру телефона злоумышленника

• Загружать вредоносные программы, заставляя браузер устройства открывать вредоносные веб-страницы

• Получать информацию о языке на устройстве, заряде аккумулятора и т. д.

Во время атаки пользователь совершенно ничего не подозревает. Отличием SimJacker от других способов получения информации о местонахождении жертвы заключается в возможности выполнения действий, указанных выше. Эта атака также уникальна тем, что её не может определить антивирусное ПО, поскольку она содержит ряд инструкций, которые SIM-карта должна выполнять.

Все технические подробности этой уязвимости будут опубликованы в октябре этого года. По словам исследователей, одной из главных причин её существования сегодня — использование устаревших технологий в SIM-картах, спецификации которых не обновлялись с 2009 года. Специалисты уже сообщили о своём открытии в Ассоциацию GSM.

Источник: http://4pda.ru/2019/09/14/361610

Reuters узнал о планах Telegram скрывать номера пользователей ото всех

Протестующие в Гонконге считают, что власти могут воспользоваться лазейкой в настройках Telegram и узнать их личности. По данным Reuters, Telegram уже готовит обновление, которое усилит возможности по сохранению анонимности

В одном из ближайших обновлений мессенджера Telegram появится возможность скрыть свой номер телефона даже от тех, кто внес его в список контактов, пишет Reuters со ссылкой на источник.

По словам источника агентства, такое решение позволит протестующим в Гонконге скрыть свои личности как от местных властей, так и от органов КНР.

Сейчас в настройках Telegram есть возможность скрыть номер телефона, однако в правилах мессенджера есть примечание — если кто-нибудь сохранит номер в контактах, он будет виден и в самом Telegram, независимо от настроек приватности.

Демонстранты, использующие мессенджер для координации своих действий, выражали обеспокоенность тем, что власти могут взять общую базу номеров, добавить их в список контактов, а затем проверить, какие номера появятся в протестных чатах. Впоследствии они могут обратиться к оператору и раскрыть личность пользователя.

Источник Reuters утверждает, что команда Telegram зафиксировала, что власти Гонконга или КНР могли загрузить базу номеров для идентификации пользователей. Использовала ли полиция уже эту тактику для установления личности протестующих, неизвестно.

Протестные акции в Гонконге продолжаются с середины июня. Демонстранты выступают против закона об экстрадиции в Китай, на фоне митингов власти отложили рассмотрение документа.

12 июня Telegram сообщил, что его сервера подверглись DDoS-атаке, основатель мессенджера Павел Дуров говорил, что атака велась с китайских IP-адресов. Он отметил, что все атаки, масштаб которых указывает на участие государства (мощностью 200–400 Гбайт/с), совпадали по времени с протестными акциями в Гонконге.

Медвежьи сервисы. Проверяем 6 популярных провайдеров VPN на предмет приватности

В наше время без VPN никуда: анонимность, безопасность и возможность обойти региональные ограничения и блокировки приводят к этой технологии не только технически подкованную публику, но и людей попроще. А они, конечно же, не будут ставить и настраивать OpenVPN на своем сервере и предпочтут услуги провайдера. Какой выбор нас ждет в таком случае и можно ли доверять провайдерам VPN? Давай пройдемся по наиболее известным из них и проверим.

Сначала определимся с критериями, на которые будем смотреть. Я предлагаю выдвигать такие требования.

SSL-сертификация доменов. Если с ней есть проблемы, то возможны атаки типа MITM.

Отсутствие подстав в лицензионном соглашении. Провайдер, для которого приватность пользователей не пустой звук, не должен пытаться заставить тебя соглашаться на что угодно.

Поддержка стойкого шифрования и современных протоколов. В некоторых странах при помощи DPI-аппаратуры успешно блокируются стандартные типы подключения, такие как PPTP, L2TP IKEv1, OpenVPN UDP и прочие. Уважающий себя провайдер должен предоставлять пути обхода. Что касается шифрования, здесь все индивидуально. Отмечу лишь, что протокол PPTP, используемый вкупе с MS-CHAP, был взломан в 2012 году. С тех пор любой человек, заплатив 17 долларов, имеет возможность дешифровать трафик.

CyberGhostVPN — немецко-румынский сервис, ведущий свою деятельность с 2007 года. Немногие остаются на плаву столько времени. Этот сервис предлагает три типа подключения: L2TP, OpenVPN, IPSec.

Способы обхода блокировок отсутствуют. Есть лишь возможность подключения по протоколу TCP на 443-м порте при использовании OpenVPN, что уже неэффективно в странах с DPI. SSL-сертификат ресурсу выдан компанией Comodo и действителен до 23.02.2019.

Два года назад CyberGhost оказался в центре скандала. Одно из обновлений его клиента устанавливало на машины пользователя корневой SSL-сертификат. Чем это плохо? Дело в том, что, когда ты устанавливаешь соединение по HTTPS, твои данные защищаются протоколом SSL/TLS, который подтверждается специальным сертификатом, выданным уполномоченной компанией. Браузер сверяется со списком сертификатов ОС и, если все сходится, разрешает войти на сайт. Обновление CyberGhost добавляло свой сертификат в этот список, что открыло возможность атаки типа man in the middle.

Компания поспешила выпустить опровержение, однако позже вскрылась другая проблема: фирменный клиент для Windows логирует системные данные компьютера, такие как название видеочипа, модель процессора и имя пользователя. Что тут сказать? Репутация подпорчена.

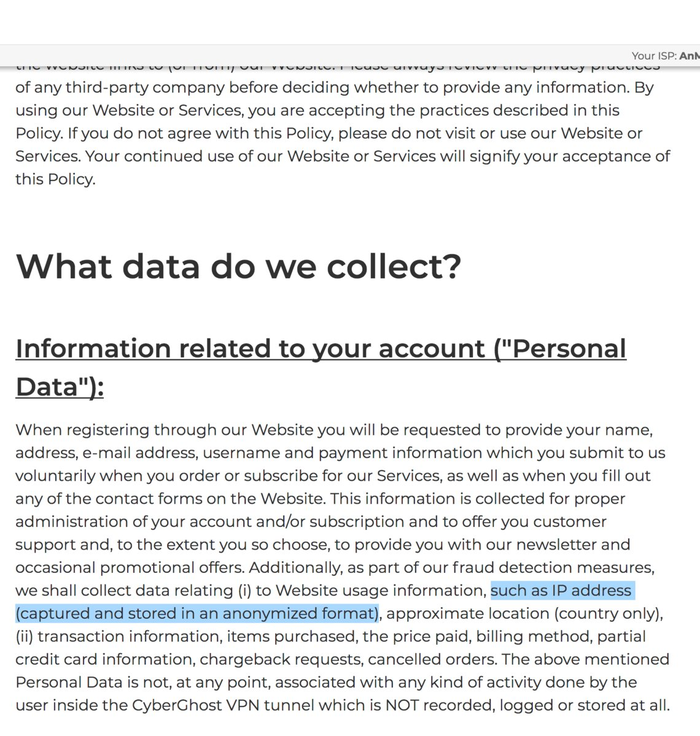

Что касается Privacy Policy, тут все очень интересно. В статье из своей базы знаний руководство сервера отчетливо и без ужимок заявляет о том, что логи не ведутся. Однако просмотр «политики конфиденциальности» вызвал у меня определенные вопросы.

В «анонимизацию» IP верится с трудом, да и остальное не вызывает теплых чувств. Любой сбор данных противоречит ответу в базе знаний, где заявлено, что логов нет.

NordVPN — стремительно набирающий популярность сервис, зарегистрированный в Литве. Ведет деятельность с 2013 года. В графе «Наши партнеры» раньше было указано, что контора получила CCNP-сертификат от CISCO, но потом эта информация пропала с сайта.

Сертификат CISCO с веб-архива

Графа «Партнеры» без сертификата

Почему информация о сертификате пропала с сайта? Как удалось получить этот сертификат, не имея никаких заслуг? Ответов нет, и убрали явно не просто так.

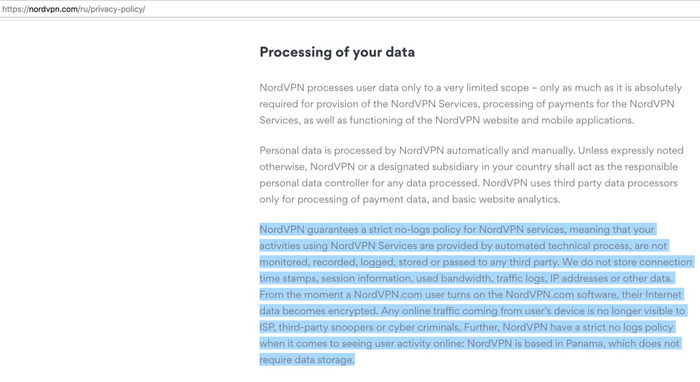

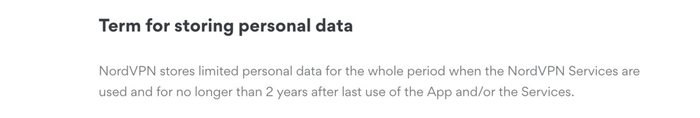

В «Политике конфиденциальности» тоже нашлись проблемы. Один пункт гласит, что логи не ведутся вообще, другой говорит нам, что сервис имеет право хранить ограниченное количество (сколько?) личной информации в течение двух лет.

Политика конфиденциальности NordVPN

На сайте утверждается, что пул серверов состоит из 5178 единиц, которые расположены в 62 странах. Используемые методы подключения: OpenVPN, L2TP, IPSec. Приятный бонус — возможность обхода DPI через stunnel.

С NordVPN все было бы хорошо, если бы не история с сертификатом CISCO и не лицензионное соглашение, которое разрешает владельцам сервиса собирать информацию, но не конкретизирует, какую именно.

Но есть и еще один интересный момент. Двое пользователей Reddit предприняли независимое исследование, судя по которому NordVPN принадлежит известной датамайнинговой компании TesoNet.

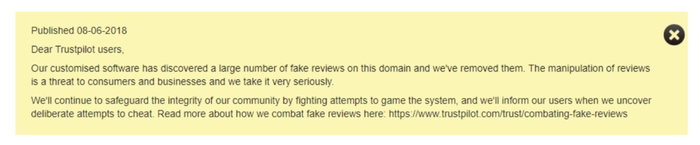

Выходит, пользоваться этим сервисом крайне опасно: вместо анонимности есть шанс предоставить подробные логи для датамайнинга. И напоследок еще одна неприятная история. В рекламном порыве сотрудники NordVPN накрутили рейтинг подложным отзывам на сайте trustpilot.com. Этот факт подтвержден администрацией ресурса.

Накрутка отзывов NordVPN

Private Internet Access

Private Internet Access — широко известный среди зарубежных пентестеров VPN-сервис. Среди аналогов выделяется детальными настройками шифрования (можно менять порт подключения, тип шифровки и ключа), наличием встроенных способов обхода DPI, а также своего SOCKS5-прокси и SSH-туннеля. Одним словом, хоть сейчас медаль давай, но увы…

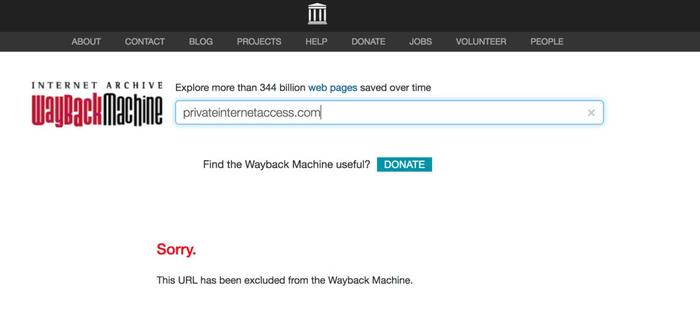

Во-первых, web.archive.org ничего не знает о времени существования этого сервиса и о старых версиях сайта. Похоже, администрация попросила их удалить, а это тревожный знак.

Результаты поиска в веб-архиве

Мне удалось обнаружить, что этот провайдер находится на территории США, а также принадлежит некоему псевдоконгломерату, область деятельности которого раскидывается от VPN до бутиков.

Да, у Private Internet Access есть возможность шифрования 4096-битным ключом. Да, он спокойно кладет на лопатки DPI, но какой в этом смысл, если по первому зову Дяди Сэма все данные окажутся в руках властей?

Информация о сервисе

Попробуем поискать информацию о фирме-хозяине — London Trust Media. Поиски быстро привели меня к статье, сообщающей, что исполнительным директором этой компании был назначен Марк Карпелес (Mark Karpeles), при полном попустительстве которого была ограблена японская криптобиржа Mt.Gox. Доверия к этому товарищу у меня нет и быть не может.

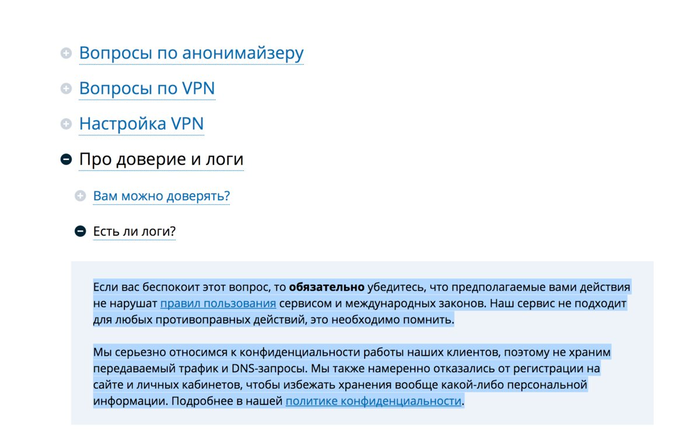

HideME — самый известный в рунете VPN-сервис. Ведет деятельность с 2007 года. Авторизоваться можно, только если есть цифровой код, который Google легко находит на тематических форумах.

Один из типов подключения к HideME VPN — это PPTP, что само по себе нехорошо — протокол уязвим. Кроме того, в 2016 году по запросу властей РФ HideME отключил анонимайзер для российских пользователей. На этом можно было бы и остановиться, но я предлагаю еще заглянуть в политику конфиденциальности.

Политика конфиденциальности HideME VPN

Да, может быть, они и отказались от регистрации, но ключи, абсолютно ничем не хешированные, при должной сноровке можно подобрать за три дня. Кроме того, обрати внимание на первый абзац, а также на то, как был отработан запрос РКН. Использования этого сервиса для чего-то, кроме доступа к Spotify, стоит избегать любой ценой.

Hide My Ass — один из самых известных провайдеров в мире. Принадлежит он компании Avast. Многих это отпугнет сразу же, но мы продолжим изучение. Сервис существует в качестве анонимайзера с 2005 года, функция VPN у него появилась в 2009-м. Грандиозное отличие Hide My Ass от всех рассмотренных провайдеров — колоссальное количество выходных стран. Однако, к большому сожалению, радоваться тут нечему.

В 2011 году этот провайдер выдал властям США одного из участников группировки LulzSec — Коди Эндрю Кретзингера. Мало того, администраторы еще написали длинный пост в свое оправдание. Выдача логов якобы была обоснованной. Но на месте этого человека мог быть любой журналист или же правозащитник в тоталитарной стране.

Пост оправдания Hide My Ass

Вывод напрашивается сам собой: Hide My Ass в любой момент выдаст то самое, что обещал надежно спрятать, а потому не годится для серьезных применений.

VyprVPN начал активную деятельность в 2010 году. Зарегистрирован в Швейцарии. Имеет стандартный набор протоколов: OpenVPN (AES-256), IPSec, L2TP. Радует наличие обхода через stunnel, который маркетологи гордо именуют Chameleon — оставим это на их совести.

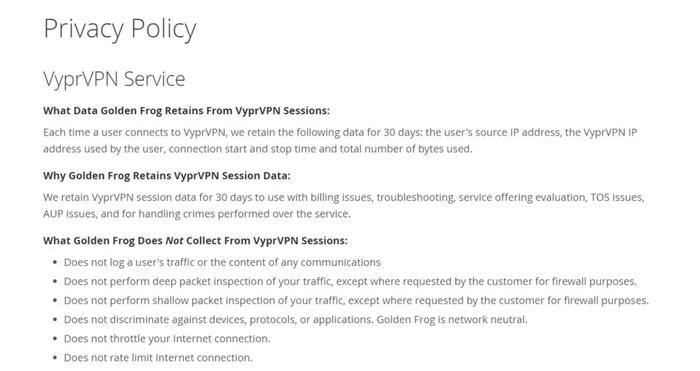

Нас же интересует лицензионное соглашение, которого вполне достаточно для выводов.

В течение тридцати дней хранится входной (настоящий) IP-адрес, и этим все сказано.

Получается, что ни один из изученных нами популярных VPN-сервисов не прошел даже элементарную проверку без применения технического аудита. Лично для меня это значит, что веры таким провайдерам нет и быть не может. Поэтому всем, кто беспокоится об анонимности и приватности, советую все-таки изучить документацию и поднять свой сервер OpenVPN. А для обхода DPI можешь самостоятельно добавить stunnel.

p.s. Если интересно было читать, заходи в мой телеграм https://t.me/deepernetwork_news

Помощь для начинающих пеперкрафтеров

Всем привет, с ходу уточним пару деталий, я очень много делаю ошибок при письме, так уж уродился, по этому кто хочет поправить меня за мою речь, это точно не сюда, моя задача поделиться опытом и информацией для вашего дальнейшего развития, а не сидеть и проверять правила русской речи, так что начнём пожалуй. Часто стали просить запилить пост по сборки, из чего делаю модельки, где беру фигурки, какой плотности бумага и подобное. Постараюсь ответить на большую часть вопросов для вас, что бы вы быстрее развились и тоже показывали неплохой скил в своих работах. Сразу хочу оговорить, что я простой любитель и нахожусь еще только на первых этапах данного дела и делюсь своим субьективным опытом и мнением, пожалуй начнём.

#1 Программы и теоррия

И так, что бы приступить к практики нужна теоррия. Я черпаю информацию из нескольких источников, а именно:

Как понял я, то 2 нижних сайта больше не обновляются, но там предостаточно информации, что бы начать делать годные поделки и хорошо прокачать себя в теории. Так что выделяйте время и читайте.

Что касается самих программ, в дальнейшем все модели которые я буду выставлять сюда, буду прекреплять файлы в формате (*PDO) их можно будет окрыать в Pepakura Designer (ссылка на программу : https://drive.google.com/open?id=1gebnf6hG2f2t_5B7INSDytltdy.

#1.1 Что если я хочу сам разрабатывать 3D модели

Тогда для этого подойдёт любые программы работающие с 3D моделями, кой на данный момент огромное множество. Для себя же я выделил 2 программы

Её плюсы, это что она полностью бесплатная и ее устоновочный файл весит всего 100 мб.

Быстро запускается и хорошо работает даже на слабых компьютерах

2) autodesk 3ds max

Все занют как и где можно скачать ее, йо хо хо и бутылка рома, ну или купить, в зависимости у кого как совесть играет. Про данную программу говорить не буду она уже давно на рынки и если включить YouTube там масса уроков по даной теме

1) Любой принтер, будь он лазерный или струйный. главная характеристика в нем, это с какой плотности бумаги может он работать, у меня он очень старенький по этому у меня максимуму до 200 гр/м2, тут мы плавно переходим ко второму моменту. Офисная бумага плотностью всего в 80 гр/м2, сделать то вы модель сделаете, но сколько она проживёт это вопрос, по этому пожалейте своё время и нервы и работайте с более плотными матерьялами, как и где печатать так же можно подчерпнуть с 1 части моего поста.

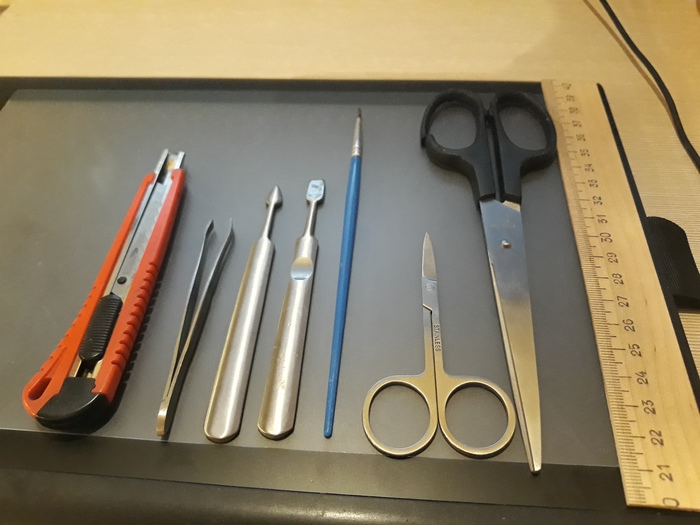

2) Инструмент для первичной работы. Начнём по порядку:

* Большие ножницы нужны для грубой обрезки деталий или когда они большие

* 2 лопатки из маникюрного набора очень хорошо помогают продавливать бумагу по граням, не повреждая её, ведь они затуплены,

* Линейка нужна для того что бы вести ровные прогибы по детали, маникюрными инструментами.

* Кисточкой, распределяют клей равномерно по клапану

* Разлиновочный коврик, на данный момент он едит мне с китая, так что пока его нет на фото, предназначен для того что бы не оставались следы порезов или продавливаний на вашей любимой мебели.

#3 Чем соединять модели

Первое от чего вам стоит отказаться так, это канцелярский ПВА который есть практически у всех, это всё из-за того что он очень жидкий и модель очень сильно поведёт в дальнейшим, а ждать когда склеються 2 детали, это будте мучительно долго.

Кто то скрепляет модели 2 сторонним скотчем, очень тоненьким, кто то использует клей Момент КРИСТАЛ, мне он не понравился, не успеваешь нанести его, как он покрывается корочкой и когда скрепляешь детали, не факт что он их соединит, минимальная поблажка к исправлениям, но это моё субьективное мнение на которое можно положить БОЛТ.

Некоторые скрепляют детали суперклеям, так по мне это затратно и тоже не даёт право ошибиться.

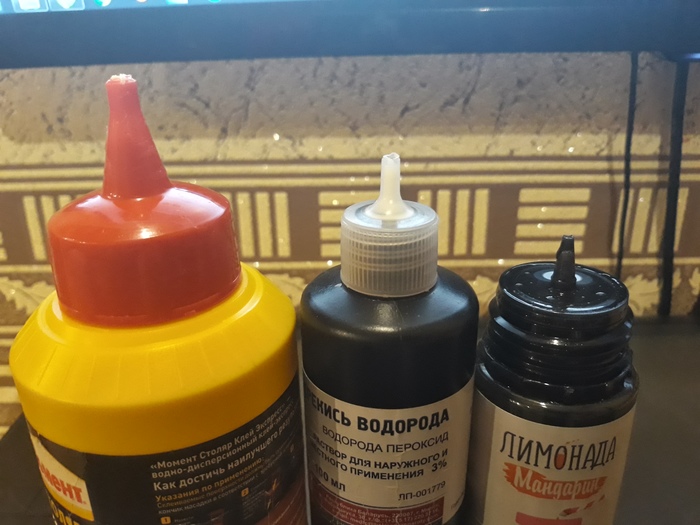

Для себя я выбрал Момент Столяр Экспресс, я находил его в 3 видах, в зависимости под задачи, прекрасно склеивает детали, даёт возможность подправить соединённые клапана в случае если они начинают не сходиться, быстро сохнет.

Сразу расскажу одну хитрость, полюбому ты сам или твой друг балуються вейпом, так вот как в очередной раз закончиться жидкость, не выбрасывайте баночки, у них очень тонкий носик, по сравнению от баночки клея, что позволит перелить клей в банку с меньшим дозатором и подбираться к трудоёмким местам или крохотным клапанам, я использую для этого ещё баночку от пререкиси водорода, у нее средний носик, наглядный пример внизу.

#4 Укрепление деталий

Тут у вас есть тоже выбор для разгуляться, это может быть и папье маше, и эпоксидка и дополнительная обклейка деталий картоном.

Немного информации в данной теме, ВНИМАНИЕ, ПОЖАЛУЙСТА ВНИМАНИЯ.

ВСЕ работы, производите с применением СИЗ (систем индивидуальной защиты), а точнее расператоры, очки, одежда и перчатки, ваш крафт не чего не будет стоить, если вы загубите себя,

После того как я склеил деталь, отвожу её в гараж или на другую квартиру где идёт ремонт, в своей квартире крайне не рекомендую этим заниматься, и пропитвываю картон эпоксидкой, от пропитки он становиться прозрачным, а через сутки, приобретает свойства лёгкого пластика, пока он высыхает, от него иходит неприятный и вредный запах.

После высыхания, можно покрыть модель, автомобильной шпаклевкой и зашкурить наждачкой, но на данный момент я не делаю это, по тому что у меня пока стоят другие задачи, а для вас если хотите что бы шпаклевка не трескалась, то выберайте шпаклевку армирующую, мои фирмы фавориты это NOVOL и JETApro.. а для устранения мелких недочётов приобретайте финишную шпаклевку.

После, грунтую модель и смотрю где остались сопли от эпоксидки, потому что на прозрачной детали трудно их увидеть.. И счищаю их наждачкой или гравером с насадкой для наждачки, кстати, вот ссылка как можно самому сделать расходники ( http://forum.woodtools.ru/index.php?PHPSESSID=d86lj19f5fpni4. )

После чего снова покрываем грунтовкой те места, где мы убрали огрехи, шлифуем всю деталь, так что бы модель стала матовой, очищаем от пыли и красим, радуемся проделанной работе. И приступаем заново))

Всё всем спасибо, если будут вопросы их можно задать мне в вк, и подписывайтесь на мой акк в инсте

Ремень, случай из практики

Ремень безопасности я пристегиваю всегда. Еще до повышения штрафов и когда за него никто не спрашивал.. Просто в автошколе у меня инструктор был мастером спорта по автогонкам или что-то такое и мне хватило аргументов:

2. С ремнем при экстренном торможении тебе не надо себя ловить в кресле, ты в него прижат

3. и конечно это безопасность

Так вот случай из практики:

на скорости 120 км в час при температуре 5С ехал по трассе, и дорога шла чуть в поворот.. меня снесло, цепанул обочину колесом, крутануло боком и перевернуло с вылетом в кювет.. отстегнув ремни безопасности попытался вылезти, однако обнаружил что крышу придавило и двери не открывались, вылазил через окно.. а на ногах стоять не смог, при +5 оказался гололед в повороте ветром надуло.

отойдя от шока, оценил обстановку и себя.. на мне не оказалось ни синяков ни ушибов

вот и ремень. теперь это лучший друг, знаю и практически

Как удалить из Google информацию о себе

Google следит за нами, и это уже давно ни для кого не секрет. Следит как за нашим местоположением, так и за всеми действиями в интернете. Вы наверняка могли заметить, что стоит поискать в Сети информацию о каком-либо продукте или прочитать о нём статью, как вам тут же покажут соответствующую рекламу на YouTube. Если бы Google не собирала данные о своих пользователях, реклама не была бы персонализированной и, следовательно, просто не работала.

С одной стороны, кажется, что ничего плохого во всём этом нет. Ну собирает Google данные о нас, что же теперь, не пользоваться сервисами компании? Ведь благодаря этому ваше нахождение в интернете становится интереснее и полезнее: вам советуют то, что, скорее всего, вас заинтересует. Но если вспомнить недавний инцидент с индексацией Google Docs, закрадываются сомнения: а не сможет ли кто-то кроме Google получить данные о том, где вы живёте и чем увлекаетесь? Гарантий нет, так что стоит самостоятельно позаботиться о себе.

Что Google известно о вас

Первое и самое важное – это ваша геолокация. С помощью неё Google может отслеживать и записывать ваше местоположение, а уже на основе этих данных предлагать вам персонализированную рекламу. Вы можете перейти по ссылке и убедиться, что Google помнит даже те места, о которых вы, возможно, уже и сами забыли. В левом верхнем углу можно выбрать любую дату, и на карте будет показано, где вы были, во сколько и даже на каком транспорте передвигались.

Google хранит не только ваши поисковые запросы, но и список статей, что вы прочитали, профили людей в социальных сетях, страницы которых вы посещали. Убедитесь сами, перейдя по этой ссылке.

Данные о ваших контактах, ваши планы в календаре, будильники, приложения, которыми вы пользуетесь, ваши музыкальные предпочтения и даже уровень заряда аккумулятора – ещё один перечень данных о вас, которые Google собирает для показа более релевантной рекламы. Список всех данных можно посмотреть здесь.

Если вам знакома фраза «Окей, Google», поздравляем: ваши голосовые команды для управления смартфоном, а также голосовые поисковые запросы сохранены на серверах Google. Вы можете их прослушать, пройдя по этой ссылке. А если случится утечка данных, то, возможно, не только вы.

Для Google основная цель сбора данных о пользователях – персонализация рекламы, ведь именно на этом компания зарабатывает деньги. Вы можете узнать, что о ваших интересах и предпочтениях известно рекламодателям, и наконец избавиться от назойливой рекламы продукта, который вы когда-то по нелепой случайности решили найти в интернете.

Если вы пользуетесь смартфоном на Android, возможно, ваши фотографии и видео уже хранятся в облачном хранилище Google, а вы об этом даже не знаете, потому что автозагрузка могла быть включена по умолчанию. Не спешите удалять приложение Google Photo – это не исправит ситуацию. Все ваши фотографии продолжат улетать в облако и в случае утечки данных могут оказаться в открытом доступе. Google сама написала инструкцию о том, как отключить автозагрузку фотографий и видео на разных устройствах.

Вы замечали, как много ресурсов вашего компьютера съедает Google Chrome? Браузер собирает о вас данные и работает фоном даже после полного закрытия, а также хранит ваши файлы cookie. Как и для чего Google использует эти файлы, вы можете узнать здесь. Если вы не хотите, чтобы вкладки продолжали работу в фоновом режиме, перейдите в настройки браузера Chrome и в пункте «Система» уберите галочку напротив «Не отключать работающие в фоновом режиме сервисы при закрытии браузера». Это доступно только для Windows-версии, у пользователей macOS такого пункта в Chrome нет. Если вам нужно отключить сбор данных о вас и использование файлов cookie, внизу страницы нажмите на кнопку «Дополнительные настройки», перейдите в «Настройки контента» и отключите всё то, что не хотели бы рассказывать о себе и своих действиях.

Как удалить все данные о себе и запретить их дальнейший сбор

Для начала вам следует перейти по этой ссылке и отключить сбор тех данных, которые вы не хотите передавать Google и рекламодателям. Все пункты собраны в одном месте, что очень удобно.

Затем нужно удалить те данные о вас, которые ранее уже были собраны. Для этого перейдите по следующей ссылке, укажите период (для удаления сразу всех данных можно выбрать пункт «Всё время»), выберите сервисы по одному или сразу все сервисы Google и смело нажимайте на кнопку удаления.

Изменить ваше имя, дату рождения и другие личные данные вы можете здесь.

Также, если вы не используете Google Pay для бесконтактной оплаты покупок и не покупаете приложения в Google Play, проверьте, не хранится ли в Google ваша платёжная информация, которую тоже можно удалить.