как в микротике посмотреть какой ip жрет траффик

Torch – Мониторим трафик на роутерах Mikrotik

Иногда бывают случаи, что необходимо определить какое устройство потребляет большую часть трафика. В роутерах Mikrotik имеется множество функций, и одна из них как раз рассчитана для мониторинга трафика. Данная функция называется Torch, она показывает исходящий и входящий трафик. Что может быть весьма полезно например системным администраторам, когда нужно выяснить утечку того же трафика. Да и в целом, весьма полезная функция, которая присутствует в операционной системе RouterOS. Так же вы можете ознакомиться со статьей, где мы рассматривали способ просмотра списка подключенных клиентов.

Функция Torch в Mikrotik

И так, что бы просмотреть исходящий или входящий трафик, который отображается как Tx или Rx (Tx.Rate – отправка, Rx.Rate – получения трафика). Открываем Winbox, который можно скачать с официального сайта самой последней версии:

Авторизуетесь в Winbox введя логин и пароль от роутера Mikrotik, а затем, переходим во вкладку “Tools” и из выпадающего списка запускаем ту самую функцию “Torch”:

В верхней строке вы можете выбрать необходимый интерфейс, который необходимо прослушать, например, WI FI сеть. А в строке “Src.” будет показан IP адрес устройства, а в строках Tx.Rate и Rx.Rate соответственно отправка и и получение этого самого трафика:

Заключение

В самом устройстве Mikrotik имеется множество полезных функций, это одно из самых функциональных устройств в своем роде. И встроенные функции могут решать множество необходимостей, как в данном случае – мониторинг трафика при помощи функции “Torch”. Правда, стоит сразу оговориться, что тот же роутер Mikrotik в домашних условиях эксплуатируется редко, чаще всего данные устройства ставятся в организациях. И что особенно важно, это уметь работать с подобным оборудованием.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

Журнал Cyber-X

Mikrotik: Torch. Определение источника трафика в сети.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Из Torch можно получить адрес источника и порт, адрес назначения и порт, и/или возможность фильтрации по протоколу. В сочетании с демонстрацией скорости передачи в реальном времени, это становится очень мощным диагностическим инструментом для IP-сетей.

Как интернет-провайдер, я видел эту конкретную проблему много раз: клиент звонит, чтобы пожаловаться на скорость соединения. Я захожу на его CPE (оборудование, расположенное в помещении абонента/клиента), в данном случае маршрутизатор MikroTik, и вижу, что он использует все 2 Мb, за которые платит. Я сообщаю ему об этом, а он отвечает: «Это невозможно. У меня нет никаких программ, которые нагружают канал, и я единственный, кто пользуется Интернетом». Используя Torch, я быстро узнаю, что существует постоянный поток 2 Мb от локального IP-адреса в его подсети. После нескольких минут разговора, мы обнаруживаем, что IP-адрес потокового трафика не совпадает с адресом клиента, и отслеживаем его вплоть до компьютера ребенка, который включен и с удовольствием делится файлами через битторрент.

Итак, как нам узнать адрес этого хоста в сети? Вот пример:

1. Нажмите кнопку «Tools» и выберите «Torch».

2. В окне Torch выберите интерфейс, на котором вы хотите мониторить трафик, затем нажмите пуск. При работающем Torch вы можете сортировать по Tx или Rx (скорость отправки или получения) просто кликнув ЛКМ по ячейке Rx.Rate или Tx.Rate и узнать источник трафика с самой высокой скоростью в сети.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Все про трафик с Netflow на MikroTik

Разбор полетов пакетов

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Помимо мониторинга и анализа трафика, с помощью Traffic Flow, администратор может выявлять различные проблемы, которые могут появляться в сети, а также анализировать и оптимизировать общие сетевые характеристики.

Поскольку Traffic Flow полностью совместим с Cisco Netflow, то он может использоваться различными утилитами, которые разработаны для Netflow.

Traffic Flow поддерживает следующие версии Netflow:

Настройка

Итак, для того, чтобы начать собирать статистическую информацию о трафике, необходимо сначала включить Traffic Flow и определиться с каких интерфейсов осуществлять сбор. Делается это при помощи комбинации следующих команд:

После того как мы включили Traffic Flow и определились с интерфейсами, с которых хотим получать информацию о потоках, необходимо настроить хост назначения, который будет получать данную информацию (в терминологии Netflow такой хост называется коллектором). Делается это при помощи следующей команды

Пример

Рассмотрим пример конфигурации Traffic Flow на роутере Mikrotik

Допустим мы хотим собирать статическую информацию о трафике, который проходит через интерфейс ether3 нашего роутера и отправлять её на коллектор по адресу 192.168.2.123 используя 5 версию протокола. В этом случае конфигурация может выглядеть следующим образом:

Сначала включаем Traffic Flow и указываем интерфейс

Затем указываем адрес коллектора, стандартный порт и версию протокола 5:

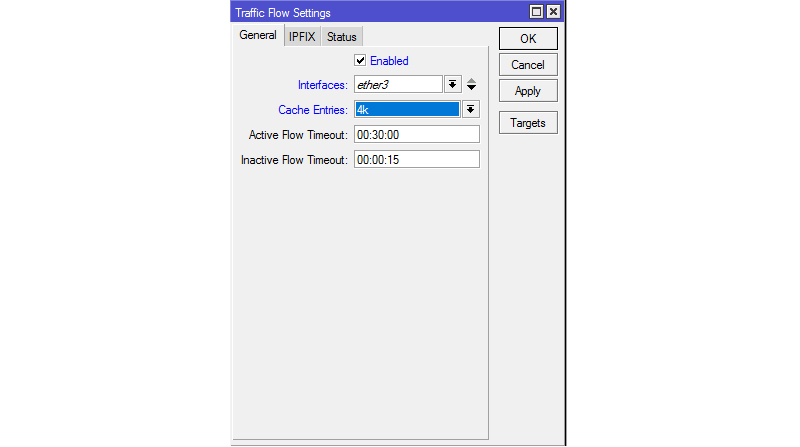

Если Вы предпочитаете консоли утилиту WinBox, то для настройки Traffic Flow левом меню откройте пункт IP и выберите Traffic Flow, перед Вами откроется следующее окно:

Необходимо включить Traffic Flow, поставив галочку напротив Enabled и выбрать желаемый интерфейс для сбора информации.

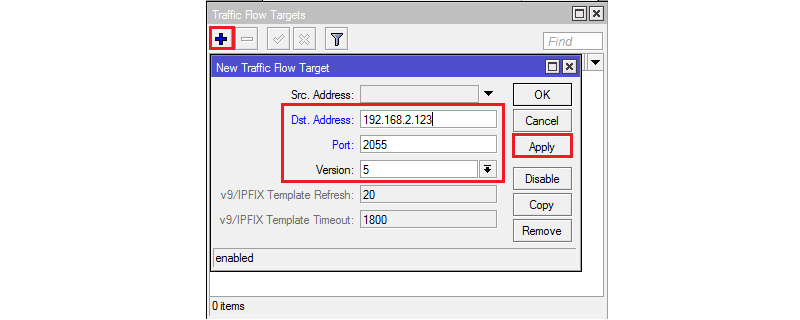

После этого переходим на вкладку Targets и добавляем параметры коллектора, достаточно внести IP адрес, порт и версию. После этого нажимаем на кнопку Apply

После этого наш роутер начнет отправлять информацию на коллектор. Если вы хотите указать несколько коллекторов, то это можно сделать, используя разные версии протокола и номера UDP портов.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Анализ посещаемости интернета через Mikrotik

[admin@MikroTik] > ip firewall address-list print

Flags: X — disabled, D — dynamic

# LIST ADDRESS TIMEOUT

1 local 192.168.13.0/24

[admin@MikroTik] > ip firewall filter print

Flags: X — disabled, I — invalid, D — dynamic

0 chain=forward action=drop src-address=192.168.44.0/24

dst-address=!10.7.8.38 dst-address-list=local log=no log-prefix=»»

После того, как WebProxy на Mikrotik настроен и используется переходим в элемент логирования:

windox — IP&MAC — user&pass — System — Logging — вкладка Actions — Add

А после нажимаем Apply — OK, затем все также находясь в элементе логирования Logging переходим на вкладку Rules (Правила) — Add

А после нажимаем Apply — OK

После чего нужно добавить еще одно правило в NAT для пересылки всех сообщений генерируемых Mikrotik на систему в частности это будет рабочая станция под управлением Windows 7 Professional SP1 на которую в последствии будет развернута программа по сбору и обработке логов именуемая, как WebProxy-Log:

windox — IP&MAC — user&pass — IP — Firewall — вкладка NAT — Add

А после нажимаем Apply — OK, где 10.7.8.38 — это IP-адрес рабочей станции (W7X86) на которую я сейчас поставлю приложение WebProxy-Log предварительно скачав его с официального сайта:

Отключаю брандмауэр на системе прежде чем запустить установщик:

C:\Windows\system32>NetSh Advfirewall set allprofiles state off

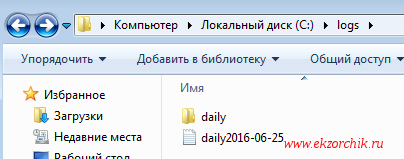

Создаю каталог для хранения логов:

C:\Users\aollo>mkdir c:\logs\daily

Права доступа у этого каталога должны быть следующими:

C:\Windows\system32>icacls c:\logs

NT AUTHORITY\Прошедшие проверку:(OI)(CI)(M)

Если по-русски, то отключено наследование, и у всех пользователей прошедших проверку на запись полный доступ в данный каталог.

Запускаю установщик скачанного приложения (webproxy-log-setup-1504b).

Select the language to use during the installation: English

Select Components: Full db access, log catching and import

После запускаю с рабочего стола ярлык: WebProxy Log (wplog.exe) и тут ну в прочем как обычно чего-то в системе Windows 7 x86 не хватает, а именно: Macromedia Flash ActiveX Control 6.0.0.0 ( https://get.adobe.com/ru/flashplayer/ ), можно прервать установку и устранить, а можно проигнорировать — я выбрал пока второй вариант, следом появилось запущенное окно настроек программы где нужно указать:

C:\logs\

и не забываем сохранить и применить внесенные изменения нажатием по кнопке Apply — Да — Да — OK (надпись: Settings are successfully saved!) — Да, окно настроек можно закрыть крестиком.

Проверяю, что система ожидает прием логов на порт 514:

Все отлично двигаюсь дальше.

После в окне программы (WebProxy Log * 1.5.0.4 BETA) проделываем следующее:

File — Import Logs —

*.log files source location: C:\logs\

Archive import *.log files: снимаем галочку, т. к. хотим видеть статистику посещений за больший период.

Следом нажимаем Import

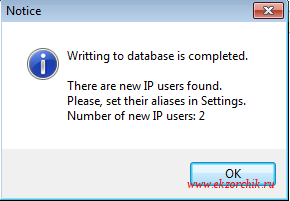

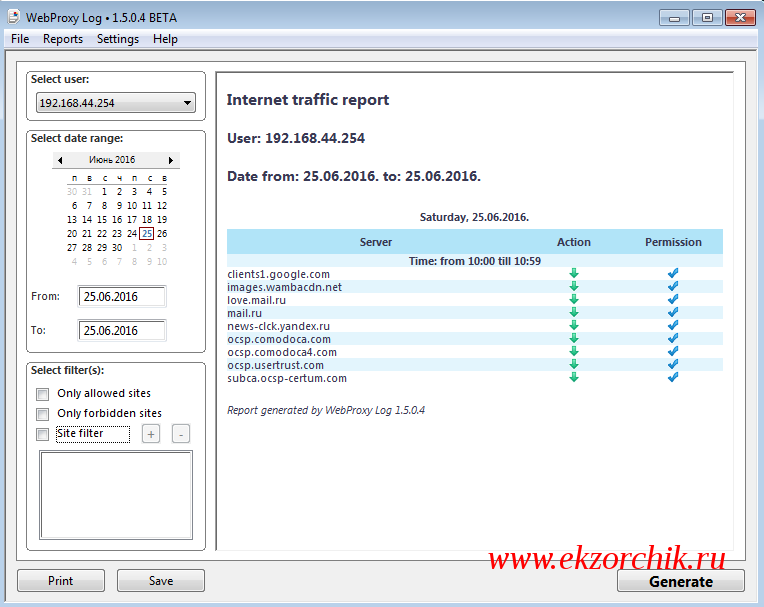

После чего уже в основном интерфейсе программы WebProxy Log (1.5.0.4 BETA),

выбираю пользователя (Select user: 192.168.44.254), у меня один тестовый компьютер который подключен к сети 192.168.44.0/24, затем выбираю дату или диапазон (From: 25.06.2016 To: 25.06.2016) и нажимаю Generate.

Вот она статистика

На заметку: может так случиться что Ваша система не будет подхватывать логи посылаемые ей другими системами, в этом случае попробуйте просто ее перезагрузить и после зайдя в каталог c:\logs\ обнаружите сформированные файлы:

Чтобы подгрузить новую статистику порядок действий следующий:

На заметку: Порой Вам будет казать, что все это не работает, но я хочу разубедить Вас — оно работает, просто по большей части большинство популярных ресурсов переходят с http на https префикс в доступе к своим ресурсам, а данный web proxy это не понимает и потому и не логирует.

Пуск — Все программы — WebProxy Log —File — Import logs, проверяю, что

*.log files source location: c:\logs\

и галочки сняты с настроек: Backup database & Archive imported *.log files

а после нажимаем кнопку Import, если же файл текущей даты не изменился, к примеру как у меня: C:\logs\daily2016-06-25.log. То нужно завершить процесс организации syslog-сервера на этот системе и запустить все заново, к примеру через bat-файл запущенный с правами Администратора:

taskkill /F /IM wplcatcher.exe /T

taskkill /F /IM wplog.exe /T

После запускаем все по новой или же подождать и снова попробовать Import.

На заметку: При перезагрузке системы WebProxy Log запуститься автоматически, т. к. он прописан в меню «Автозагрузка»: «C:\Users\aollo\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\WebProxy Log Catcher.lnk»

Итак, я смог самое главное для себя разобрать как сформировывать отчеты включенной настройки прокси на Mikrotik’е, вот только они не особо информативны и вызывают стойкое желание вообще забросить эту идею, сюда бы sarg было бы более информативно. На кого рассчитана эта программа не известно. Вообще я просто хотел опробовать многочисленные упоминания встречаемые мною в интернете дабы потом уже на основе этого усовершенствовать формирование логов хождения пользователями по всемирной паутине. Ладно хватит шутить на эту тему, более или менее заметка работоспособна и цель поставленная в самом начале данной заметки выполнена. А пока собственно и все, с уважением автор блога — ekzorchik.

Mikrotik: как посмотреть кто из пользователей забивает канал и как ограничить ему скорость?

Mikrotik: как посмотреть кто из пользователей забивает канал и как ограничить ему скорость?

Увидел вопрос-ответ на http://spw.ru/support/voprosotvet/podklyuchenie/vopros5/

«Mikrotik 1100AH как посмотреть кто из пользователей забивает канал и как ограничить ему скорость?» и решил поделится немного другим способом.

На мой взгляд, приведённый в ответе способ через Tools-Torch не очень наглядно показывает скорость, так как там идёт разбивка по IP адресам.

Далее создаём правило ограничивающее скорость для всех кто не указан в перечислении выше:

/queue simple

add max-limit=2M/2M name=»All Other» target=192.168.0.0/24

Теперь чтобы увидеть кто и с какой скоростью качает можно просто смотреть в окно Queue. Причём в достаточно человекопонятном виде.

Также из плюсов можно отметить, что можно смотреть (и ограничивать) скорость не только по IP адресам, но и по подсетям (а там можно разбить к примеру по кабинетам, подразделениям или как вам удобно).

И можно сразу же, ограничить пользователя который увлёкся 🙂

PS: Не забывайте, что Queue даёт нагрузку на процессор. Так что проверяйте можно или нет это использовать в вашем случае.