как узнать какой домен контроллер главный

Как узнать какой домен контроллер главный

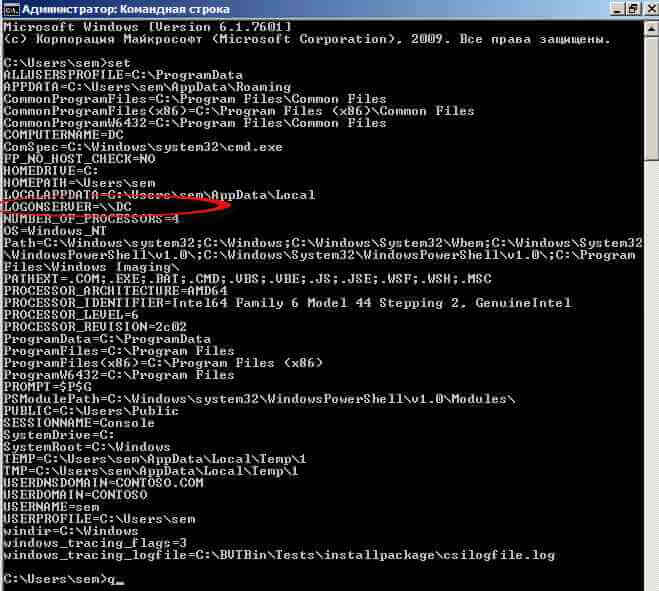

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В данной статье, я хочу рассказать, как определить какой контроллер домена вас аутентифицировал. Иногда бывают ситуации, что нужно понять, данную информацию, для поиска проблем. Приведу простой пример, на пользователя была применена политика, которую я отключил на одном из контроллеров, через какое-то время, пользователь обратился, все стем же вопросом, выяснилось, что на другом DC, бала та же политика, отключив ее, все решилось, и в этом помогла информации, о том, кто его аутентифицировал.

И видим, очень информативную выборку.

Как определить какой контроллер домена вас аутентифицировал

Или без лишней воды

Вот такая простоя, но очень полезная команда, и у нее еще очень много полезных функций. С вами был Иван Семин, автор и создатель IT блога pyatilistnik.org.

Популярные Похожие записи:

5 Responses to Как определить какой контроллер домена вас аутентифицировал

данную информацию украли как понять

Это автоматическая ссылка, которая показывает кто и откуда без спроса автора взял его контент.

Кстати, Иван, почитав статейку «Как узнать версию windows, за минуту», я обнаружил еще один способ: в cmd ввести команду systeminfo, в выведенной информации найти строку «Сервер входа в сеть:»

Хочу поблагодарить тебя за твой сайт, очень полезный. Смело его можно рекомендовать к изучению Windows Server.

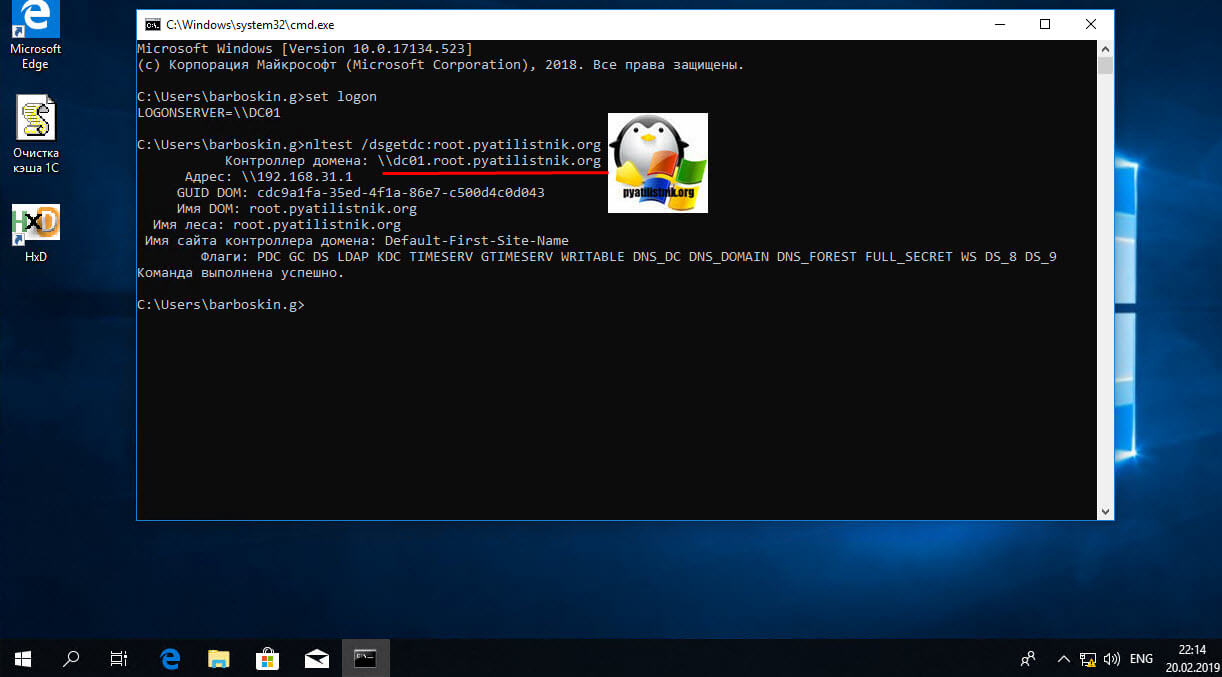

set logon, set, echo %logonserver% — это все команды, берущие информацию с одной точки — переменной окружения. Можно еще задать set logonserver, берет с той же точки, и показывает за какой DC прицепился при логоне пользователь. А вот nltest /dsgetdc показывает за какой DC зацепился при логоне компьютер. Они могут различаться. И если есть проблемы при общении компа с доменом, то можно проверить их сопряжением командой powershell Test-ComputerSecurityChannel (набрать в окне пошика Test-Co и нажать табуляцию, он сам допишет). Если выдаст False, значит компьютер не может общаться со DC, за который зацепился. Причин может быть много, одна из них — проблемы на стороне DC.

Как узнать какой домен контроллер главный

В этой статье хочу описать роли контроллера домена или FSMO (Flexible single-master operations- операции с одним исполнителем). Эта статья позволит вам понять сколько существует ролей, зачем нужна каждая из них и каким образом посмотреть какой сервер, какую роль выполняет. Особенно пригодится тем у кого большой домен с несколькими контроллерами домена, сайтами.

Не понимание сути ролей может привести вас к непониманию тех или иных ошибок в Active Directory и как следствие к невозможности их решить.

Доменные службы AD поддерживают пять ролей мастеров операций:

1 Владелец доменных имён (Domain Naming Master);

2 Владелец схемы (Schema Master);

3 Владелец относительных идентификаторов (Relative ID Master);

4 Владелец инфраструктуры домена (Infrastructure Master);

5 Эмулятор основного контроллера домена (Primary Domain Controller Emulator (PDC Emulator)).

Владелец доменных имён (Domain Naming Master).

Роль предназначена для добавления и удаления доменов в лесу. Если контроллер с этой ролью недоступен во время добавления или удаления доменов в лесу возникнет ошибка операции.

В строке Хозяин именования доменов вы увидите какой контроллер домена выполняет эту роль.

Владелец схемы (Schema Master).

Контроллер с ролью владелец схемы отвечает за внесение всех изменений в схему леса. Все остальные домены содержат реплики схемы только для чтения.

Роль Владелец схемы уникальна во всем лесу и может быть определена только на одном контроллере домена.

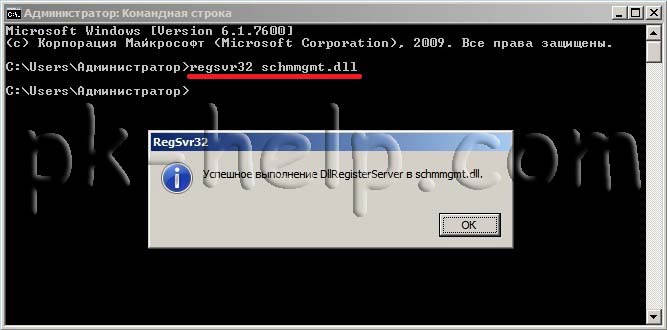

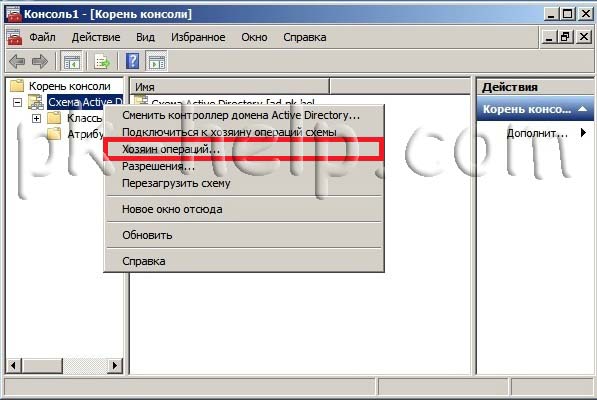

Для того, что бы посмотреть контроллер домена выполняющий роль владельца схемы необходимо запустить оснастку Схема Active Directory, но для того что бы это сделать необходимо зарегистрировать эту оснастку. Для этого запускаем командную строку и вводим команду

regsvr32 schmmgmt.dll

После этого нажимаем «Пуск» выбераем команду «Выполнить» и вводим «mmc» и нажмите кнопку «ОК«. Далее в меню нажимаем «Файл» выбаем команду «Добавить или удалить оснастку«. В группе Доступные оснастки выбираем «Схема Active Directory«, нажимаем кнопку «Добавить«, а затем кнопку «ОК«.

Щелкните правой кнопкой мыши корневой узел оснастки и выберите «Хозяин операции«.

В строке Текущий хозяин схемы (в сети) увидите имя контроллера домена выполняющую эту роль.

Владелец относительных идентификаторов (Relative ID Master).

Эта роль обеспечивает всех пользователей, компьютеров и групп уникальными SID (Security Identifier- структура данных переменной длины, которая идентифицирует учетную запись пользователя, группы, домена или компьютера)

Роль мастера RID уникальна в домене.

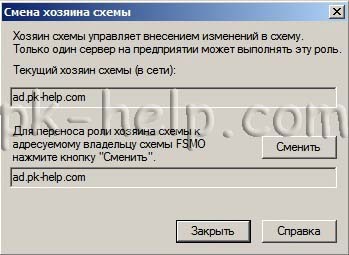

Что бы увидеть какой контролер в домене выполняет роль владельца идентификатора, необходимо запустить оснастку «Active Directory- пользователи и компьютеры«, кликните на домене правой кнопкой мыши и выберите «Хозяин операции«.

Во вкладке RID увидите имя сервера выполняющую роль RID

Владелец инфраструктуры домена (Infrastructure Master).

Роль инфраструктуры домена уникальна в домене.

Что бы увидеть какой контролер в домене выполняет роль владельца инфраструктуры домена, необходимо запустить оснастку «Active Directory- пользователи и компьютеры«, кликнуть на домене правой кнопкой мыши и выберать «Хозяин операции«.

Во вкладке «Инфраструктура» увидите контроллер выполняющий эту роль в домене.

Эмулятор основного контроллера домена (Primary Domain Controller Emulator (PDC Emulator)).

Роль PDC- эмулятора несколько важных функций (здесь указаны не все- только основные):

— Участвует в репликации обновления паролей. Каждый раз когда пользователь меняет пароль эта информация сохраняется на контроллере домена с ролью PDC. При вводе пользователя неправильного пароля проверка подлинности направляется на PDC- эмулятор для получения возможно изменившегося пароля учетной записи (поэтому при вводе не правильного пароля вход проверка пароля происходит дольше в сравнении с вводом правильного пароля).

— Участвует в обновлении групповой политики в домене. В частности когда изменяется групповая политика на разных контроллерах домена в одно время PDC- эмулятор действует как точка фокуса всех изменений групповой политики. При открытии редактора управлениями групповыми политиками она привязывается к контроллеру домена, выполняющую роль PDC- эмулятора. Поэтому все изменения групповых политик по умолчанию вносятся в PDC- эмулятор.

— PDC- эмулятор является главным источником времени для домена. PDC- эмуляторы в каждом домене синхронизирует свое время с PDC эмулятором корневого домена леса. Другие контролеры синхронизируют свое время с PDC- эмулятором домена, компьютеры и сервера синхронизируют время с контролера домена.

Что бы увидеть какой контролер в домене выполняет роль PDC- эмулятора, необходимо запустить оснастку «Active Directory- пользователи и компьютеры«, кликните на домене правой кнопкой мыши и выберите «Хозяин операции«.

Во вкладке PDC увидите контроллер выполняющий эту роль.

Get-ADDomainController: получаем информацию о контроллерах домена AD с помощью PowerShell

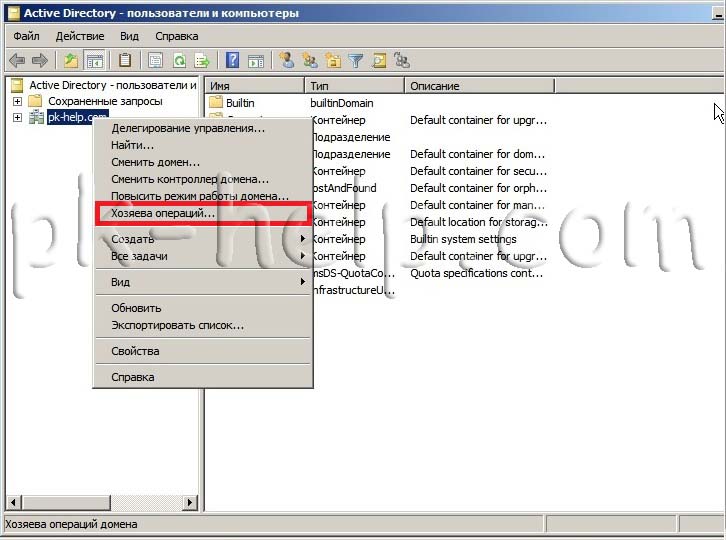

Командлет Get-ADDomainController можно использовать для получения информации о контроллерах домена в Active Directory. Данный командлет входит в состав модуля Active Directory для PowerShell и требует установки отдельного компонента RSAT (в Windows 10 1809 и выше RSAT устанавливается по-новому).

Командлет Get-ADDomainController

При запуске Get-ADDomainController без параметров командлет выводит информацию о текущем контроллере домена (LogonServer), который используется данным компьютером для аутентификации (DC выбирается при загрузке в соответствии с топологией сайтов AD).

Командлет вернул все поля с информацией о контроллере домена, доступной в AD.

Также вы можете найти контроллер домена, к которому должен относится ваш компьютер через механизм DCLocator:

Вы можете найти ближайший доступный DC с активной ролью AD Web Services:

Параметр Service можно использовать, чтобы найти PDC в домене:

Если ваш контроллер домена не найден или не отвечает, вы можете найти контроллер домена в ближайшем сайте AD (определяется по весу межсайтовых связей):

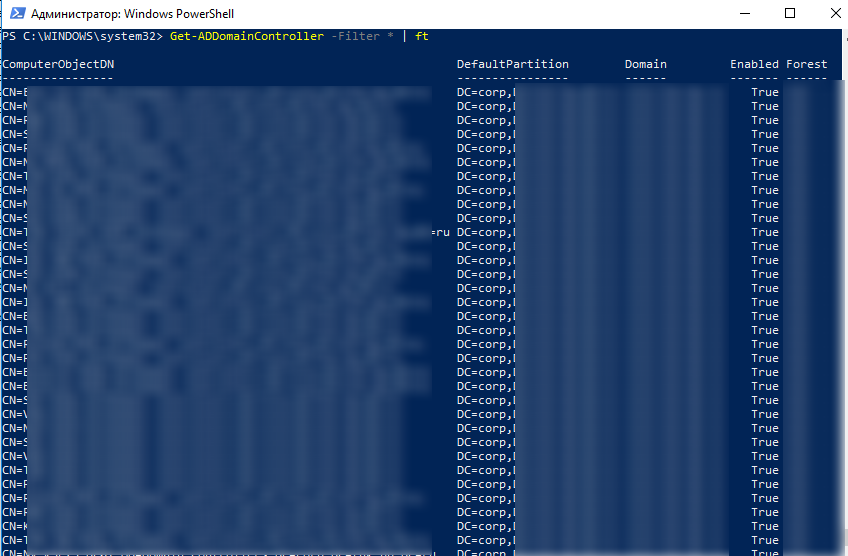

Чтобы вывести список все контроллеров домена в текущем домене, выполните:

Посчитать количество контроллеров домена в AD можно с помощью команды:

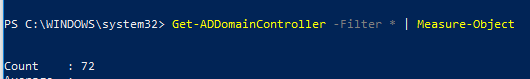

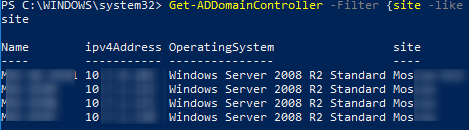

Выведем более удобную таблицу, в которой указаны все контроллеры домена с их именем, IP адресом, версией ОС и именем сайта AD:

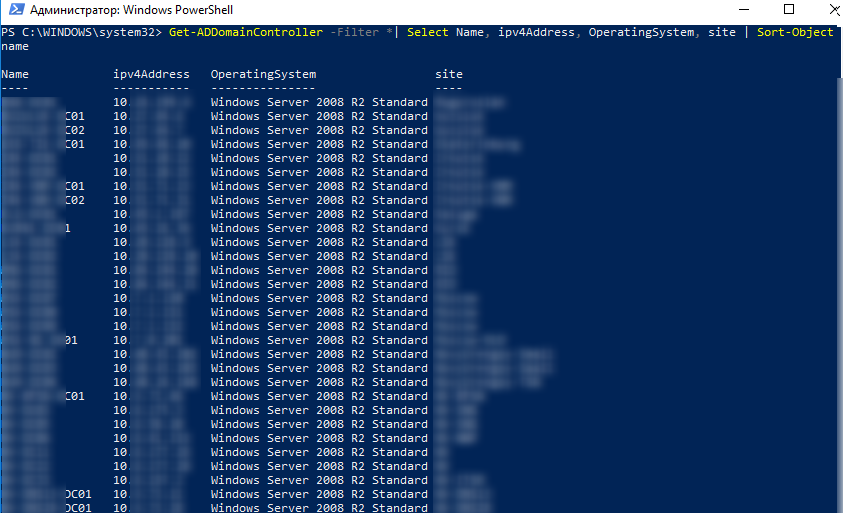

Если вам нужно получить информацию о DC из другого домена, нужно указать имя любого доступного DC в стороннем домене с помощью параметра –Server (возможно при наличии доверительных отношений между доменами).

Используем Get-ADDomainController для выборки контроллеров домена по условиям

Рассмотрим несколько полезных командлетов, которые можно использовать для получения списка контролеров домена в AD по определенным критериям.

Найти контроллер домена по его IP адресу:

Найти все DC, в имени которых есть символы DC04:

Поиск всех доступных DC в определенном сайте:

Вывести список DC в сайтах, имена которых начинаются с Mos*:

Найти DC в сайте “Site Name”, на которых включена роль Global Catalog:

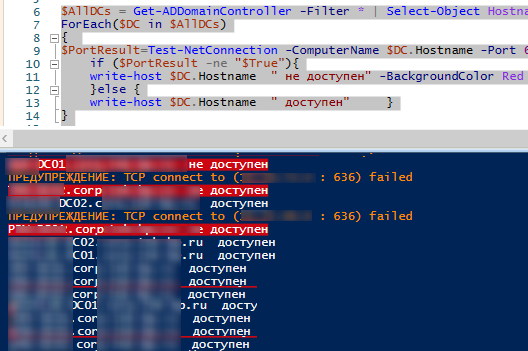

PowerShell скрипт проверки доступности всех контроллеров домена

Следующая конструкция позволяет перебрать все контроллеры домена в Active Directory и выполнить для каждого из них определенное действие:

Ниже приведен пример простого PowerShell скрипта, который проверяет доступность LDAPS порта (TCP 636) на каждом DC в домене с помощью командлета Test-NetConnection. Если LDAPS порт на DC не доступен, появляется предупреждение.

Получился простой скрипт мониторинга доступности DC. Ест еще различные сценарии перебора всех DC в домене. В предыдущих статьях мы уже показывали, как использовать Get-ADDomainController для поиска определенного события в журналах на всех контролерах домена. Например, для: поиска события блокировки учетной записи пользователя, поиска событий NTLMv1 аутентификации, поиска событий добавления пользователя в группу AD и т.д.

Просмотр и передача ролей FSMO

В этой статье описывается, как просматривать и передавать роли FSMO.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 324801

Сводка

В этой статье описывается передача ролей гибких однообъекторных операций (FSMO) (также известных как главные роли операций) с помощью средств snap-in Active Directory в консоли управления Майкрософт (MMC) в Windows Server 2003.

Роли FSMO

В лесу существует не менее пяти ролей FSMO, которые назначены одному или более контроллерам домена. Пять ролей FSMO:

Роли FSMO можно передать с помощью Ntdsutil.exe командной строки или с помощью средства оснастки MMC. В зависимости от роли FSMO, которую вы хотите передать, можно использовать один из следующих трех средств привязки MMC:

Функция оснастки Active Directory Schema

Активная привязка доменов и трастов каталогов

Активные пользователи каталога и компьютеры оснастки

Если компьютер больше не существует, роль должна быть захвачена. Чтобы захватить роль, используйте Ntdsutil.exe утилиту.

Дополнительные сведения о том, как использовать Ntdsutil.exe для захвата ролей FSMO, щелкните номер статьи ниже, чтобы просмотреть статью в базе знаний Майкрософт:

255504 использование Ntdsutil.exe для захвата или передачи ролей FSMO в домен

Чтобы передать главную роль схемы, используйте оснастку Active Directory Master. Прежде чем использовать эту привязку, необходимо зарегистрировать Schmmgmt.dll файл.

Регистрация Schmmgmt.dll

Передача главную роль схемы

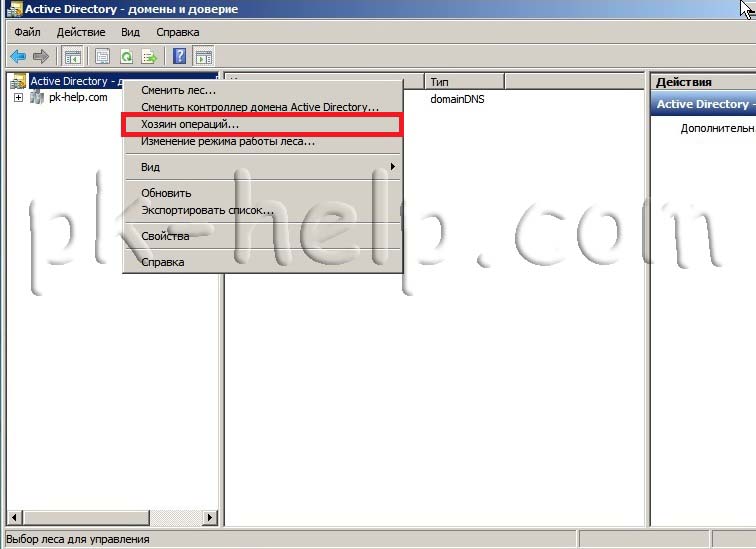

Передача роли «Имя домена»

Нажмите кнопку Начните, указать на административные средства и нажмите кнопку Active Directory Domains and Trusts.

Щелкните правой кнопкой мыши Домены Active Directory и трасты, а затем нажмите кнопку Подключение контроллер домена.

Вы должны выполнить этот шаг, если вы не находитесь на контроллере домена, на который вы хотите перенести роль. Вам не нужно выполнять этот шаг, если вы уже подключены к контроллеру домена, роль которого необходимо перенести.

Сделайте одно из следующих действий:

В дереве консоли щелкните правой кнопкой мыши Active Directory Domains and Trusts и нажмите кнопку Мастер операций.

Нажмите кнопку Изменить.

Нажмите кнопку ОК, чтобы подтвердить, что вы хотите передать роль, а затем нажмите кнопку Закрыть.

Передача главных ролей rid, PDC Emulator и инфраструктуры

Нажмите кнопку Начните, указать на административные средства и нажмите кнопку Active Directory Users and Computers.

Щелкните правой кнопкой мыши Пользователи и компьютеры Active Directory, а затем нажмите кнопку Подключение контроллер домена.

Вы должны выполнить этот шаг, если вы не находитесь на контроллере домена, на который вы хотите перенести роль. Вам не нужно выполнять этот шаг, если вы уже подключены к контроллеру домена, роль которого необходимо перенести.

Сделайте одно из следующих действий:

В дереве консоли щелкните правой кнопкой мыши Пользователи и компьютеры Active Directory, укажи все задачи, а затем щелкните Мастер операций.

Щелкните соответствующую вкладку для роли, которую необходимо перенести (RID, PDC или Infrastructure), а затем нажмите кнопку Изменить.

Нажмите кнопку ОК, чтобы подтвердить, что вы хотите передать роль, а затем нажмите кнопку Закрыть.

Как узнать какой домен контроллер главный

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

Ответы

// Что значит выбирает случайным образом? Механизм какой?

Андрей, будьте внимательны. Автор спрашивает, и я ему отвечаю, что контроллер домена выбирается случайным образом. Автору, по всей видимости, не интересно, как именно обнаруживается контроллер!

Все ответы

Не правильно. Любой из контроллеров домена несет смысловую нагрузку и отвечает по меньшей мере за аутентификацию пользователей.

По теме: клиент определяет какой из контроллеров домена использовать при помощи SRV записей в DNS.

Для чего вы хотите освободить один из них? Использование 2-ух контроллеров в пределах одного сайта нормальная практика.

Компьютер под управлением Windows XP выбирает контроллер случайным образом из тех, что принадлежат к сайту, в котором размещен компьютер, и домену, в котором компьютер определен. Системы под управлением Windows Vista / Windows 7 также выбирают контроллер тем же случайным образом, но с делают это более интеллектуально, у них NLA усовершенствована.

Не мешайте процесс обнаружения работоспособного и ближайшего «своего» контроллера домена и процессы, связанные с регистрацией в системе и другими взаимодействиями с контроллерами домена.

Тагир, Ваша «задача» противоречит штатной модели функционирования доменных служб Active Directory.

Что значит выбирает случайным образом? Механизм какой?

Рабочая станция, которая входит на домен под управлением Windows, запрашивает у DNS-сервера SRV-записи в следующем формате:

В ОС Windows NT 4.0 и более ранних версиях «обнаружение» – это процесс поиска контроллера домена для проверки подлинности в основном домене или в доверенном домене.

Видите где-то надпись про случайность? Да и причем она здесь? Если КД > 1 нужен механизм определения единственного из них это да.