как узнать какой dhcp сервер выдал адрес

Анализируем DHCP-сервер с помощью PowerShell

DHCP-сервер является важным компонентом ИТ-инфраструктуры в большинстве локальных сетей организаций. Давайте разберемся какие функции мониторинга DHCP может предоставить нам PowerShell. Для этого рассмотрим работу нескольких профильных командлетов.

Команды для управления DHCP-серверами на базе Windows являются частью модуля DhcpServer, к которому можно получить доступ установив RSAT для DHCP на Ваш ПК. Упомянутые здесь командлеты особенно полезны для анализа возникающих проблем.

Определение всех серверов и запрос их настроек

Первый шаг — получить список серверов, на которых в сети развернута служба DHCP. Это особенно важно для больших сред с несколькими DHCP-серверами. командлет Get-DhcpServerInDC как правило вызывается без параметров и в качестве выхлопа мы имеем IP адреса и Dns имена всех найденных DHCP серверов.

Однако для дальнейшего использования в других командах вы можете сохранить имена возвращенных серверов в переменной:

Как следует из названия, командлет возвращает список DHCP-серверов, зарегистрированных в Active Directory. Это означает, что вы не найдете мошеннических серверов DHCP, которые были подключены к сети без ведома ИТ-отдела.

Некоторые основные настройки DHCP-сервера, например, является ли он членом домена и авторизован, можно получить с помощью следующего запроса:

С помощью командлета Get-DhcpServerAuditLog вы можете узнать, было ли активировано ведение журнала для службы DHCP и где хранится файл журнала. Однако вы не можете отобразить содержимое журнала с помощью этой команды.

Командлеты для IPv4 и IPv6

Большинство функций модуля доступно в двух версиях. Все функции имеют в своих именах «4» или «6», что идентифицирует их принадлежность к IPv4 или IPv6 соответственно. Поэтому следующие примеры для IPv4 могут быть применены и к IPv6:

Чтобы получить статистику по службе DHCP IPv4 в целом, воспользуйтесь следующим командлетом:

Анализ диапазонов

Чтобы получить обзор наиболее важных данных для IPv4-областей DHCP-сервера, воспользуйтесь командлетом Get-DhcpServerv4ScopeStatistics

Если нам необходимо узнать какой процент диапазона уже используется и сколько адресов уже занято и доступно:

Свободные, арендованные и зарезервированные IP адреса

В этом примере перечислено 15 свободных адресов, начиная с 172.16.1.100

Возможно вам необходимо узнать, какие адреса и каким устройствам уже назначены:

Помимо свободных и уже назначенных IP адресов, обычно есть также зарезервированные для устройств с фиксированным IP. Их можно запросить следующим образом:

Если клиент не может получить адрес, проверьте, возможно он в списке запрещенных:

Модуль DhcpServer содержит в общей сложности 121 команду, которые не только запрашивает параметры и их состояние, но также могут выполнять настройки службы.

Как найти DHCP серверы в сети?

Иногда при разборе чужой сети требуется определить насколько правильно работает сеть и нет ли там чужих DHCP серверов.

Делается это довольно просто. Для этого можно использовать небольшую утилиту RogueChecker.

Скачиваем, запускаем, видим такое окошко:

Нажимаем кнопку «Detect Rogue Servers» и в верхнем окне получаем список всех серверов, которые отозвались.

Если же клентский компьютер был введен в домен, то список авторизованных серверов появится в нижней части окна.

После первого поиска все найденные DHCP серверы будут считаться неизвестными. Утилита не сверяет найденные серверы со списком авторизованных в AD.

Если поставить галочку в столбце «Valid DHCP Servers» напротив нашего правильного сервера, то программа будет его считать авторизованным, и больше не будет рисовать красный кружочек с восклицательным знаком около него. Это сделано для удобства просмотра и поиска «левых» DHCP серверов в сети. Иконка в трее меняется, если обнаружен неизвестный DHCP сервер:

Также программу можно использовать для автоматического вылавливания периодически появляющихся DHCP серверов.

Для этого надо зайти во вкладку Configuration и установить настройки, как часто делать поиск DHCP серверов. В данном примере я поставил проверку на каждые 5 минут.

Также в этом окне можно выбрать через какие сетевые карты делать поиск серверов (при условии, что сетевых карт несколько в этом компьютере).

Как узнать какой dhcp сервер выдал адрес

Добрый день! Уважаемые читатели и гости одного из популярнейших IT блогов Pyatilistnik.org. В прошлый раз мы с вами разобрали тему по отключению защитника Windows 8.1. Сегодня мы разберем интересную тему по системному администрированию, а именно, как и где посмотреть историю аренды IP-адресов на сервере DHCP в Windows. Я расскажу вам сценарии, при которых эти знания окажутся для вас весьма полезными и необходимыми, да и вообще инженеры очень редко смотрят и изучают логи DHCP сервера.

Постановка задачи

И так у вас развернут DHCP сервер на Windows. В какой-то момент вам потребовалось выяснить, кем был зарезервирован IP-адрес, например несколько дней назад. Когда у вас время аренды большое, это сделать проще, если настроено резервирование, то это еще проще, но мы рассмотрим, что у вас время аренды, пусть будет сутки и резервирования нет. Благодаря моей инструкции вы сможете вычислить компьютер и mac-адрес устройства, кто получал нужный нам ip-адрес.

Как найти историю аренды ip-адресов DHCP

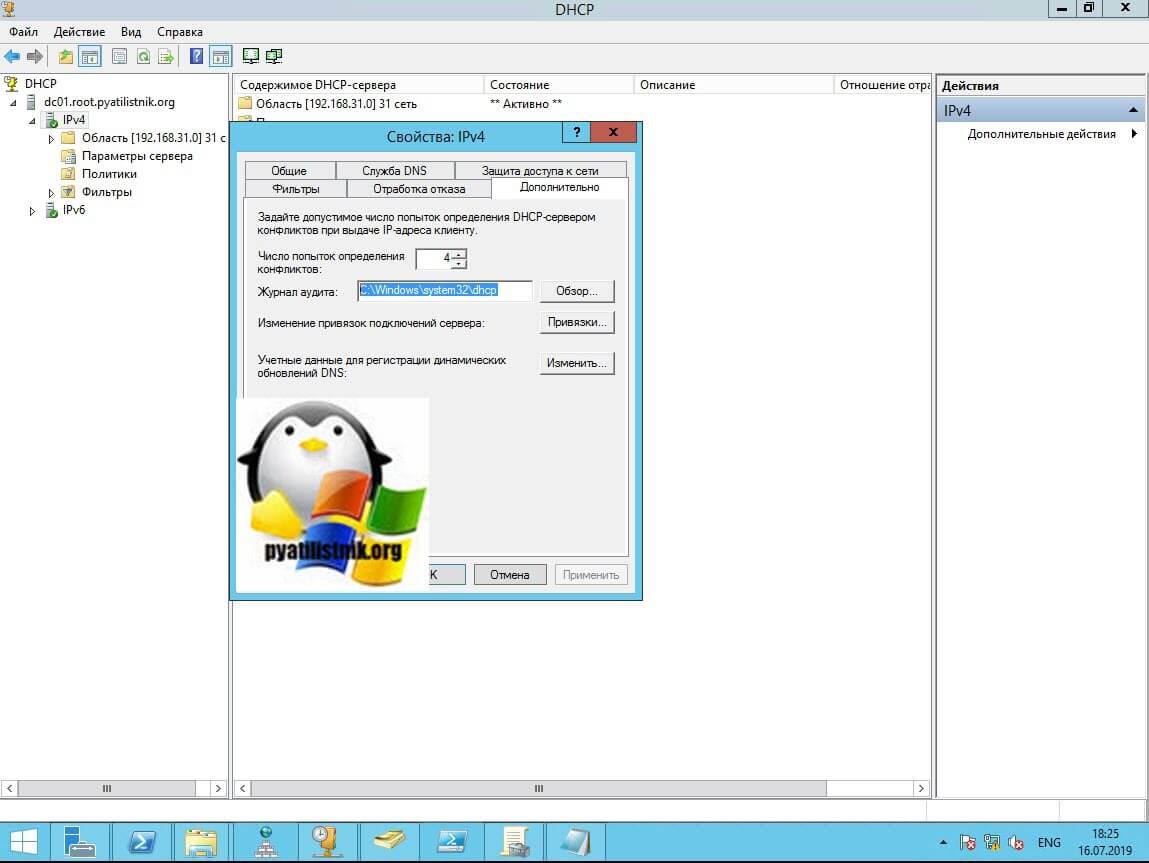

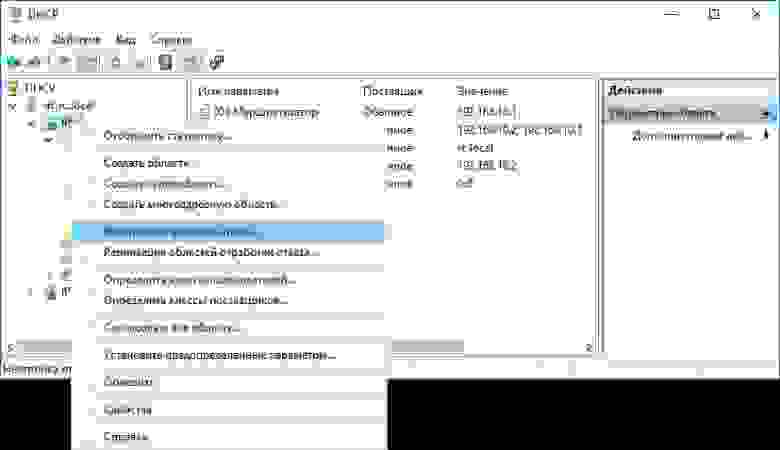

Откройте оснастку DHCP, и откройте свойства вашего пула IPV6 или IPV6. Убедитесь, что у вас включена функция «Вести журнал аудита DHCP«, если нет то включаем ее.

На вкладке «Дополнительно» вы можете посмотреть куда сохраняется журнал с событиями сервера. По умолчанию, это C:\Windows\system32\dhcp.

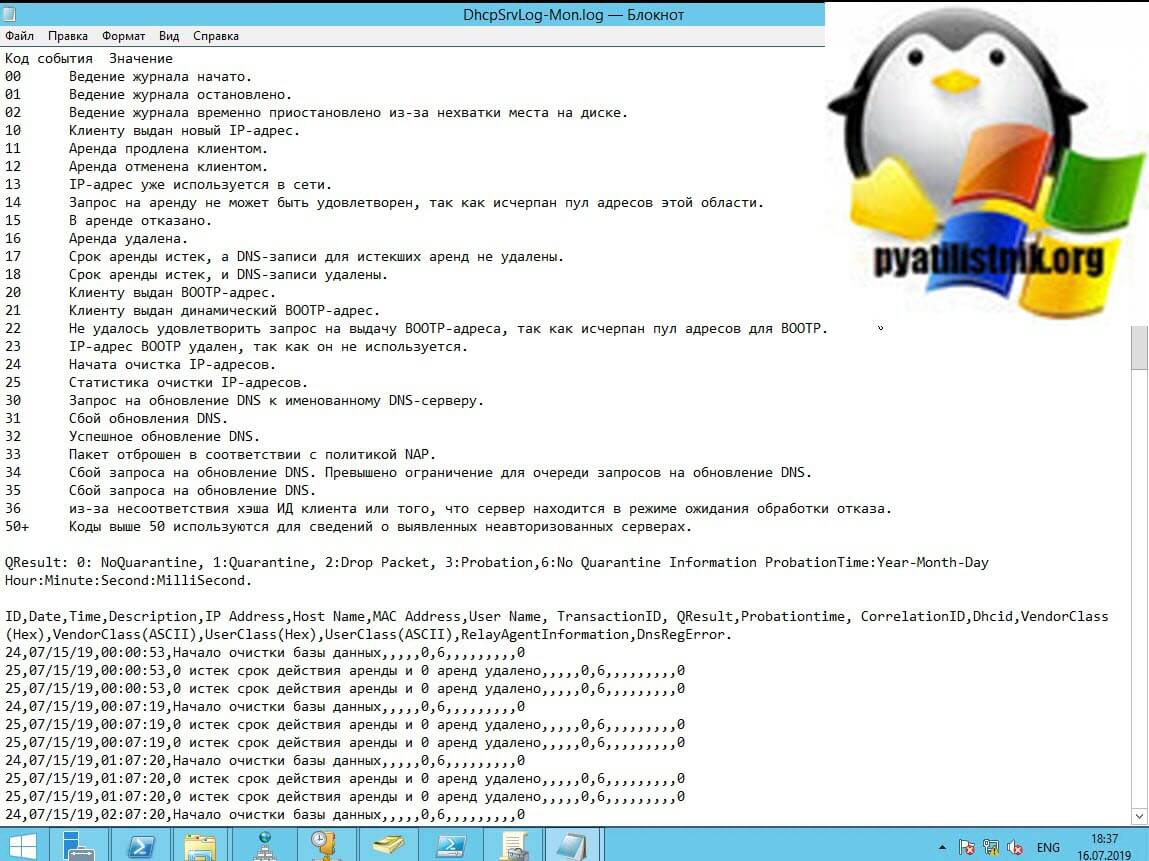

Переходим в каталог C:\Windows\system32\dhcp. Тут будут нужные нам файлы DhcpSrvLog.log. таких файлов будет 7, на каждый день недели.

Открыв файл вам сразу выскочит подсказка по кодам событий:

Вот для примера, как выглядит продление аренды адреса.

[Конспект админа] Как подружиться с DHCP и не бояться APIPA

Сервис, выдающий IP-адреса устройствам в локальной сети, кажется одним из самых простых и всем знакомых. Тем не менее у моих младших коллег до сих пор временами всплывают вопросы вроде «компьютер что-то получает какой-то странный адрес», а появление второго DHCP-сервера в одном сетевом сегменте вызывает некоторый трепет или проблемы в работе сети.

Чтобы у прочитавших этот материал такие вопросы не возникали, мне хотелось бы собрать в кучу основную информацию про работу механизмов выдачи адресов IP, особенности и примеры настройки отказоустойчивых и защищенных конфигураций. Да и возможно матерым специалистам будет интересно освежить нейронные связи.

Немного теории и решения интересных и не очень практических задач — под катом.

В современной локальной сети выдачей адресов обычно занимаются специализированные сервисы с поддержкой протоколов. Самым популярным из них является DHCP (Dynamic Host Configuration Protocol).

Zeroconf или зачем нам вообще какой-то DHCP

В принципе, специально для функционирования небольших сетей был создан стек технологий под названием Zeroconf. Он позволяет обойтись без каких-либо централизованных сервисов и серверов, включая, но не ограничиваясь выдачей IP-адресов. Им закрываются (ну, или почти закрываются) следующие вопросы:

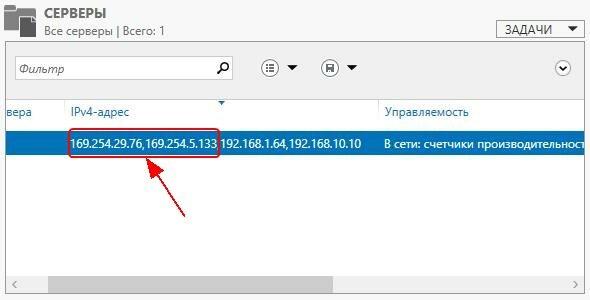

Получение IP-адреса (Automatic Private IP Addressing или APIPA). Система сама назначает себе IP из сети 169.254.0.0/16 (кроме сеток /24 в начале и конце диапазона), основываясь на MAC-адресе и генераторе псевдослучайных чисел. Такая система позволяет избежать конфликтов, а адрес из этой сети называют link-local — в том числе и потому, что эти адреса не маршрутизируются.

Поиск по имени. Система анонсирует свое сетевое имя, и каждый компьютер работает с ним как с DNS, храня записи у себя в кэше. Apple использует технологию mDNS (Multicast DNS), а Microsoft — LLMNR (Link-local Multicast Name Resolution), упомянутую в статье «Домены, адреса и Windows: смешивать, но не взбалтывать».

Поиск сетевых сервисов. Например, принтеров. Пожалуй, самым известным протоколом является UPnP, который помимо прочего умеет сам открывать порты на роутерах. Протокол довольно сложен, в нем используется целый набор надстроек вроде использования http, в отличие от второго известного протокола — DNS-SD (DNS Service Discovery), который попросту использует SRV-записи, в том числе при работе mDNS.

При всех плюсах Zeroconf — без каких-либо сакральных знаний можно собрать рабочую сеть, просто соединив компьютеры на физическом уровне, — IT-специалистам он может даже мешать.

Немного раздражает, не так ли?

В системах Windows для отключения автонастройки на всех сетевых адаптерах необходимо создать параметр DWORD с именем IPAutoconfigurationEnabled в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters и поставить ему значение 0.

Разумеется, Zeroconf подходит разве что для небольших изолированных сетей (например, встретились с приятелем с ноутбуками, соединили их по Wi-Fi и давай играть Diablo II, не тратя время на какие-то сервера), да и выводить локальную сеть в интернет тоже хочется. Чтоб не мучаться со статическими настройками каждого компьютера, были созданы специальные протоколы, включая героя дня — DHCP.

DHCP и его прародители

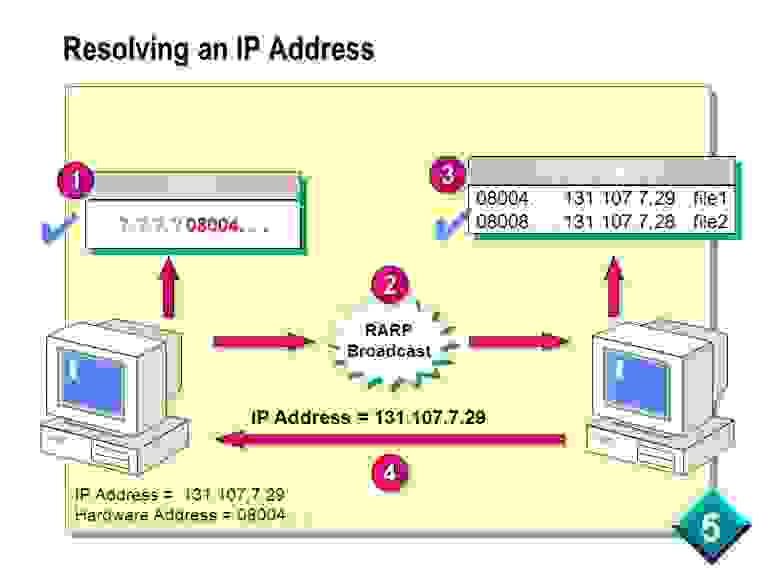

Одна из первых реализаций протокола для выдачи IP-адресов появилась более 30 лет назад и называлась RARP (Reverse Address Resolution Protocol). Если немного упростить принцип его работы, то выглядело это так: клиент делал запрос на широковещательный адрес сети, сервер его принимал, находил в своей базе данных привязку MAC-адреса клиента и IP — и отправлял в ответ IP.

Схема работы RARP протокола.

И все вроде работало. Но у протокола были минусы: нужно было настраивать сервер в каждом сегменте локальной сети, регистрировать MAC-адреса на этом сервере, а передавать дополнительную информацию клиенту вообще не было возможности. Поэтому на смену ему был создан протокол BOOTP (Bootstrap Protocol).

Изначально он использовался для бездисковых рабочих станций, которым нужно было не только выдать IP-адрес, но и передать клиенту дополнительную информацию, такую, как адрес сервера TFTP и имя файла загрузки. В отличие от RARP, протокол уже поддерживал relay — небольшие сервисы, которые пересылали запросы «главному» серверу. Это сделало возможным использование одного сервера на несколько сетей одновременно. Вот только оставалась необходимость ручной настройки таблиц и ограничение по размеру для дополнительной информации. Как результат, на сцену вышел современный протокол DHCP, который является совместимым расширением BOOTP (DHCP-сервер поддерживает устаревших клиентов, но не наоборот).

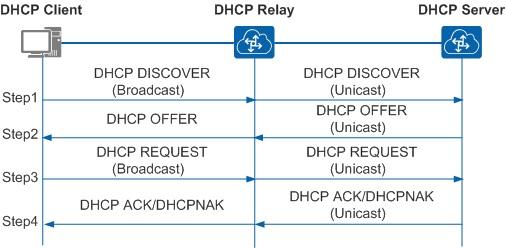

Важным отличием от устаревших протоколов является возможность временной выдачи адреса (lease) и передачи большого количества разной информации клиенту. Достигается это за счет менее тривиальной процедуры получения адреса. Если в старых протоколах схема была простая, вида запрос-ответ, то теперь схема следующая:

Схема общения клиента с сервером пересылки и сервером.

Подробнее про схему взаимодействия сервера и клиента и про структуру запросов и ответов можно почитать, например, в материале «Структура, формат и назначение DHCP пакетов».

На нескольких собеседованиях меня спрашивали: «А какой транспорт и порт использует DHCP?» На всякий случай отвечаем: «Сервер UDP:67, клиент UDP:68».

С разными реализациями DHCP-сервера сталкивались многие, даже при настройке домашней сети. Действительно, сейчас сервер есть:

Конкретных реализаций довольно много, но, например, на SOHO-маршрутизаторах настройки сервера ограничены. В первую очередь это касается дополнительных настроек, помимо классического «IP-адрес, маска, шлюз, сервер DNS». А как раз эти дополнительные опции и вызывают наибольший интерес в работе протокола. С полным списком можно ознакомиться в соответствующем RFC, я же разберу несколько интересных примеров.

Удивительные опции DHCP

В этом разделе я рассмотрю практическое применение опций DHCP на оборудовании MikroTik. Сразу обращу внимание на то, что не все опции задаются очевидно, формат параметров описан в wiki. Следует отметить также то, что опции клиент применяет, только когда сам их попросит. В некоторых серверах можно принудительно отправить настройки: например, в ISC DHCP Server за это отвечает директива dhcp-parameter-request-list, а в Dnsmasq —* *—dhcp-option-force. MikroTik и Windows такого не умеют.

Option 6 и Option 15. Начнем с простого. Настройка под номером 6 — это серверы DNS, назначаемые клиентам, 15 — суффикс DNS. Назначение суффикса DNS может быть полезным при работе с доменными ресурсами в недоменной сети, как я описывал в статье «Как мы сокращали персонал через Wi-Fi». Настройка MikroTik под спойлером.

Знание, что сервер DNS — это тоже опция, недавно пригодилось мне, когда разным клиентам нужно было выдать разные серверы DNS. Решение вида «выдать один сервер и сделать разные правила dst-nat на 53 порт» не подходило по ряду причин. Часть конфигурации снова под спойлером.

Option 66 и Option 67. Эти настройки пришли еще с BOOTP и позволяют указать TFTP-сервер и образ для сетевой загрузки. Для небольшого филиала довольно удобно установить туда микротик и бездисковые рабочие станции и закинуть на маршрутизатор подготовленный образ какого-нибудь ThinStation. Пример настройки DHCP:

Option 121 и Option 249. Используются для передачи клиенту дополнительных маршрутов, что может быть в ряде случаев удобнее, чем прописывать маршруты на шлюзе по умолчанию. Настройки практически идентичные, разве что клиенты Windows предпочитают вторую. Для настройки параметра маршруты надо перевести в шестнадцатеричный вид, собрав в одну строку маску сети назначения, адрес сети и шлюз. Также, по RFC, необходимо добавить и маршрут по умолчанию. Вариант настройки — под спойлером.

Предположим, нам нужно добавить клиентам маршрут вида dst-address=10.0.0.0/24 gateway=192.168.88.2, а основным шлюзом будет 192.168.88.1. Приведем это все в HEX:

| Данные для настройки | DEC | HEX |

| Маска | 24 | 0x18 |

| Сеть назначения | 10.0.0.0 | 0x0A 00 00 |

| Шлюз | 192.168.88.2 | 0xc0 a8 58 02 |

| Сеть по умолчанию | 0.0.0.0/0 | 0x00 |

| Шлюз по умолчанию | 192.168.88.1 | 0xc0 a8 58 01 |

Соберем все это счастье в одну строку и получим настройку:

Подробнее можно прочитать в статье «Mikrotik, DHCP Classless Route».

Option 252. Автоматическая настройка прокси-сервера. Если по каким-то причинам в организации используется непрозрачный прокси, то удобно будет настроить его у клиентов через специальный файл wpad (pac). Пример настройки такого файла разобран в материале «Proxy Auto Configuration (PAC)». К сожалению, в MiroTik нет встроенного веб-сервера для размещения этого файла. Можно использовать для этого пакет hotspot или возможности metarouter, но лучше разместить файл где-либо еще.

Option 82. Одна из полезнейших опций — только не для клиента, а для DHCP-релея. Позволяет передать серверу информацию о порте коммутатора, к которому подключен клиент, и id самого коммутатора. Сервер на основе этой информации в свою очередь может выдать уже клиенту какой-то определенный набор настроек или просто занести в лог — чтобы в случае необходимости найти порт подключения клиента, не приходилось заходить на все свитчи подряд (особенно, если они не в стеке).

После настройки DHCP-Relay на маршрутизаторе в информации о клиентах появятся поля Agent Circuit ID и Agent Remote ID, где первое — идентификатор порта коммутатора, а второе — идентификатор самого коммутатора.

Выдача адресов с option 82.

Информация выдается в шестнадцатиричном формате. Для удобства восприятия при анализе журнала DHCP можно использовать скрипты. Например, решение для решения от Microsoft опубликовано в галерее скриптов Technet под названием «Декорирование DHCP опции 82».

Также опция Option 82 активно используется в системе биллинга провайдеров и при защите сети от посторонних вмешательств. Об этом чуть подробнее.

Добавим сети надежности и безопасности

Ввиду простоты протокола и присутствия широковещательных запросов есть эффективные атаки на инфраструктуру — в основном типа MITM («человек посередине»). Атаки производятся посредством поднятия своего DHCP-сервера или релея: ведь если контролировать выдачу сетевых настроек, можно запросто перенаправить трафик на скомпрометированный шлюз. Для облегчения атаки используется DHCP starvation (представляясь клиентом или релеем, злоумышленник заставляет «родной» DHCP-сервер исчерпать свои IP-адреса). Подробнее про реализацию атаки можно почитать в статье «Атакуем DHCP», методом же защиты является DHCP Snooping.

Это функция коммутатора, которая позволяет «привязать» DHCP-сервер к определенному порту. Ответы DHCP на других портах будут заблокированы. В некоторых коммутаторах можно настроить и работу с Option 82 при ее обнаружении в пакете (что говорит о присутствии релея): отбросить, заменить, оставить без изменения.

В коммутаторах MikroTik включение DHCP Snooping производится в настройках бриджа:

Настройка в других коммутаторах происходит аналогичным образом.

Стоит отметить, что не все модели MikroTik имеют полную аппаратную поддержку DHCP Snooping — она есть только у CRS3xx.

Помимо защиты от злых хакеров эта функция избавит от головной боли, когда в сети появляется другой DHCP-сервер — например, когда SOHO-роутер, используемый как свич с точкой доступа, сбрасывает свои настройки. К сожалению, в сетях, где встречается SOHO-оборудование, не всегда бывает грамотная структура кабельной сети с управляемыми маршрутизаторами. Но это уже другой вопрос.

Красивая коммутационная — залог здоровья.

К другим методам защиты можно отнести Port Security («привязка» определенного MAC-адреса к порту маршрутизатора, при обнаружении трафика с других адресов порт будет блокироваться), Анализ трафика на количество DHCP-запросов и ответов или ограничение их количества, ну и, конечно, различные системы IPS\IDS.

Если говорить не только о защите сети, но и о надежности, то не лишним будет упомянуть и про возможности отказоустойчивого DHCP. Действительно, при своей простоте DHCP часто бывает одним из ключевых сервисов, и при выходе его из строя работа организации может быть парализована. Но если просто установить два сервера с идентичными настройками, то ни к чему, кроме конфликта IP-адресов, это не приведет.

Казалось бы, можно поделить область выдачи между двумя серверами, и пусть один выдает одну половину адресов, а второй — другую. Вот только парализованная половина инфраструктуры немногим лучше, чем целая.

Разберем более практичные варианты.

В системах Windows Server начиная с 2012 система резервирования DHCP работает «из коробки», в режиме балансировки нагрузки (active-active) или в режиме отказоустойчивости (active-passive). С подробным описанием технологии и настройками можно ознакомиться в официальной документации. Отмечу, что отказоустойчивость настраивается на уровне зоны, поэтому разные зоны могут работать в разном режиме.

Настройка отказоустойчивости DHCP-сервера в Windows.

В ISC DHCP Server для настройки отказоустойчивости используется директива failover peer, синхронизацию данных предлагается делать самостоятельно — например, при помощи rsync. Подробнее можно почитать в материале «Два DHCP сервера на Centos7. »

Если же делать отказоустойчивое решение на базе MikroTik, то без хитростей не обойтись. Один из вариантов решения задачи был озвучен на MUM RU 18, а затем и опубликован в блоге автора. Если вкратце: настраиваются два сервера, но с разным параметром Delay Threshold (задержка ответа). Тогда выдавать адрес будет сервер с меньшей задержкой, а с большей задержкой — только при выходе из строя первого. Синхронизацию информации опять же приходится делать скриптами.

Лично я в свое время изрядно потрепал себе нервов, когда в сети «случайно» появился роутер, подключенный в локальную сеть и WAN, и LAN интерфейсами.

Расскажите, а вам приходилось сталкиваться с проказами DHCP?

Команды Netsh для протокола DHCP

Команды Netsh для службы DHCP предлагают средство администрирования серверов DHCP из командной строки, которое может быть использовано в качестве альтернативы управлению с помощью консоли. Это может быть полезно в следующих ситуациях:

Следующие команды доступны в командной строке Netsh (отличной от командной строки Windows XP). Эти команды Netsh нельзя запускать локально в Windows XP Professional или Windows XP Home Edition. Чтобы запустить эти команды Netsh на удаленном сервере Windows 2000 Server, необходимо сначала использовать подключение к удаленному рабочему столу для соединения с Windows 2000 Server, работающим под управлением сервера терминалов. В Windows 2000 и в Windows XP между контекстными командами Netsh могут существовать некоторые различия.

Дополнительные сведения о команде Netsh смотрите в разделе Использование команды Netsh.

Netsh DHCP

Следующие команды доступны для выполнения из командной строки dhcp>, вложенной в среду netsh.

add server

Добавление сервера DHCP в список авторизованных серверов в Active Directory.

Синтаксис

add server DNS_сервера IP_сервера

Параметры

Примеры

В представленном далее примере при помощи этой команды сервер с DNS-именем dhcpsrv1.example.microsoft.com и IP адресом 10.2.2.2 добавляется в список авторизованных серверов в Active Directory.

add server dhcpsrv1.example.microsoft.com 10.2.2.2

delete server

Удаление сервера DHCP из списка авторизованных серверов в Active Directory.

Синтаксис

delete server DNS_сервера IP_сервера

Параметры

Примеры

В представленном далее примере при помощи этой команды сервер с DNS-именем dhcpsrv1.example.microsoft.com и IP адресом 10.2.2.2 удаляется из списка авторизованных серверов в Active Directory.

delete server dhcpsrv1.example.microsoft.com 10.2.2.2

Выводит конфигурацию DHCP-сервера в окно командной строки или в текстовый файл. При использовании без параметров эта команда выводит конфигурацию локального сервера в окно командной строки.

Синтаксис

Параметры

Примечания

netsh exec dhcpcfg.dmp

Примеры

В первом примере при помощи этой команды конфигурация DHCP-сервера \\DHCP-A выводится в текстовом файле с именем dhcpcfg.dmp.

Во втором примере при помощи этой команды конфигурация DHCP-сервера 10.0.0.1 выводится в текстовом файле с именем dhcpcfg.dmp.

В третьем примере при помощи этой команды конфигурация локального DHCP-сервера выводится в текстовом файле с именем dhcpcfg.dmp.

\\DHCP-A dump > dhcpcfg.dmp

10.0.0.1 dump > dhcpcfg.dmp

server

Переход из текущего контекста командной строки Netsh DHCP на другой DHCP-сервер. При использовании команды server без параметров выполняется переход их текущего контекста командной строки на локальный компьютер.

Синтаксис

Параметры

Примеры

В первом примере при помощи этой команды контекст командной строки Netsh DHCP изменяется на DHCP-сервер с именем \\DHCP-SRV1.

Во втором примере при помощи этой команды контекст командной строки Netsh DHCP изменяется на DHCP-сервер с IP-адресом 10.0.0.1.

show server

Отображает список авторизованных серверов в Active Directory.

Синтаксис

Параметры

Netsh DHCP server

Следующие команды доступны для выполнения из командной строки dhcp server>, вложенной в среду netsh.

add class

Добавление класса на указанный сервер DHCP.

Синтаксис

add class Имя_класса [Дополнительные_данные_о_классе] [ Данные]

[[IsVendor=]<0 | 1>] [[IsBinary=] <B | b>]

Параметры

Примеры

В первом примере командой создается класс вендоров с именем MyClass, дополнительными сведениями TestClass, данными класса TestDataForMyClass в формате ASCII.

Во втором примере командой создается класс пользователей с именем MyUserClass и данными в двоичном формате 4345335532 (ASCII-CE3U2).

В третьем примере представлен альтернативный синтаксис команды для второго примера.

add class MyClass TestClass TestDataForMyClass 1

add class MyUserClass TestClass1 4345335532 B

add class MyUserClass TestClass1 4345335532 0 b

add mscope

Добавление многоадресной области на определенный сервер DHCP.

Синтаксис

add mscope Имя_многоадресной_области

[Дополнительные_сведения_о_многоадресной_области] [ TTL]

Параметры

Примеры

В представленном далее примере этой командой создается многоадресное поле с именем My MultiCast Scope, дополнительными сведениями MyTestMulticastScope и многоадресным сроком жизни, равным 40 минутам.

add mscope «My MultiCast Scope» MyTestMulticastScope 40

add optiondef

Добавление определения нового типа параметра на сервер DHCP.

Синтаксис

add optiondef Код_параметра Имя_параметра

<BYTE | WORD | DWORD | STRING | IPADDRESS> [[IsArray=]<0 | 1>] [vendor=Класс_вендоров] [comment=

Дополнительные_сведения_о_параметре] [ Значение_по_умолчанию]

Параметры

Примечания

Примеры

В первом примере этой командой определяется тип нового параметра с именем ExtensionsPath, кодом 18, типом данных STRING, и тип включается в класс стандартных параметров DHCP. При этом назначается значение по умолчанию c:\temp.

Во втором примере этой командой определяется тип нового параметра с именем TestOption, кодом 231 и типом данных IPADDRESS. Во втором примере параметр определен для предоставления только одного IP-адреса. Параметры IsArray и Значение_по_умолчанию не являются обязательными, поскольку подразумеваются значения по умолчанию. В третьем примере параметры Значение_по_умолчанию и IsArray являются обязательными для создания массива, содержащего значения IP-адреса 10.1.1.1, 10.1.1.2 и 10.1.1.3.

add optiondef 18 ExtensionsPath STRING 0 c:\temp

add optiondef 231 TestOption IPADDRESS

add optiondef 231 TestOption IPADDRESS 1 vendor=MyVendorClass 10.1.1.1 10.1.1.2 10.1.1.3

add scope

Добавление области на указанный сервер DHCP.

Синтаксис

add scope Адрес_области Маска_подсети Имя_области [Дополнительные_сведения_об_области]

Параметры

Примеры

В представленном далее примере этой командой добавляется область для DHCP-сервера с адресом области 10.2.2.0, маской подсети 255.255.255.0, именем маски MyScope и дополнительными сведениями об области MyComment.

add scope 10.2.2.0 255.255.255.0 MyScope MyComment

delete class

Удаление класса с определенного сервера DHCP.

Синтаксис

Параметры

Примеры

В представленном далее примере этой командой удаляется класс с именем MyClass.

delete class MyClass

delete mscope

Удаление многоадресной области с определенного сервера DHCP.

Синтаксис

delete mscope Имя_многоадресной_области

Параметры

Примеры

В представленном далее примере этой командой удаляется многоадресная область MyMulitcastScope из текущего DHCP-сервера.

delete mscope MyMulitcastScope

delete optiondef

Удаление типа определенного параметра из указанного сервера DHCP.

Синтаксис

delete optiondef Код_параметра [[vendor=]Имя_вендора]

Параметры

Примечания

Примеры

В представленном далее примере из класса стандартных параметров DHCP этой командой удаляется тип параметра с кодом 18.

delete optiondef 18

delete optionvalue

Удаление текущего значения типа определенного параметра для заданного DHCP-сервера.

Синтаксис

delete optionvalue Код_параметра [[vendor=] Класс_вендоров] [[user=]Класс_пользователей]

Параметры

Примеры

В представленном далее примере этой командой удаляется текущее значение типа параметра с кодом 18.

delete optionvalue 18

delete scope

Удаление области с определенного сервера DHCP.

Синтаксис

delete scope Адрес_области <DHCPNOFORCE | DHCPFULLFORCE>

Параметры

Примеры

В представленном далее примере командой игнорируются все предупреждения и удаляется область 10.2.2.0 с DHCP-сервера.

delete scope 10.2.2.0 dhcpfullforce

delete superscope

Удаление суперобласти с определенного сервера DHCP.

Синтаксис

delete superscope Имя_суперобласти

Параметры

Примечания

Примеры

В представленном далее примере этой командой удаляется суперобласть с именем My Superscope из текущего DHCP-сервера.

delete superscope «My Superscope»

export

Экспорт конфигурации службы DHCP в файл.

Синтаксис

Параметры

Примечания

Примеры

В первом примере этой командой в файл c:\temp\dhcpdb экспортируется полная конфигурация службы DHCP.

Во втором примере этой командой в файл c:\temp\dhcpdb экспортируется конфигурация DHCP областей 10.0.0.0 и 192.168.0.0.

В третьем примере этой командой в файл C:\My Folder\Dhcp Configuration экспортируется полная конфигурация службы DHCP. Оба пути и имени файлов содержат пробелы, поэтому необходимо использовать кавычки.

export c:\temp\dhcpdb all

export c:\temp\dhcpdb 10.0.0.0 192.168.0.0

export «C:\My Folder\Dhcp Configuration» all

import

Импорт конфигурации службы DHCP из файла в локальную службу.

Синтаксис

Параметры

Примечания

Примеры

В первом примере этой командой из файла c:\temp\dhcpdb импортируется полная конфигурация службы DHCP.

Во втором примере этой командой из файла c:\temp\dhcpdb импортируется конфигурация DHCP областей 10.0.0.0 и 192.168.0.0.

В третьем примере этой командой из файла C:\My Folder\Dhcp Configuration импортируется полная конфигурация службы DHCP. Оба пути и имени файлов содержат пробелы, поэтому необходимо использовать кавычки.

import c:\temp\dhcpdb all

import c:\temp\dhcpdb 10.0.0.0 192.168.0.0

import «C:\My Folder\Dhcp Configuration» all

initiate auth

Инициирование авторизации определенного сервера DHCP в Active Directory.