к какому типу относится испд если в ней необходимо обеспечить целостность информации

Классификация информационных систем персональных данных (отменена)

Внимание! C 11 марта 2013 года классификация ИСПДн по «приказу трёх» отменена (Приказ ФСТЭК/ФСБ/Минкомсвязи №151/786/461).

В настоящее время процедура классификации проводится только для Государственных информационных систем (ГИС) в рамках выполнения требований 17-го приказа ФСТЭК.

До 11 марта 2013 г. все организации, в том числе государственные и муниципальные органы, которые осуществляют обработку персональных данных, обязаны были проводить классификацию информационных систем, а также определять цели и содержание такой обработки. Классификация проводилась с целью определения способов и методов, которые необходимо было применять для защиты персональных данных. Классификация проводилась как на стадии создания информационной системы, так и на стадии ее модернизации.

В ходе проведения классификации члены комиссии должны были осуществить анализ собранной информации (исходных данных) об информационной системе, таких как:

По результатам анализа комиссия должна была определить класс информационной системы при помощи следующей таблицы:

| Категория обрабатываемых персональных данных (ПДн) | Количество субъектов ПДн | ||||||||

| более 100 тыс. | в объеме | от 1 тыс. до 100 тыс. | в объеме | до 1 тыс. субъектов | |||||

| РФ | субъекта РФ | отрасли | органа власти | муниципального образования | организации | ||||

| касающиеся национальной и расовой принадлежности, религиозных либо философских убеждений, здоровья и интимной жизни | класс 1 (К1) | класс 1 (К1) | класс 1 (К1) | ||||||

| позволяющие идентифицировать субъекта ПДн и получить о нем дополнительную информацию | класс 1 (К1) | класс 2 (К2) | класс 3 (К3) | ||||||

| позволяющие идентифицировать субъекта ПДн | класс 2 (К2) | класс 3 (К3) | класс 3 (К3) | ||||||

| обезличенные или общедоступные ПДн | класс 4 (К4) | класс 4 (К4) | класс 4 (К4) | ||||||

Напоминаем вам, что в настоящий момент классификацию ИСПДн проводить не нужно, так как отменен устанавливающий эту процедуру нормативный акт. В настоящее время для определения базового набора мез защиты необходимо определять уровень защищенности.

Классификация ИСПДн

Классификация ИСПДн требуется для выстраивания защиты уже существующей либо проектируемой системы, которая обрабатывает персональные данные. Чем нужно руководствоваться в процессе разработки организационно-технических мероприятий по предупреждению угроз безопасности.

Если возникнут трудности с приведением деятельности в соответствие с актуальными правовыми нормами, есть смысл привлечь специалистов нашего центра.

Как правильно классифицировать ИСПДн: категории ПДн и другие критерии

В течение 5 лет информационные системы, обрабатывающие личные сведения граждан, требовалось делить на классы. Необходимость выполнения разделения была прописана Совместным приказом регулирующих органов (ФСБ, Мининформсвязи и Федеральной службы безопасности России), принятым 13 февраля 2008 года. Определение класса ИСПДн могло осуществляться на любом этапе. Для выполнения всех предусмотренных законом действий создавалась специальная комиссия, которая должны была оценить прописанные в приказе параметры, для того, чтобы в зависимости от присвоенного класса имелась возможность адекватно подобрать те или иные методики и оборудование СЗПДн.

Ключевыми критериями, которые принимались во внимание, были:

Проанализировав совокупность указанных выше свойств системы, экспертам нужно было установить, к какому из четырех классов она принадлежит, и с учетом этого проектировать СЗПДн.

4 класса ИСПДн

Итоги исследований и решение о присвоении того или иного класса ИСПДн предстояло зафиксировать в отдельном документе — акте, который подписывался членами сформированной комиссии. Изначальное решение могло быть изменено, если:

Нужна ли классификация информационных систем персональных данных в 2021 году?

После того, как в 2012 году было принято Постановление Правительства № 1119, регулирующее требования в отношении ИСПДн, необходимость проводить классификацию исчезла. Отмену разделения уполномоченные органы прописали в соответствующих приказах, что позволило с марта 2013 года ограничиться установлением уровня защищенности ИСПДн (всего уровней 4). Его определяют на основании типа УБ, категории и количества субъектов информационной системы, а также взаимоотношений с ними (сотрудники или нет).

Классификация информационных систем персональных данных

Защита персональных данных

с помощью DLP-системы

П остановлением № 1119, принятым 1 ноября 2012 г., утверждены требования, распространяющиеся на защиту персональных данных (ПД) при их обработке в информсистемах. Также этот норматив определяет несколько уровней защищенности такой информации.

Предприятие, использующее персональную информацию, определяет уровень, который должен обеспечить ее защищенность, и оформляет при этом соответствующий акт.

Система защиты персональных данных

Эту систему составляют мероприятия организационной и технической направленности, определяемые в зависимости от реальных угроз, которые имеют место во время обработки ПД и использования при этом информационных технологий в информсистемах.

Обеспечение безопасности должен предусмотреть оператор, занимающийся обработкой ПД. Это может быть конкретное лицо, на которое возложены обязанности, или выполняющее поручение оператора по договору (уполномоченное лицо). Соглашение между предприятием и уполномоченными лицами составляется с учетом обязанности этих лиц обеспечивать безопасность ПД во время их обработки в информационной системе персональных данных (ИСПДн).

ИСПДн имеет вид системы, в которой обрабатываются специальные категории данных, относящихся к персональным по расовым, национальным признакам, политическим, религиозным, философским взглядам и убеждениям, состоянию здоровья, личной жизни каждого субъекта ПД.

ИС по обработке биометрической информации имеет вид системы, в которой обрабатываются сведения по физиологическим, биологическим параметрам субъекта, позволяющим определить его личность и применяемым оператором для этих целей. Но не проходят обработку данные, имеющие отношение к специальному виду ПД.

Информсистемы с общедоступными данными обрабатывают информацию, которая получена из источников ПД, являющихся общедоступными, сформированных в соответствии со ст. 8 закона о персональных данных.

Информсистема, осуществляющая обработку ПД работников предприятия, производит все действия с их использованием только в отношении своих работников. В других случаях ИСПДн считается информсистемой, в которой проходит обработку информация о субъектах, не являющихся сотрудниками предприятия.

Актуальные угрозы, типы

К актуальным относят угрозы, представляющие собой группу условий и факторов, создающих определенную опасность неразрешенного (также и случайного) доступа к ПД во время работы с ними в ИС. Такие действия могут привести к тому, что важная конфиденциальная информация может быть уничтожена, изменена, заблокирована, скопирована, предоставлена кому-либо, распространена или даже использована для выполнения неправомерных действий.

Законодательство выделяет три типа угроз, которые могут быть актуальными для персональных данных:

Оператор самостоятельно определяет для себя тип угроз, актуальных для безопасности ПД, учитывая возможный ущерб, который они могут нанести, и ориентируясь на пункт 5 части 1 ст. 18 ФЗ о персональных данных, а также на ч. 4 ст. 19 этого же документа.

Классификация

ИСПДн классифицируются по структурным признакам и бывают:

Режим работы с ПД в ИСПДн разделяет их на одно- и многопользовательские. Первые встречаются довольно редко, обычно в пределах одного рабочего места может находиться от двух взаимозаменяемых человек.

Многопользовательские ИСПДн подразделяются на:

По расположению:

Уровни защищенности

Во время обработки ПД в информсистемах предусматривается установка четырех уровней защищенности этих данных.

Чтобы обеспечить первый уровень, необходимо соблюдение хотя бы одного из ниже перечисленных условий:

Обеспечить второй уровень необходимо, если соблюдается хоть одно из условий:

Требуется создать эффективную защиту для персональной информации с использованием 3-го уровня, если соблюдается одно из условий:

Четвертый уровень ИСПДн предусматривается, если будет присутствовать одно из условий в информационной системе:

Обеспечение защищенности

Чтобы обеспечить 4-й уровень защищенности ПД, необходимо выполнять следующие требования:

Третий уровень защищенности ПД во время их обработки в ИС должен обеспечиваться вышеперечисленными требованиями, а также путем назначения конкретного должностного лица, которое будет отвечать за обеспечение безопасности ПД в информсистеме.

Второй уровень ИСПДн в дополнение ко всем перечисленным требованиям должен обеспечиваться ограничением доступа к содержанию электронной формы журнала сообщений. Доступ должен разрешаться только должностным лицам оператора (уполномоченным оператором лицам), использующим сведения, имеющиеся и поступающие в журнал, для выполнения своих рабочих или служебных полномочий.

Чтобы обеспечить первый уровень защищенности ПД во время их обработки в информсистемах, кроме всех требований, описанных в этом разделе, нужно выполнять дополнительные условия:

Оператор должен обеспечить контроль над соблюдением всех требований, установленных законодательством РФ в отношении использования персональных данных. Сделать это можно как самостоятельно, так и с привлечением по договору лицензированных юридических лиц, ИП для организации технической защиты персональной информации и конфиденциальных данных. Такой контроль должен осуществляться 1 раз в три года. Сроки оператор устанавливает самостоятельно.

Акт классификации ИСПДн

Акт должен определять структуру всей системы ПД, а также режим, в котором будут обрабатываться конфиденциальные сведения. Этот документ относится к категории хранящихся под грифом конфиденциальности, ему должен быть присвоен учетный номер.

Чтобы провести классификацию, оператор должен создать на предприятии специальную комиссию. В ее состав должно войти в обязательном порядке лицо, ответственное за защищенность персональных данных. Комиссию назначают приказом собственника предприятия. Этот орган должен осуществлять свою деятельность с учетом Положения о такой комиссии. Результаты ее работы оформляются актом классификации ИСПДн. Подписанный всеми членами комиссии акт утверждается ее председателем.

Классификация информационных систем персональных данных

Классификация ИСПДн осуществляется непосредственно оператором на основании следующих руководящих и методических документов, подлежащих исполнению при проведении работ:

Классификация ИСПДн проводится на этапе создания ИСПДн или в ходе их эксплуатации (для ранее введенных в эксплуатацию и (или) модернизируемых ИСПДн) с целью установления методов и способов защиты информации, необходимых для обеспечения безопасности ПДн.

Проведение классификации ИСПДн включает в себя следующие этапы:

Для проведения классификации оператор создает комиссию по классификации ИСПДн, состав комиссии утверждается руководителем оператора (Проект приказа).

На первом этапе комиссия проводит сбор и анализ исходных данных по каждой информационной системе, обрабатывающей сведения, указанные в Перечне персональных данных, подлежащих защите, а именно:

Состав и структура ПДн

Перечислить какие ПДн обрабатываются в ИСПДн

Категория ПДн, обрабатываемых в ИСПДн

Объем ПДн, обрабатываемых в ИСПДн

Количество рабочих станций, входящих в состав ИСПДн

Автоматизированное рабочее место/Локальная ИСПДн / Распределенная ИСПДн

Количество пользователей, допущенных к работе в ИСПДн

Режим обработки ПДн в ИСПДн

Однопользовательская ИСПДн / многопользовательская ИСПДн с равными правами доступа/ многопользовательская ИСПДн с разными правами доступа

Подключение ИСПДн к локальным (распределенным) сетям общего пользования

Имеется / не имеется

Подключение ИСПДн к сетям международного информационного обмена

Имеется / не имеется

Местонахождение технических средств ИСПДн

Все технические средства ИСПДн находятся в пределах Российской Федерации / технические средства ИСПДн частично или целиком находятся за пределами Российской Федерации

К ПДн позволяющим идентифицировать человека относятся такие данные, которые позволяют установить личность человека.

Например, на основании только фамилии, имени и отчества нельзя точно установить личность, т.к. существуют полные однофамильцы. Но если в ИСПДн помимо ФИО обрабатываются также данные об адресе проживания, биометрические данные (фотографическое изображение), данные о месте работы и т.д., то уже на основании их можно выделить конкретного человека.

Обезличенными данными являются данные, на основании которых нельзя идентифицировать субъекта ПДн.

Если в ИСПДн все пользователи (администраторы, операторы, разработчики) обладают одинаковым набором прав доступа или осуществляют вход под единой учетной записью и вход под другими учетными записями не осуществляется, то эта ИСПДн с равными правами доступа (полномочиями) ко всей информации ИСПДн разных пользователей, в противном случае с разными правами доступа (полномочиями) ко всей информации ИСПДн разных пользователей.

К специальным ИСПДн должны быть отнесены:

На втором этапе комиссия по результатам анализа исходных данных типовой ИСПДн присваивается один из следующих классов:

Класс типовой ИСПДн определяется в соответствии с таблицей:

Классификация ИСПД

Типовые информационные системы – системы, где требуется обеспечить только конфиденциальность обрабатываемых персональных данных.

Специальные информационные системы – системы, где требуется обеспечить хотя бы одну из характеристик безопасности, отличную от конфиденциальности (например, целостность или доступность). К специальным информационным системам должны быть отнесены:

Согласно предлагаемой в Приказе методике ИСПД классифицируется в зависимости от количества субъектов, чьи данные обрабатываются, и типа обрабатываемых персональных данных.

В зависимости от объема обрабатываемых в ИСПД данных XНПД выделяют следующие категории ИСПД:

1 категория – в информационной системе одновременно обрабатываются персональные данные более чем 100 000 субъектов ПД или персональные данные субъектов ПД в пределах субъекта Российской Федерации или Российской Федерации в целом;

2 категория – в информационной системе одновременно обрабатываются персональные данные от 1000 до 100 000 субъектов ПД или персональные данные субъектов ПД, работающих в отрасли экономики Российской Федерации, в органе государственной власти, проживающих в пределах муниципального образования;

3 категория – в информационной системе одновременно обрабатываются персональные данные менее чем 1000 субъектов ПД или персональные данные субъектов ПД в пределах конкретной организации.

Таким образом, данная категория ИСПД определяется на основании количества субъектов ПД, чьи данные обрабатываются в системе.

Определяются следующие категории обрабатываемых в информационной системе персональных данных (ХПД):

По результатам анализа вышеперечисленных данных определяется класс ИСПД в соответствии с таблицей 6.1.

| ХНПД | Категория 3 | Категория 2 | Категория 1 |

|---|---|---|---|

| ХПД | |||

| категория 4 | К4 | К4 | К4 |

| категория 3 | К3 | К3 | К2 |

| категория 2 | К3 | К2 | К1 |

| категория 1 | К1 | К1 | К1 |

Рассмотрим, что значит каждый класс ИСПД в отдельности:

Наивысшим считается класс 1. Если в составе ИСПД выделяют несколько подсистем, то класс ИСПД в целом будет соответствовать наиболее высокому классу входящих компонентов.

Таким образом, чем выше класс ИСПД, тем выше требования по обеспечению безопасности персональных данных.

Порядок определения класса для специальных систем несколько отличается от типовых. Класс специальных ИСПД определяется на основе частной модели угроз организации в соответствии с методическими документами ФСТЭК. Отнесение информационной системы к специальной позволяет существенно снизить затраты на построение СЗПД, так как оператор в данном случае может обоснованно выбрать минимальное количество актуальных угроз, от которых необходима защита ПД. Например, если в системе есть сведения о доходах человека (например, 1С), такая система может быть отнесена к специальной, так как затрагиваются законные интересы человека. То же самое относится к информации об инвалидности, расовой принадлежности и пр. Отнесение ИСПД к специальной на практике является достаточно спорным моментом.

Класс ИСПД может быть пересмотрен:

ИСПД также классифицируются по структуре, по наличию подключений к сетям общего пользования, по режиму обработки ПД, по разграничению прав доступа. Приведенные классификации отображены схематически на рисунке 6.1.

При классификации информационных систем на практике выявляется множество факторов, впоследствии влияющих на построение СЗПД. Например, если в информационной системе помимо стандартных данных о сотрудниках, таких как ФИО, адрес и телефон, хранятся фотографии, значит, система обрабатывает биометрические ПД. А если наряду со стандартной информацией обрабатывается дата рождения, можно сказать, что ИСПД содержит дополнительную информацию о субъекте и отнести ее не к классу 3, а к классу 2.

При внимательном анализе на предпроектном этапе построения СЗПД, можно оптимизировать некоторые моменты обработки ПД. Так, например, если в системе учета кадров вместо ФИО использовать табельный номер работника, речь будет идти об обработке обезличенных персональных данных, требования к безопасности которых минимальны. Оптимизация представления данных в системе может повлиять на проектирование СЗПД и существенно сократить затраты в конечном итоге.

Модель угроз ПД. Организационно-распорядительная документация по защите ПД

4.1. Угрозы информационной безопасности

Появление угроз безопасности может быть связано как с преднамеренными действиями злоумышленников, так и с непреднамеренными действиями персонала или пользователей ИСПД.

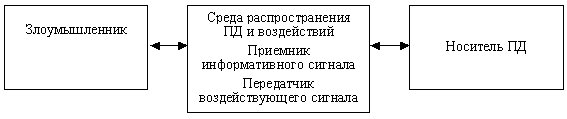

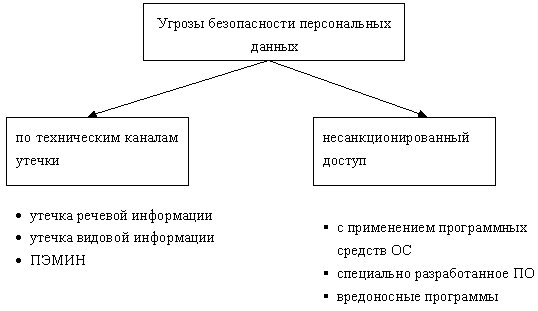

Угрозы безопасности могут быть реализованы двумя путями:

Обобщенная схема реализации канала угроз ПД показана на рисунке 4.1

Как правило, выделяют следующие угрозы за счет реализации технических каналов утечки:

Для ИСПД, предоставляющих информационные услуги удаленным пользователям, внешними нарушителями могут являться лица, имеющие возможность осуществлять несанкционированный доступ к информации с использованием специальных программных воздействий, алгоритмических или программных закладок через автоматизированные рабочие места, терминальные устройства ИСПД, подключенные к сетям общего пользования.

Обобщим полученные знания с помощью рисунка 4.2.

4.2. Общая характеристика уязвимостей информационной системы персональных данных

Причинами возникновения уязвимостей в общем случае являются:

Уязвимости, как и угрозы, можно классифицировать по различным признакам:

Наиболее часто используемые уязвимости относятся к протоколам сетевого взаимодействия и к операционным системам, в том числе к прикладному программному обеспечению.

Уязвимости операционной системы и прикладного ПО в частном случае могут представлять:

Прежде чем приступать к построению системы защиты информации необходимо провести анализ уязвимостей ИСПД и попытаться сократить их количество, то есть использовать метод превентивности. Можно закрыть лишние порты, поставить «заплатки» на программное обеспечение (например, service pack для Windows ), ввести более сильные методы аутентификации и т.п. Эти меры могут существенно сократить материальные, временные и трудовые затраты на построение системы защиты персональных данных в дальнейшем.

4.3. Наиболее часто реализуемые угрозы

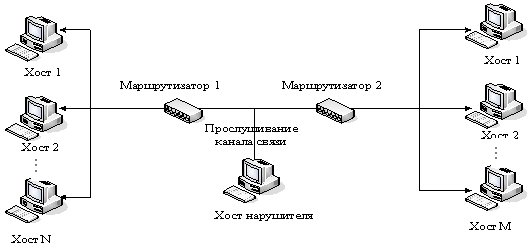

В связи с повсеместным развитием Интернета наиболее часто атаки производятся с использованием уязвимостей протоколов сетевого взаимодействия. Рассмотрим 7 наиболее распространенных атак.

Данный вид атаки направлен в первую очередь на получение пароля и идентификатора пользователя путем «прослушивания сети». Реализуется это с помощью sniffer – специальная программа-анализатор, которая перехватывает все пакеты, идущие по сети. И если протокол, например, FTP или TELNET, передает аутентификационную информацию в открытом виде, то злоумышленник легко получает доступ к учетной записи пользователя.

Суть данной атаки состоит в сборе информации о топологии сети, об открытых портах, используемых протоколах и т.п. Как правило, реализация данной угрозы предшествует дальнейшим действиям злоумышленника с использованием полученных в результате сканирования данных.

Целью атаки является преодоление парольной защиты и получении НСД к чужой информации. Методов для кражи пароля очень много: простой перебор всех возможных значений пароля, перебор с помощью специальных программ ( атака словаря ), перехват пароля с помощью программы-анализатора сетевого трафика.

Такая угроза эффективно реализуется в системах, где применяются нестойкие алгоритмы идентификации и аутентификации хостов, пользователей и т.д.

Могут быть выделены две разновидности процесса реализации указанной угрозы: с установлением и без установления виртуального соединения.

Процесс реализации угрозы без установления виртуального соединения может иметь место в сетях, осуществляющих идентификацию передаваемых сообщений только по сетевому адресу отправителя. Сущность заключается в передаче служебных сообщений от имени сетевых управляющих устройств (например, от имени маршрутизаторов) об изменении маршрутно-адресных данных.

В результате реализации угрозы нарушитель получает права доступа, установленные его пользователем для доверенного абонента, к техническому средству ИСПД– цели угроз.

Данная атака стала возможной из-за недостатков протоколов маршрутизации (RIP, OSPF, LSP ) и управления сетью (ICMP, SNMP), таких как слабая аутентификация маршрутизаторов. Суть атаки состоит в том, что злоумышленник, используя уязвимости протоколов, вносит несанкционированные изменения в маршрутно-адресные таблицы.

Этот тип атак является одним из самых распространенных в настоящее время. Целью такой атаки является отказ в обслуживании, то есть нарушение доступности информации для законных субъектов информационного обмена.

Могут быть выделены несколько разновидностей таких угроз:

Результатом реализации данной угрозы может стать нарушение работоспособности соответствующей службы предоставления удаленного доступа к ПД в ИСПД, передача с одного адреса такого количества запросов на подключение к техническому средству в составе ИСПД, какое максимально может «вместить» трафик (направленный «шторм запросов»), что влечет за собой переполнение очереди запросов и отказ одной из сетевых служб или полную остановку компьютера из-за невозможности системы заниматься ничем другим, кроме обработки запросов.

Мы рассмотрели наиболее часто реализуемые угрозы при сетевом взаимодействии. На практике угроз значительно больше. Частная модель угроз безопасности строится на основе двух документов ФСТЭК – «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» и «Методика определения актуальных угроз безопасности персональных данных при их обработке в ИСПД». Если организация большая, и в ней несколько систем ИСПД, наиболее разумным решением будет привлечение квалифицированных специалистов сторонних фирм для построения частной модели угроз и проектирования СЗПД.

4.4. Организационно-распорядительная документация по защите ПД

1. Положение по обеспечению безопасности ПД. Это внутренний (локальный) документ организации. Строгой формы данного документа нет, но он должен удовлетворять требованиям ТК и ФЗ-152, а, следовательно, в нем должно быть указано:

Положение по обеспечению безопасности персональных данных утверждается руководителем организации или уполномоченным им лицом, вводится в действие приказом руководителя. Работодатель обязан ознакомить работника с Положением… под подпись.

В первую очередь доступ необходимо оформить сотрудникам кадровой службы, поскольку они собирают и формируют данные о работнике, а также сотрудникам бухгалтерии. Помимо того, доступ к этим сведениям могут получить руководители структурных подразделений (например, начальники отделов) – и это также необходимо отразить в списке. Однако все они вправе запрашивать не любые данные, а только те, которые необходимы для выполнения конкретных трудовых функций (например, чтобы рассчитать льготы по налогам, бухгалтерия получит не все сведения о работнике, а только данные о количестве его иждивенцев). Поэтому целесообразно прописать перечень информационных ресурсов, к которым пользователи допущены.

Список лиц, допущенных к обработке ПД, можно оформить в виде приложения к Положению по обеспечению безопасности персональных данных или отдельным документом, утвержденным руководителем.

3. Частная модель угроз (если ИСПД несколько, то модель угроз разрабатывается на каждую из них) – разрабатывается по результатам предварительного обследования. ФСТЭК России предлагает Базовую модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных, согласно которой при создании частной модели должны быть рассмотрены:

Разработанная модель угроз утверждается руководителем.

Для разработки модели угроз и требований оператору целесообразно привлекать специалистов организаций-лицензиатов ФСТЭК.

5. Инструкции в части обеспечения безопасности ПД при их обработке в ИСПД.

6. Рекомендации (инструкции) по использованию программных и аппаратных средств защиты информации.

Кроме того, до проведения всех мероприятий по защите ПД оператор должен назначить должностное лицо или (если ИСПД достаточно велика) структурное подразделение, ответственные за обеспечение безопасности ПД. Решение о назначении оформляется приказом руководителя. Задачи, функции и полномочия должностного лица ( подразделения ), ответственного за обеспечение безопасности ПД, определяются внутренними организационно-распорядительными документами (должностными инструкциями, регламентами).