к какому классу относятся угрозы типа отказ в обслуживании

Советы по защите от киберпреступников

Вас беспокоит ситуация с киберпреступностью? Понимание того, что такое киберпреступение, какие типы киберпреступлений существуют и как от них защититься, поможет вам чувствовать себя увереннее.

В этой статье мы подробно расскажем о том, что такое киберпреступность, от каких угроз и как нужно защищаться, чтобы обеспечить свою безопасности в Интернете. Мы затронем следующие темы:

Что такое киберпреступление

Большинство (но не все) киберпреступления совершаются киберпреступниками или хакерами, которые зарабатывают на этом деньги. Киберпреступная деятельность осуществляется отдельными лицами или организациями.

Некоторые киберпреступники объединяются в организованные группы, используют передовые методы и обладают высокой технической квалификацией. Другие – начинающие хакеры.

Киберпреступники редко взламывают компьютеры по причинам, не имеющим отношения к получению прибыли, например, по политическим или личным.

Типы киберпреступлений

Вот несколько примеров различных тиров киберпреступлений:

Большинство киберпреступлений относится к одной из двух категорий

В первом случае преступники используют вирусы и другие типы вредоносных программ, чтобы заразить компьютеры и таким образом повредить их или остановить их работу. Также с помощью зловредов можно удалять или похищать данные.

Киберпреступления второй категории используют компьютеры или сети для распространения вредоносных программ, нелегальной информации или неразрешенных изображений.

Иногда злоумышленники могут совмещать обе категории киберпреступлений. Сначала они заражают компьютеры с вирусами, а затем используют их для распространения вредоносного ПО на другие машины или по всей сети.

Киберпреступники могут также выполнять так называемую атаку с распределенным отказом в обслуживании (DDos). Она похожа на DoS-атаку, но для ее проведения преступники используют множество скомпрометированных компьютеров.

Министерство юстиции США считает, что есть еще и третья категория киберпреступлений, когда компьютер используется как соучастник незаконного деяния, например, для хранения на нем украденных данных.

США подписали Европейскую конвенцию о киберпреступности. В ней названы виды деятельности с использованием компьютеров, которые считаются киберпреступлениями. Например:

Примеры киберпреступлений

Итак, что именно считается киберпреступлением?

В этом разделе мы рассмотрим резонансные примеры различных типов кибератак.

Атаки с использованием вредоносного ПО

Компьютер, зараженный вредоносной программой, может использоваться злоумышленниками для достижения разных целей. К ним относятся кража конфиденциальных данных, использование компьютера для совершения других преступных действий или нанесение ущерба данным.

Известным примером атаки с использованием вредоносного ПО является атака вымогателя WannaCry, случившаяся в мае 2017 года.

Жертвами WannaCry стали 230 000 компьютеров в 150 странах мира. Владельцы заблокированных файлов отправили сообщение с согласием заплатить выкуп в криптовалюте BitCoin за восстановление доступа к своим данным.

Финансовые потери в результате деятельности WannaCry оцениваются в 4 миллиарда долларов.

Фишинг

Сообщения в фишинговой рассылке могут содержать зараженные вложения или ссылки на вредоносные сайты. Они также могут просить получателя в ответном письме предоставить конфиденциальную информацию.

Известный пример фишинг-мошенничества году произошел на Чемпионате мира по футболу в 2018. По информации Inc, фишинговые электронные письма рассылались футбольным фанатам.

В этих письмах злоумышленники соблазняли болельщиков фальшивыми бесплатными поездками в Москву на Чемпионат мира. У людей, которые проходили по ссылке в сообщениях, были украдены личные данные.

Другой тип фишинговой кампании известен как целевой фишинг. Мошенники пытаются обмануть конкретных людей, ставя под угрозу безопасность организации, в которой они работают.

В отличие от массовых неперсонифицированных фишинговых рассылок сообщения для целевого фишинга создаются так, чтобы у получателя не возникло сомнений, что они отправлены из надежного источника, например, от генерального директора или IT-менеджера.

Распределённые атаки типа «отказ в обслуживании»

DDoS-атака перегружает систему большим количеством запросов на подключение, которые она рассылает через один из стандартных протоколов связи.

Кибершантажисты могут использовать угрозу DDoS-атаки для получения денег. Кроме того, DDoS запускают в качестве отвлекающего маневра в момент совершения другого типа киберпреступления.

Известным примером DDoS-атаки является атака на веб-сайт Национальной лотереи Великобритании 2017 году. Результатом стало отключение веб-сайта и мобильного приложения лотереи, что не позволило гражданам Великобритании играть.

Как не стать жертвой киберпреступления

Итак, теперь, когда вы понимаете, какую угрозу представляет киберпреступность, встает вопрос о том, как наилучшим образом защитить ваш компьютер и личные данные? Следуйте нашим советам:

Регулярно обновляйте ПО и операционную систему

Постоянное обновление программного обеспечения и операционной системы гарантирует, что для защиты вашего компьютера используются новейшие исправления безопасности.

Установите антивирусное ПО и регулярно его обновляйте

Антивирусное ПО позволяет проверять, обнаруживать и удалять угрозы до того, как они создадут проблему. Оно помогает защитить ваш компьютер и ваши данные от киберпреступников.

Если вы используете антивирусное программное обеспечение, регулярно обновляйте его, чтобы обеспечить наилучший уровень защиты.

Используйте сильные пароли

Используйте сильные пароли, которые трудно подобрать, и нигде их не записывайте. Можно воспользоваться услугой надежного менеджера паролей, который облегчит вам задачу, предложив сгенерированный им сильный пароль.

Не открывайте вложения в электронных спам-сообщениях

Не нажимайте на ссылки в электронных спам-сообщениях и не сайтах, которым не доверяете

Не предоставляйте личную информацию, не убедившись в безопасности канала передачи

Никогда не передавайте личные данные по телефону или по электронной почте, если вы не уверены, что телефонное соединение или электронная почта защищены. Убедитесь, что вы действительно говорите именно с тем человеком, который вам нужен.

Свяжитесь напрямую с компанией, если вы получили подозрительный запрос

Если звонящий просит вас предоставить какие-либо данные, положите трубку. Перезвоните в компанию напрямую по номеру телефона на ее официальном сайте, и убедитесь, что вам звонили не мошенники.

Желательно пользоваться, при этом, другим телефоном, потому что злоумышленники могут оставаться на линии: вы будете думать, что набрали номер заново, а они будут отвечать якобы от имени банка или другой организации, с которой, по вашему мнению, вы разговариваете.

Внимательно проверяйте адреса веб-сайтов, которые вы посещаете

Обращайте внимание на URL-адреса сайтов, на которые вы хотите зайти. Они выглядят легитимно? Не переходить по ссылкам, содержащим незнакомые или на вид спамовые URL-адреса.

Если ваш продукт для обеспечения безопасности в Интернете включает функцию защиты онлайн-транзакций, убедитесь, что она активирована.

Внимательно просматривайте свои банковские выписки

Наши советы должны помочь вам не стать жертвой киберпреступников. Но если все же это случилось, важно понять, когда это произошло.

Просматривайте внимательно свои банковские выписки и запрашивайте в банке информацию по любым незнакомым транзакциям. Банк может проверить, являются ли они мошенническими.

Теперь вы понимаете, какую угрозу представляют киберпреступники, и знаете, как от нее защититься. Узнайте больше о Kaspersky Total Security.

Угрозы несанкционированного доступа к информации. Основные классы атак в сетях на базе TCP/IP

Основные классы атак в сетях на основе TCP/IP

Если АС имеет подключение к сетям общего пользования, то могут быть реализованы сетевые атаки на нее. К сетям общего пользования на основе стека протоколов TCP/IP относится и Интернет, на примере которого мы будем рассматривать наиболее распространенные в настоящее время атаки. Сеть Интернет создавалась для связи между государственными учреждениями и университетом с целью оказания помощи учебному процессу. На начальном этапе никто не мог предположить дальнейший масштаб его развития и интеграции в жизнь современного общества, в связи с чем вопросам безопасности не уделялось должного внимания. Как следствие, на данный момент стек обладает множеством уязвимостей, которыми с успехом пользуются злоумышленники для реализации атак. Уязвимости протоколов, входящих в стек TCP/IP обусловлены, как правило, слабой аутентификацией, ограничением размера буфера, отсутствием проверки корректности служебной информации и т.п.

Краткая характеристика наиболее опасных уязвимостей приведена в таблице 9.1.

Угрозы, реализуемые по сети, классифицируются по следующим основным признакам:

Рассмотрим наиболее распространенные на настоящее время атаки в сетях на основе стека протоколов TCP/IP.

Защита от данного вида атаки может заключаться в следующем:

Еще одной проблемой информационной безопасности является то, что большинство людей используют одинаковые пароли ко всем службам, приложениям, сайтам и пр. При этом уязвимость пароля зависит от самого слабого участка его использования.

Подобного рода атак можно избежать, если использовать одноразовые пароли, о которых мы говорили ранее, или криптографическую аутентификацию.

Обычно подмена доверенного объекта сети ограничивается вставкой ложной информации или вредоносных команд в обычный поток данных, передаваемых между объектами сети. Для двусторонней связи злоумышленник должен изменить все таблицы маршрутизации, чтобы направить трафик на ложный IP-адрес, что тоже является возможным. Для ослабления угрозы (но не ее ликвидации) можно использовать следующее:

Сегодня наиболее часто используются следующие пять разновидностей DoS-атак, для проведения которых существует большое количество программного обеспечения и от которых наиболее тяжело защититься:

Если используется серверное приложение Web-сервер или FTP-сервер, в результате атаки DoS все соединения, доступные для этих приложений, оказываются занятыми, и пользователи не могут получить к ним доступ. Некоторые атаки способны вывести из строя целую сеть, наполнив ее ненужными пакетами. Для противодействия таким атакам необходимо участие провайдера, потому что если он не остановит нежелательный трафик на входе в сеть, атаку не остановить, потому что полоса пропускания будет занята.

Для реализации DoS-атаки наиболее часто используются следующие программы:

Для ослабления угрозы можно воспользоваться следующим:

Можно выделить несколько разновидностей угроз данного типа:

Атаки DoS нацелены на нарушение доступности информации и не нарушают целостность и конфиденциальность.

Главная проблема с атаками на уровне приложений состоит в том, что они часто пользуются портами, которым разрешен проход через межсетевой экран. К примеру, хакер, нападающий на Web-сервер, может использовать ТСР порт 80. Чтобы Web-сервер мог предоставлять пользователям страницы, порт 80 на межсетевом экране должен быть открыт. С точки зрения межсетевого экрана, атака рассматривается как стандартный трафик для порта 80.

Модель угроз ПД. Организационно-распорядительная документация по защите ПД

4.1. Угрозы информационной безопасности

Появление угроз безопасности может быть связано как с преднамеренными действиями злоумышленников, так и с непреднамеренными действиями персонала или пользователей ИСПД.

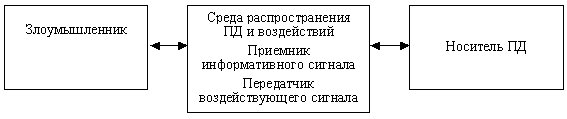

Угрозы безопасности могут быть реализованы двумя путями:

Обобщенная схема реализации канала угроз ПД показана на рисунке 4.1

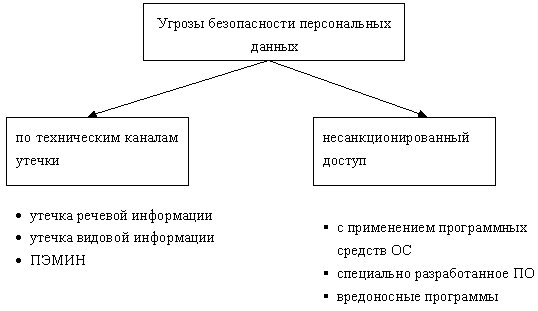

Как правило, выделяют следующие угрозы за счет реализации технических каналов утечки:

Для ИСПД, предоставляющих информационные услуги удаленным пользователям, внешними нарушителями могут являться лица, имеющие возможность осуществлять несанкционированный доступ к информации с использованием специальных программных воздействий, алгоритмических или программных закладок через автоматизированные рабочие места, терминальные устройства ИСПД, подключенные к сетям общего пользования.

Обобщим полученные знания с помощью рисунка 4.2.

4.2. Общая характеристика уязвимостей информационной системы персональных данных

Причинами возникновения уязвимостей в общем случае являются:

Уязвимости, как и угрозы, можно классифицировать по различным признакам:

Наиболее часто используемые уязвимости относятся к протоколам сетевого взаимодействия и к операционным системам, в том числе к прикладному программному обеспечению.

Уязвимости операционной системы и прикладного ПО в частном случае могут представлять:

Прежде чем приступать к построению системы защиты информации необходимо провести анализ уязвимостей ИСПД и попытаться сократить их количество, то есть использовать метод превентивности. Можно закрыть лишние порты, поставить «заплатки» на программное обеспечение (например, service pack для Windows ), ввести более сильные методы аутентификации и т.п. Эти меры могут существенно сократить материальные, временные и трудовые затраты на построение системы защиты персональных данных в дальнейшем.

4.3. Наиболее часто реализуемые угрозы

В связи с повсеместным развитием Интернета наиболее часто атаки производятся с использованием уязвимостей протоколов сетевого взаимодействия. Рассмотрим 7 наиболее распространенных атак.

Данный вид атаки направлен в первую очередь на получение пароля и идентификатора пользователя путем «прослушивания сети». Реализуется это с помощью sniffer – специальная программа-анализатор, которая перехватывает все пакеты, идущие по сети. И если протокол, например, FTP или TELNET, передает аутентификационную информацию в открытом виде, то злоумышленник легко получает доступ к учетной записи пользователя.

Суть данной атаки состоит в сборе информации о топологии сети, об открытых портах, используемых протоколах и т.п. Как правило, реализация данной угрозы предшествует дальнейшим действиям злоумышленника с использованием полученных в результате сканирования данных.

Целью атаки является преодоление парольной защиты и получении НСД к чужой информации. Методов для кражи пароля очень много: простой перебор всех возможных значений пароля, перебор с помощью специальных программ ( атака словаря ), перехват пароля с помощью программы-анализатора сетевого трафика.

Такая угроза эффективно реализуется в системах, где применяются нестойкие алгоритмы идентификации и аутентификации хостов, пользователей и т.д.

Могут быть выделены две разновидности процесса реализации указанной угрозы: с установлением и без установления виртуального соединения.

Процесс реализации угрозы без установления виртуального соединения может иметь место в сетях, осуществляющих идентификацию передаваемых сообщений только по сетевому адресу отправителя. Сущность заключается в передаче служебных сообщений от имени сетевых управляющих устройств (например, от имени маршрутизаторов) об изменении маршрутно-адресных данных.

В результате реализации угрозы нарушитель получает права доступа, установленные его пользователем для доверенного абонента, к техническому средству ИСПД– цели угроз.

Данная атака стала возможной из-за недостатков протоколов маршрутизации (RIP, OSPF, LSP ) и управления сетью (ICMP, SNMP), таких как слабая аутентификация маршрутизаторов. Суть атаки состоит в том, что злоумышленник, используя уязвимости протоколов, вносит несанкционированные изменения в маршрутно-адресные таблицы.

Этот тип атак является одним из самых распространенных в настоящее время. Целью такой атаки является отказ в обслуживании, то есть нарушение доступности информации для законных субъектов информационного обмена.

Могут быть выделены несколько разновидностей таких угроз:

Результатом реализации данной угрозы может стать нарушение работоспособности соответствующей службы предоставления удаленного доступа к ПД в ИСПД, передача с одного адреса такого количества запросов на подключение к техническому средству в составе ИСПД, какое максимально может «вместить» трафик (направленный «шторм запросов»), что влечет за собой переполнение очереди запросов и отказ одной из сетевых служб или полную остановку компьютера из-за невозможности системы заниматься ничем другим, кроме обработки запросов.

Мы рассмотрели наиболее часто реализуемые угрозы при сетевом взаимодействии. На практике угроз значительно больше. Частная модель угроз безопасности строится на основе двух документов ФСТЭК – «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» и «Методика определения актуальных угроз безопасности персональных данных при их обработке в ИСПД». Если организация большая, и в ней несколько систем ИСПД, наиболее разумным решением будет привлечение квалифицированных специалистов сторонних фирм для построения частной модели угроз и проектирования СЗПД.

4.4. Организационно-распорядительная документация по защите ПД

1. Положение по обеспечению безопасности ПД. Это внутренний (локальный) документ организации. Строгой формы данного документа нет, но он должен удовлетворять требованиям ТК и ФЗ-152, а, следовательно, в нем должно быть указано:

Положение по обеспечению безопасности персональных данных утверждается руководителем организации или уполномоченным им лицом, вводится в действие приказом руководителя. Работодатель обязан ознакомить работника с Положением… под подпись.

В первую очередь доступ необходимо оформить сотрудникам кадровой службы, поскольку они собирают и формируют данные о работнике, а также сотрудникам бухгалтерии. Помимо того, доступ к этим сведениям могут получить руководители структурных подразделений (например, начальники отделов) – и это также необходимо отразить в списке. Однако все они вправе запрашивать не любые данные, а только те, которые необходимы для выполнения конкретных трудовых функций (например, чтобы рассчитать льготы по налогам, бухгалтерия получит не все сведения о работнике, а только данные о количестве его иждивенцев). Поэтому целесообразно прописать перечень информационных ресурсов, к которым пользователи допущены.

Список лиц, допущенных к обработке ПД, можно оформить в виде приложения к Положению по обеспечению безопасности персональных данных или отдельным документом, утвержденным руководителем.

3. Частная модель угроз (если ИСПД несколько, то модель угроз разрабатывается на каждую из них) – разрабатывается по результатам предварительного обследования. ФСТЭК России предлагает Базовую модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных, согласно которой при создании частной модели должны быть рассмотрены:

Разработанная модель угроз утверждается руководителем.

Для разработки модели угроз и требований оператору целесообразно привлекать специалистов организаций-лицензиатов ФСТЭК.

5. Инструкции в части обеспечения безопасности ПД при их обработке в ИСПД.

6. Рекомендации (инструкции) по использованию программных и аппаратных средств защиты информации.

Кроме того, до проведения всех мероприятий по защите ПД оператор должен назначить должностное лицо или (если ИСПД достаточно велика) структурное подразделение, ответственные за обеспечение безопасности ПД. Решение о назначении оформляется приказом руководителя. Задачи, функции и полномочия должностного лица ( подразделения ), ответственного за обеспечение безопасности ПД, определяются внутренними организационно-распорядительными документами (должностными инструкциями, регламентами).

К какому классу относятся угрозы типа отказ в обслуживании

3 Угрозы при использовании глобальной сети Интернет в качестве среды передачи данных

3.4 Общая характеристика угроз безопасности ЛВС ПЦО, реализуемых с использованием протоколов межсетевого взаимодействия

4.2 Защита от угроз при помощи межсетевых экранов

6 Типовые схемы защиты ЛВС ПЦО

Приложение А. Пример программирования межсетевого экрана на основе маршрутизатора Cisco

А.1 Пользовательский интерфейс маршрутизатора и режимы

А.2 Вывод информации о конфигурации маршрутизатора

А.3 Запуск маршрутизатора и его начальное конфигурирование

А.4 Конфигурирование маршрутизаторов

А.4.1 Конфигурирование IP-адресов интерфейсов маршрутизатора

А.4.2 Конфигурирование маршрутизатора и протоколы маршрутизации RIP и IGRP

А.4.3 Списки управления доступом (ACL)

Приложение В. Пример настройки маршрутизатора Mikrotik

3.4 Общая характеристика угроз безопасности ЛВС ПЦО, реализуемых с использованием протоколов межсетевого взаимодействия

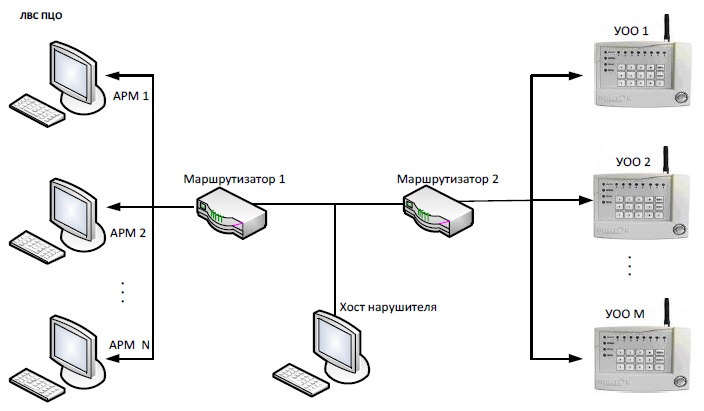

Если АРМ реализован на базе локальной или распределенной информационной системы, подключенной к сетям общего пользования и (или) сетям международного информационного обмена, то в ней могут быть реализованы угрозы безопасности информации путем использования протоколов межсетевого взаимодействия. При этом может обеспечиваться НСД к СИн или реализовываться угроза отказа в обслуживания.

Можно выделить семь наиболее часто реализуемых в настоящее время угроз.

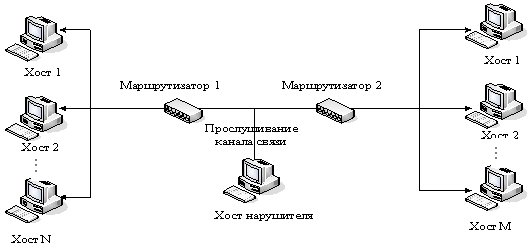

1. Анализ сетевого трафика (рисунок 3.2).

Рисунок 3.2 Схема реализации угрозы «Анализ сетевого трафика»

Эта угроза реализуется с помощью специальной программы-анализатора пакетов (sniffer), перехватывающей все пакеты, передаваемые по сегменту сети, и выделяющей среди них те, в которых передаются телеграммы от УОО к АРМ и от АРМ к УОО. В ходе реализации угрозы нарушитель изучает логику работы СПИ – то есть стремится получить однозначное соответствие событий, происходящих в СПИ, и команд, пересылаемых при этом хостами, в момент появления данных событий. Под хостами в данном случае понимается компьютер или сервер, а также УОО, подключенный к локальной или глобальной сети. В дальнейшем это позволяет злоумышленнику на основе задания соответствующих команд, например, перехватить поток передаваемых данных, которыми обмениваются компоненты СПИ, для подмены информации или модификации.

2. Сканирование сети.

Сущность процесса реализации угрозы заключается в передаче запросов сетевым службам хостов ЛВС ПЦО и анализе ответов от них. Цель – выявление используемых протоколов, доступных портов сетевых служб, законов формирования идентификаторов соединений, определение активных сетевых сервисов.

3. Угроза выявления пароля.

Цель реализации угрозы состоит в получении НСД путем преодоления парольной защиты. Злоумышленник может реализовывать угрозу с помощью целого ряда методов, таких как простой перебор, перебор с использованием специальных словарей, установка вредоносной программы для перехвата пароля, подмена доверенного объекта сети (IP-spoofing) и перехват пакетов (sniffing). В основном для реализации угрозы используются специальные программы, которые пытаются получить доступ к хосту путем последовательного подбора паролей. В случае успеха, злоумышленник может создать для себя «проход» для будущего доступа, который будет действовать, даже если на хосте изменить пароль доступа.

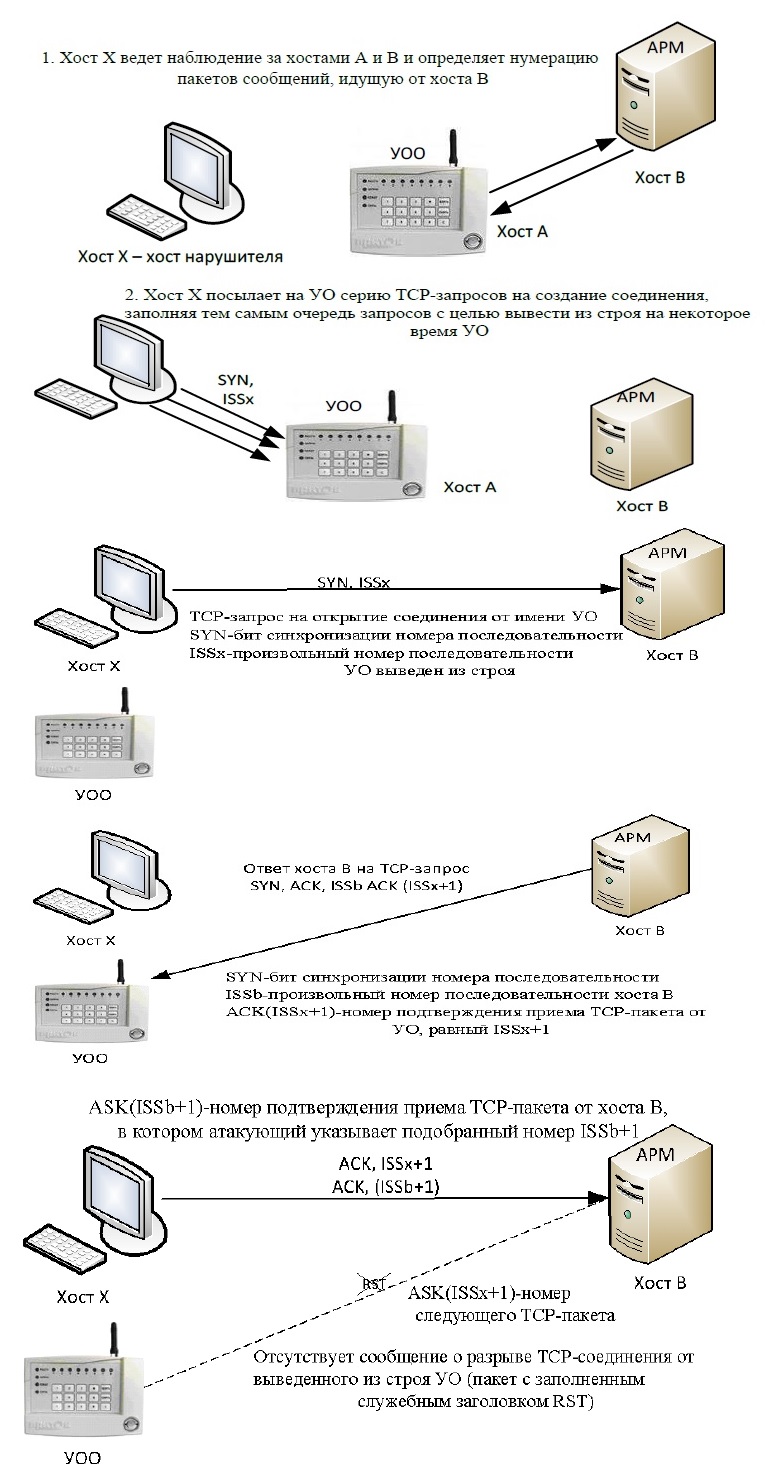

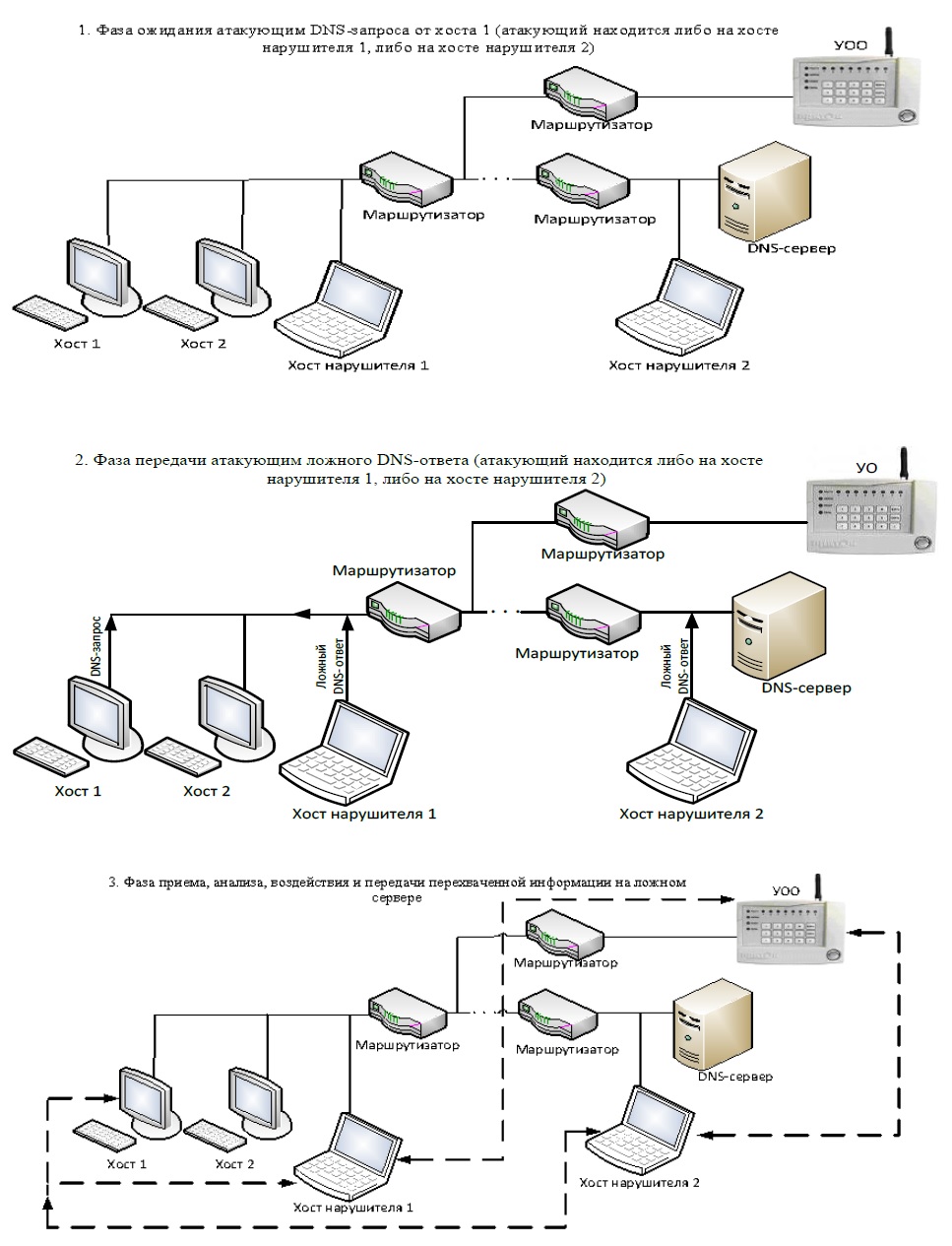

4. Подмена доверенного объекта сети (УОО) и передача по каналам связи сообщений от его имени (рисунок 3.3).

Рисунок 3.3 Схема реализации угрозы «Подмена доверенного объекта сети (УОО)»

Такая угроза эффективно реализуется в системах, где применяются нестойкие алгоритмы идентификации и аутентификации хостов, пользователей и т.д. Под доверенным объектом понимается УОО – устройство оконечное объектовое, легально подключенное к серверу.

Могут быть выделены две разновидности процесса реализации указанной угрозы: с установлением и без установления виртуального соединения.

Процесс реализации с установлением виртуального соединения состоит в присвоении прав УОО, что позволяет нарушителю вести сеанс работы с АРМ от имени УОО.

Реализация угрозы данного типа требует преодоления системы идентификации и аутентификации сообщений (например, атака rsh-службы UNIX-хоста).

Процесс реализации угрозы без установления виртуального соединения может иметь место в сетях, осуществляющих идентификацию передаваемых сообщений только по сетевому адресу отправителя. Сущность заключается в передаче служебных сообщений от имени сетевых управляющих устройств (например, от имени маршрутизаторов) об изменении маршрутно-адресных данных.

В результате реализации угрозы нарушитель получает права доступа, установленные для УОО, к техническому средству ЛВС ПЦО – цели угроз.

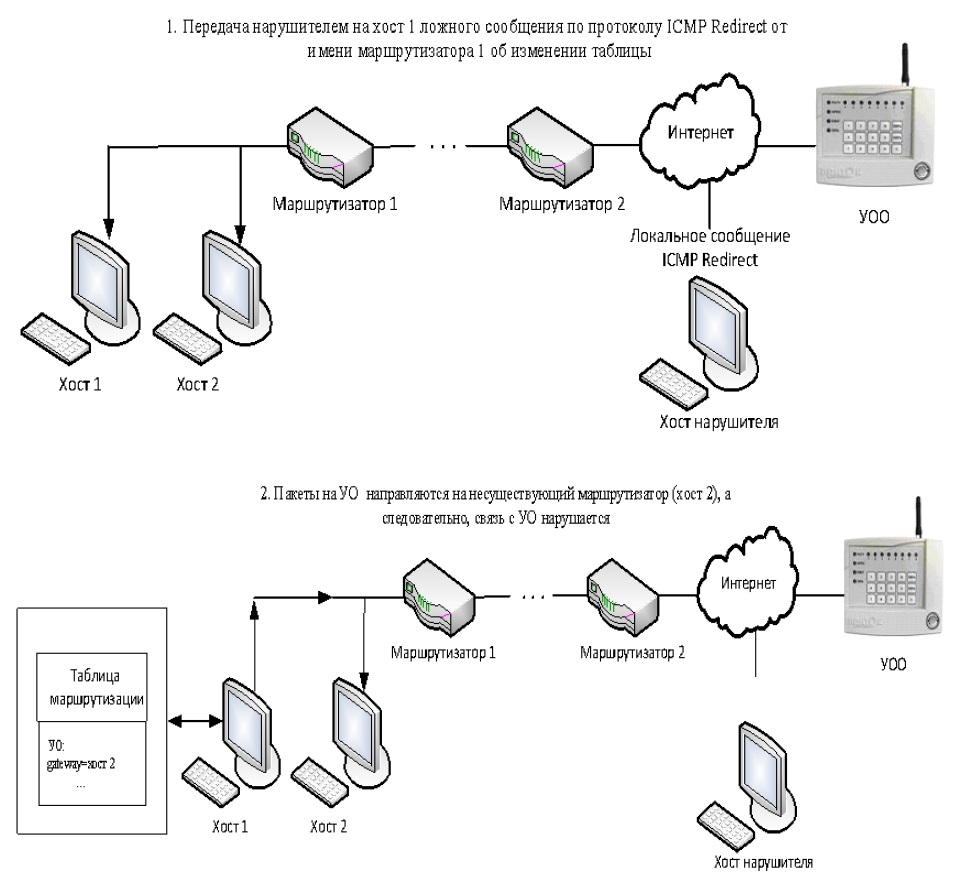

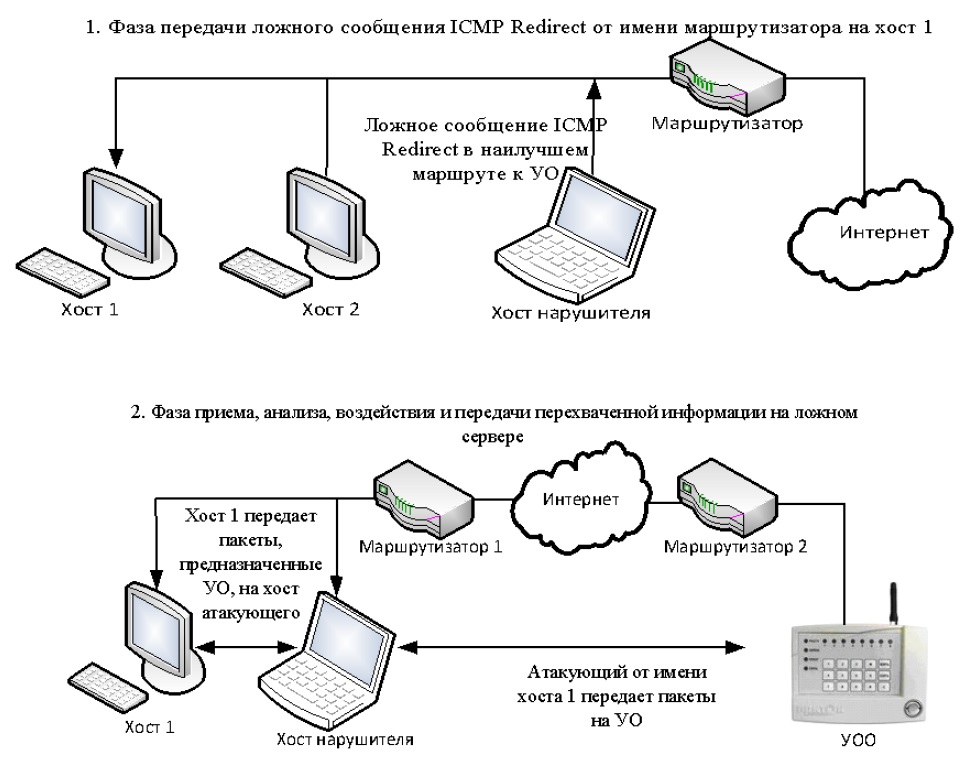

5. Навязывание ложного маршрута сети.

Данная угроза реализуется одним из двух способов: путем внутрисегментного или межсегментного навязывания. Возможность навязывания ложного маршрута обусловлена недостатками, присущими алгоритмам маршрутизации (в частности, из-за проблемы идентификации сетевых управляющих устройств), в результате чего можно попасть, например, на хост или в сеть, где можно войти в операционную среду технического средства в составе СПИ. Реализация угрозы основывается на несанкционированном использовании протоколов маршрутизации (RIP, OSPF, LSP) и управления сетью (ICMP, SNMP) для внесения изменений в маршрутно-адресные таблицы. При этом нарушителю необходимо послать от имени сетевого управляющего устройства (например, маршрутизатора) управляющее сообщение (рисунки 3.4. и 3.5.).

Рисунок 3.4. Схема реализации атаки «Навязывание ложного маршрута» (внутрисегментное) с использованием протокола ICMP с целью нарушения связи

Рисунок 3.5. Схема реализации угрозы «Навязывание ложного маршрута» (межсегментное) с целью перехвата трафика

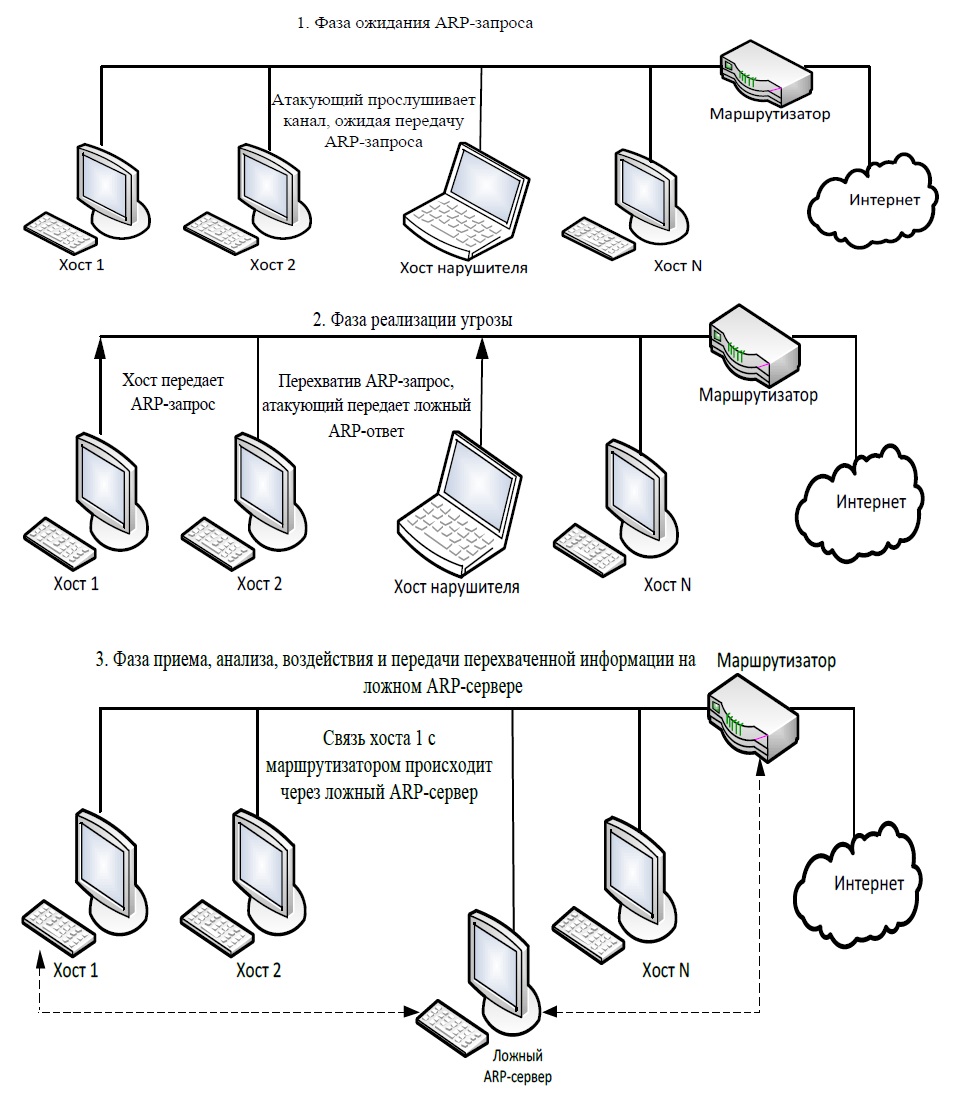

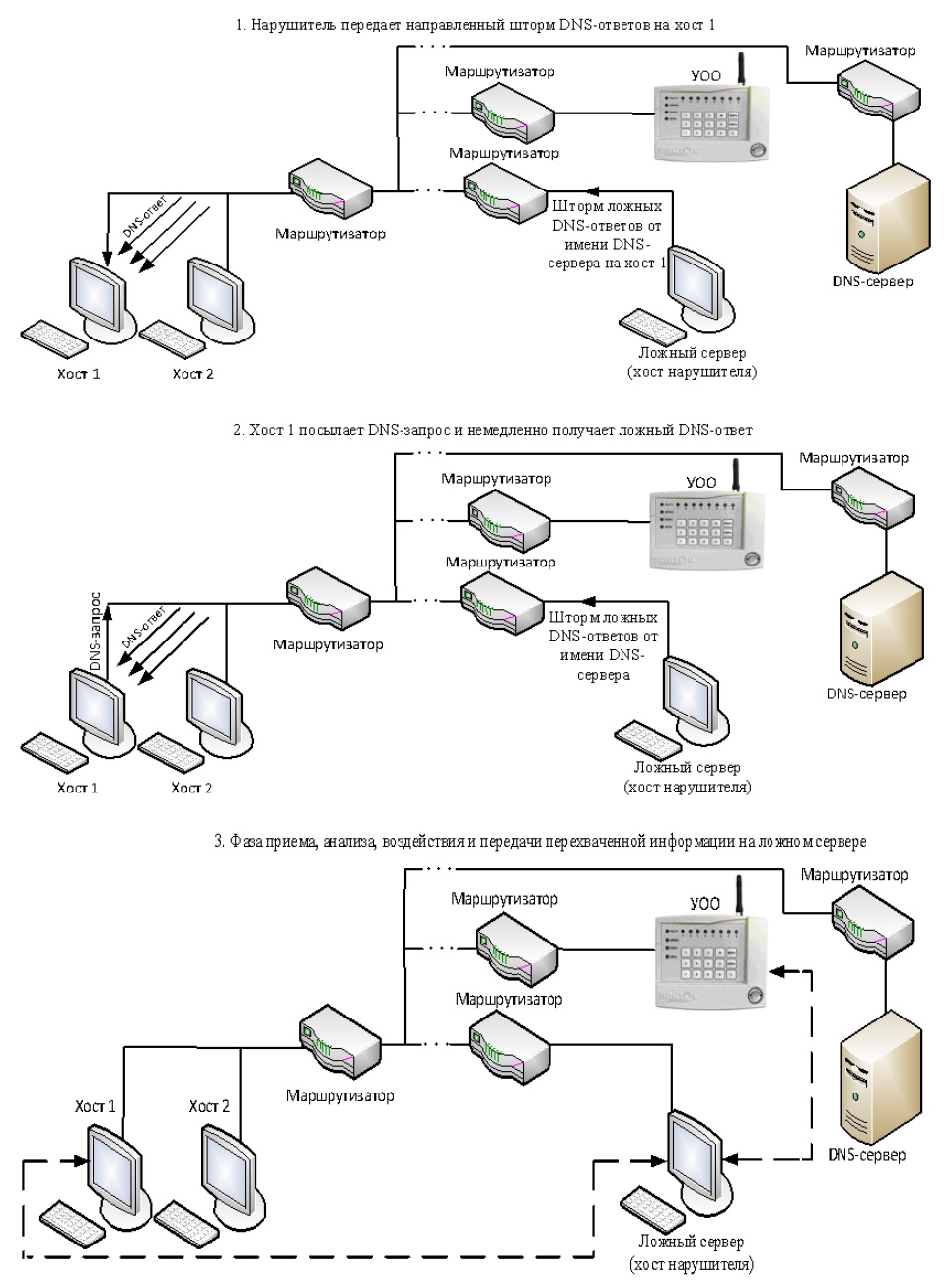

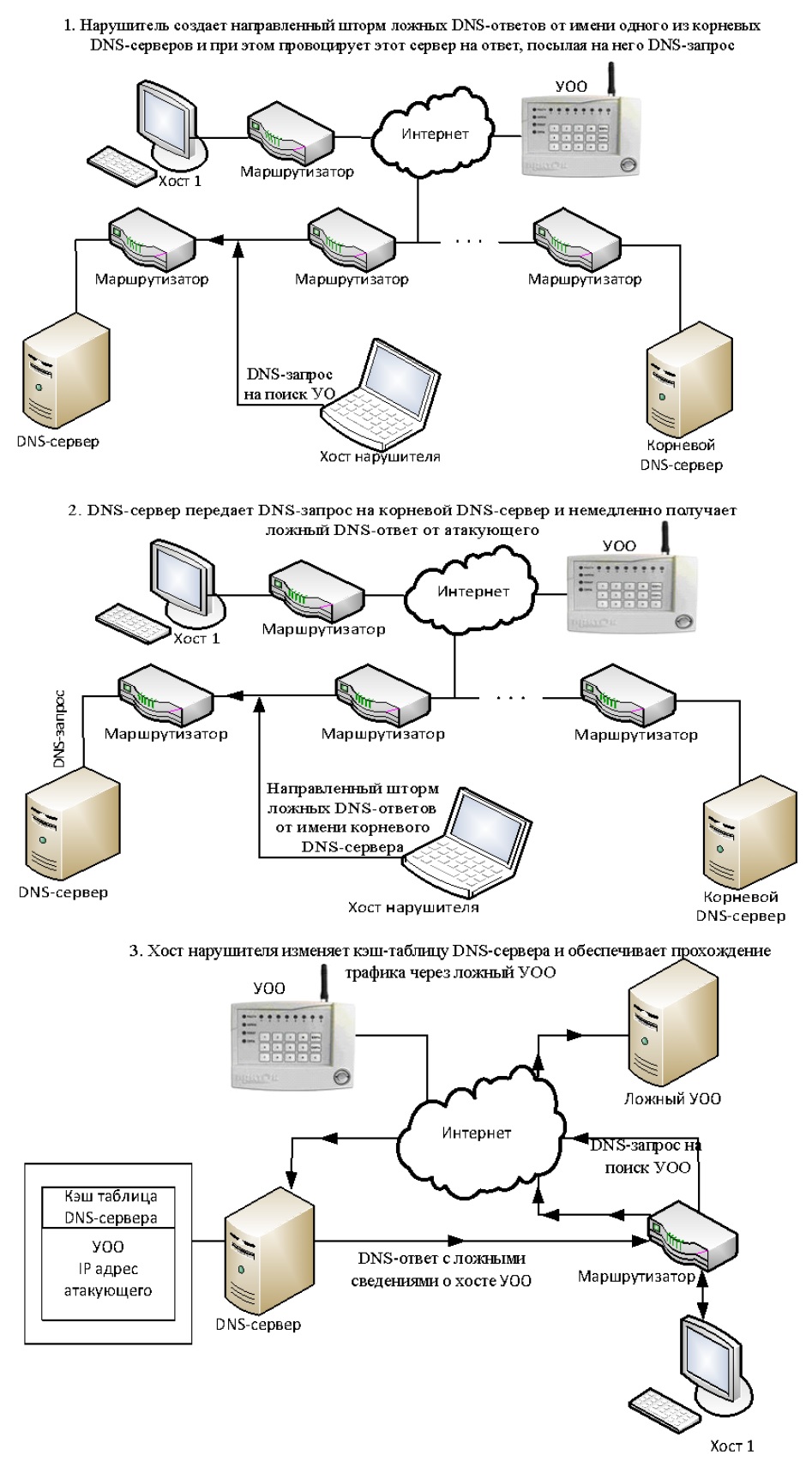

6. Внедрение ложного объекта сети.

Рисунок 3.6. Схема реализации угрозы «Внедрение ложного ARP-сервера»

Рисунок 3.7. Схема реализации угрозы «Внедрение ложного DNS-сервера» путем перехвата DNS-запроса

Рисунок 3.8. Схема реализации угрозы «внедрение ложного DNS-сервера» путем шторма DNS-ответов на компьютер сети

Рисунок 3.9. Схема реализации угрозы «Внедрение ложного DNS-сервера» путем шторма DNS-ответов на DNS-сервер

7. Отказ в обслуживании.

Эти угрозы основаны на недостатках сетевого программного обеспечения, его уязвимостях, позволяющих нарушителю создавать условия, когда операционная система оказывается не в состоянии обрабатывать поступающие пакеты.

Могут быть выделены несколько разновидностей таких угроз:

а) скрытый отказ в обслуживании, вызванный привлечением части ресурсов АРМ на обработку пакетов, передаваемых злоумышленником со снижением пропускной способности каналов связи, производительности сетевых устройств, нарушением требований ко времени обработки запросов.

Примерами реализации угроз подобного рода могут служить: направленный шторм эхо-запросов по протоколу ICMP (Ping flooding), шторм запросов на установление TCP-соединений (SYN-flooding);

б) явный отказ в обслуживании, вызванный исчерпанием ресурсов АРМ при обработке пакетов, передаваемых злоумышленником (занятие всей полосы пропускания каналов связи, переполнение очередей запросов на обслуживание), при котором легальные запросы не могут быть переданы через сеть из-за недоступности среды передачи либо получают отказ в обслуживании ввиду переполнения очередей запросов, дискового пространства памяти и т.д.

Примерами угроз данного типа могут служить шторм широковещательных ICMP-эхо-запросов (Smurf), направленный шторм (SYN-flooding);

в) явный отказ в обслуживании, вызванный нарушением логической связности между техническими средствами СПИ при передаче нарушителем управляющих сообщений от имени сетевых устройств, приводящих к изменению маршрутно-адресных данных (например, ICMP Redirect Host, DNS-flooding) или идентификационной и аутентификационной информации;

г) явный отказ в обслуживании, вызванный передачей злоумышленником пакетов с нестандартными атрибутами (угрозы типа «Land», «TearDrop», «Bonk», «Nuke», «UDP-bomb») или имеющих длину, превышающую максимально допустимый размер (угроза типа «Ping Death»), что может привести к сбою сетевых устройств, участвующих в обработке запросов, при условии наличия ошибок в программах, реализующих протоколы сетевого обмена.

Результатом реализации данной угрозы может стать нарушение передачи сообщений от УОО к АРМ, передача такого количества запросов на подключение к АРМ, какое максимально может «вместить» трафик (направленный «шторм запросов»), что влечет за собой переполнение очереди запросов и отказ одной из сетевых служб или полную остановку компьютера АРМ из-за невозможности заниматься ничем другим, кроме обработки запросов.

Возможные последствия от реализации угроз различных классов приведены в табл. 3.2.

Таблица 3.2. Возможные последствия реализации угроз различных классов

Анализ сетевого трафика

Исследование характеристик сетевого трафика, перехват передаваемых данных, в том числе идентификаторов и паролей пользователей

Определение протоколов, доступных портов сетевых служб, законов формирования идентификаторов соединений, активных сетевых сервисов, идентификаторов и паролей пользователей

Выполнение любого деструктивного действия, связанного с получением несанкционированного доступа

Подмена доверенного объекта сети

Изменение трассы прохождения сообщений, несанкционированное изменение маршрутно-адресных данных. Несанкционированный доступ к сетевым ресурсам, навязывание ложной информации

Навязывание ложного маршрута

Несанкционированное изменение маршрутно-адресных данных, анализ и модификация передаваемых данных, навязывание ложных сообщений

Внедрение ложного объекта сети

Перехват и просмотр трафика. Несанкционированный доступ к сетевым ресурсам, навязывание ложной информации.

Частичное исчерпание ресурсов

Снижение пропускной способности каналов связи, производительности сетевых устройств. Снижение производительности серверных приложений.

Полное исчерпание ресурсов

Невозможность передачи сообщений из-за отсутствия доступа к среде передачи, отказ в установлении соединения. Отказ в предоставлении сервиса (электронной почты, файлового и т.д.)

Нарушение логической связности между атрибутами, данными, объектами

Невозможность передачи, сообщений из-за отсутствия корректных маршрутно-адресных данных. Невозможность получения услуг ввиду несанкционированной модификации идентификаторов, паролей и т.п.

Использование ошибок в программах

Нарушение работоспособности сетевых устройств

Путем рассылки файлов, содержащих деструктивный исполняемый код, вирусное заражение

Нарушение конфиденциальности, целостности, доступности информации

Путем переполнения буфера серверного приложения

Путем использования возможностей удаленного управления системой, предоставляемых скрытыми программными и аппаратными закладками либо используемыми штатными средствами

Скрытое управление системой

Процесс реализации угрозы в общем случае состоит из четырех этапов:

— вторжения (проникновения в операционную среду);

— осуществления несанкционированного доступа;

— ликвидации следов несанкционированного доступа.

На этапе сбора информации нарушителя могут интересовать различные сведения об ЛВС ПЦО, в том числе:

а) о топологии сети, в которой функционирует система. Для определения доступности хоста могут использоваться простейшие команды (например, команда ping для посылки ICMP-запросов ECHO_REQUEST с ожиданием на них ICMP-ответов ECHO_REPLY). Существуют утилиты, осуществляющие параллельное определение доступности хостов (такие как fping), которые способны просканировать большую область адресного пространства на предмет доступности хостов за короткий промежуток времени. Топология сети часто определяется на основании «счетчика узлов» (дистанции между хостами). При этом могут применяться такие методы, как «модуляции TTL» и записи маршрута.

Метод «модуляции TTL» реализован программой traceroute (для Windows NT – tracert.exe) и заключается в модуляции поля TTL IP-пакетов. Для записи маршрута могут использоваться ICMP-пакеты, создаваемые командой ping.

Сбор информации может быть также основан на запросах:

— к DNS-серверу о списке зарегистрированных (и, вероятно, активных) хостов;

— к маршрутизатору на основе протокола RIP об известных маршрутах (информация о топологии сети);

— к некорректно сконфигурированным устройствам, поддерживающим протокол SNMP (информация о топологии сети).

Если ЛВС ПЦО находится за межсетевым экраном (МЭ), возможен сбор информации о конфигурации МЭ и о топологии ЛВС ПЦО за МЭ, в том числе путем посылки пакетов на все порты всех предполагаемых хостов внутренней (защищаемой) сети;

б) о типе операционной системы (ОС) в ЛВС ПЦО. Самый известный способ определения типа ОС хоста основан на том, что различные типы ОС по-разному реализуют требования стандартов RFC к стеку TCP/IP. Это позволяет нарушителю удаленно идентифицировать тип ОС, установленной на хосте ЛВС ПЦО путем посылки специальным образом сформированных запросов и анализа полученных ответов.

Существуют специальные средства, реализующие данные методы, в частности, Nmap и QueSO. Можно отметить также такой метод определения типа ОС, как простейший запрос на установление соединения по протоколу удаленного доступа telnet (telnet-соединения), в результате которого по «внешнему виду» ответа можно определить тип ОС хоста. Наличие определенных сервисов также может служить дополнительным признаком для определения типа ОС хоста;

в) о функционирующих на хостах сервисах. Определение сервисов, исполняемых на хосте, основано на методе выявления «открытых портов», направленном на сбор информации о доступности хоста. Например, для определения доступности UDP-порта необходимо получить отклик в ответ на посылку UDP-пакета соответствующему порту:

— если в ответ пришло сообщение ICMP PORT UNREACHEBLE, то соответствующий сервис недоступен;

— если данное сообщение не поступило, то порт «открыт».

Возможны весьма разнообразные вариации использования этого метода в зависимости от используемого протокола в стеке протоколов TCP/IP.

Для автоматизации сбора информации о локальной сети разработано множество программных средств. В качестве примера можно отметить следующие из них:

1) Strobe, Portscanner – оптимизированные средства определения доступных сервисов на основе опроса TCP-портов;

2) Nmap – средство сканирования доступных сервисов, предназначенное для ОС Linux, FreeBSD, Open BSD, Solaris, Windows NT. Является самым популярным в настоящее время средством сканирования сетевых сервисов;

3) Queso – высокоточное средство определения ОС хоста сети на основе посылки цепи корректных и некорректных TCP-пакетов, анализа отклика и сравнения его с множеством известных откликов различных ОС. Данное средство также является популярным на сегодняшний день средством сканирования;

4) Cheops – сканер топологии сети позволяет получить топологию сети, включая картину домена, области IP-адресов и т.д. При этом определяется ОС хоста, а также возможные сетевые устройства (принтеры, маршрутизаторы и т.д.);

5) Firewalk – сканер, использующий методы программы traceroute в интересах анализа отклика на IP-пакеты для определения конфигурации межсетевого экрана и построения топологии сети.

На этапе вторжения исследуется наличие типовых уязвимостей в системных сервисах или ошибок в администрировании системы. Успешным результатом использования уязвимостей обычно является получение процессом нарушителя привилегированного режима выполнения (доступа к привилегированному режиму выполнения командного процессора), внесение в систему учетной записи незаконного пользователя, получение файла паролей или нарушение работоспособности атакуемого хоста.

Этот этап развития угрозы, как правило, является многофазным. К фазам процесса реализации угрозы могут относиться, например:

— установление связи с хостом, относительно которого реализуется угроза;

— внедрение вредоносной программы в интересах расширения прав и др.

Угрозы, реализуемые на этапе вторжения, подразделяются по уровням стека протоколов TCP/IP, поскольку формируются на сетевом, транспортном или прикладном уровне в зависимости от используемого механизма вторжения.

К типовым угрозам, реализуемым на сетевом и транспортном уровнях, относятся такие как:

a) угроза, направленная на подмену УОО;

б) угроза, направленная на создание в сети ложного маршрута;

в) угрозы, направленные на создание ложного УОО с использованием недостатков алгоритмов удаленного поиска;

г) угрозы типа «отказ в обслуживании», основанные на IP-дефрагментации, на формировании некорректных ICMP-запросов (например, атака «Ping of Death» и «Smurf»), на формировании некорректных TCP-запросов (атака «Land»), на создании «шторма» пакетов с запросами на соединение (атаки «SYN Flood») и др.

К типовым угрозам, реализуемым на прикладном уровне, относятся угрозы, направленные на несанкционированный запуск приложений, угрозы, реализация которых связана с внедрением программных закладок (типа «троянский конь»), с выявлением паролей доступа в сеть или к определенному хосту и т.д.

Если реализация угрозы не принесла нарушителю наивысших прав доступа в системе, возможны попытки расширения этих прав до максимально возможного уровня. Для этого могут использоваться уязвимости не только сетевых сервисов, но и уязвимости системного программного обеспечения хостов ЛВС ПЦО.

На этапе реализации несанкционированного доступа осуществляется собственно достижение цели реализации угрозы:

— нарушение конфиденциальности (копирование, неправомерное распространение);

— нарушение целостности (уничтожение, изменение);

— нарушение доступности (блокирование).

На этом же этапе, после указанных действий, как правило, формируется так называемый «черный вход» в виде одного из сервисов (демонов), обслуживающих некоторый порт и выполняющих команды нарушителя.

«Черный вход» позволяет нарушителю внедрить в ЛВС ПЦО вредоносную программу, например, «анализатор паролей» (password sniffer) – программу, выделяющую пользовательские идентификаторы и пароли из сетевого трафика при работе протоколов высокого уровня (ftp, telnet, rlogin и т.д.). Объектами внедрения вредоносных программ могут быть программы аутентификации и идентификации, сетевые сервисы, ядро операционной системы, файловая система, библиотеки и т.д.

Наконец, на этапе ликвидации следов реализации угрозы осуществляется попытка уничтожения следов действий нарушителя. При этом удаляются соответствующие записи из всех возможных журналов аудита, в том числе записи о факте сбора информации.