к каким вирусам относятся троянский конь

К каким вирусам относятся троянский конь

Что такое «компьютерный вирус?

-это программы, которые могут «размножаться» и скрытно внедрять свои копии в файлы, загрузочные секторы дисков и документы

«К каким вирусам относится «троянский конь»?

-интернет-черви;

«Какие файлы заражают макро-вирусы»

-файлы документов Word и электронных таблиц Excel»

«Неопасные компьютерные вирусы могут привести»

-к уменьшению свободной памяти компьютера

«По какому обязательному признаку название «вирус» было отнесено к компьютерным программам?»

-способность к саморазмножению

«Какой вид компьютерных вирусов внедряются и поражают исполнительный файлы с расширением *.exe, *.com?

-1) файловые вирусы;

«Компьютерные вирусы:»

-2) пишутся людьми специально для нанесения ущерба пользователям ПК;

«Отличительными особенностями компьютерного вируса являются:»

-4) маленький объем; способность к самостоятельному запуску и многократному копированию кода, к созданию помех корректной работе компьютера;

«Загрузочные вирусы:»

-1) поражают загрузочные сектора дисков;

«Сетевые вирусы:»

4) передают по компьютерным сетям свой программый код и запускают его на компьютерах, подключенных к сети;

«Программа, которая после специального запуска со стороны пользователя проверяет файлы и оперативную память на наличие вирусов и обеспечивает нейтрализацию виросов, называется»

-1) антивирусный сканер

«Программа, которая постоянно находится в оперативной памяти компьютера и обеспечивает проверку файлов в процессе их загрузки в оперативную память на наличие вирусов, называется»

-2) антивирусный монитор

«Вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам, называется»

-3) троянской программой

«Массово рассылаемая информация рекламного или иного характера, отправляемая людям, не выразившим желание ее получать, называется»

-1) спамом

«Программа, предназначенная для проникновения в удаленный компьютер с целью дальнейшего управления им, называется»

-4) хакерской утилитой

Как не стать жертвой троянца? Держать шлюзы закрытыми

Троянец (троянский вирус или троянская программа)- это тип вредоносных программ, маскирующихся под легитимное ПО. Он часто используется киберпреступниками для кражи личных данных, слежения за пользователями и получения несанкционированного доступа к системам. Если вы в последние десять лет уделяли внимание вопросам компьютерной и интернет-безопасности, вы, несомненно, встречали термин «Троянская программа». Вы, наверняка знаете, что эти ничего хорошего от этих вредоносных программ ждать не стоит, но вы можете не знать о том, что они могут сделать с вашим компьютером, как они в него попадают и как этого не допустить. Имея представление о том, что такое троянская программа и какими проблемами она может для вас обернуться, вы получаете возможность избежать столкновения с этими опасными образцами вредоносного ПО.

Что такое троянский вирус?

Как работает троянец (троянский вирус)

Как и в истории с троянским конем из древнегреческой мифологии троянская вредоносная программа появляется в «образе» того, что вы хотите. Она часто маскируется под бесплатное ПО или вложение в электронном письме, а затем, как только вы даете ей разрешение на установку на вашем компьютере, она открывает шлюзы.

Как только у троянца появляется доступ к вашему компьютеру, он может делать что угодно, но большинство этих вредоносных программ стремятся получить полный контроль над вашим компьютером. Иными словами, все ваши действия на компьютере записываются и отправляются на сервер, указанный трояном. Это особенно опасно, если вы на своем компьютере выполняете финансовые транзакции, поскольку троянская программа отправляет информацию о вашей банковской карте или платежных реквизитах людям, которые могут использовать или продать ее. С помощью троянцев злоумышленники могут превратить ваш компьютер в зомби и использовать его для запуска кибератак по всему миру.

Как защититься от троянских программ

Всегда обновляйте программное обеспечение. Это вдвойне актуально для важных программ, таких как ваша операционная система и браузер. Хакеры используют известные бреши в системе защиты в этих типах программ, и через них засылают на ваш компьютер троянцев, которые делают так свою черную работу. Производитель ПО, как правило, выпускает исправления для этих уязвимостей, но они не принесут вам никакой пользы, если вы не будете поддерживать последнюю версию программного обеспечения на вашем устройстве. Чтобы ваше интернет-соединение было максимально безопасным, всегда должен быть включен сетевой экран. Как программные, так и аппаратные сетевые экраны отлично справляются с фильтрацией вредоносного трафика и часто могут предотвратить загрузку троянских программ на ваш компьютер.

Все это полезно, но чтобы полностью обезопасить себя, следует установить антивирусное программное обеспечение или утилиту для удаления троянских программ. Это ПО (при условии того, что оно регулярно обновляется) сканирует вашу систему на наличие троянцев и автоматически проверяет любую программу или файл, которые вы исполняете, чтобы обеспечить его безопасность. В Интернете есть бесплатные утилиты для удаления троянских программ, но мало какие из них регулярно обновляются, а некоторые даже сами являются троянцами. Чтобы лучше защитить ваш компьютер, используйте антивирусное ПО известных производителей с бесплатной пробной версией. Это позволит вам оценить преимущества той или иной программы, прежде чем покупать ее. Такие программы часто входят в общий пакет безопасности, но при этом предоставляют вам возможность указать нужные вам функции защиты, а ненужные отключить.

Защита вашего компьютера от троянских программ не должна быть неподъёмной задачей. Следуя нескольким простым правилам безопасного поведения в Интернете и используя надежное защитное решение, вы можете быть уверены, что ваш компьютер защищен от подавляющего большинства троянских и других вредоносных программ.

Троянская программа вирус

Троянские программы могут серьезно осложнить жизнь любому владельцу компьютера. В некоторой степени они схожи с вирусами, так как направлены на причинение вреда пользователю. Ущерб не обязательно явно выражен и заметен, однако, так или иначе на операционную систему оказывается отрицательное влияние. Подобная троянская программа вирус может устанавливаться под видом полезного ПО или вовсе быть незаметной для пользователя.

Понятие троянской программы

Троянская программа — это вредоносная утилита, существенно отличающаяся от классического типа вирусов, которые внедряются на компьютер пользователя с помощью собственных алгоритмов. В отличие от них для появления трояна обязательным условием является активное участие человека, так как, самостоятельно троян распространяться не способен. Как правило, данные утилиты маскируются под другие типы файлов — от пакетов установщиков, до мультимедийных данных. Запуская, такой троянский конь вирус, пользователь активирует алгоритмы вредоносной программы. В некоторых случаях трояны становятся частью многосоставного вируса.

Способы внедрения вредоносного ПО

Следует понимать, что цель злоумышленника, создавшего любой троянский вирус — заставить конечного пользователя запустить файл, содержащий в себе её код. Мошенники придумали множество действенных способов, в большей части которых человек даже не узнает о поражении трояном своего ПК.

Часто используется маскировка троянской программы под популярные пакеты установщиков ПО и игровых приложений. В дальнейшем, такой файл выкладывается на ненадёжном файлообменнике или недоброкачественном софт-портале. Помимо этого, вредоносную программу можно подцепить в интернет мессенджере, электронном письме, социальной сети, а также в других подобных ресурсах.

Наиболее часто встречаемый сценарий — просьба загрузить дополнительное ПО не с официального сайта разработчика. Это могут быть драйвера к оборудованию, браузеры, обновления, игры и другие утилиты. Также, пользователя могут убеждать перейти по непроверенной ссылке социальных сетях и мессенджерах.

Признаки заражения

О появлении на компьютере вредоносной программы данного типа могут свидетельствовать различные симптомы. Как правило, пользователь узнает об этом достаточно быстро:

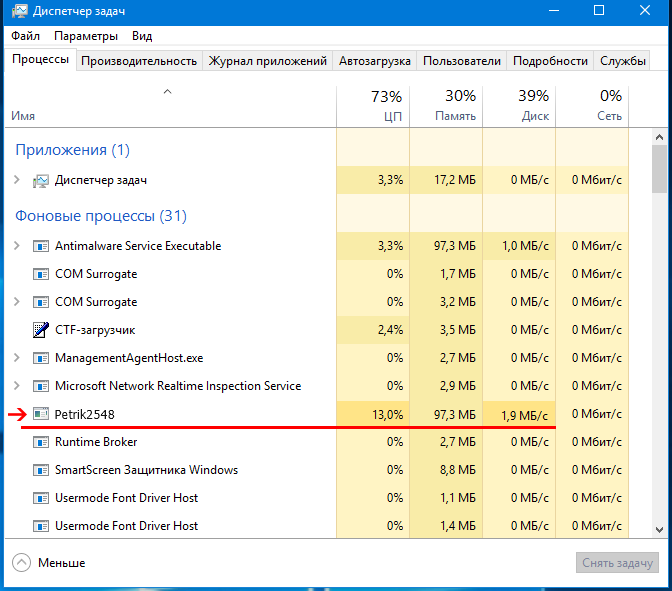

В некоторых случаях программа не проявляет себя настолько явно, однако, побочные признаки всё же присутствуют. Особенно заметно это для компьютеров с малой производительностью — трояны сильно нагружают процессор, температура CPU подымается, из-за чего компьютер работает очень медленно. В диспетчере задач большая часть ресурсов ПК будет использоваться неизвестным процессом. При обнаружении любого из перечисленных симптомов — проверка компьютера на вирусы обязательна.

Иллюстрация ниже отображает вредоносное действие, оказываемое на систему в одном случае из моей практики. Причём обратите внимание, данный вредоносный процесс не нагружает систему на все 100%, для того, чтобы как можно дольше оставаться незамеченным, тем не менее мешать запуску приложений. Непонятное название сразу бросается в глаза.

Назначение троянской программы

Как правило, любая троянская программа пишется с определённой целью. В основном это обогащение, шпионаж и сведение личных счетов. От того, к каким вирусам относится троянский конь, вытекают и последствия для конечного пользователя:

Помимо приведённых целей, вредоносное ПО может использоваться в личных целях, например для мести или шантажа. Поэтому, лучше всего иметь как минимум установленный бесплатный антивирус, для избегания проникновения вредителя на компьютер.

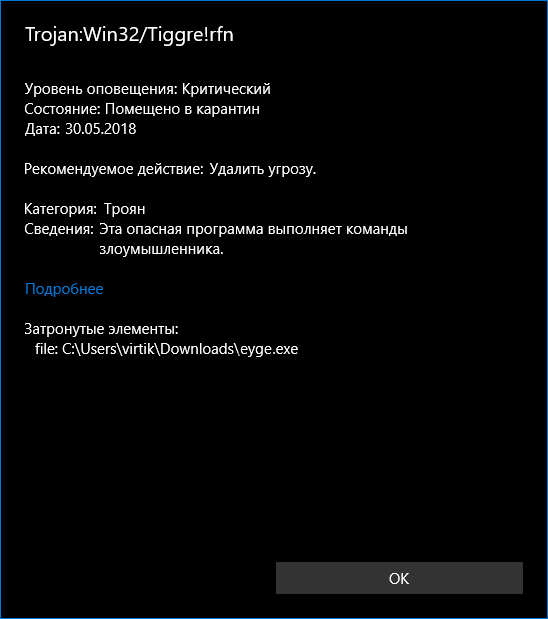

Как удалить троянский вирус

Достаточно эффективный метод избежать внедрения троянской программы — на постоянной основе пользоваться надёжным антивирусом. Многие утилиты способны блокировать запуск трояна. Несмотря на то, что специализированное защитное ПО продолжает постоянно совершенствоваться, в некоторых случаях оно может не обнаружить угрозу.

Если сканирование антивирусом не дало результатов, то требуется тщательно изучить все действующие процессы в диспетчере задач и постараться удалить вирус вручную. Если название процесса неизвестно и существует потребление многих ресурсов процессора, то существует большая вероятность, что это троян.

Кроме того, полезной может оказаться очистка кэша в браузерах, а также папки «Temp». Помочь в этом могут специализированные программы чистильщики, например, утилита для очистки компьютера Ccleaner. Ваши вопросы можно задать в комментариях ниже, либо перейдите на страницу «Контакты» заполните и пошлите мне форму.

К каким вирусам относятся троянский конь

Троянские вирусы и программы: в чем их опасность

Троянский вирус (троян, троянский конь) – это вредоносная программа, которая умело проникает в систему под видом легального приложения или программного обеспечения. Он может годами находиться на компьютере или смартфоне без ведома пользователя.

● собирать конфиденциальную информацию;

● распространять в интернете личные данные с устройства;

● самовольно загружать или удалять какие-либо файлы;

● отслеживать ваше местоположение;

● делать спам-рассылку;

● влиять на работоспособность всей системы и т.д.

В отличие от других распространенных вирусов, трояны – это программы. Им достаточно воздействовать лишь на один элемент в ПО для выполнения своей «грязной работы». Как правило, вирус троян захватывает отдельный файл, разрушает или видоизменяет его. Самое опасное в том, что это вредоносное ПО может отлично имитировать и даже полностью заменить лицензионные программы, находясь в их исходном коде.

Способность маскироваться есть и среди других компьютерных вирусов. Но, в отличие от своих «собратьев», трояны не могут самовоспроизводиться, следовательно, и самостоятельно распространяться.

Виды троянских вирусов

Тела подобных программ всегда разрабатываются вручную и в 99% случаев служат для вредоносных целей. В зависимости от типа действия, троянские вирусы можно разделить на следующие виды:

● Удаленный доступ (Backdoors)

Так называемые бэкдоры открывают злоумышленнику доступ к удаленному управлению компьютером. Это один из самых распространенных троянов для захвата целой сети устройств. Нарушитель может делать что угодно на зараженном ПК: скачивать неизвестные приложения, удалять ваши файлы (фото, видео), просматривать действия на экране, использовать устройство для майнинга или нелегальной торговли.

● Кража данных (Trojan-Banker)

Эти троянские программы предназначены для отслеживания и кражи всех учетных данных, относящихся к категории интернет-банкинга. Иными словами, они позволяют вору получить доступ к системе электронных платежей, кредитных и дебетовых карт.

● DoS-атаки

Один из самых простых, но очень вредных троянов. Он может прекратить работу практически любого веб-адреса путем огромного потока запросов. В результате в системе возникает перегрузка, что приводит к отказу в обслуживании.

● Загрузчик (Dropper)

Такой вид троянских вирусов постоянно скачивает на компьютер жертвы новые версии вредоносного ПО с автоматической установкой и предотвращают своё обнаружение. Из-за этого многие антивирусные системы не в силах отследить их.

● Дезактиваторы (FakeAV)

Чаще всего такие троянские вирусы имитируют антивирус. После его установки, начинаются сбои в работе компьютера и программ безопасности. Хакер требует у пользователя определенную оплату, чтобы очистить ПК от угроз и восстановить его нормальную работу. Хотя по факту никаких угроз на компьютере нет.

● Шпионы (Trojan-Spy)

Эта программа полностью соответствует своему названию. Как настоящий троянский конь, она скрытно наблюдает за пользованием ПК. Может фиксировать все введенные с клавиатуры данные, делать снимки экрана, получить доступ к активным приложениям, отслеживать местоположение и т. д.

Мы перечислили только основные виды существующих троянов. На самом деле их намного больше, поэтому к защите своего ПК стоит подходить очень серьезно.

Как троянские программы проникают на компьютер

Как правило, распространение таких вирусов тщательно планируется и является лишь частью многоступенчатой атаки на конкретный компьютер или сеть ПК. Зараженный файл размещается на различных онлайн-ресурсах и может проникнуть на устройство пользователя самыми разнообразными способами. Вот некоторые из них:

● вместе с загрузкой приложения, игры и др.;

● при помощи онлайн-служб обмена сообщениями, например, электронной почты;

● под видом полезной программы (нередко они имеют привлекательный аватар и являются бесплатными).

Стандартная защита операционной системы далеко не всегда способна обнаружить загруженные вредоносные файлы. Если на вашем ПК присутствует троян, рано или поздно вы начнете замечать некоторые симптомы заражения, например:

● установка и автозапуск неизвестных приложений;

● произвольные скриншоты экрана;

● случайное и повторяющееся отключение ПК;

● рассылка спам сообщений от вашего имени;

● перезагрузка компьютера во время запуска зараженной программы;

● нерегулируемый запуск музыки или демонстрация изображений.

Симптомы могут изменяться в зависимости от вида троянского вируса.

Принцип работы троянского вируса

Главная задача троянского коня – установить связь с компьютером атакующего и жертвы. Современные NAT-технологии сделали практически невозможным управление через IP. Поэтому многие троянские вирусы стремятся получить полный контроль над компьютером, захватить как можно больше информации и данных, и в результате передать их на сервер злоумышленника.

Помимо хищения личности и финансовых транзакций с целью их дальнейшей продажи, есть более страшные последствия от заражения компьютера трояном. При помощи такого вируса хакеры могут превратить ваш ПК в так называемого «зомби» и использовать его для осуществления кибератак по всему миру.

Как избежать заражения ПК троянским вирусом

Трояны полностью соответствуют своему названию. Как и в историческом событии, они требуют вашего разрешения на запуск. Это может быть какая-нибудь программа или обычный документ, который в последствии активирует троян.

Вот несколько советов, которые помогут обезопасить ваш компьютер от нежелательного «гостя»:

● никогда не скачивайте неизвестные вложения через электронную почту;

● не запускайте приложение, если вы не уверены в источнике на 100%;

● всегда обновляйте ПО (имеется в виду ОС и браузер);

● не выключайте сетевой экран.

Все эти действия помогут избежать заражения вирусами в большинстве случаев. Но, современные хакеры находят все более изощренные способы загрузки троянских программ. Поэтому лучшее решение – установить хорошую антивирусную программу, например, Bitdefender. Это очень популярный антивирус, который используется более чем в 150 странах, и составляет почти 40% мировых решений по безопасности. С такой защитой вы гарантированно убережете себя от всех негативных последствий троянских вирусов.

Что такое троянские программы и какой ущерб они могут нанести?

И ночью отворилось чрево лошади, но было уже поздно. Поле длительной осады грекам, наконец, удалось захватить город Трою и положить конец Троянской войне. Тысячи лет спустя миф о троянском коне все еще жив, хотя и в нелестной интерпретации. Изощренная хитрость и чудо инженерной мысли греков дали название группе вредоносных цифровых инструментов, единственная цель которых – незаметно нанести ущерб компьютерам жертв. Они делают это путем считывания паролей, записи нажатия клавиш или загрузки других вредоносных программ, которые могут даже захватить компьютер целиком. Они могут совершать следующе действия:

В отличие от компьютерных вирусов и червей, троянские программы не способны к самовоспроизведению.

Типы троянских программ

Бэкдоры

Это один из самых простых, но потенциально наиболее опасных типов троянских программ. Такие программы могут загружать в систему всевозможные вредоносные программы, исполняя роль шлюза, а также повышать уязвимость компьютера для атак. Бэкдоры часто используется для создания ботнетов, когда без ведома пользователя компьютеры становятся частью зомби-сети, используемой для атак. Кроме того, бэкдоры позволяют выполнять на устройстве вредоносный код и команды, а также отслеживать веб-трафик.

Эксплойты

Эксплойты – это программы, содержащие данные или код, позволяющие использовать уязвимость в приложении на компьютере.

Руткиты

Руткиты предназначены для сокрытия определенных объектов или действий в системе. Их основная цель – предотвратить обнаружение вредоносных программ и, как результат, увеличить их время работы на зараженном компьютере.

Дропперы / Загрузчики

Одной из самых известных троянских программ-дропперов является вредоносная программа Emotet, которая, в отличие от бэкдора, сама по себе не может выполнять никакого кода на компьютере. Однако она загружает другие вредоносные программы, например банковский троян Trickbot и программу-вымогатель Ryuk. Дропперы похожи на трояны-загрузчики, но загрузчикам нужен сетевой ресурс для загрузки вредоносных программ из сети, а дропперы содержат другие вредоносные компоненты в своем программном пакете. Оба типа троянских программ могут удаленно обновляться их разработчиками так, чтобы их невозможно было обнаружить при антивирусной проверке даже с помощью новых описаний вирусов. Таким же образом к ним могут добавляться новые функции.

Банковские трояны

Банковские трояны встречаются наиболее часто. Распространение онлайн-банкинга и невнимательность некоторых пользователей делают банковские троянские программы перспективным способом для присвоения злоумышленниками чужих денег. Цель таких программ – получить учетные данные для доступа к банковским счетам. Для этого используется фишинг: предполагаемые жертвы перенаправляются на контролируемую злоумышленниками страницу для ввода учетных данных. Следовательно, для онлайн-банкинга необходимо использовать безопасные методы для входа в систему: приложение банка, а не ввод учетных данных в веб-интерфейсе.

Трояны, выполняющие DDoS-атаки

Распределенные атаки типа «отказ в обслуживании» (DDoS) продолжают будоражить интернет. В этих атаках к серверу или сети обращается огромное количество запросов, как правило, это делается с использованием ботнетов. Например, в середине июня 2020 года компания Amazon отразила рекордную по интенсивности атаку на свои серверы. В течение более трех дней на веб-сервисы Amazon обрушилось огромное количество запросов, скорость составляла 2,3 терабайта в секунду. Для достижения такой вычислительной мощности необходим огромный ботнет. Ботнеты состоят из так называемых компьютеров-зомби. На первый взгляд, эти компьютеры работают нормально, однако они также используются при совершении атак. Причиной является троянская программа с бэкдором, незаметно присутствующая на компьютере и при необходимости активируемая оператором. Результатом успешных ботнет и DDoS-атак является недоступность веб-сайтов или даже целые сетей.

Трояны, имитирующие антивирусы

Трояны, имитирующие антивирусы, особенно коварны. Вместо защиты устройства они являются источником серьезных проблем. Эти троянские программы имитируют обнаружение вирусов, тем самым вызывая панику у ничего не подозревающих пользователей и убеждая их приобрести эффективную защиту за определенную плату. Однако вместо полезного инструмента антивирусной проверки у пользователя возникают новые проблемы: его платежные данные оказываются переданы создателям троянской программы для дальнейшего несанкционированного использования. Поэтому никогда не следует переходить по ссылкам в предупреждениях о вирусах, особенно внезапно отображаемых в браузере при посещении веб-сайтов. Можно доверять только своему инструменту антивирусной проверки.

Похитители игровых аккаунтов

Этот тип программ похищает учетные записи онлайн-игроков.

Трояны, атакующие приложения для обмена мгновенными сообщениями

Эти троянские программы похищают учетные данные приложений для обмена мгновенными сообщениями, таких как ICQ, MSN Messenger, AOL Instant Messenger, Yahoo Pager, Skype и прочих. Можно утверждать, что в настоящее время эти мессенджеры практически не используются, однако новые приложения для обмена сообщениями также не защищены от троянов. Facebook Messenger, WhatsApp, Telegram и Signal тоже могут подвергнуться атакам троянских программ. Например, в декабре 2020 года было зафиксировано распространение троянских программ для Windows через канал Telegram. Службы обмена мгновенными сообщениями также должны быть защищены от опасных фишинговых атак.

В январе 2018 года исследователи «Лаборатории Касперского» обнаружили троян Skygofree – чрезвычайно продвинутую вредоносную программу, способную самостоятельно подключаться к сетям Wi-Fi, даже если эта функция отключена на устройстве пользователя. Троянская программа Skygofree также может отслеживать сообщения в популярном мессенджере WhatsApp: читать, а также похищать их.

Трояны-вымогатели

Этот тип троянских программ может изменять данные на компьютере, вызывая сбои в его работе или блокируя доступ к определенным данным. Злоумышленники обещают восстановить работоспособность компьютера или разблокировать данные только после получения требуемого выкупа.

SMS-трояны

Они могут показаться пережитком прошлого, однако все еще активны и представляют серьезную угрозу. SMS-трояны могут работать по-разному. Например, Faketoken – вредоносная программа для Android – массово рассылает SMS-сообщения на дорогие международные номера, при этом маскируясь в системе под стандартное SMS-приложение. Владельцу смартфона приходится оплачивать эту рассылку. Другие SMS-трояны подключаются к дорогим SMS-сервисам премиум-класса.

Трояны-шпионы

Троянские программы-шпионы могут следить за работой пользователя на компьютере: отслеживать вводимые с клавиатуры данные, делать снимки экрана и получать список запущенных приложений.

Трояны-сборщики адресов электронной почты

Эти вредоносные программы совершают несанкционированный сбор адресов электронной почты на компьютере.

Кроме того, существуют другие типы троянских программ:

Трояны – угроза для всех устройств

Троянские программы нацелены не только на компьютеры Windows, но и на компьютеры Mac и мобильные устройства, поэтому не следует, доверившись ложному чувству безопасности, работать в интернете без современной защиты от вредоносных программ, такой как Kaspersky Internet Security. Вредоносные программы часто попадают на компьютеры посредством зараженных вложений, текстовых сообщений с манипулятивным содержимым или поддельных веб-сайтов. Однако существуют также троянские программы, используемые секретными службами. Они могут быть установлены удаленно, незаметно для пользователя и без какой-либо реакции со стороны целевого устройства. Программное обеспечение Pegasus израильского производителя NSO, например, распространяется через сеть мобильной связи. Pegasus включает в мощный арсенал средств перехвата: можно считывать всю информацию на устройстве, записывать звонки, использовать телефон как подслушивающее устройство. В Германии полиция применяет государственную троянскую программу для контроля и отслеживания действий преступников. Однако это вредоносное ПО, официально известное как программное обеспечение для прослушивания телефонных разговоров, не может использоваться для наблюдения без постановления суда.

Киберпреступники используют трояны для нанесения максимального ущерба

В то время как государственные органы используют программы наблюдения для расследования уголовных преступлений, киберпреступники имеют прямо противоположные цели – чаще всего это личное обогащение за счет своих жертв. При этом злоумышленники используют различные средства, а иногда даже целые цепочки вредоносных программ. Как они это делают? Одним из примеров может быть незаметная установка на компьютер бэкдора посредством зараженного вложения электронной почты. Бэкдор обеспечивает тихую загрузку других вредоносных программ на компьютер. Другие примеры: кейлоггер, записывающий нажатия клавиш при вводе паролей или конфиденциальных данных, банковские троянские программы для кражи финансовых данных, программы-вымогатели, шифрующие весь компьютер и предоставляющие доступ к зашифрованным данным только после получения выкупа в биткойнах. Нашумевшая вредоносная программа Emotet, атаки которой периодически повторяются, описывается как «самая опасная вредоносная программа». Называемая также «Король троянцев», эта программа использовала сеть зараженных компьютеров для рассылки спам-сообщений и зараженных документов Word и Excel. Британским институтом стандартов (BSI) была создана отдельная страница с информацией об Emotet. Выводы

Проникновение на устройство

Троянскими программами можно заразиться не только при открытии вложений электронной почты, они также могут быть встроены в якобы бесплатные программы. Поэтому важно не использовать сомнительные источники загрузки программного обеспечения, такие как пакеты кодеков или взломанные программы, даже если на этом можно сэкономить несколько евро. Ущерб, причиняемый троянскими программами, часто превышает стоимость приобретения программного обеспечения через легальные каналы.

Троянские программы не следует путать с вирусами. Компьютерные вирусы самостоятельно распространяются в системе, в то время как троянские программы только «открывают двери», хоть и с потенциально разрушительными последствиями.

Ниже приведен список рекомендаций, как защитить себя и свои устройства от троянских программ:

Будьте осторожны при работе в интернете

В этой статье описаны самые известные типы троянских программ. Их всех объединяет то, что они могут попасть на устройство только с помощью пользователя. Однако этих угроз можно избежать, если соблюдать осторожность при работе в интернете, не открывать подозрительные вложения в сообщения электронной почты и устанавливать программы только из надежных источников. Более надежную защиту от троянских программ обеспечит также своевременно обновляемая операционная система и постоянно работающий антивирус.