что такое технические средства защиты

Технологии защиты информации в компании

Информационная безопасность (ИБ) – это защищенность данных от негативных воздействий, которые могут нанести урон. Для обеспечения ИБ применяются методы защиты информации.

Вопрос: Как отразить в учете организации (пользователя) приобретение неисключительных прав на использование программы для ЭВМ (средств криптографической защиты информации) на условиях простой (неисключительной) лицензии? Лицензионный договор с лицензиаром (правообладателем) заключен в виде договора присоединения.

Посмотреть ответ

Базовые элементы информационной безопасности

Рассмотрим основные составляющие информационной безопасности:

Категории относятся как к самой информации, так и к инфраструктуре, с помощью которой хранятся сведения.

Разновидности угроз информационной безопасности

Угроза – это то, что может нанести урон ИБ. Ситуация, предполагающая угрозу, называется атакой. Лицо, которое наносит атаку ИБ, – это злоумышленник. Также существуют потенциальные злоумышленники. Это лица, от которых может исходить угроза.

Угрозы доступности

Частая угроза доступности – это непредумышленные ошибки лиц, работающих с информационной системой. К примеру, это может быть введение неверных данных, системные ошибки. Случайные действия сотрудников могут привести к потенциальной угрозе. То есть из-за них формируются уязвимые места, привлекательные для злоумышленников. Это наиболее распространенная угроза информационной безопасности. Методами защиты являются автоматизация и административный контроль.

Рассмотрим подробнее источники угроз доступности:

Большая часть угроз относится к самим сведениям. Однако вред может быть также нанесен инфраструктуре. К примеру, это могут быть сбои в работе связи, систем кондиционирования, нанесение вреда помещениям.

Угрозы целостности

Центральная угроза целостности – это воровство и подлоги. Возникают они вследствие действий сотрудников компании. Согласно данным издания USA Today, в 1992 году вследствие рассматриваемых причин был нанесен совокупный ущерб в размере 882 000 000 долларов. Рассмотрим примеры источников угроз:

Внимание! Угроза нарушения целостности касается и данных, и самих программ.

Базовые угрозы конфиденциальности

Базовая угроза конфиденциальности – это использование паролей злоумышленниками. Благодаря знанию паролей заинтересованные лица могут получить доступ к конфиденциальным сведениям. Источники угрозы конфиденциальности:

Суть угрозы конфиденциальности кроется в том, что злоумышленник получает доступ к данным в момент наибольшей их неуязвимости.

Методы защиты информации

Методы защиты, как правило, используются в совокупности.

Инструменты организационно-правовой защиты

Основным инструментом организационно-правовой защиты являются различные организационные мероприятия, осуществляемые в процессе формирования инфраструктуры, с помощью которой хранится информация. Данные инструменты применяются на этапе возведения зданий, их ремонта, проектирования систем. К инструментам организационно-правовой защиты относятся международные договоры, различные официальные стандарты.

Инструменты инженерно-технической защиты

Инженерно-технические средства – это различные объекты, обеспечивающие безопасность. Их наличие обязательно нужно предусмотреть при строительстве здания, аренде помещения. Инженерно-технические инструменты обеспечивают такие преимущества, как:

Все это – базовые меры безопасности. Они не обеспечат полную конфиденциальность, однако без них невозможна полноценная защита.

Криптографические инструменты защиты

Шифрование – базовый метод защиты. При хранении сведений в компьютере используется шифрование. Если данные передаются на другое устройство, применяются шифрованные каналы. Криптография – это направление, в рамках которого используется шифрование. Криптография используется в следующих целях:

КСТАТИ! Криптография – это более продвинутый метод обеспечения защиты сведений.

Программно-аппаратные инструменты для защиты сведений

Программно-аппаратные инструменты включены в состав технических средств. К примеру, это могут быть:

В качестве этих инструментов могут выбираться разные программы. Предназначаются они для идентификации пользователей, ограничения доступа, шифрования. Для полноценной защиты применяются и аппаратные, и программные инструменты. Комплекс мер обеспечивает наивысшую степень защиты. Однако руководитель должен помнить, что добиться стопроцентной защиты невозможно. Всегда остаются слабые места, которые нужно выявлять.

Средства защиты информации от несанкционированного доступа

Тест на прочность: чему нас учат недостатки СЗИ?

Защитить информацию от несанкционированного доступа можно с помощью любого из популярных специализированных средств. Главное — знать его сильные и слабые стороны, чтобы в случае необходимости нейтрализовать негативные последствия. Мы провели эксперимент, чтобы посмотреть, как ведут себя различные решения в ситуации несанкционированного доступа.

Современный рынок средств защиты информации (СЗИ) представлен различными аппаратными, программными и комбинированными комплексами. Продукты различаются по цене, функциональности и настройкам. Прежде чем сделать выбор, IT-специалист должен все это хорошо изучить. Ведь ценность защищаемой информации не дает ему права на ошибку, а руководитель требует обосновать стоимость покупки конкретного СЗИ.

Цель нашего эксперимента — понять, какие дополнительные меры безопасности необходимо принять, чтобы обезопасить информацию от кражи.

Моделируемая ситуация: в компьютере финансового директора обрабатывается очень важная информация, интерес к которой имеет недовольный зарплатой сотрудник. В обеденный перерыв директор заблокировал свой компьютер и ушел. У злоумышленника есть только час на то, чтобы незаметно похитить нужную ему информацию.

Тестируемые средства

Действия злоумышленника: Предположим, что на компьютере установлено одно из вышеуказанных СЗИ и шестизначный пароль, содержащий буквы разного регистра и спецсимволы. На подбор такого пароля потребуется много времени, поэтому злоумышленник, скорее всего, попробует обойти систему следующим образом:

Совет № 1. Запретите загрузку с внешних носителей и используйте пароли на BIOS.

Программные СЗИ, к сожалению, оставляют возможность загрузиться в обход операционной системы и похитить ценную информацию. И в этом заключается их главный недостаток. Единственным программным СЗИ, которое не удалось обойти таким образом, оказался «Страж NT».

В СЗИ «Страж NT» идентификация и аутентификация пользователя производится до загрузки операционной системы, что позволяет исключить возможность получения доступа к информации, содержащейся на жестком диске компьютера без успешного прохождения процедуры аутентификации.

Программа идентификации и аутентификации содержится в главной загрузочной записи (MBR) жесткого диска и вызывается автоматически после прохождения процедуры POST BIOS: пользователю предлагается предъявить персональный идентификатор и ввести пароль.

Модификация главной загрузочной записи, выполняемая СЗИ при его инициализации, предотвращает попытки несанкционированного доступа при загрузке компьютера с внешнего носителя, так как любая операционная система «повиснет» при попытке монтирования раздела, на котором установлена СЗИ «Страж NT». Таким образом, для злоумышленника исключается несанкционированный доступ к содержимому жесткого диска, несмотря на гипотетическую возможность загрузки персонального компьютера с внешнего носителя или подключения жесткого диска к другому компьютеру.

Вне эксперимента нам удалось с помощью программы восстановления потерянных разделов TestDisk восстановить загрузочный сектор. Но на эту процедуру ушло больше часа.

При использовании остальных СЗИ рекомендуем в настройках BIOS выставить единственное загрузочное устройство — локальный жесткий диск. Необходимо установить пароль на BIOS. Можно установить ПАК «Соболь» или Secret Net Card, которые обеспечат доверенную загрузку.

Совет № 2. При использовании любых СЗИ, кроме «Страж NT», опечатывайте или опломбируйте корпус системного блока.

При тестировании программных СЗИ мы увидели, что добыть информацию можно и без физического вмешательства в системный блок. В случае с рассматриваемыми программно-аппаратными комплексами «Аккорд» и Secret Net способ загрузки в обход операционной системы не сработал из-за наличия установленной платы, которая не давала доступа к настройкам BIOS и не позволяла изменить источник первичной загрузки.

При настройке системы защиты в соответствии с требованиями законодательства, если системный блок не опломбировать или не закрыть на замок, злоумышленнику ничего не мешает на время своих злодеяний извлечь эту плату из системного блока. В этом состоит главный недостаток плат доверенной загрузки. Таким образом, мы настоятельно рекомендуем использовать такую меру защиты как опломбирование системных блоков и закрытие на ключ.

Совет № 3. Используйте встроенные или дополнительные средства шифрования данных.

Мы рассматриваем ситуацию, когда злоумышленник пытается незаметно похитить информацию. Если это условие убрать, то и установка пароля на BIOS, и опечатывание системного блока не помешают информации «сделать ноги». Поэтому общая рекомендация для всех рассмотренных средств защиты информации следующая — использовать средства шифрования данных. При таких условиях у злоумышленника не будет возможности получить доступ к информации описанными нами или любыми иными способами.

Так, например, в СЗИ Dallas Lock средство шифрования данных является встроенным, а для Secret Net есть возможность приобрести лицензию с возможностью сокрытия выбранных разделов на жестком диске. Для остальных СЗИ остается использовать только дополнительные средства шифрования от сторонних производителей.

Совет № 4. Используйте комплекс мер: дополняйте технические средства административными мерами.

Прежде чем принимать решение о применении того или иного средства защиты, необходимо продумать и смоделировать все возможные варианты утечки информации. В каждой конкретной ситуации это будут различные меры. В случае, описанном в начале статьи, мы бы порекомендовали не оставлять открытым помещение с важной информацией, установить системы видеонаблюдения. Для особо важной информации необходимо использовать средства защиты, позволяющие шифровать информацию «на лету» и т д.

Совет № 5. Не переплачивайте: стоимость средств защиты не должна превышать стоимость самой информации.

Если руководитель поручил защитить информацию на конкретных компьютерах, необходимо понять, какова ценность информации «в цифрах». И только после этого принимать решение о выборе СЗИ. Правда, есть один нюанс: для информации, охраняемой законодательством, это правило не работает — защищать придется даже информационные системы обработки персональных данных, содержащие сведения о пяти сотрудниках.

Вадим Галлямшин, руководитель проектов внедрения систем информационной безопасности «СКБ Контур».

Станислав Шиляев, руководитель группы технической защиты информации проекта «Контур-Безопасность»

Не пропустите новые публикации

Подпишитесь на рассылку, и мы поможем вам разобраться в требованиях законодательства, подскажем, что делать в спорных ситуациях, и научим больше зарабатывать.

Техническая защита информации

ИБ-аутсорсинг

на базе DLP-системы

Контроль исполнения документов

Мониторинг ИТ инфраструктуры

Защита бизнеса от мошенничества

Разработка требований к защите информации

Управление системами фильтрации электронной почты и веб-трафика

АУТСОРСИНГ DLP ДЛЯ ЗАЩИТЫ БИЗНЕСА

З начительная часть существующей информации представляет определенный интерес для посторонних лиц. Охрана информационных систем – это сложный комплекс мероприятий, который включает техническую защиту информации. Для реализации охраны данных производятся непосредственные действия с массивами информации, а также профилактические меры разного вида и состава.

Что такое информация?

Общего определения термина «информация» не существует. Чаще всего под ним понимают совокупность данных, сведений, знаний, в том числе:

Основные свойства грамотно охраняемой информации:

Сведения хранятся в виде бумажных документов или электронных файлов. Способ представления информации не имеет принципиального значения, поскольку это лишь вариант ее консервации до момента использования. В современных условиях предпочтительны цифровые способы хранения данных, поскольку они удобны для быстрой передачи, тиражирования, изменения и прочих видов обработки. Однако это удобство имеет обратную сторону – появляется возможность доступа к информации для посторонних лиц или злоумышленников. Возникает необходимость охраны информационных массивов с помощью организационных или технических средств, программных методов.

Почему информации нужна защита?

Большинство сведений представляет собой определенную ценность и могут быть использованы во вред их обладателям. Злоумышленники используют массу методов несанкционированного доступа к информации, приносящих значительный вред организации или физическому лицу.

Перечень угроз безопасности информации велик – от прямого хищения документов до взлома компьютерных систем с целью хищения или несанкционированной обработки данных.

Необходимо учитывать, что универсальных методов защиты информации не существует. Невозможно заранее предусмотреть все варианты развития событий. Особенностью сведений является изменчивость их важности в глазах как собственника, так и посторонних лиц.

Актуальность и содержательность данных меняются, иногда это происходит с большой скоростью. Противостояние систем защиты информации и злоумышленников способно принять любые формы – от активных действий до случайных, эпизодических попыток несанкционированного доступа. Нередко возникает ситуация, когда внешних признаков угрозы нет, и руководство организации начинает относиться к обеспечению информационной безопасности как к излишней, непродуктивной нагрузке. Сокращается финансирование подразделений охраны, уделяется меньше внимания мероприятиям по защите информации. В таких условиях потери или хищения сведений – лишь вопрос времени.

Законодательная база

Основным законодательным актом, обеспечивающим защиту информации, является Федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации». В нем перечислен ряд понятий, с помощью которых реализуется государственный подход к охране и защите конфиденциальной информации. Определены принципы и нормы правового регулирования, даны четкие определения объектов и субъектов правовых отношений в сфере информационной безопасности. Регулируется право на различные действия с информацией:

Отдельно определена ответственность за действия, связанные с нарушениями в сфере информационных технологий. Для обеспечения государственной поддержки защиты информационных ресурсов создана Федеральная служба по техническому и экспортному контролю (ФСТЭК). Это государственный орган, который обеспечивает защиту информации на стратегическом уровне, в том числе выполняет множество функций:

На базе ФЗ № 149 созданы ГОСТы, определяющие порядок защиты информации в организациях, сетях электросвязи и других сферах деятельности. Они являются основными нормативными документами в сфере защиты конфиденциальной информации. Действия подразделений или служб, обеспечивающих охрану данных, должны быть согласованы с этими стандартами.

Системный подход к защите данных

Особенностью защиты информации является невозможность выработки универсальных методик. Для успешного решения возможных проблем необходим комплексный подход. Возникает необходимость в системах защиты информации, объединяющих все существующие методики. Это непростая задача, требующая всестороннего анализа существующих данных, оценки их важности и распределения массивов по уровню ценности. Необходимо определить возможные каналы утечки информации, предотвратить несанкционированный доступ посторонних лиц или неавторизованных сотрудников к ценным сведениям. Для этого нужны средства защиты информации. Важно, чтобы действия службы охраны данных не оказались помехой для работы организации.

Задачи службы безопасности

Охрана конфиденциальной информации требует наличия специального подразделения. Для создания службы информационной безопасности (ИБ-службы) руководству организации необходимо точно представлять себе ее задачи и приоритетные функции. К ним относятся:

Подразделение обеспечения безопасности должно состоять из проинструктированных сотрудников. Необходимо обследовать территорию и разбить ее на зоны ответственности. Для каждой определить уровень допуска сотрудников для выполнения профессиональных обязанностей. Параллельно надо вести работу по изучению возможных способов проникновения, устанавливать посты или КПП. При этом мероприятия не должны создавать препятствий для функционирования организаций, тормозить работу сотрудников. Важно четко различать источники опасности и доверенных сотрудников, чтобы не получить на выходе сплошной контроль без полезных результатов.

Возможные пути утечки данных

Потеря сведений возможна на любом этапе их использования. Охрана важных данных должна базироваться на принципе недоступности информации для посторонних, отсутствии возможности случайного доступа, воздействия или обработки.

К наиболее проблемным каналам утечки следует отнести:

Необходимо также обеспечить невозможность прослушки переговоров сотрудников. Нередко офисы организаций находятся в жилых домах, где есть возможность услышать разговоры в соседней комнате. Кроме того, существуют технические системы, позволяющие получать информацию, считывая ее снаружи, с оконных стекол кабинета. Они направляют луч лазера на поверхность стекла и фиксируют мельчайшие колебания, возникающие при его контакте со звуковыми волнами (разговор). Поэтому для важных переговоров предпочтительно использование специальных помещений. На стекла в таких переговорных устанавливают ультразвуковые глушилки, делающие устройства прослушки бесполезными.

Не менее важными объектами защиты являются телефонные или оптоволоконные кабели, провода систем связи. Современные технологии позволяют получить сигнал даже без непосредственного подключения, путем электромагнитного сканирования проводов. Поэтому необходимо выполнять прокладку кабелей и проводов по закрытым, надежно экранированным каналам.

Необходимо внимательно анализировать и изучать задачи злоумышленников. Понимание, в каких целях предпринимаются попытки доступа к базам данных, позволит принимать эффективные меры по их обнаружению. Важно учитывать, что преступники не всегда считают хищение сведений своей задачей. Часто им требуется уничтожить или изменить данные. Поэтому необходимо предусмотреть варианты злонамеренного использования информации и максимально ограничить такие возможности.

Средства и методы защиты информации

Специфика технических систем защиты данных должна соответствовать форме и условиям их хранения и использования. Существуют общие меры предотвращения несанкционированного доступа:

Большую важность имеет организация работы с сотрудниками. Они должны получить определенный допуск к информационным ресурсам, который соответствует их профессиональным обязанностям. Кроме этого, сотрудникам необходимо пройти инструктаж по обращению с данными. Работникам ИБ-службы следует предупредить персонал об ответственности за повреждение или хищение информационных массивов.

Реализация технической защиты

Для охраны баз данных используются два основных метода:

С помощью аппаратного метода выполняют поиск и обнаружение попыток несанкционированного доступа. Используются методы пассивного и активного противодействия атакам злоумышленников.

Программный метод предназначен для отсечки попыток получения данных из компьютерной техники. Используются антивирусные приложения, файрволы, шифрование данных, парольная защита.

Если аппаратные методы рассчитаны на непосредственное использование технических средств защиты, то программные методики предназначены для предотвращения удаленных способов воздействия на базы данных.

Обе методики нуждаются в постоянном контроле работоспособности и обновлении. С появлением новых технических и программных средств старые способы защиты перестают работать. Злоумышленники находятся в постоянном поиске новых возможностей получения чужих сведений, поэтому системы защиты не должны отставать от них. Попытки экономии на охране неизменно приводят к потере данных. Работа организации может быть полностью парализована, чего допустить нельзя. Важно предусмотреть намерения злоумышленников, опередить их на всех стадиях неправомерных действий.

Способы защиты информации

ИБ-аутсорсинг

на базе DLP-системы

Д анные в компьютерных системах подвержены риску утраты из-за неисправности или уничтожения оборудования, а также риску хищения. Способы защиты информации включают использование аппаратных средств и устройств, а также внедрение специализированных технических средств и программного обеспечения.

Способы неправомерного доступа к информации

Залогом успешной борьбы с несанкционированным доступом к информации и перехватом данных служит четкое представление о каналах утечки информации.

Интегральные схемы, на которых основана работа компьютеров, создают высокочастотные изменения уровня напряжения и токов. Колебания распространяются по проводам и могут не только трансформироваться в доступную для понимания форму, но и перехватываться специальными устройствами. В компьютер или монитор могут устанавливаться устройства для перехвата информации, которая выводится на монитор или вводится с клавиатуры. Перехват возможен и при передаче информации по внешним каналам связи, например, по телефонной линии.

Методы защиты

На практике используют несколько групп методов защиты, в том числе:

Каждый из методов защиты информации реализуется при помощи различных категорий средств. Основные средства – организационные и технические.

Регламент по обеспечению информационной безопасности – внутренний документ организации, который учитывает особенности бизнес-процессов и информационной инфраструктуры, а также архитектуру системы.

Организационные средства защиты информации

Разработка комплекса организационных средств защиты информации должна входить в компетенцию службы безопасности.

Чаще всего специалисты по безопасности:

Если в компании нет выделенной ИБ-службы, выходом станет приглашение специалиста по безопасности на аутсорсинг. Удаленный сотрудник сможет провести аудит ИТ-инфраструктуры компании и дать рекомендации по ее защите от внешних и внутренних угроз. Также аутсорсинг в ИБ предполагает использование специальных программ для защиты корпоративной информации.

Что такое ИБ-аутсорсинг и как он работает? Читать.

Технические средства защиты информации

Группа технических средств защиты информации совмещает аппаратные и программные средства. Основные:

В комплекс технических мер входят и меры по обеспечению физической недоступности объектов компьютерных сетей, например, такие практические способы, как оборудование помещения камерами и сигнализацией.

Аутентификация и идентификация

Чтобы исключить неправомерный доступ к информации применяют такие способы, как идентификация и аутентификация.

Эти средства направлены на то, чтобы предоставить или, наоборот, запретить допуск к данным. Подлинность, как правила, определяется тремя способами: программой, аппаратом, человеком. При этом объектом аутентификации может быть не только человек, но и техническое средство (компьютер, монитор, носители) или данные. Простейший способ защиты – пароль.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Технические средства защиты

Техническими, названы такие средства защиты, в которых основная защитная функция реализуется некоторым техническим устройством (комплексом, системой). К настоящему времени разработано значительное количество различных технических средств, что дает достаточные основания для некоторых обобщенных их оценок.

К несомненным достоинствам технических средств относятся: достаточно широкий круг решаемых задач; достаточно высокая надежность; возможность создания развитых комплексны, систем защиты; гибкое реагирование па попытки несанкционированных действии; традиционность используемых методов осуществления защитных функций.

Основные недостатки: высокая стоимость многих средств; необходимость регулярного проведения регламентных работ и контроля; возможность додачи ложных тревог.

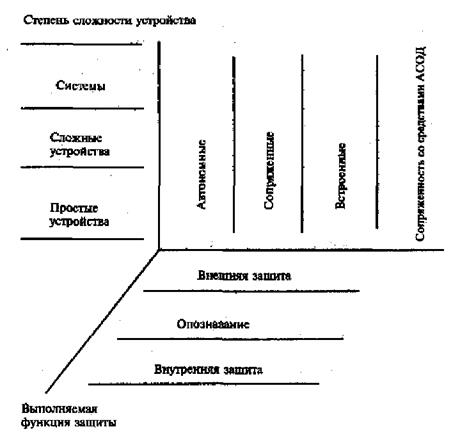

Системную классификацию технических средств удобно произвести по следующей совокупности критериев (см. рис. 6.3): сопряженность с основными средствами АСОД; выполняемая функция защиты; степень сложности устройства.

Структуризация значения критериев интерпретируется следующим образом.

Если каждый элемент изображенной на рисунке 3 классификационной структуры представить в качестве группы технических средств защиты, то полный арсенал этих средств будет включать 27 относительно самостоятельных трупп.

Рисунок 3 – Классификация технических средств защиты

Нетрудно видеть, что в приведенной классификационной структуре определяющей (в функциональном отношении) является классификация по критерию выполняемой функции; классификация же по критериям сопряженности и степени сложности отражает, главным образом, особенности конструктивной и организационной реализации средств. Поскольку для наших целей наиболее важной является именно функциональная классификация, то под данным углом зрения и рассмотрим технические средства защиты.

На рисунке 3 выведены три выполняемые техническими средствами макрофункции защиты: внешняя защита, опознавание и внутренняя защита. Дальнейшая детализация функциональной классификации рассматриваемых средств приведена на рисунке 4. В каждой из 12 выделенных по функциональному признаку групп могут быть средства различной сложности и различного исполнения. К настоящему времени разработано большое количество различных технических средств зашиты, причем налажено промышленное производство многих из них.

Ниже приводится описание некоторых типовых и широко используемых технических средств защиты.

Технически средств охранной сигнализации. Названные средства предназначаются для обнаружения угроз и для оповещения сотрудников охраны или персонала объекта о появлении и нарастании угроз. Охранная сигнализация по своему построению и применяемой аппаратуре имеет много общего с пожарной сигнализацией, поэтому они обычно объединяются в единую систему охранно-пожарной сигнализации (ОГТС).

Важнейшими элементами ОПС являются датчики; их характеристики определяют основные параметры всей системы.

По своему функциональному назначению эти датчики подразделяются на следующие типы:

1) объемные, позволяющие контролировать пространство помещений;

2) линейные или поверхностные для контроля периметров территорий и зданий;

3) локальные или точечные для контроля отдельных предметов.

Датчики могут устанавливаться как открыто, так и скрытно. Скрытно установленные датчики монтируются в почву или ее покрытие, под поверхности стен, строительных конструкций и т. п.

Наибольшее распространение получили следующие типы датчиков:

1) выключатели и размыкатели, действующие по принципу механического или магнитного управления размыканием электрической цепи при появлении нарушителя;

2) инфраструктурные, устанавливаемые на металлических ограждениях и улавливающие низкочастотные звуковые колебания ограждений во время их преодоления;

3) электрического поля, состоящие из излучателя и нескольких приемников, и излучатель, и приемники выполняются из электрических кабелей, натянутых между столбами. При появлении нарушителя между излучателем и приемником между ними изменяется электрическое поле, которое и фиксируется датчиком;

4) инфракрасные,действующие по тому же принципу, что и датчики электрического поля, в качестве излучателей используются инфракрасные светодиоды или небольшие лазерные установки;

5) микроволновые, состоящие из сверхвысокочастотных передатчика де, приемника. При попытке прохода, между передатчиком и приемником изменяется электромагнитное поле, которое и регистрируется приемником;

6) давления, реагирующие на механические нагрузки на среду, в которую они уложены;

7) магнитные, изготавливаемые в виде металлической сетки и реагирующие на металлические предметы, имеющиеся у нарушителя;

Рисунок 4 – Классификация технических средств защиты по функциональному назначению

8) ультразвуковые, реагирующие на ультразвуковые волны, возникающие при воздействии нарушителя на элементы конструкции охраняемого объекта;

9) емкостные, реагирующие на изменения электрической емкости между полом помещения и решетчатым внутренним ограждением.

Средства оповещение и связи. В качестве таких средств используются сирены, звонки и лампы, подающие достоянные или прерывистые сигналы о том, что датчик зафиксировал появление угрозы. Радиосвязь дополняет тревожное оповещение и дает возможность уточнить характер угрозы и ее размеры.

Каналами связи в системе охранной сигнализации могут быть специально проложенные проводные линии, телефонные линии объекта, телеграфные линии и радиосвязь.

Наиболее распространенные каналы связи многожильные экранированные кабели, которые для повышения надежности и безопасности работы сигнализации помещают в металлические или пластмассовые трубы или металлорукава.

Энергоснабжение системы охранной сигнализации должно осязательно резервироваться. Тогда в случае выхода его из строя функционирование сигнализации не прекращается за счет автоматического подключения резервного (аварийного) энергоисточника.

В отличие от обычного телевидения, в системе охранного телевидения монитор принимает только определенное изображение от одной или нескольких видеокамер, установленных в известном только ограниченному кругу лиц месте. Кроме сотрудников службы охраны никто не может наблюдать эти изображения, поэтому такую систему называют закрытой.

Классическая (и простейшая) схема организации охранного телевидения представляет собой несколько камер, каждая из которых соединена кабельной линией со своим монитором, находящимся в помещении поста охраны.

Камера является наиболее важным элементом системы охранного, телевидения. В настоящее время разработано и выпускается большое количество разнообразных типов и моделей камер: видиконовые, сверхвысокочувствительные, с инфракрасной подсветкой и др.

Дежурное освещение предназначается для постоянного, непрерывного использования во внерабочие часы, в вечернее и ночное время как на территории объекта, так и внутри зданий. Дежурное освещение оборудуется с расчетом его равномерности по всему пространству охраняемых зон объекта.

Для дежурного охранного освещения используются обычные, уличные (вне здания) и потолочные (внутри здания) светильники. На посту охраны объекта должен находится силовой рубильник включения внешнего дежурного освещения или устройство автоматического включения внешнего освещения с наступлением темного временя суток.

Тревожное освещение включается сотрудниками охраны вручную или автоматически при поступлении сигнала тревоги от системы сигнализации. Если тревожное освещение располагается по периметру территории, то по сигналу тревоги могут включаться светильники либо только в том месте, откуда поступил сигнал тревоги, либо по всему периметру территории.

Для тревожного освещения обычно используют прожектор большой мощности или несколько прожекторов средней мощности до 1000 Вт.

Рассмотренные выше средства относятся к категории средств обнаружения угрозы. Самостоятельную категорию составляют средства противодействия возникновению и распространению угроз. Сюда относятся естественные и искусственные барьеры (водные преграды, сильнопересеченная местность, заборы, ограждения из колючей проволоки и т. п.), особые конструкции помещений, сейфы и др.

В качестве иллюстрации приведен краткое описание одной из новейших систем охранно-пожарной сигнализации, разработанной отечественной фирмой МИККОМ и известной под названием МИККОМ AS101. Данная система представляет собой компьютеризованную автономную систему и предназначена для защиты от несанкционированного доступа в производственные и служебные помещения защищаемых объектов. Она является новым поколением изделий подобного назначения и отличается расширенными функциональными возможностями: управление работой системы может осуществлять с периферийных кодовых устройств с помощью индивидуальных электронных карточек пользователей, предусмотрено графическое отображение плана объекта, обеспечиваются повышенные сервисные возможности протоколов и баз данных системы. Значительно повышена надежность системы.

Возможности системы позволяют одновременно выполнять функции охранной системы и системы доступа. В отличие от большинства зарубежных аналогов постановка и снятие с охраны зон объекта может осуществляться не по установленным временным интервалам, а пользователями непосредственно с периферийных устройств.

Система обеспечивает выполнение следующих функций:

1) автоматическую выдачу сообщений о несанкционированных попытках проникновения в охраняемые объекты, попытках хищений из шкафов и сейфов, оборудованных датчиками охранной сигнализации, возгораниях в помещениях, оборудованных датчиками пожарной сигнализации;

2) съем информации с датчиков различных типов (контактных, инфракрасных, радиотехнических и т.д.) (число датчиков, обслуживаемых системой, может составлять в зависимости от характера охраняемого объекта от 1 до 4 тысяч);

3) автоматическую постановку и снятие с охраны отдельных, зон (ворот, комнат, коридоров, гаражей и т.д.) с центрального пульта;

4) автоматическую постановку и снятие с охраны, отдельных помещений по индивидуальным кодам пользователей с использованием индивидуальных карточек) с регистрацией кода, Ф. И. О. владельца карточки, времени и места;

5) автоматическую подачу команд на внешние исполнительные устройства (разблокировку замков, включение видеокамер, сирен и т. п.);

6) организацию системы доступа в закрытые помещения (разблокировку замков) по индивидуальным карточкам владельцев;

7) экстренный вызов службы охраны в помещения объекта;

8) автоматический вывод информации на дисплей оператора, в тон числе графического плана охраняемого объекта с указанием расположения датчиков, установленных иснятых с охраны, места проникновения (или попытки), выхода из строя отдельных узлов системы и т. п;

9) запись, хранение, просмотр и распечатку всей информации (время постановки той или иной зоны под охрану, время и место нарушения, время и место выхода из рабочего состояния датчиков, информация о работе оператора и т. д.);

10) автоматический непрерывный контроль за рабочим состоянием датчиков и узлов системы, автоматическое обнаружение попыток их несанкционированного вскрытия, повреждений линий связи;

11) автономное питание всех, периферийных узлов системы, в том числе энергопотребляющих датчиков.

Благодаря своей модульной структуре и гибкости программного обеспечения система может быть использована для охраны широкого класса объектов, различающихся по расположению и числу охраняемых зон, числу и типу используемых датчиков, необходимому набору сервисных функций, может совмещать функции охранной и противопожарной сигнализации.

В базовый состав системы входят:

6) четырехпроходные линии сбора/передачи информации и электропитания — от 1 до 8.

При необходимости система может дополняться ретрансляторами, позволяющими увеличить протяженность пиний связи.

Система отвечает требованиям стандартов Международной электротехнической комиссии и соответствующих отечественных ГОСТов.

Диапазон рабочих температур узлов системы:

а) ЦПУ, БПОС: 4-1. +40° С;

При необходимости система может быть дополнена аппаратными и программными средствами, позволяющими;

1) графически отображать план объекта с поэтажной разбивкой и указанием установленных под охрану и снятых, с охраны помещений, а также сработавших датчиков и охраняемых зон;

2) анализировать базы данных пользователей;

3) обрабатывать информацию из протокола системы.

Программное обеспечение позволяет формировать или корректировать конфигурацию объекта, базы данных, графический план без привлечения специалистов предприятия-изготовителя.

Приведем также общие сведения о сертифицированных технических средствах защиты.

По состоянию на январь 1996 г. сертификаты Государственный технической комиссии при Президенте РФ имеют следующие средства:

1) устройство защиты информаций от перехвата за счет излучений, возникающих при се выводе на дисплей ПЭВМ IBM PC (шифр «Салют»), разработанное научно-производственным государственным предприятием «Гамма» и фирмой «Криптон»;

2) техническая доработка ПЭВМ в целях снижения уровня побочных электромагнитных излучений и наводок (ПЭМИН), произведенная научно-производственным концерном «Научный центр»;

3) техническая доработка персональных ЭВМ IBM PC-1 в целях снижения уровня ПЭМИН, произведенная акционерным обществом

«Российское научное товарищество»

5)такое же средство (шифр ГШ-К-1000), разработанное специальным конструкторским бюро Института радиоэлектроники Российской Академии наук;

6) защитное устройство подавления опасных сигналов в однофазных и трехфазных сетях электропитания (шифр «ФСКП-200(100)», разработанное научно-производственным предприятием «Элком»;

7) устройство запреты от прослушиваний помещения через телефонный аппарат, находящийся в режиме вызова (шифр «УЗТ»), разработанное товариществом с ограниченной ответственностью «Предприятие ЛиК»;

8) такое же устройство (РАО019301) (шифр «Корунд»), разработанное товариществом с ограниченной ответственностью «РЕНОМ»;

9)телевизионная система наблюдения (шифр «Виконт»), разработанная научно-производственным объединением «Альфа-Прибор»

10) устройство защиты ПЭВМ от перехвата ПЭМИН объектов вычислительной техники 2 и 3 категорий в диапазоне частот Ш1000 МГц (ИТСВ, 469435.006-02 ТУ), (шифр «Салют»), разработанное фирмой «Криптон».

В последнее время в особо важных АСОД (например, банковских) стали применяться системы электронных платежей на основе пластиковых идентификационных карточек (ИК), которые известны также под названиями кредитные карточки, смарт-карты или «пластиковые деньги» и т. п. Название ИК более всего соответствует международным стандартам и основной их функции. ИК предназначены для осуществления взаимодействия человека с АСОД, поэтому могут быть определены как аппаратное средство АСОД в виде прямоугольной пластиковой карточки, предназначенное для идентификации субъекта системы и являющееся носителем идентифицирующей информации.

Практическая идентификация пользователей заключается в установлении и закреплении за каждым пользователем АСОД уникального идентификатора (признака) в виде номера, шифра, кода и т. д. Это связано с тем, что традиционный идентификатор вида ФАМИЛИЯ-ИМЯ-ОТЧЕСТЮ не всегда приемлем, уже хотя бы в силу возможных повторений и общеизвестности. Поэтому в различных автоматизированных системах широко применяется персональный идентификационный номер (ПИН).

ПИН обычно состоит та 4-12 цифр и вводится идентифицируемым пользователем с клавиатуры. На практике встречаются назначаемые или выбираемые ПИН. Последний устанавливается пользователем самостоятельно. Назначаемый ПИН устанавливается уполномоченным органом АСОД.

На практике существуют два основных способа проверки ПИН: алгоритмический и неалгоритмический. Алгоритмический способ проверки заключается в том, что у пользователя запрашивается ПИН, который преобразуется по определенному алгоритму с использованием секретного ключа и затем сравнивается со значением ПИН, хранящимся на карточке с соблюдением необходимых мер защиты. Главным достоинством этого метода проверки является отсутствие необходимости интерактивного обмена информацией в системе. При неалгоритмическом способе проверка ПИН осуществляется путем прямого сравнения ПИН на карте со значением, хранимым в базе данных. Это обязывает использовать средства связи, работающие в реальном масштабе времени, и предусматривать средства зашиты информация в базе данных и линиях телекоммуникаций. Идентификатор, используется при построении различных подсистем разграничения доступа.

Любая ИК используется в качестве носителя информации, необходимой для идентификации, и информации, используемой в других целях. Эта информация представляется и различных формах: графической, символьной, алфавитно-цифровой, кодированной, двоичной. Множество форм представления информации на ИК объясняется тем, что карточка служит своеобразным связующим звеном между человеком (пользователем) и машинной системой, для которых характерны различные формы представления информации.

Например, на карточку графически наносят специальный логотип, рисунок, фотографию, фамилию владельца, серийный номер, срокгодности, штрих-код и т.п.

Другим средством повышения безопасности визуальной информации служит тиснение или выдавливание (эмбоссирование) некоторых идентификационных характеристик пользователя на поверхности ИК. Эти характеристики: с помощью специального устройства (импринтера) могут отпечатываться и дублироваться на бумажном носителе (слипе) доя дальнейшего учета.

В настоящее время нашли широкое применение магнитные, полупроводниковые иоптические карточки, перечисленные в порядке снижения распространенности.

ИК нашли широкое применение в различных АСОД. Самое большое распространение карточек наблюдается в финансовой сфере.

Можно условно выделить три переплетающиеся области применения

1) электронные документы;

2) контрольно-регистрационные системы;

3) системы электронных платежей.

Карточки как средство контроля, разграничения и регистрации доступа к объектам, устройствам, информационным ресурсам АСОД используются при создании контрольно-регистрационных охранных систем. Например, известны разнообразные электронные замки к помещениям и аппаратуре. Разграничение доступа к данным ПЭВМ реализовано на уровне предъявления ключ-карты, содержащей идентификационные данные пользователя и его электронный ключ.

ИК являются ключевым элементом различных систем электронных платежей, в которых применяется около 1 миллиарда карточек.