что такое сетевой периметр

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Защита периметра сети

Устройства третьего уровня модели OSI обеспечивают так называемую трансляцию сетевых адресов, или Network Address Translation (NAT). Устройства третьего уровня, как правило, маршрутизаторы, фаерволы или коммутаторы с функциями L3, преобразуют внутренние IP-адреса во внешние, которые маршрутизируются в сети интернет. В рамках преобразования IP-адреса, фаервол сохраняет внутренний адрес себе в память, затем подменяет его на адрес внешнего интерфейса, либо меняет его на один из адресов внешнего диапазона (пула), и совершает отправку измененного IP-пакета.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Трансляция портов

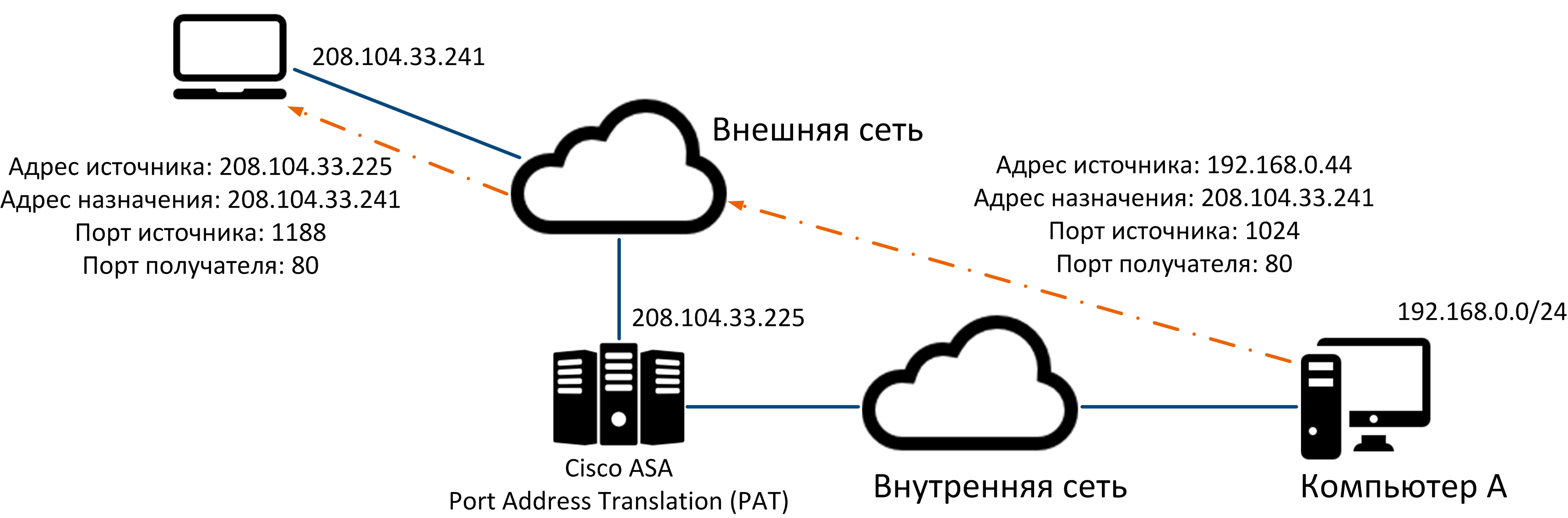

В современных корпоративных сетях, фаерволы выполняют функцию, которая называется Port Address Translation (PAT). Эта технология позволяет множеству внутренних IP – адресов использовать один и тот же внешний адрес. Данная технология реализуется на четвертом уровне модели OSI. Схема работы PAT показана ниже:

На схеме, компьютеры (рабочие станции) находятся в защищенном участке сети за «фаерволом». Этот участок обозначен как внутренняя сеть, где действует адресация 192.168.0.0 с маской подсети 255.255.255.0. Как было сказано в начале главы, Cisco Adaptive Security Appliances (ASA) выполняет функции по трансляции портов для устройств внутренней сети. Трансляция выполняется для «хостов» подсети 192.168.0.X в во внешний IP-адрес Cisco ASA – 208.104.33.225. В данном примере, компьютер А отправляет TCP пакет с портом назначения 80, получателем которого является WEB – сервер, расположенный во внешнем сегменте сети на компьютере Б. ASA подменяет оригинальный запрос с IP-адреса 192.168.0.44 на свой собственный (208.104.33.225). Параллельно, случайно выбирается номер порта, отличного от исходного (в данном примере порт 1024 заменен на 1188). Только после этого, пакеты отправляются на WEB – сервер к адресу назначения 208.104.33.241.

Система обнаружения и предотвращения вторжений

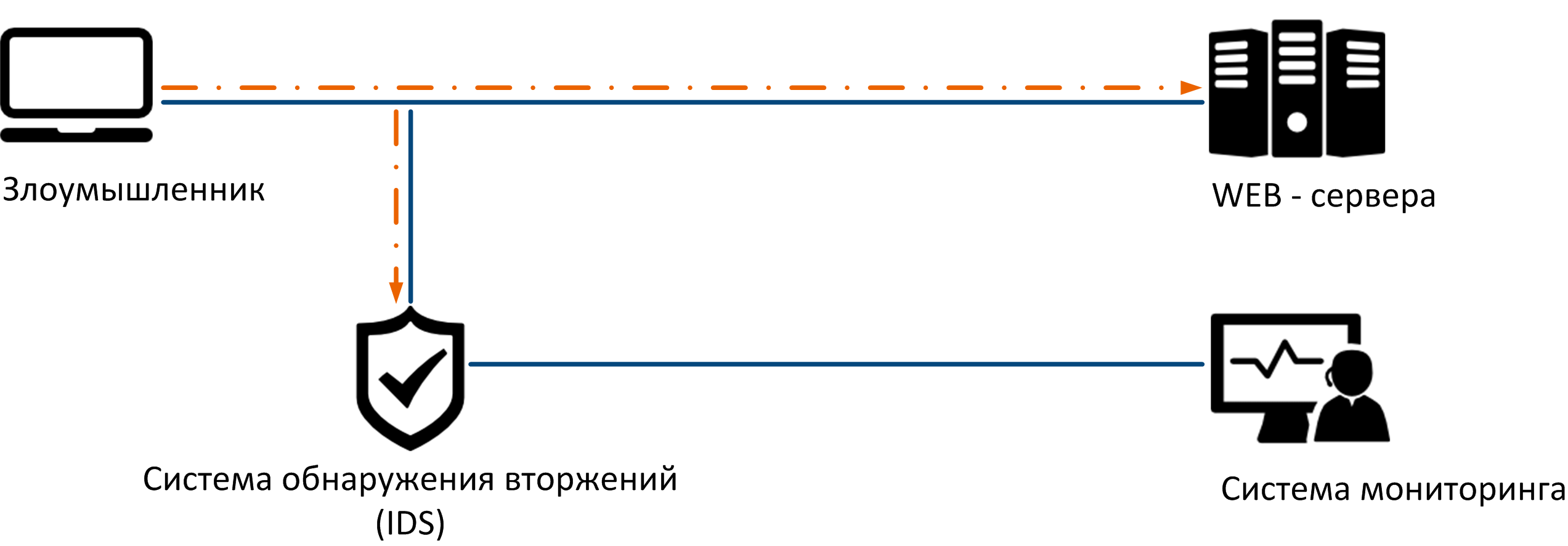

Система обнаружения вторжений Intrusion Detection System (IDS), это устройства, которые предназначены для обнаружения атак на корпоративную сеть и поддержания ИТ безопасности в целом. Системы обнаружения позволяют отслеживать распределенные DDoS атаки, «черви» и «трояны».

Как показано выше, злоумышленник отправляет «зараженный» пакет на WEB – сервера компании с целью, например, вывести из строя сайт компании. Система обнаружения вторжения (IDS) отслеживает данный пакет, и отправляет сигнал тревоги на систему мониторинга. Недостатком данного механизма является то, что он лишь уведомляет о наличии угрозы, но не предотвращает ее. В данном случае, отправленный злоумышленником пакет дойдет до получателя.

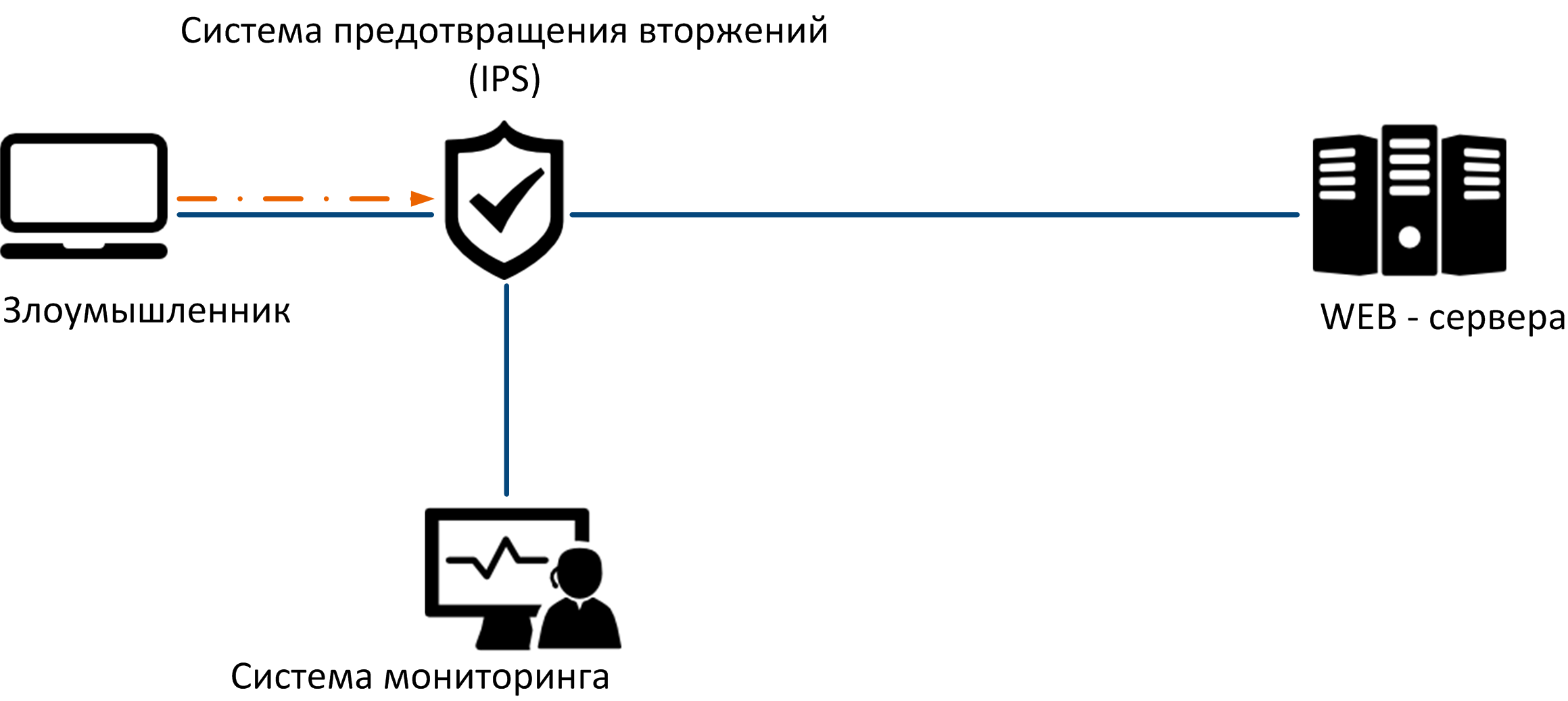

Как видно из рисунка, система IPS предотвращает попадание «зараженного» пакета в сегмент корпоративной сети. IPS/IDS системы определяют «зараженный» трафик по следующим критериям:

О критериях определения «плохого» трафика мы расскажем в следующих статьях.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Как улучшить защиту периметра сети? Практические рекомендации для Check Point и не только

Мы продолжаем цикл статей, посвященных оптимизации security настроек средств защиты периметра сети (NGFW). Хочу сразу заметить, что приведенные рекомендации подходят не только для владельцев Check Point. По сути, если разобраться, угрозы одинаковы для всех, просто каждый NGFW-вендор это решает (или не решает) по-своему. До этого мы опубликовали мини курс “Check Point на максимум”, где показали, чем опасны “дефолтные” настройки. Это были рекомендации общего характера. Теперь же нам хотелось описать более конкретные шаги по возможному усилению защиты периметра. Данная статья носит исключительно рекомендательный характер! Не стоит слепо следовать этой инструкции без предварительного анализа возможных последствий для вашей сети!

Тренды в кибератаках

Прежде чем давать рекомендации, надо понять, а что нам угрожает? От чего защищаться? Для этого я предлагаю воспользоваться отчетом Check Point за 2018 год (CYBER ATTACK TRENDS ANALYSIS). Естественно там много маркетинга, но есть и весьма полезная информация. К примеру, статистика по типам вирусных файлов, которые были получены через Web (http/https) и Email (smtp):

Из этой картинки можно получить очень важную информацию. Web и Email до сих пор два главных вектора атаки. Причем если посмотреть на статистику, то можно увидеть, что в первом полугодии преобладал SMTP, а во втором — HTTP.

Давайте посмотрим, как мы можем усилить защиту по каждому вектору атаки (т.е. по Web и Email).

Сразу оговоримся, что данных мер конечно же будет недостаточно для обеспечения комплексной защиты. Однако, если верить статистике, то мы сможем значительно улучшить безопасность нашей сети.

Усиливаем защиту от вредоносного Web-трафика

Еще в курсе “Check Point на максимум” я показал несколько приемов по улучшению защиты для Web-трафика. Самые главные пункты:

1) Блокировка контента (Content Awareness)

Как мы увидели из картинки выше, формат .exe чаще всего встречается среди вирусных файлов, которые пользователи получают через Web. Аж 46%! А нужны ли эти файлы вашим пользователям? Во 2 уроке “Check Point на максимум” я уже показывал как использовать блейд Content Awareness. Если у вас еще были сомнения на счет подобной блокировки, то еще раз взгляните на статистику. Заблокировав данный тип файлов вы “упрощаете” жизнь вашему NGFW на 46% (с точки зрения проверки файлов). Нужно всего лишь добавить одно правило:

Зачем проверять то, что вам заведомо не нужно и надеяться, что при этом не облажается ваш антивирус или песочница?

Если вы используете другое решение (не Check Point), то возможно там нет такого функционала, как Content Awareness, однако, наверняка будет возможность блокировать различные типы файлов с помощью антивируса. Это более ресурсоемкий способ, но это лучше, чем ничего.

С остальными типами файлов не все так просто. Doc и Pdf наверняка нужны большинству и блокировать их не представляется возможным. Тоже самое касается остальных файлов (JS, Jar), если их заблокировать, то возникнут проблемы с отображением web-страниц. Единственный выход в этому случае — ОЧЕНЬ тщательно их проверять.

2) Включаем Deep Scan для наиболее опасных типов файлов

В 4 уроке “Check Point на максимум” я показывал, что с дефолтными настройками Антивирус показывает очень плохие результаты. И это справедливо абсолютно для всех вендоров. Почти у всех есть опция “быстрой” проверки и более “глубокой”. По дефолту конечно используется “быстрая”, с целью оптимизации. У Check Point опция “глубокой” проверки называется «deep scan» и включить ее можно для разных типов файлов. Первое, что может прийти в голову — включить ее для всех типов файлов (на текущий момент их около 90 типов файлов). И так можно сделать! Если у вас очень богатая компания. Потребуется весьма мощное железо для такого варианта. Можно найти компромисс — включить deep scan для наиболее опасных файлов:

Из статистики мы имеем следующие файлы: pdf, doc, javascript, jar. Но я бы, как минимум добавил еще: xls, zip, rar, 7zip, rtf, swf. Ну и конечно же нужно блокировать запароленные архивы.

Если у вас не Check Point, то проверьте возможность использования подобных опций. Это очень важно.

3) Включаем нужные IPS сигнатуры

Опять же, возвращаясь к курсу “Check Point на максимум”, в 6 уроке я показывал важность IPS для проверки файлов. IPS может находить эксплойты в документах! Самые большие мучения с IPS — выбрать нужные вам сигнатуры. Там же я показал несколько трюков по работе с ними (а точнее с категориями). Но теперь у нас есть дополнительная информация. Нам обязательно нужны сигнатуры связанные с такими файлами как pdf, doc, javascript и jar. Сделать это довольно просто, достаточно воспользоваться поиском по сигнатурам:

(В случае с pdf, не забывайте, что могут быть и другие “просмоторщики”, например Foxit).

Или опять же, с помощью категорий в фильтрах:

Теперь мы будем проверять приходящие файлы не только с помощью Антивируса, но и с помощью IPS.

Если вы используете не Check Point, то попробуйте также включить релевантные сигнатуры (все что касается офисных документов, архивов, javascript и jar).

4) Threat Emulation и Threat Extraction

Антивирус и IPS это хорошо, но это сигнатурный анализ, главный недостаток которого — работает только с известными угрозами. Что делать с неизвестными (0-day)? Для этого и придумали “песочницы”. У Check Point данная технология называется SandBlast и реализуется с помощью таких блейдов как:

Threat Emulation — эмуляция файлов. На текущий момент поддерживается более 65 типов файлов. Обязательно включите эмуляцию для выше озвученного списка (pdf, doc, javascript и jar) плюс мои рекомендации (xls, zip, rar, 7zip, rtf, swf):

Threat Emulation позволит проверять файлы перед тем, как они будут скачаны. Это очень важная особенность, т.к. далеко не каждое решение может работать в режиме Prevent для web-трафика.

Threat Extraction — очистка активного содержимого. Очистка может быть выполнена с помощью конвертации файла в pdf, либо “вырезанием” всего активного содержимого (скрипты, макросы, url и т.д.). На текущий момент Threat Extraction поддерживает около 45 видов файлов. А плюсах использования этого блейда я рассказывал в 3 части курса Check Point SandBlast. Посмотрите, там есть демонстрация работы. Очень желательно использовать Threat Extraction для очистки pdf и doc. Причем лучше всего выбирать “конвертацию в pdf”, это “100 пудовый” метод. С xls это не всегда прокатывает, т.к. может сильно пострадать документ, поэтому используйте кастомизированную политику для Threat Extraction.

К сожалению на текущий момент Threat Extraction для Web-трафика работает только при использовании специального браузерного расширения — SandBlast Agent for Browsers. Однако уже в следующем релизе (Gaia R80.30) станет возможна очистка и конвертация файлов даже без дополнительных расширений.

Если вы используете не Check Point, то я также рекомендую опробовать функционал песочниц. Практически у всех вендоров есть триальный режим. Почти уверен, что после включения ваш “catch rate” значительно повысится.

Усиливаем защиту от вредоносных Email

C web-трафиком более менее разобрались (хотя на самом деле все сложнее). Теперь перейдем к еще одному популярном вектору атак — Email. Практически во всех компаниях защите почты уделяется наибольшее внимание. Посмотрим, что мы можем сделать с помощью NGFW решения на периметре сети.

1) Режим MTA

Первое, что вы должны сделать — переключить шлюз Check Point в режим MTA (Mail Transfer Agent). Это позволит осуществлять более комплексную проверку почтовых сообщений, особенно если используется SMTPS (в данном случае без функции MTA ваш шлюз просто не сможет осуществлять проверку этого трафика).

Если вы используете не Check Point и ваш NGFW не поддерживает MTA, то читать статью дальше — нет смысла. Вы просто не сможете осуществлять дополнительные проверки. Скорее всего в этом случае у вас используется отдельное решение по защите почты.

2) Обновиться до R80.20

Это еще один важный пункт. В релизе Gaia R80.20 функционал MTA (и не только) претерпел значительные изменения. Это также касается отчетности по почтовым сообщениям. По умолчанию доступно сразу несколько новых дашбордов:

Больше не придется лезть в командную строку для мониторинга и траблшутинга. Кроме того, начиная с версии R80.20 функционал MTA вынесен в отдельную вкладку в настройках профиля Threat Prevention:

Наиболее важные моменты:

3. Сделайте для MTA отдельное правило Threat Prevention

Еще один важный момент. Для Web-трафика и для Email должны быть разные профили. Правило должно выглядеть следующим образом:

Если вы используете R80.20, то данное правило создается автоматически при включении MTA.

4. Antivirus для Email

Как было сказано выше, в 80.20 у нас есть возможность использовать антивирусный “движок” для проверки вложений и гиперссылок. Это отлично коррелируется с нашими потребностями. Если посмотреть на статистику в самом начале, то можно увидеть, что кроме классических документов, угрозу представляют exe файлы и url.

Первым делом нужно заблокировать абсолютно все ненужные типы файлов, которые могут прислать в виде вложений (не только exe). Проще сказать, что стоит оставить: pdf, doc, xls, ppt. zip, rar, 7zip и другие популярные форматы офисных файлов. А вот различные скрипты, линуксовые архивы, исполняемые файлы следует блокировать.

Также не забывайте про проверку url в содержимом письма:

Для всех типов файлов, которые мы разрешаем, естественно необходимо настроить deep scan.

5. Threat Emulation и Threat Extraction

Почта — главный вектор для таргетированных атак, т.е. атак, к которым готовятся. Чаще всего именно в таких атаках используют уязвимости нулевого дня (0-day). И здесь сигнатурный анализ бессилен. Поэтому если вы решили использовать решения класса “песочница”, то email это первое место, где вы должны применить его. Для всех разрешенных (в антивирусе) файлов мы должны использовать функционал песочниц. Это касается не только решений Check Point.

С точки зрения настройки Threat Emulation для Email все идентично, как и для Web. Просто убедитесь, что вы включили эмуляцию для всех файлов, которые разрешены (антивирусом). Опять же, если посмотреть нашу статистику, то наиболее опасные типы файлов это doc, pdf, rtf, xls.

Кроме того, обязательно используйте Threat Extraction для очистки активного содержимого.

При этом для таких документов как pdf и doc обязательно настройте конвертацию в pdf. В этом случае вам не придется надеяться на Threat Emulation. Тем более, что при положительном вердикте, пользователь сможет скачать оригинальный файл (в 95% случаев оригинал никому не нужен).

Общие рекомендации

Главный принцип защиты периметра сети — максимально уменьшить площадь атаки. Для этого у нас есть большой набор механизмов:

Дополнительные материалы

Если вас заинтересовала данная тема, то как минимум рекомендуются следующие ресурсы:

В скором времени мы планируем запустить небольшой курс, с демонстрацией всего этого функционала. Поэтому следите за обновлениями! (vk, telegram).

Как обнаруживать перемещение атакующих по сети

На проектах по анализу защищенности корпоративных информационных систем в 2019 году нашим пентестерам удалось преодолеть сетевой периметр 93% компаний. При этом в сеть 50% компаний можно было проникнуть всего за один шаг. Чтобы не дать реальным атакующим достичь цели, важно вовремя выявлять их активность. Один из критически важных этапов атаки — перемещение внутри периметра (lateral movement), когда злоумышленники расширяют свое присутствие в сети.

В этой статье я покажу, какая активность относится к перемещению внутри периметра и как, используя сетевой анализ, выявить применение такой тактики.

Что относится к перемещению внутри периметра

Для начала давайте рассмотрим несколько схем, которые помогут понять, на какие этапы делится атака.

Первая схема иллюстрирует жизненный цикл операций red team и отражает действия злоумышленника во время атаки на информационную систему:

Атакующий проводит внешнюю разведку (Recon)

Компрометирует систему (Initial Compromise)

Старается сохранить свое присутствие на этой системе (Establish Persistence)

Повышает права (Escalate Privileges)

Проводит внутреннюю разведку (Internal Recon)

Выбирает удобный для себя транспорт и осуществляет подключение к жертве (Lateral Movement)

Собирает и анализирует найденные данные (Data Analysis)

Опционально повторяет действия 4―7 (для других компонентов системы)

В завершение злоумышленник выносит найденные ценные данные (Exfiltration and Complete Mission)

Для Active Directory существует понятие Kill Chain, которое отражает цепочку действий, необходимых для полной компрометации домена.

Атакующий компрометирует первую машину и проводит внутреннюю разведку

Повышает на машине локальные права

Получает привилегированные учетные данные

Проводит разведку с правами администратора

Использует удобный способ для удаленного выполнения кода

Повторяет шаги 2—5 до получения учетных данных доменного администратора

Добивается максимальных привилегий в домене и окончательно закрепляется в системе

Находит ценные данные, используя полный доступ ко всем частям системы

Выносит найденные данные

Первая и вторая схемы часто используются на практике, но не отражают конкретных вариантов действий злоумышленника на том или ином этапе.

ATT&CK Matrix for Enterprise

Многие наверняка слышали о матрице ATT&CK, она решает эту проблему. Ее разработала и поддерживает некоммерческая организация MITRE. Матрица отражает тактики и техники атакующих и основана на реальных наблюдениях большого количества экспертов. В заголовках находятся тактики, в ячейках таблицы – техники. Ее часто используют при моделировании угроз и классификации атак. Мы тоже руководствуемся ею при изучении атак, после чего экспертиза поступает в наши продукты.

Lateral movement (или перемещение внутри периметра) характеризует то, как атакующий, используя существующие в системе механизмы, может перемещаться от одной машины к другой. К таким механизмам может относиться DCOM, программы для удаленного обновления приложений, удаленное копирование файлов или протокол удаленного рабочего стола. При успешной начальной компрометации системы с использованием техник перемещения внутри периметра злоумышленник может завладеть учетными записями привилегированных пользователей и быстро расширить свое присутствие вплоть до полного контроля над инфраструктурой.

Пример перемещения злоумышленника внутри периметра

Рассмотрим детально один из вариантов действий злоумышленника внутри инфраструктуры. В данном случае изначальная компрометация нас мало интересует, так как она может быть любой и мало влияет на ход дальнейшей атаки.

Итак, в инфраструктуре есть:

devops-инженер agusev, ответственный за этот сервер;

системный администратор gpavlov с двумя учетными записями;

контроллер домена DC с учетной записью Administrator.

У пользователей agusev и gpavlov есть личные компьютеры внутри домена с соответствующими именами.

1. Изначальная компрометация

Мы начинаем с того, что гипотетический атакующий смог попасть и закрепиться на сервере для тестирования приложений. На нем он находит учетные данные некоего devops-инженера agusev, который использовал этот сервер со своей доменной машины. Но перед злоумышленником стоит вопрос о том, как можно развить атаку внутрь инфраструктуры.

2. Внутренняя разведка с BloodHound через DCOM (T1021.003)

Он начинает с разведки с помощью BloodHound. Как выяснилось, agusev ранее использовал Distributed Component Object Model (DCOM). Поэтому злоумышленник использует этот же протокол для запуска SharpHound (ингестор ПО BloodHound) на машине AGUSEV. В нашем случае для запуска был использован объект Microsoft Management Console (MMC) 2.0.

Сам по себе DCOM служит для поддержки связи между объектами на различных компьютерах и часто используется в приложениях из нескольких компонентов, которые общаются друг другом через сеть. Существует множество стандартных объектов, которые можно использовать через DCOM. В их числе и объекты, которые позволяют удаленно выполнить код (такие как MMC 2.0). Подробнее об этом можно почитать здесь и здесь.

Таким образом, злоумышленник получил основную информацию о домене, пользователях, группах и доменных машинах.

Анализ связей объектов AD в ПО BloodHound

С помощью анализа графа BloodHound атакующий выбирает своей целью учетную запись системного администратора gpavlovAdm, так как она входит в группы локальных и доменных администраторов.

3. Подбор пароля через RDP-сессию (T1021.001 и T1570)

Злоумышленник организует RDP-сессию с подконтрольного сервера на машину AGUSEV. Через эту RDP-сессию он передает инструмент kerbrute (https://github.com/ropnop/kerbrute), с помощью которого хочет подобрать пароль к учетной записи gpavlovAdm.

Kerbrute проходится по словарю и не получает ни одной успешной аутентификации. Атакующий делает вывод, что для этой учетной записи был выбран достаточно стойкий пароль. Просмотрев повторно похожие по имени учетные записи через BloodHound, он находит учетную запись gpavlov. Исходя из похожести имен есть все основания полагать, что на машине GPAVLOV сохранились учетные данные и gpavlov, и gpavlovAdm.

Просмотр пользователей домена в ПО BloodHound

Следующим шагом злоумышленник успешно подбирает к ней пароль с помощью того же словаря и kerbrute.

4. Получение учетной записи системного администратора c помощью smbexec (T1021.002)

Итак, у атакующего под контролем учетная запись gpavlov и пользователь является администратором на своей машине (а значит, открыты системные шары). Это позволяет без препятствий воспользоваться скриптом smbexec из Impacket. Цель та же, что и была, — получение учетных данных gpavlovAdm. Он использует mimikatz в качестве полезной нагрузки и библиотеку SharpSploit (Github).

5. Компрометация контроллера домена

С помощью mimikatz и SharpSploit злоумышленник получил учетные данные системного администратора. На этапе разведки он узнал, что этот аккаунт является привилегированным и позволяет произвести дамп ntds.dit. Осуществить план позволяет скрипт secretsdump из Impacket (Github).

После этого домен полностью переходит под контроль атакующего. Для наглядности мы сделали маппинг такой атаки на матрицу ATT&CK.

Список техник в атаке

Рассмотрим анализ такой атаки на примере NTA-системы PT Network Attack Discovery. PT NAD анализирует трафик на уровнях L2—L7, выявляет атаки и хранит сырой трафик и метаданные, что полезно при расследованиях.

Расследование инцидента

Были ли нетипичные соединения внутри инфраструктуры?

С помощью дашбордов по серверам и, особенно, по основным протоколам можно выявлять несанкционированную активность. К примеру, анализ протоколов показывает количество сессий по RDP — что были за данные, кто был клиентом, а кто сервером. Анализ этой информации показывает, что клиент находился внутри DMZ, а RDP-сервер внутри домена. Это странно, так как в легитимном сценарии активность могла бы идти с компьютера devops-инженера на сервер, а не наоборот.

Дашборды PT Network Attack Discovery

Что еще было между узлами, кроме подозрительной RDP-сессии?

Нашлась SMB-активность с использованием DCERPC. Анализ операций RPC позволяет быстро обнаружить использование DCOM-протокола и ПО Impacket. Эта активность четко относится системой к lateral movement и помечается соответствующим образом.

Оповещение о найденной атаке с использованием DCOMExec из Impacket

Далее можно найти дополнительные подробности в сессиях — например, выявить паттерны инструментов Impacket. Вызов cmd.exe из system32 также выглядит подозрительно. Внутри команды мы видели HTTP-ссылку.

Загружалось ли что-то на АРМ для развития атаки?

Дашборд файлов показал, что был загружен файл со случайным именем; сетевой анализ сам по себе не позволит понять, что это за файл. Однако анализ «соседних» сессий позволит обнаружить активность, похожую на разведку домена — например, анализ SPN-имен служб в Active Directory. Вероятно, злоумышленники таким образом выбирают цель для атаки.

Оповещение о найденной атаке по протоколу LDAP

Система обнаруживает разведку по протоколу LDAP. Примечательно, что все действия произошли в рамках одной сессии. Это говорит о том, что для атаки, скорее всего, использовался автоматизированный инструмент и, вероятно, им был BloodHound. Вернувшись к начальным шагам анализа, можно осуществить фильтрацию трафика, но уже по протоколу Kerberos. Было обнаружено 8380 сессий за короткий интервал времени с одного узла: это явно ненормально. PT NAD просигнализировал о возможном подборе пароля по протоколу Kerberos.

Сессии по протоколу Kerberos

К чему подбирали пароль? Удалось или нет?

Анализ сессий позволяет узнать, что подбирался пароль к учетным записям пользователей gpavlovAdm и gpavlov. При ошибке аутентификации Kerberos-сервер (KDC) отправляет сообщение с ошибкой. PT NAD позволяет исключить сессии с неудачной аутентификацией и найти только успешные сессии. Успешной аутентификации за время атаки для пользователя gpavlovAdm не было найдено, значит — пароль не был подобран. Для gpavlov была найдена успешная аутентификация, это значит, что пароль был скомпрометирован.

Использование аккаунта gpavlov для загрузки SharpSploit

Использовались ли скомпрометированные данные? Если да, то для чего?

Зная это, мы можем проанализировать любые соединения с использованием этих учетных данных. Так можно увидеть попытку открытия Service Control Manager с помощью Impacket, создание сервиса и загрузку файла sharpsloit.dll.

Подтверждение факта загрузки SharpSploit

Ранее пароль подбирался только к двум учетным записям, а первые неудачные соединения были с учетной записью gpavlovAdm. Исходя из этого можно предположить, что цель атакующего — аккаунт gpavlovAdm. На дашборде мы видим успешную аутентификацию с его использованием и подключение к контроллеру домена. Вкладка PT NAD с атаками показывает, что аккаунт был использован для доступа к SCM, а также дампа данных, включая SAM, LSA, SECURITY и NTDS. На этой стадии можно сказать, что домен был полностью скомпрометирован и находится под контролем злоумышленника.

Оповещения о дампе реестра контроллера домена

Как противодействовать lateral movement

Существует ряд шагов, которые позволяют минимизировать риск или полностью предотвратить атаки, подобные описанной выше. Для этого следует:

ограничить избыточное использование системных COM-объектов, не связанных с приложением (например, MMC 2.0);

блокировать учетные записи после большого количество ошибок аутентификации;

ограничить права учетных записей helpdesk и использовать подход Just Enough Administration;

запретить удаленный вход для учетных записей локальных администраторов;

блокировать использование System.Management.Automation.dll.

Автор: Егор Подмоков, специалист отдела экспертных сервисов PT Expert Security Center (PT ESC)