что такое сетевая инфраструктура

Изящные и безотказные сетевые решения

Сетевые решения

Сетевая инфраструктура – совокупность оборудования и программного обеспечения, которая создает среду для процесса обмена информацией, работы приложений и различных сервисов.

Телекоммуникационная инфраструктура сегодня – это фундамент IТ-инфраструктуры, основа для бизнес-коммуникаций современной компании, обеспечивающая надежные, простые в использовании, безопасные и мобильные сервисы, необходимые для успешного существования и динамичного развития компаний.

Сетевые инфраструктурные решения, предлагаемые «Инфосэл», помогают компаниям добиться своих целей при развертывании высокопроизводительных сетей благодаря функциям, которые обеспечивают новый уровень безопасности, доступности, производительности и простоты в эксплуатации. Платформы маршрутизации, коммутации и безопасности выбираются с целью предоставить пользователям филиалов, региональных офисов, центральных учреждений и центров обработки данных доступ к критически важным приложениям и сервисам в режиме реального времени.

Специалисты компании «Инфосэл» имеют огромный опыт по реализации комплексных сетевых решений в области построения сетей любой сложности, гарантируя надежность, отказоустойчивость и качество развернутой сетевой инфраструктуры. Компания «Инфосэл» предлагает широкий спектр профессиональных услуг, охватывающих весь жизненный цикл реализуемых компанией сетевых инфраструктур, начиная с предпроектной стадии создания, заканчивая вводом системы в эксплуатацию и последующим сопровождением.

Что такое сетевая инфраструктура компании и как правильно ее организовать – советы специалистов

Сетевая инфраструктура – совокупность специального оборудования и программного обеспечения, создающего основу для эффективного обмена информацией и работы с коммерческими приложениями.

Сетевая инфраструктура в компании

Любая современная компания должна иметь функциональную и хорошо управляемую структуру. Добиться этого можно только за счет обеспечения качественного сбора, обработки и хранения корпоративных данных.

Отсутствие четко работающей информационной системы, базирующейся именно на сетевой инфраструктуре, не позволит решить стоящие перед организацией задачи из-за наличия множества проблем:

Создание и правильная организация сетевой инфраструктуры позволяет решить все перечисленные и многие другие трудности, что просто необходимо принимать во внимание руководителям предприятий.

Составляющие сетевой инфраструктуры:

Наиболее важным компонентом сетевой инфраструктуры является локальная вычислительная сеть (ЛВС), отвечающая за объединение и обеспечивающая раздельный пользовательский доступ к вычислительным ресурсам.

Преимущества внедрения ЛВС сложно переоценить. Она позволяет использовать нужную информацию в режиме реального времени, а также подсоединиться к сети интернет, функционирующей в компании.

Технические средства сетевой инфраструктуры

Профессиональное построение сетевой инфраструктуры – гарантия не только эффективного, но и безопасного использования данных. Системы характеризуются присутствием полезных сервисов и коммуникаций, обеспечивающих работу голосовой, видеосвязи.

Первостепенное внимание уделяется вопросам защиты сетевой инфраструктура и корпоративной информации одновременно. Внедрение специальных программ позволяет восстановить работоспособность систем, застраховав тем самым предприятие от катастрофических последствий.

Установка запасного оборудования обеспечивает создание резервных копий данных и дает возможность продолжать работу при выходе основных устройств из строя.

Мониторинг сетевой инфраструктуры

За надлежащие функционирование сетевой инфраструктуры отвечает сетевой администратор, который ежедневно должен выполнять:

Непрекращающаяся деятельность направлена на своевременное обнаружение ошибок в работе программного обеспечения и оборудования, что минимизирует риск возникновения критических проблем.

Альтернативой сетевому администратору являются системы автоматического мониторинга, способные выполнять проверку:

По результатам анализа осуществляется отправка уведомлений и отчетов по электронной почте или SMS, строятся графики и т.д.

Необходимо уделять внимание вопросам технической поддержки и модернизации сетевой инфраструктуры. Это позволяет адекватно реагировать на увеличение объема обрабатываемой корпоративной информации и обеспечивать бесперебойную работу и соответствие системы изменяющимся реалиям.

Аутсорсинг сетевой инфраструктуры

Одним из действенных способов поддержания работоспособности сетевой инфраструктуры на конкретном предприятии является ее аутсорсинг.

Профессиональное внешнее обслуживание сетевой инфраструктуры гарантирует:

Всевозрастающая популярность аутсорсинга связана с тем, что сетевая инфраструктура становится все более сложной. Она включает огромное количество программного обеспечения и оборудования, обслуживать которое должен внушительный штат квалифицированных специалистов, а это требует серьезных финансовых затрат.

Сетевая инфраструктура.

в Интернет 26.02.2019 0 204 Просмотров

Сетевая инфраструктура – это взаимосвязанная группа компьютерных систем, связанных различными частями телекоммуникационной архитектуры. В частности, эта инфраструктура относится к организации различных её частей и их конфигурации – от отдельных сетевых компьютеров до маршрутизаторов, кабелей, точек беспроводного доступа, коммутаторов, магистралей, сетевых протоколов и методологий доступа к сети. Инфраструктура может быть открытой или закрытой, например открытая архитектура Интернета или закрытая архитектура частной интрасети. Они могут работать по проводным или беспроводным сетевым соединениям или с комбинацией того и другого.

Самая простая форма сетевой инфраструктуры обычно состоит из одного или нескольких компьютеров, сети или подключения к Интернету, а также концентратора для соединения компьютеров с сетевым подключением и привязки различных систем друг к другу. Концентратор просто связывает компьютеры, но не ограничивает поток данных в одну систему или из неё. Чтобы контролировать или ограничивать доступ между системами и регулировать поток информации, коммутатор заменяет концентратор для создания сетевых протоколов, которые определяют, как системы взаимодействуют друг с другом. Чтобы позволить сети, созданной этими системами, обмениваться данными с другими через сетевое соединение, требуется маршрутизатор, который соединяет сети и в основном обеспечивает общий язык для обмена данными в соответствии с правилами каждой сети.

Когда несколько компьютеров в одном доме совместно используют одно и то же подключение к Интернету, считается базовой формой сетевой инфраструктуры, независимо от того, обмениваются ли компьютеры информацией друг с другом или нет. Интернет сам по себе является более продвинутой сетевой инфраструктурой, в которой отдельные системы получают доступ к глобальной сети, в которой хранится информация о различных системах и которая позволяет получать доступ с помощью веб-стандартов и протоколов, чаще всего в виде веб-адресов, также называемых URL-адресами.

Офисные интрасети аналогичны глобальной сети Интернет, но работают в закрытой сетевой инфраструктуре, доступной только тем, кто находится в ней. Как правило, она состоит из центрального хранилища данных – одного или нескольких компьютеров, называемых серверами – а также кабельных сетей Ethernet, точек беспроводного доступа, маршрутизаторов, коммутаторов и отдельных компьютеров с доступом к центральному хранилищу данных. Отдельные компьютеры подключаются к сети через кабельный или беспроводной доступ. Маршрутизаторы и коммутаторы затем определяют, какой уровень доступа им разрешен, и выступают в качестве распределителей трафика, чтобы направить их в центральное хранилище данных на серверах. Когда отдельные компьютеры отправляют или получают данные, маршрутизаторы гарантируют, что они достигнут нужного места.

При построении сетевой инфраструктуры безопасность сети часто является главной задачей. В большинстве архитектур используются маршрутизаторы со встроенными межсетевыми экранами, а также программное обеспечение, позволяющее точно настроить управление доступом пользователей, выполнить мониторинг пакетов данных и строго определенные протоколы. Безопасность также можно контролировать, настраивая свойства общего доступа к сети в отдельных системах, что ограничивает доступ к папкам и файлам, которые могут увидеть другие пользователи в сети.

Сетевая инфраструктура

Сетевая инфраструктура представляет собой совокупность различного оборудования, а также программного обеспечения, которая формирует особую среду для эффективного процесса обмена данными, а также для работы бизнес-приложений.

Что такое сетевая инфраструктура на предприятии?

В настоящее время будущее каждой компании напрямую связано с возможностью её оперативного реагирования на тенденции развития рынка. Именно поэтому современная компания обязана функционировать как хорошо отлаженный механизм.

Компания должна быть управляемой. Степень такой управляемости организации зависит от того, как хорошо в ней поставлен сбор, обработка и хранение информации, необходимой для принятия решения. Если информационная система (ИС) организована должным образом, то компания в состоянии решать поставленные задачи.

В основе такой информационной системы лежит сетевая инфраструктура. Когда в организации установлено более одного персонального компьютера (ПК), которые не объединены в одну общую локальную сеть, это приводит к возникновению многочисленных проблем.

Проблемы связаны со следующим:

Это и многое другое существенно уменьшает эффективность работы любой организации. Но правильная организация и эксплуатация объектов сетевой инфраструктуры легко решает данные проблемы. Именно поэтому любой руководитель компании обязан обращать на это своё внимание.

Сетевая инфраструктура предприятия представляет собой комплекс следующих устройств:

Самое основное место в СИ занимает локальная вычислительная сеть (ЛВС). С её помощью осуществляется объединение вычислительных и локальных ресурсов с возможностью организации раздельного доступа к ним.

Благодаря локальной сети осуществляется связь всех компьютерных установок. Она может быть как проводной или беспроводной, так и комбинированной. Такая сеть может располагаться в одном помещении на различных этажах, в разных помещениях, а также на большом расстоянии друг от друга. Для связи всех её пользователей используются специальные устройства – коммутаторы (свитчи) и маршрутизаторы.

Все возможности локальной сети могут использоваться одновременно, независимо от того, где находятся рабочие места. С её помощью открывается моментальный доступ к нужной информации, возможность обмениваться данными и мультимедийными носителями, а также подсоединяться к существующей на предприятии сети интернет. Именно поэтому внедрение сетевой инфраструктуры очень важно для любой компании.

Надёжность и производительность локальной сети, независимо от того, будет она кабельной или беспроводной, зависит ещё и от того, какие в ней применяются технологии, активное оборудование и сетевое программное обеспечение.

Если вы хотите правильно и эффективно спроектировать такую сеть, то обязательно производить анализ информационных потоков вашей организации, при этом учитывая перспективу развития самой инфраструктуры.

Эксплуатация технических средств сетевой инфраструктуры

Для каждой организации правильное построение сетевых инфраструктур является залогом безопасного и эффективного использования информации.

После того как была сформирована база такой системы, происходит внедрение сетевых сервисов. С их помощью обеспечивается надёжность и доступность всех ресурсов компании. Эффективность ведения бизнеса определяется доступностью пользовательских сервисов, систем видео и голосовой связи, а также систем унифицированных коммуникаций.

Немаловажным значением обладает и защита сетевой инфраструктуры. Ведь при возникновении чрезвычайной ситуации велика вероятность потери не только самого оборудования, но и информации.

Многие такие аварии и катастрофы угрожают целостности самого бизнеса. Они являются предсказуемыми с определённым процентом вероятности. Такие события могут быть как природные (наводнение, землетрясение и т.п.), так и механические (разрыв водопроводных коммуникаций, выход из строя жёсткого диска и другие).

Отсутствие специальной программы, с помощью которой осуществляется восстановление работоспособности сетевой инфраструктуры, ставит под большую угрозу дальнейшую деятельность организации. Особенно это касается предпринимателей малого и среднего бизнеса.

Во многих компаниях такое планирование чрезвычайных мероприятий фокусируется уже на стадии ИТ. Такая программа сохранения непрерывности любых бизнес-операций, а также послеаварийного восстановления способна стать, пожалуй, самым ценным и эффективным вкладом отдела ИТ в успешное процветание самой компании.

Существует так называемое горячее запасное оборудование, которое готово моментально включиться в работу при аварийной ситуации. К примеру, вы можете дублировать самые важные данные занесением их на специально предназначенную базу.

А вот холодное – представляет собой устройства, которые можно оперативно подготовить к выполнению тех либо иных задач. Это может быть набор не подключённых серверов, на которых установлено всё необходимое для работы программное обеспечение сетевой инфраструктуры. Таким образом, вы сможете без проблем и очень быстро переключиться с неисправного оборудования и продолжить работу.

Зачем нужен мониторинг сетевой инфраструктуры?

К примеру, если в вашей фирме имеется совсем небольшой отдел IT, а именно: несколько серверов, немного больше ПК, интернет, сетевое оборудование и т.п. Все эти устройства довольно часто обслуживает один администратор.

Рабочий день администратора должен проходить следующим образом:

Многие могут спросить: затем такая постоянная ежедневная проверка?

Тут всё просто. Если вы вовремя не обнаружите ошибку либо проблему в работе оборудования, то это может привести к необратимому процессу, который способен стать настоящей катастрофой для вашей фирмы.

К примеру, если внезапно закончится свободное место для резервного копирования данных, то и восстанавливать вам нечего будет потом. Но не каждый администратор добросовестно относится к своей работе и может просто забыть произвести плановую проверку. В таком случае руководителям компании помогут специальные системы мониторинга, которые будут выполнять всю работу автоматически. Вам достаточно только указать, что и когда нужно проверять.

Что может мониторить такая система?

Очень важным вопросом также является и конфигурирование и поддержка сетевой инфраструктуры. Ведь с каждым годом мощность серверов и скоростей увеличивается. Это влечёт за собой необходимость своевременного и профессионального обслуживания, а также потребность в оперативном решении текущих и перспективных задач.

Чем выше требования предъявляются к СИ, тем больше нужно использовать различного эффективного и функционального оборудования. Кроме этого требуются более глубокие познания и опыт построения сетей на таких устройствах. Это следует помнить, знать и своевременно решать.

Также на предприятии периодически следует проводить и аудит сетевой инфраструктуры. Данный комплекс мероприятий направлен на определение состояния, в котором в данный момент находится СИ организации, проводится поиск самых уязвимых мест. По результатам такого аудита составляется специальный отчёт, в котором будет отображено текущее состояние сетевой инфраструктуры и предложена организация эксплуатации сетевой инфраструктуры.

Когда нужна данная проверка?

Аутсорсинг сетевой инфраструктуры

Обслуживание и создание эффективной ИТ инфраструктуры организации – это необходимое условие успешного ведения бизнеса. Сетевая инфраструктура становится с каждым днём сложнее. В неё входит огромное количество оборудования и программного обеспечения, обслуживать которое должен довольно большой штат сотрудников. Именно поэтому многие фирмы начинают задумываться: производить им поддержку самостоятельно либо же воспользоваться внешним обслуживанием (аутсорсингом)?

Аутсорсинг сетевой инфраструктуры – это превосходный способ сохранения и страхования ваших инвестиций в IT. Данная процедура позволяет снизить расходы, которые связаны с развитием и функционированием корпоративной сети, а также существенно повысить качество IT услуги.

Преимущества перехода на аутсорсинг

Что может рассказать выставка о современной сетевой инфраструктуре

Выставка «Связь» является самым значимым инфокоммуникационным событием в этом году в данной сфере деятельности. Данная выставка международного масштаба будет проходить в ЦВК «Экспоцентр».

Также тут состоится огромнейший «Медиа-Коммуникационный Форум», на котором будут рассмотрены самые важные вопросы данной отрасли: модернизация сетевой инфраструктуры, решения для спутниковой и сотовой связи, сетевая передача информации, серверное и телекоммуникационное оборудование, информационная безопасность, системы телевизионного и радиовещания, специализированное программное обеспечение, передовые интернет-технологии, а также множество другого.

Ежегодно, начиная с 1975 года, на выставке «Связь» определяется вектор развития, в котором будет развиваться данная отрасль в ближайшее время.

Вниманию всех посетителей будет предложена обширная деловая программа, которая будет состоять из конгрессов, конференций, круглых столов, семинаров, симпозиумов и мастер-классов.

В течение нескольких дней ведущие специалисты ознакомят потенциальную целевую аудиторию с последними передовыми достижениями, инновационными технологиями и трендами в отрасли информационной коммуникации.

Сетевая инфраструктура предприятия,её защита

Содержание:

ВВЕДЕНИЕ

Сетевая инфраструктура предприятия представляет собой сложный комплекс технических средств, обеспечивающих системную автоматизированную работу всей организации. В состав сетевой инфраструктуры входят как аппаратные, так и программные компоненты, следовательно, увеличивается число возможных угроз информационной безопасности всей компании. Это связано с тем, что потенциальный вред может быть нанесен как физическим способом посредством влияния на аппаратуру, так и логическим – через программное обеспечение.

Эта проблема сегодня актуальна как никогда – информационная безопасность предприятий представляет собой сложный и многогранный вопрос, который необходимо решать комплексно и осторожно. Это же касается и многих других сфер жизни общества – личной, профессиональной деятельности, науки, образования и т.д. Тем не менее, в коммерческой сфере вопрос информационной безопасности стоит особенно остро ввиду размера потенциальных потерь – иногда суммы доходят до миллиардов рублей.

Следовательно, цель данной работы – рассмотрение проблемы защиты сетевой инфраструктуры предприятия.

Для достижения данной цели необходимо выполнить следующие задачи:

Таким образом, объект работы – сетевая инфраструктура предприятия, а предмет – подходы к защите сетевой инфраструктуре предприятия.

Теоретическая база работы состоит из литературных источников – актуальных трудов известных российских и зарубежных исследователей проблемы информационной безопасности как таковой и информационной безопасности предприятия.

Структура работы содержит две главы, по два параграфа в каждой. Общий объем данной курсовой работы составляет 24 страницы.

1. Сетевая инфраструктура предприятия и информационная безопасность

1.1. Понятие сетевой инфраструктуры предприятия

Сетевая инфраструктура – совокупность специального оборудования и программного обеспечения, создающего основу для эффективного обмена информацией и работы с коммерческими приложениями.

Любая современная компания должна иметь функциональную и хорошо управляемую структуру. Добиться этого можно только за счет обеспечения качественного сбора, обработки и хранения корпоративных данных.

Отсутствие четко работающей информационной системы, базирующейся именно на сетевой инфраструктуре, не позволит решить стоящие перед организацией задачи из–за наличия множества проблем:

Создание и правильная организация сетевой инфраструктуры позволяет решить все перечисленные и многие другие трудности, что просто необходимо принимать во внимание руководителям предприятий.

Составляющие сетевой инфраструктуры:

Наиболее важным компонентом сетевой инфраструктуры является локальная вычислительная сеть (ЛВС), отвечающая за объединение и обеспечивающая раздельный пользовательский доступ к вычислительным ресурсам. Преимущества внедрения ЛВС сложно переоценить. Она позволяет использовать нужную информацию в режиме реального времени, а также подсоединиться к сети интернет, функционирующей в компании [4].

Профессиональное построение сетевой инфраструктуры – гарантия не только эффективного, но и безопасного использования данных. Системы характеризуются присутствием полезных сервисов и коммуникаций, обеспечивающих работу голосовой, видеосвязи.

Первостепенное внимание уделяется вопросам защиты сетевой инфраструктура и корпоративной информации одновременно. Внедрение специальных программ позволяет восстановить работоспособность систем, застраховав тем самым предприятие от катастрофических последствий.

Установка запасного оборудования обеспечивает создание резервных копий данных и дает возможность продолжать работу при выходе основных устройств из строя.

За надлежащие функционирование сетевой инфраструктуры отвечает сетевой администратор, который ежедневно должен выполнять:

Непрекращающаяся деятельность направлена на своевременное обнаружение ошибок в работе программного обеспечения и оборудования, что минимизирует риск возникновения критических проблем.

Альтернативой сетевому администратору являются системы автоматического мониторинга, способные выполнять проверку:

По результатам анализа осуществляется отправка уведомлений и отчетов по электронной почте или SMS, строятся графики и т.д. [9]

Необходимо уделять внимание вопросам технической поддержки и модернизации сетевой инфраструктуры. Это позволяет адекватно реагировать на увеличение объема обрабатываемой корпоративной информации и обеспечивать бесперебойную работу и соответствие системы изменяющимся реалиям.

Одним из действенных способов поддержания работоспособности сетевой инфраструктуры на конкретном предприятии является ее аутсорсинг. Профессиональное внешнее обслуживание сетевой инфраструктуры гарантирует:

Всевозрастающая популярность аутсорсинга связана с тем, что сетевая инфраструктура становится все более сложной. Она включает огромное количество программного обеспечения и оборудования, обслуживать которое должен внушительный штат квалифицированных специалистов, а это требует серьезных финансовых затрат [12].

1.2. Понятие информационной безопасности

Информационная безопасность (ИБ) – это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты [18].

Безопасность информации, которая обрабатывается в организации, – это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании. При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц.

Защита информационных ресурсов должна быть:

Информация считается защищенной, если соблюдаются три главных свойства.

Первое – целостность – предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО.

Второе – конфиденциальность – означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты.

Третье – доступность – подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации [6].

Достаточно нарушить одно из свойств защищенной информации, чтобы использование системы стало бессмысленным.

1.3 Угрозы информационной безопасности организации

1. Неблагоприятная для предприятия экономическая политика государства. Регулирование экономики государством с помощью манипуляций (определение валютного курса, учетная ставка, таможенные тарифы и налоги) является причиной многих противоречий на предприятиях в сфере производства, финансов и коммерции.

Большую опасность для обеспечения безопасности информации предприятия несут административные обязательства выхода на рынок, что приводит к насильственному сужению товарно–денежных отношений, нарушению законов со стороны государства и ограничению деятельности предприятия. Часто государство преувеличивает свою компетентность в финансовой и коммерческой сфере деятельности предприятия и необоснованно вмешивается в пространство информации этих сфер, а также посягает на собственность предприятия в различных формах.

Серьезную угрозу для обеспечения безопасности информации предприятия несут политические действия, направленные на ограничение или прекращение экономических связей. Санкции в экономике вызывают у обеих сторон недоверие к дальнейшей деятельности и подрывают коммерческие взаимоотношения. Все это ведет к дестабилизации экономических отношений, и не только на уровне государства [14].

2. Действия иных хозяйствующих субъектов. В данном случае риск обеспечению безопасности информации несет нездоровая конкуренция. Нездоровая или недобросовестная конкуренция имеет несколько понятий и по нормам международного права разделяется на три вида:

В западных странах существуют законодательные акты по ведению недобросовестной конкуренции, фирменным наименованиям, товарным обозначениям и препятствованию обеспечению безопасности информации, нарушение которых ведет к определенной юридической ответственности. Также к ответственности приводят следующие неправомерные действия:

Имеются и другие аспекты, выявляющие недобросовестную конкуренцию. К ним относится экономическое подавление, которое выражается в разных формах – шантаж персонала, руководителей, компрометирующая информация, парализация деятельности предприятия и срыв сделок с помощью медиаканалов, коррупционных связей в госорганах.

Коммерческий и промышленный шпионаж, подрывающий основы обеспечения информационной безопасности организации, также входит под правовую юридическую ответственность, поскольку он подразумевает незаконное завладение секретной информацией конкурента с целью извлечения личной выгоды.

Та информация, которая предоставляется для широких масс по легальным каналам, не дает руководству предприятия полного ответа на интересующие вопросы о конкурентах. Поэтому, многие крупные предприятия, даже считая действия шпионажа неэтичными и неправомерными, все равно прибегают к мерам, противодействующим обеспечению безопасности информации. Шпионы, работающие на конкурирующем предприятии, часто прибегают к таким действиям, как прямое предложение служащему о предоставлении секретной информации, кража, подкуп и другие разные уловки. Многие действия по подрыву обеспечения безопасности информации облегчаются за счет появления на рынке различных подслушивающих устройств и других современных технических разработок, которые позволяют максимально качественно осуществлять коммерческий и промышленный шпионаж [14].

Для многих служащих конкурентной компании сумма, предложенная за шпионаж, предоставление секретной информации и нарушение обеспечения безопасности информации, в несколько раз превышает их ежемесячный доход, что является очень соблазнительным для обычного сотрудника. Поэтому, можно считать, что подписка о неразглашении не является полной гарантией обеспечения безопасности коммерческой информации.

Следующей формой недобросовестной конкуренции, направленной на препятствование обеспечению безопасности информации, считается физическое подавление в виде посягательства на жизнь и здоровье служащего компании. В эту категорию входит:

3. Кризисные явления в мировой экономике. Кризисы имеют особенность перетекать из одной страны в другую, используя каналы внешних экономических связей. Они также наносят ущерб обеспечению безопасности информации. Это следует учесть, определяя методы и средства обеспечения информационной безопасности организации.

Поэтапное интегрирование России в международную экономику способствует зависимости коммерческих предприятий страны от различных процессов, происходящих в мировой экономике (падение и рост цен на энергоносители, структурная перестройка и другие факторы). По степени внедрения национальной экономики в мировую экономическую структуру усиливается ее подверженность внешним факторам. Поэтому, современное производство в стремлении к увеличению прибыли, улучшению деятельности путем модернизации, повышению уровня обеспечения безопасности информации, стабильности обязательно должно обращать внимание на динамику потребительского спроса, политику государства и центральных банков, развитие научно–технического прогресса, на отношение конкурентов, мировую политику и хозяйственную деятельность.

Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами и подзаконными актами [14].

Государство также определят меру ответственности за нарушение положений законодательства в сфере ИБ. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

2. Защита сетевой инфраструктуры предприятия

2.1. Безопасность сетевой инфраструктуры предприятия

В наше время, когда информационные технологии уже крепко связаны с бизнес–процессами большинства компаний, а способы и методы сетевых атак постоянно совершенствуются и развиваются, все еще бытует мнение что установка обычного сетевого экрана на границе сети достаточно для защиты внутренних корпоративных ресурсов. Это, к сожалению, не совсем так, а, вернее, совсем не так.

Как пример малой эффективности обычного межсетевого экрана, пользователь системы может самостоятельно нажать на ссылку, полученную от хорошо знакомого друга в социальной сети либо по почте, скачать и запустить вирус, который, используя известный эксплоит не обновлённой операционной системы или программы, получит права администратора и будет выполнять злонамеренную задачу изнутри корпоративной сети. При этом копии вируса будут активно рассылаться по контакт листу пораженной системы. В Интернете доступны онлайн системы для тестирования подозрительных файлов разными антивирусными программами, но ими в первую очередь пользуются те же злоумышленники для написания новых «незаметных» вирусов. В связи с этим в наше время существует такое огромное количество бот–нет сетей, достаточно просто купить номера ворованных кредитных карточек и все больше взлом компьютеров стает обычным методом зарабатывания денег. Поэтому задача обеспечения безопасности требует комплексного подхода на всех уровнях сетевой инфраструктуры и компьютерных ресурсов [8].

Общие подходы и технологии для построения безопасной сети

Процесс построения безопасной сетевой инфраструктуры начинается с планирования. На этом этапе перечисляются сервисы, которые будут использоваться в сети, связанные с ними риски, определяются необходимые шаги и механизмы для снижения этих рисков. На основании данных, полученных на этапе планирования, разрабатывается соответствующий дизайн сетевой инфраструктуры и создается набор политик безопасности. После этого идет этап непосредственного внедрения. Поскольку безопасность это не конечный результат, а процесс, внедрением и первоначальной настройкой какой–либо системы защиты ничего не заканчивается. Решения безопасности требуют постоянного «внимания»: отслеживания событий безопасности, их анализа и оптимизации соответствующих политик.

От написания эффективных политик безопасности и их строгого соблюдения очень зависит работа всего комплекса защиты. Правильные политики должны быть зафиксированы документально, не иметь большого количества исключений. На все оборудование должны регулярно устанавливаться обновления. Также большую угрозу для безопасности составляют простые пользовательские пароли, ошибки в конфигурации устройств, использование настроек по умолчанию, незащищенных протоколов и технологий [2].

Для обеспечения полной безопасности всей IT инфраструктуры необходимо внедрять механизмы защиты на всех уровнях сети от границы до коммутаторов доступа. На уровне доступа крайне рекомендуется использовать управляемые коммутаторы с поддержкой функционала защиты протоколов ARP, DHCP, STP. Авторизовать пользователей при подключении с помощью технологии 802.1x. Подключать сотрудников в разные VLAN в зависимости от их функциональных обязанностей и задавать правила взаимодействия и доступа к разным ресурсам на уровне распределения.

При подключении к сети WAN и Интернет важно помимо межсетевого экрана иметь возможность сканировать трафик на уровне приложений, проверять наличие угроз с помощью IPS систем. Пограничное оборудование должно быть стойким к DoS и DDoS атакам. Крайне рекомендуется для выхода пользователей в Интернет использовать прокси сервера с дополнительной проверкой на вирусы, нежелательное, вредоносное и шпионские ПО. На прокси дополнительно можно организовать веб и контент фильтрацию. Также важно наличие решения для проверки почты на предмет спама и вирусов. Все корпоративные ресурсы, к которым нужно обеспечить доступ извне в целях безопасности должны быть вынесены в отдельную демилитаризированную зону DMZ. Для удаленного доступа использовать технологию VPN с шифрованием передаваемых данных [11].

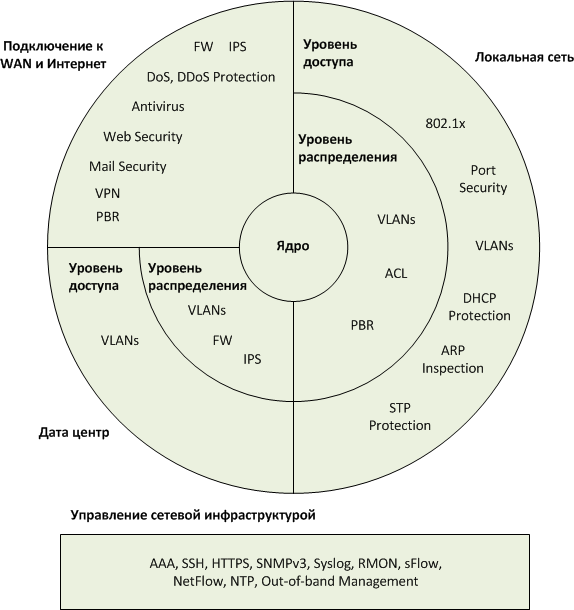

Для управления всем сетевым оборудованием должны использоваться защищенные протоколы SSH, HTTPS, SNMPv3. Для возможности анализа логов время на устройствах должно быть синхронизировано. Для понимания, какой трафик ходит в сети, насколько загружено оборудование, какие события на нем происходят, использовать протоколы Syslog, RMON, sFlow, NetFlow. Очень важно вести учет, кто, когда и какие изменения вносит в конфигурацию оборудования. Полный перечень технологий, которые используются для обеспечения безопасности сетевой инфраструктуры, указаны на схеме и на рис.1 [15].

Рисунок 1. Перечень технологий для обеспечения безопасности сетевой инфраструктуры

Очень серьезные решения в области сетевой безопасности предлагает компания Check Point Software Technologies, которая является признанным лидером в сфере разработки продуктов для защиты корпоративных сетей. Компания предлагает программно–аппаратные комплексы безопасности в виде интернет шлюзов. При этом такие решения не стоит рассматривать, как элементарный фаервол. Продукты стоит рассматривать, как мощное масштабируемое решение, собираемое из так называемых программных блэйдов. Таким образом в зависимости от потребностей организации в данный момент можно задействовать те или иные компоненты защиты и при этом еще и выбрать уровень производительности системы. Интересной особенностью является то, что в целом вся система управляется централизованно с единой консоли управления, что позволяет, серьезно масштабировать систему и упростить ее конфигурирование и обслуживание. Комплекс так же обладает гибко настраиваемой центральной системой сбора событий безопасности и построения отчетов [7].

Некоторые возможности комплекса:

2.2. Подходы к защите сетевой инфраструктуры предприятия

Рассмотрим подходы к защите сетевой инфраструктуры на примерах предприятий различных размеров – от небольшого офиса до крупной организации.

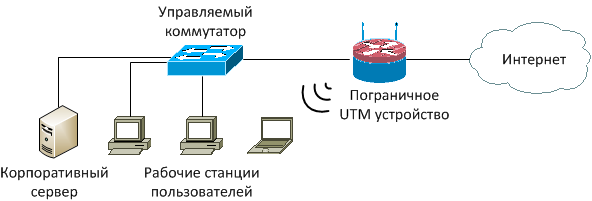

Реализация защищенной сети для небольшого офиса

Для небольших офисов с количеством сотрудников до 25 человек рекомендуется использовать UTM решение, которое в одном устройстве объединяет полный функционал безопасности, включающий межсетевой экран, антивирус, анти–спам, IPS, защита от атак DoS и DDoS, веб и контент фильтрация, различные способы построения VPN. Такие продукты производят компании Fortinet и SonicWall, лидеры на рынке в данной области. Устройства имеют полноценный веб интерфейс управления, что упрощает задачу конфигурации для администратора, который зачастую в маленьких компаниях только один. Наличие в оборудовании достаточного количества проводных и беспроводных интерфейсов, поддержка удаленного доступа к корпоративным ресурсам, интеграция с различными службами каталогов делает эти устройства идеальным решениям для небольшого офиса. Для подключения проводных пользователей в решение рекомендуется добавить управляемый коммутатор второго уровня с настроенной защитой от атак из локальной сети. Логическая схема решения изображена на рис.2 [11].

Рисунок 2. Логическая схема реализации безопасной инфраструктуры в небольшом офисе

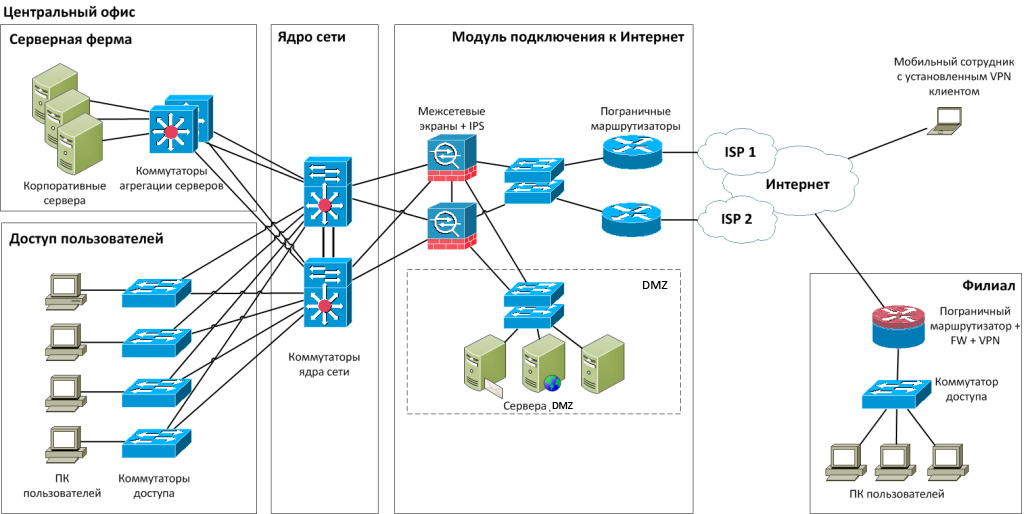

Примеры решений безопасной инфраструктуры для среднего офиса

Для средних офисов рекомендуется модульная организация сети, где каждое устройство отвечает за определенный круг задач. На таких предприятиях локальную сеть необходимо строить с обязательным разделением уровней ядра и доступа пользователей. При большом количестве серверов отдельно выносить коммутаторы агрегации дата центра. Рекомендуется разграничить функции пограничного маршрутизатора и межсетевого экрана, разделив их на два разных устройства. Сервера, к которым необходим доступ извне, перенести в отдельную зону DMZ [7]. Резервирование модуля подключения к Интернет можно достичь путем дублирования всего оборудования и настройки на них соответствующих протоколов отказоустойчивости. При наличии в компании филиалов, надомных и мобильных сотрудником, подключения к корпоративным ресурсам необходимо обеспечить по технологии VPN. Также одним из важных составляющих решения безопасности есть программное обеспечение для мониторинга сети, наличие которого существенно облегчит работу сетевых администраторов и позволит вовремя реагировать на угрозы, обеспечивая этим непрерывность работы всех сетевых сервисов. Пример реализации отказоустойчивой сетевой инфраструктуры для предприятия средних размеров изображено на рис.3 [11].

Рисунок 3. Логическая схема реализации безопасной инфраструктуры для среднего офиса

Для построения такого рода решения рекомендуется использовать оборудование производителей Cisco, HP, Huawei, Fortinet, SonicWall, PaloAlto, у каждого из которых есть свои сильные стороны и уникальные особенности, которые в сумме позволяют получить безопасную и в то же время прозрачную для управления и мониторинга сеть.

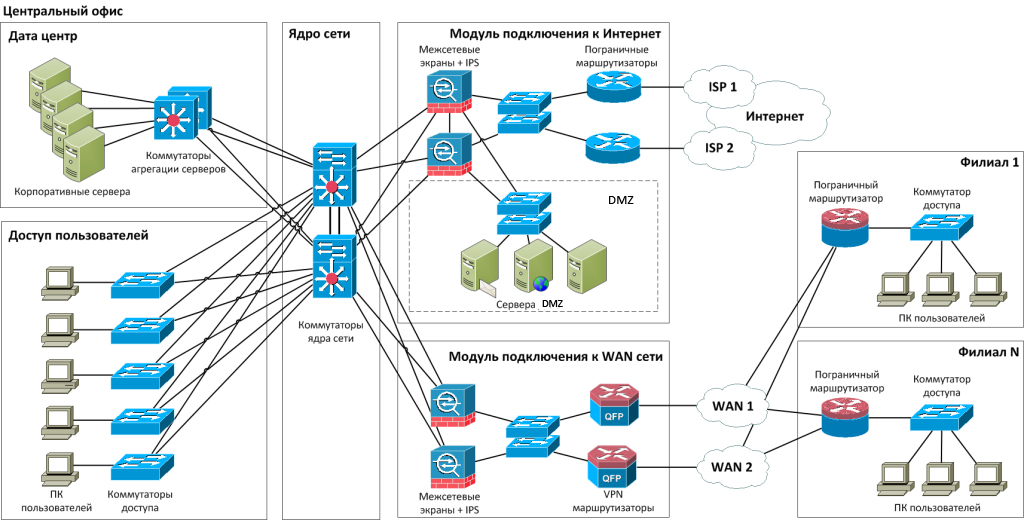

Сетевая безопасность в большой распределенной сети предприятия

Сеть большого распределенного предприятия по принципу реализации подобна к среднему и отличается большим распределением функций между устройствами, высшим требованием к отказоустойчивости, наличием выделенной WAN сети для передачи данных между филиалами. Модуль подключения к WAN в целях безопасности реализуется отдельно от модуля подключения к Интернет. Пример реализации сетевой инфраструктуры указан на логической схеме на рис.4 [11]. Для построения такой сети используется оборудование тех же производителей, которые были перечислены для среднего предприятия.

Рис. 4. Логическая схема реализации безопасной инфраструктуры на большом распределенном предприятии

ЗАКЛЮЧЕНИЕ

При выполнении работы достигнута поставленная цель – рассмотрена проблема защиты сетевой инфраструктуры предприятия.

Для достижения цели были выполнены следующие задачи:

Можно сказать, что сетевая инфраструктура действительно является сложной, многогранной и многоаспектной системой, включающей в себя локальную сеть, активное оборудование, пассивное оборудование, аппаратные и программные средства обработки информации. В ходе проведения исследования определилось, что наиболее уязвимыми в ключе именно информационной безопасности являются такие компоненты как локальная сеть, аппаратное и программное обеспечение. И теперь мы можем сказать, что именно эти компоненты нуждаются в наиболее активной защите.

Как известно, лучшая защита – это нападение, и в контексте данной работы можно сказать, что лучшая защита сетевой инфраструктуры предприятия – это первоначально грамотное построение этой инфраструктуры. При чем важно учитывать, что для малых и для крупных предприятий меры будут различаться – во второй главе это подробно рассмотрено.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

При копировании любых материалов с сайта evkova.org обязательна активная ссылка на сайт www.evkova.org

Сайт создан коллективом преподавателей на некоммерческой основе для дополнительного образования молодежи

Сайт пишется, поддерживается и управляется коллективом преподавателей

Whatsapp и логотип whatsapp являются товарными знаками корпорации WhatsApp LLC.

Cайт носит информационный характер и ни при каких условиях не является публичной офертой, которая определяется положениями статьи 437 Гражданского кодекса РФ. Анна Евкова не оказывает никаких услуг.