что такое сертификат для входа в сеть вай фай

Системе windows не удалось обнаружить сертификат

Когда вы пытаетесь войти в беспроводную сеть, ваша попытка может завершиться получением сообщения об ошибке следующего содержания: “ Windows не может найти сертификат для вашей регистрации в сети хххх ”

Шаг 1 Зайдите в меню Пуск –> Панель управления

Шаг 2 Дважды щелкните на

Шаг 3 Правой кнопкой мыши щелкните на беспроводное сетевое подключение, затем нажмите Свойства.

Шаг 4 Теперь выберите закладку Беспроводные сети и выберите сеть из списка внизу. Нажмите Свойства, выбрав беспроводную сеть, с которой у вас наблюдается проблема.

Шаг 5 Перейдите на закладку Авторизация и снимите галочку в окошке Включить авторизацию IEEE 802.1 x для данной сети. Если в этом окошке стоит галочка, то вы будете получать сообщение “не найден сертификат для вашей регистрации в сети”, потому что Windows ищет его, однако ваш беспроводной маршрутизатор не настроен на безопасность с помощью сертификатов.

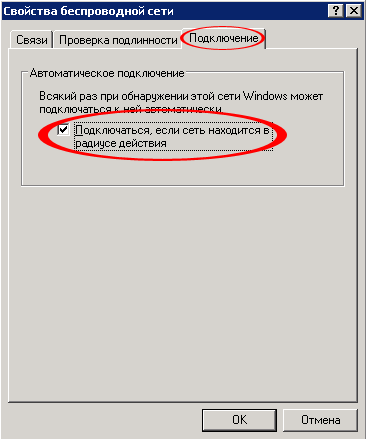

Шаг 6 Зайдите на закладку Подключение и поставьте галочку в окошке Подключиться, когда данная сеть доступна.

Шаг 7 Перейдите на закладку Ассоциация и снимите галочку в окошке Ключ для меня предоставляется автоматически, затем выберите Авторизация в сети и Шифрование данных и введите Network key (сетевой ключ ), который вы настроили на вашем беспроводном маршрутизаторе.

Шаг 8 Нажмите ОК, затем еще раз ОК, чтобы сохранить ваши настройки.

Теперь проблема устранена. Windows может сразу автоматически регистрировать вас в сети.

сертификат для входа в сеть wifi

Автор Dent1st задал вопрос в разделе Интернет

При подключении Wi-Fi выдает сообщение : системе Windows не удалось обнаружить сертификат для входа в сеть. и получил лучший ответ

Ответ от SeRG[гуру]

Проблема с «проверкой удостоверения пользователя» в XP решаем так: Заходим в папку «Сетевые подключения», делаем правый клик на «Беспроводное сетевое подключение», выбираем «Свойства». Там выбираем вкладку»Беспроводные сети». Дальше в «Предпочтаемые сети» выделяем нужную и жмём «Свойства». В открывшемся окне открываем вкладку «Проверка подлинности» и в ней снимаем флажок на «Включить проверку подлинности (дальше указана марка вашего адаптера) для этой сети.

После установки роутера и подключения компьютера через LAN кабель и ноутбука по беспроводной сети Wi-Fi сначала отлично работало, но вдруг на компьютере при подключении к сети WLAN всплывает сообщение: «Системе Windows не удалось обнаружить сертификат для входа в сеть WLAN«. В строке «состояние подключения» написано: «Проверка удостоверения пользователя«.

В Windows XP проблемы с «Проверкой удостоверения пользователя» решается так:

После того как флажок будет убран и нажата кнопка «Ок» проблема с «Проверкой удостоверения пользователя» исчезнет навсегда.

Защита беспроводных сетей, WPA: теория и практика (часть четвертая)

В предыдущей статье рассматривался вопрос настройки RADIUS-сервера и генерации сертификатов для работы беспроводной сети с применением WPA шифрования и аутентификации клиентов по протоколу EAP-TLS (с использованием клиентских сертификатов).

В этой части мы коснемся настроек клиентской части. Напомню, что операционная система Microsoft Windows XP, начиная с Service Pack 1 (а лучше сразу поставить Service Pack2), при работе с беспроводными сетями позволяет использовать аутентификацию по логину/паролю (то есть PEAP) и аутентификацию по цифровому сертификату (EAP-TLS). Механизм PEAP уже рассматривался нами ранее, сегодня будет рассмотрен EAP-TLS.

Еще раз обращаю внимание, что для понимания процесса, описываемого в этом материале, необходимо ознакомиться с предыдущей частью статьи.

«Быстрая» установка сертификатов.

Сертификаты можно устанавливать как напрямую, щелчком из проводника (windows explorer), так и через отдельную интерфейс-закладку Internet Explorer (еще это можно делать через mmc-консоль).

Рассмотрим первый способ установки, как самый быстрый и простой.

1.1 Установка корневого сертификата CA напрямую.

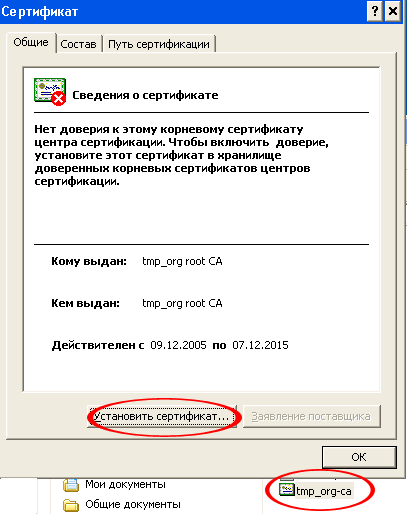

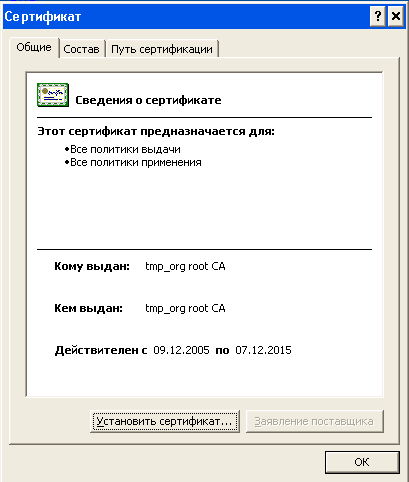

Для начала, необходимо установить корневой сертификат CA (сертификационного центра). Просто открываем в Windows Explorer-е директорию, где у нас лежат файлы сертификатов, и два раза щелкаем на созданном ранее файле tmp_org-ca.crt

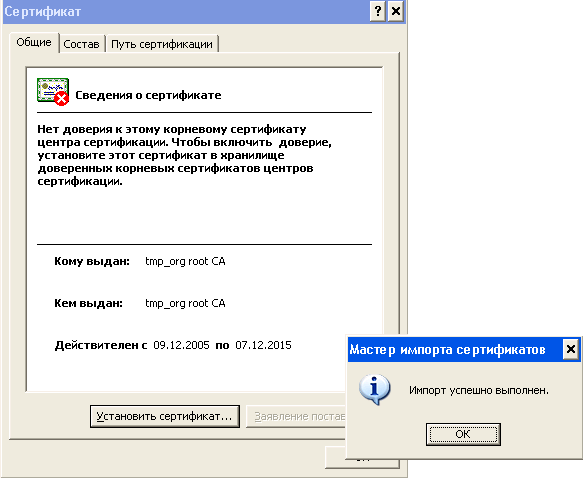

В ответ получаем окошко, где нам предлагается установить сертификат в систему. Можно сразу щелкнуть по кнопке «Установить сертификат», а можно предварительно побегать по закладкам:

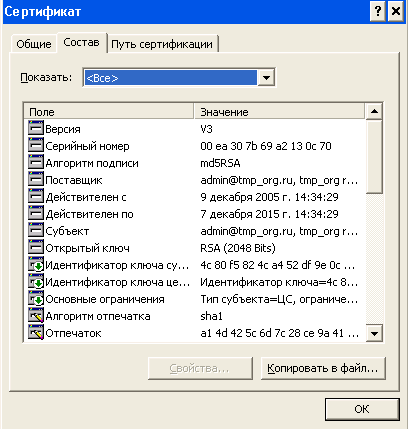

Закладка «Состав» показывает все параметры сертификата. Особенно интересны пункты «Действителен с» и «Действителен по» — сертификат будет действителен только в этом промежутке времени. Если им воспользоваться раньше или позже указанного времени, он будет отвергнутым (это касается сертификатов любых типов — как серверных, так и клиентских).

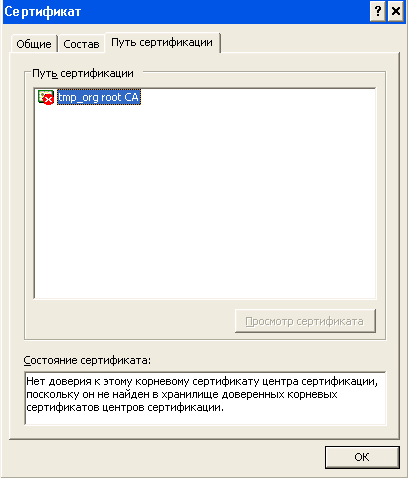

«Путь сертификации» показывает, что сертификат является корневым (самоподписанным).

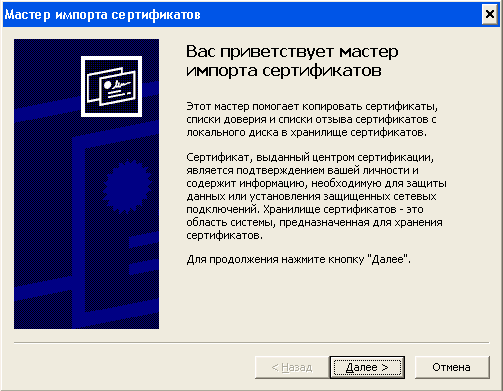

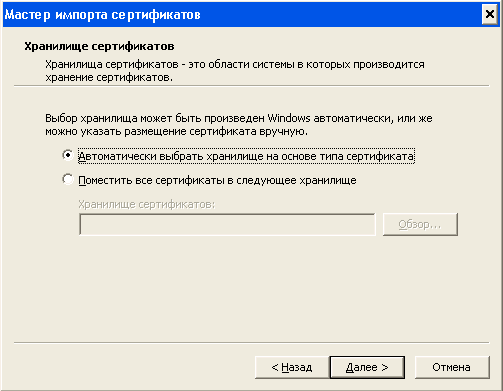

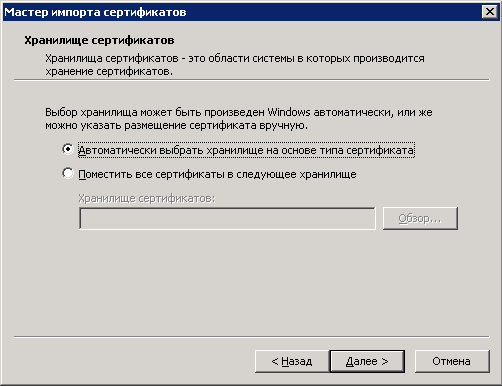

После нажатия кнопки «Установить сертификат» в закладке «Общие», мы попадем в мастер импорта сертификатов.

Операционная система сама разберется, куда помещать сертификат, поэтому можно оставить галку на «Автоматически выбрать хранилище».

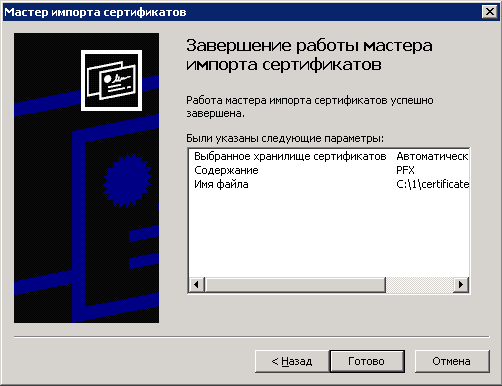

… осталось нажать кнопку «готово».

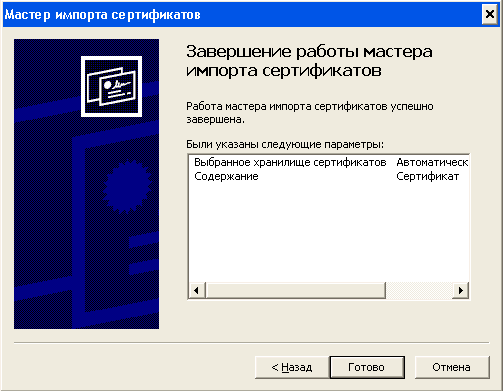

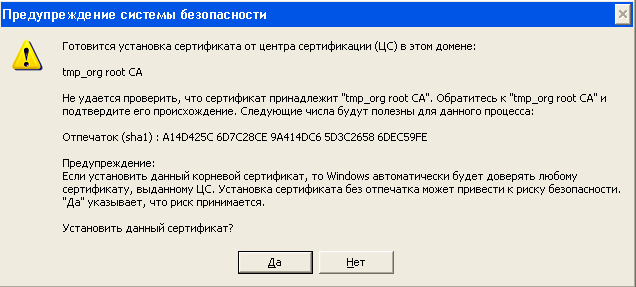

Выскакивает последнее предупреждение об установке нового центра сертификации «tmp_org root CA».

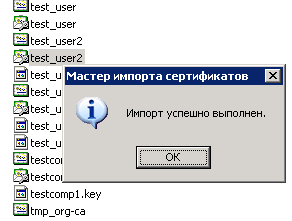

После нажатия на кнопку «да» в предыдущем меню, система сообщит нам, что импорт выполнен. Тем не менее, даже после нажатия на «ОК», основное окошко с сертификатом продолжает сообщать, что сертификат неизвестен. Это всего лишь «фича» операционной системы. Достаточно закрыть то окно и открыть его заново (два раза щелкнуть на файл с сертификатом):

В этом случае нам уже сообщают, что сертификат известен и ему доверяют.

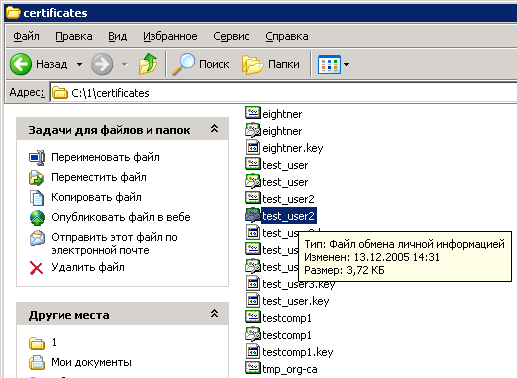

1.2 Установка клиентского сертификата напрямую.

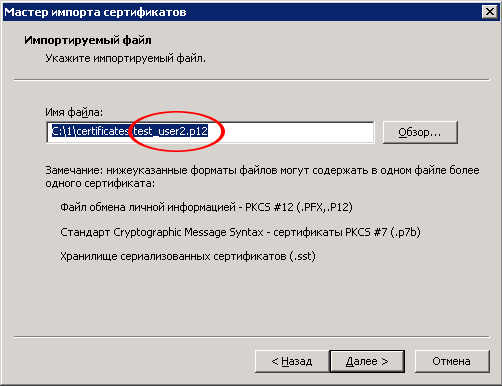

Клиентский сертификат устанавливается не сложнее, чем серверный. Выбираем в браузере нужный файл, в данном случае это — test_user2.p12,

И щелкаем на нем два раза левой кнопкой мыши.

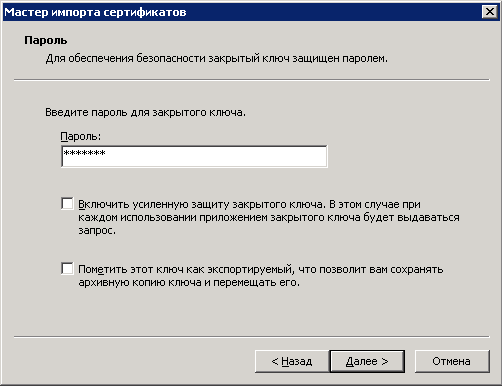

После чего нас опять встречает мастер импорта сертификатов. После нажатия на кнопку «далее» вылезает окошко с запросом пароля, которым закрыт сертификат клиента, а также предлагающее выбор некоторых возможностей импорта:

Вводим пароль, которым был закрыт файл персонального сертификата (при конвертации его в формат PKCS#12).

Галка напротив «усиленной защиты ключа» дает возможность хранить персональный сертификат в зашифрованном виде. Но при каждом обращении к нему придется вводить кодовую фразу, что не всегда удобно, хотя это и повышает безопасность.

Вторая галка (пометить ключ как экспортируемый) позволяет в дальнейшем извлечь файл сертификата из системы и импортировать его куда-либо еще. Если вы не хотите, чтобы клиенты переносили свой сертификат на другую машину, эту галку ставить не нужно.

Далее опять предоставляем Windows самой разобраться, куда кидать персональный сертификат.

… и персональный сертификат установлен.

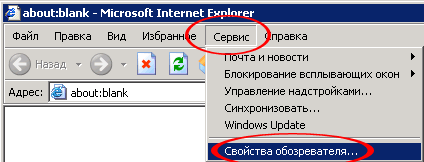

2. Установка сертификатов через интерфейс управления сертификатами Internet Explorer.

2.1 Установка пользовательских сертификатов через интерфейс управления сертификатами.

Все вышеописанные действия (а также посмотреть, какие сертификаты у нас установлены и, при необходимости, удалить их) можно и следующим образом:

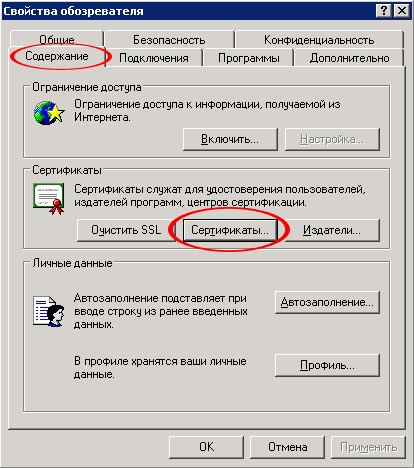

В появившемся окне идем на закладку «Содержание» и жмем кнопку «Сертификаты».

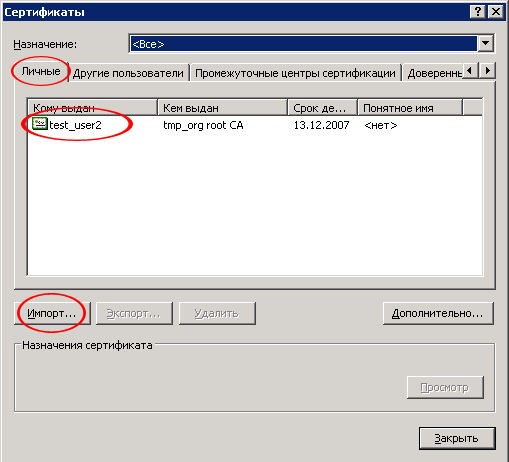

В появившемся меню нас интересует закладка «Личные».

Тут хранятся персональные сертификаты пользователя. Как видно, один из них — test_user2 — уже установлен. Щелкнув по нему, можно посмотреть его содержимое.

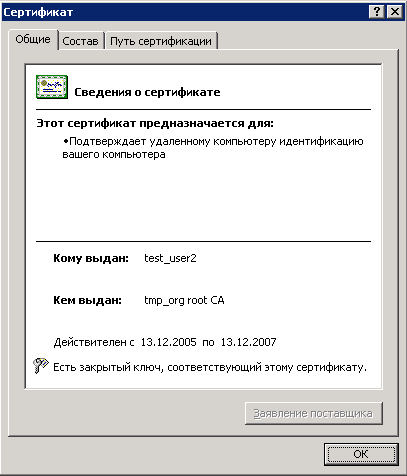

Персональный сертификат действителен на период с 13.12.2005 по 13.12.2007. Он выдан test_user2 и подписан центром «tmp_org root CA».

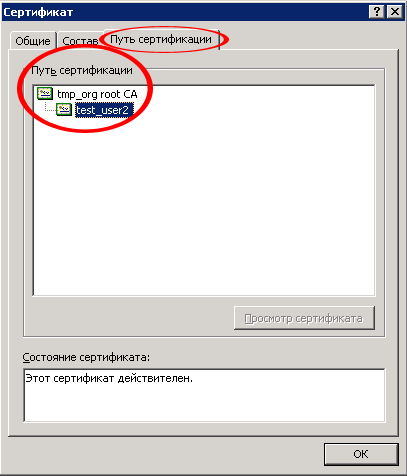

… что также наглядно видно в закладке «Путь сертификации» (речь идет о том, кем подписан клиентский сертификат).

Если нажать на кнопку «Импорт», то мы увидим уже знакомый нам интерфейс установки сертификатов. Тем самым, через этот интерфейс можно установить дополнительные персональные сертификаты

2.2 Установка корневого сертификата через интерфейс управления сертификатами.

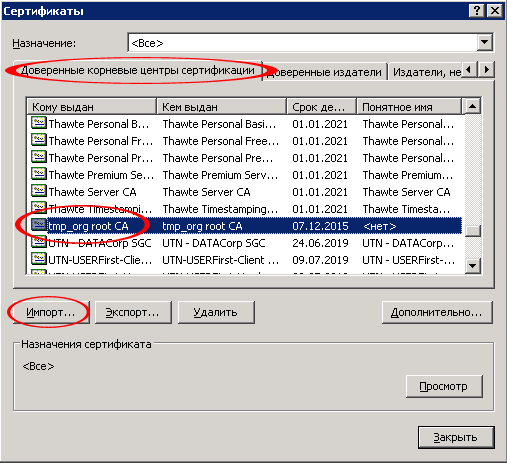

Если перейти на закладку «Доверенные корневые центры сертификации» в интерфейсе «сертификаты» Internet Explorer-а, то

… тут мы увидим большое количество установленных в систему корневых сертификатов различных организаций. Тут же находится и установленный нами корневой сертификат нашего собственного центра. Нажав на кнопку «Импорт» можно установить другие корневые сертификаты.

3. Настройка точки доступа.

Настройка точки доступа аналогична процедуре, описанной в предыдущей статье, поэтому подробно описывать этот процесс не будем.

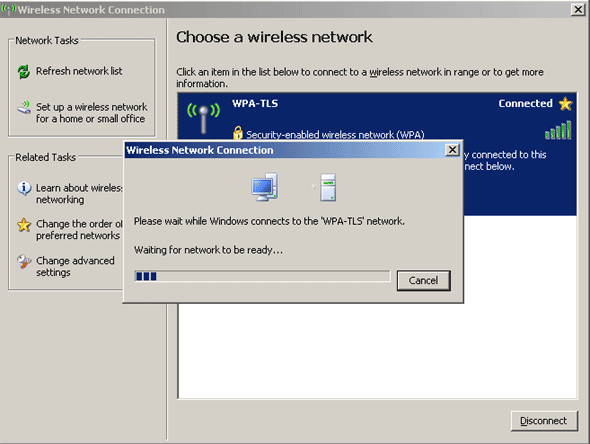

По сравнению с предыдущим разом, изменилось лишь название (SSID) беспроводной сети, теперь она называется WPA-TLS.

4. Настройка беспроводной сети на клиенте.

Профиль опять-таки настраивается похожим на предыдущий случай образом. Но тут присутствуют существенные отличия.

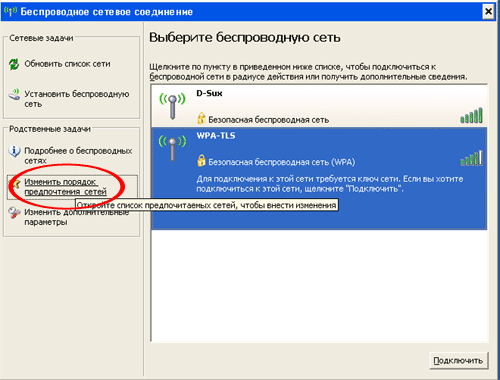

Заходим в Zero Config Utility, жмем на «Изменить порядок предпочтения сетей».

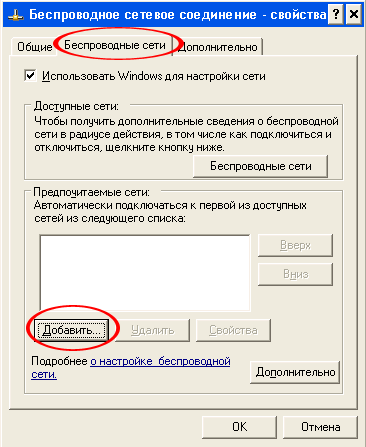

В закладке «Беспроводные сети» жмем кнопку «Добавить».

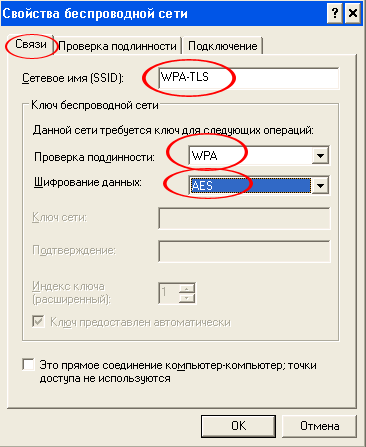

В закладке «Связи» вводим имя сети (WPA-TLS), в качестве проверки подлинности опять выбираем WPA, а шифрование данных — AES.

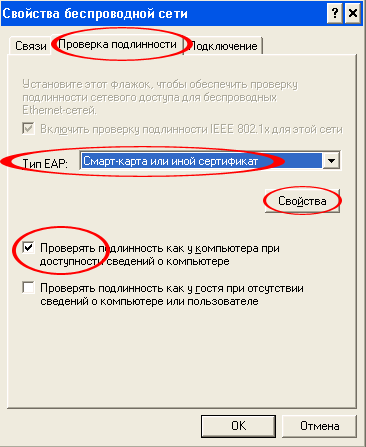

Пока все то же самое, не так ли? А с закладки «Проверка подлинности» появляются отличия.

В качестве «Типа EAP» выставляем «Смарт карта или другой сертификат».

Галка «Проверять подлинность как у компьютера при доступности сведений о компьютере» пока не нужна, ее необходимость будет рассмотрена позже.

Теперь жмем на кнопку «Свойства».

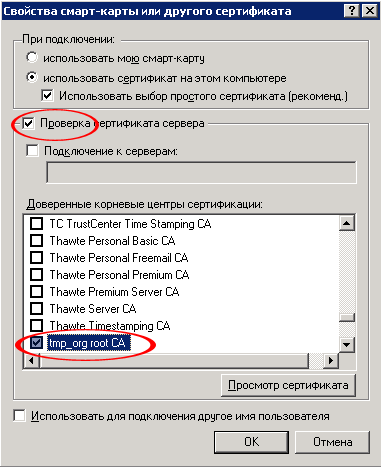

В появившемся окне свойств сертификата необходимо выбрать «использовать сертификат на этом компьютере», то есть сказать системе, что аутентификация происходит с помощью клиентского сертификата, расположенного на компьютере.

После чего активировать «проверку сертификата сервера» и в появившемся внизу списке сертификатов корневых серверов выбрать наш личный центр — tmp_org root CA.

Конечно, можно не активировать проверку сертификата сервера, но ведь мы настраиваем безопасную сеть, не так ли? И должны убедиться, что точка доступа наша, так как обращается к нашему RADIUS-серверу. При подключении к точке доступа, она (а точнее RADIUS) предъявляет свой, серверный сертификат, также подписанный корневым tmp_org root CA. На клиенте проверяется валидность этого сертификата, и если все нормально, процесс установления соединения устанавливается.

Также можно оставить включенной проверку сертификата сервера, но не выбирать в списке корневой сертификат нашего центра.

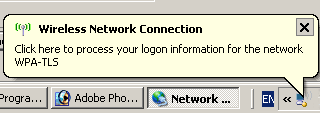

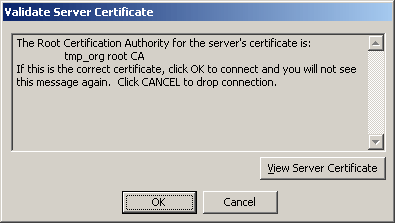

Тогда при первом подключении к точке доступа, в трее выскочит окошко, предлагающее убедиться в валидности предъявляемого радиусом сертификата. После клика на нем,

появится окно, сообщающее, что корневым сертификатом для предъявленного сервером радиуса, является «tmp_org root CA». Если нажать ОК, то соединение продолжится.

Если же убрать галку с «проверка сертификата сервера», то никаких проверок валидности серверного сертификата на клиенте производиться не будет. Но это небезопасно — кто угодно может поставить собственную точку доступа, настроенную аналогично нашей (то же имя сети (SSID), те же параметры шифрования и собственный центр сертификации), в результате мы подключимся к чужой сети, возможно, с самыми печальными последствиями.

Последняя закладка — «Подключение» — в свойствах беспроводной сети позволяет активировать автоматическое подключение к сети, как только она будет обнаружена клиентом.

На этом настройка беспроводного клиента завершена. После закрытия всех окошек (нажатия на ОК), клиент автоматически будет подключаться к беспроводной сети, используя свой сертификат вместо логина с паролем:

5. Процесс подключения со стороны RADIUS-сервера.

6. Добавление FreeRadius в автостарт.

На этом настройка беспроводных клиентов с аутентификацией по цифровым сертификатам завершена. Осталось добавить запуск RADIUS-сервера в автостарт, если это не было сделано ранее (способ добавления описан во второй части цикла статей) и стартовать его.

Заключение.

На этой статье цикл планировалось завершить, но по мере ее написания становилось ясно, что материал выходит слишком большим, поэтому последнюю часть пришлось оформить отдельной статьей.

В последней части речь пойдет о проблеме «первичности курицы и яйца»- использовании беспроводных клиентов в доменах Windows.

Разберем вкратце эту ситуацию. Клиентский сертификат хранится в профиле пользователя. Профиль может лежать как на сервере (перемещаемые профили), так и на самой рабочей станции (локальные профили).

Для процесса аутентификации (подключения к беспроводной сети), нам необходим клиентский сертификат, лежащий в профиле. Для доступа к профилю, нам как минимум надо аутентифицироваться и на домен-контроллере. То есть, с одной стороны, для подключения к беспроводной сети нам нужно аутентифицироваться на домен-контроллере. А с другой — для аутентификации на домен-контроллере мы уже должны быть подключены к беспроводной сети. Замкнутый круг? 🙂

Второй момент. Выдали сотруднику клиентский сертификат на его ноутбук. Работает он в беспроводной сети, горя не знает. Потом сотрудник уволился. Как запретить ему доступ в сеть компании?

Эти два аспекта и будут рассмотрены в заключительной, пятой части статьи.

Ключ безопасности сети: что это и как его узнать?

Если запрос ключа безопасности появляется при подключении к нашей домашней Wi-Fi сети, то мы должны знать пароль, который установили в настройках роутера. Вводим пароль, и если он совпадает – устройство подключается к Wi-Fi. Да, возможно ключ мы забыли, или потеряли. Если у вас именно этот случай, то дальше я расскажу, как узнать ключ безопасности сети Wi-Fi. Если же сеть чужая, то вряд ли нам удастся подключиться к ней. Разве что спросить ключ у хозяина сети. В случае с общественными Wi-Fi сетями (в кафе, магазинах, торговых центрах) и т. д., пароль можно узнать у администрации заведения. Если сеть защищена, конечно.

О защите Wi-Fi сетей и ключах безопасности

Как установить ключ безопасности в настройках роутера (на примере роутеров разных производителей) я показывал в статье: как защитить сеть Wi-Fi паролем.

Как узнать ключ безопасности сети Wi-Fi?

Еще один момент: практически на всех роутерах установлен ключ беспроводной сети по умолчанию, который защищает Wi-Fi сеть, когда роутер на заводских настройках. До той поры, пока он не будет изменен. Так вот, если вы не меняли заводской ключ, или сделали сброс настроек роутера, то для подключения к беспроводной сети нужно использовать заводской ключ безопасности. Он обычно написан на наклейке снизу роутера. Может быть подписан по-разному: Wi-Fi пароль, ключ сети, Wireless Key, Wi-Fi Key, PIN.

Я покажу три способа, которыми можно восстановить ключ безопасности Wi-Fi сети:

Смотрим ключ безопасности сети в Windows 10

Стандартная ситуация: к беспроводной сети был подключен ноутбук, несколько других устройств, после чего ключ был успешно забыт. Новое устройство уже никак не подключить.

Если у вас Windows 7, то смотрите инструкцию в этой статье: как узнать свой пароль от Wi-Fi, или что делать, если забыли пароль?

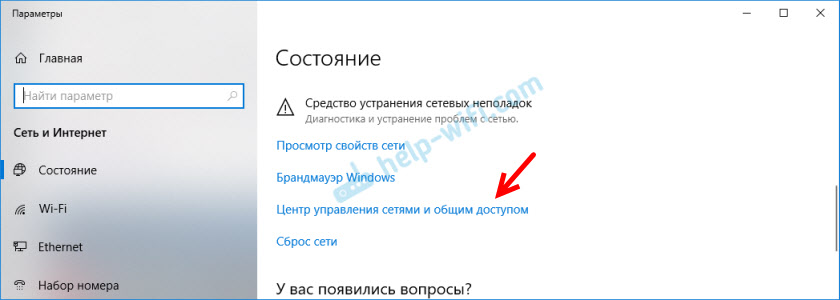

В Windows 10 открываем «Параметры сети и Интернет».

Переходим в «Центр управления сетями и общим доступом».

Нажимаем на сеть, к которой на данный момент подключен наш компьютер.

После запуска программы находим свою сеть (по имени) и смотрим пароль в полей «Key (Ascii)».

Как посмотреть ключ от Wi-Fi в настройках роутера?

Ключ безопасности сети можно посмотреть в настройках роутера. Более того, при необходимости его можно сменить на новый. Это более универсальное решение, так как зайти в настройки роутера можно практически с любого устройства. В том числе подключившись к роутеру по сетевому кабелю. Если по Wi-Fi уже не подключиться, так как забыли ключ безопасности и нам нужно его как-то узнать.

Если у вас есть доступ к настройкам роутера – считайте, что проблема решена.

Эти статьи помогут вам найти и посмотреть, или сменить ключ Wi-Fi сети на своем роутере (инструкции для разных производителей) :

Если остались какие-то вопросы, то задавайте их в комментариях. Будем вместе вспоминать ключ безопасности от вашей Wi-Fi сети 🙂

Что такое сертификат для входа в сеть вай фай

Часовой пояс: UTC + 3 часа

windows не удалось обнаружить сертификат для входа в сеть

Зарегистрирован: Чт мар 26, 2009 01:59

Сообщений: 2

Зарегистрирован: Сб мар 21, 2009 15:11

Сообщений: 3

Откуда: Киев

Зарегистрирован: Чт мар 26, 2009 01:59

Сообщений: 2

Зарегистрирован: Вт июл 11, 2006 20:34

Сообщений: 69

Откуда: Москва

Зарегистрирован: Пн авг 18, 2008 21:23

Сообщений: 11

Откуда: калининград

Зарегистрирован: Ср мар 25, 2009 22:27

Сообщений: 22

Откуда: Penza

Зарегистрирован: Вт июн 30, 2009 20:22

Сообщений: 19

Firmware Version : 1.30WW, 2009/07/10 WAN QoS Engine : Active Cable Status : Connected DNS Status : Online Network Status : Established Connection Up Time : 0 Day 1 Hour 10 Min 53 Sec MAC Address : 00:17:31:E2:86:24 IP Address : 94.XXX.44.YYY Subnet Mask : 255.255.255.0 Default Gateway : 94.XXX.44.YYY Primary DNS Server : 204.194.232.200 Secondary DNS Server : 204.194.234.200 Advanced DNS : Enabled LAN IP Address : 192.168.0.1 Subnet Mask : 255.255.255.0 Auto IP Address: 0.0.0.0 Default Gateway : 0.0.0.0 Primary DNS Server : 0.0.0.0 Secondary DNS Server : 0.0.0.0 DHCP Server : Enabled Wireless LAN 802.11 Mode : Mixed 802.11n, 802.11g and 802.11b Channel Width : 20MHz Wi-Fi Protected Setup : Disabled Guest Wi-Fi Protected Setup : Disabled IP Address Name (if any) MAC |

Зарегистрирован: Пн янв 19, 2009 00:50

Сообщений: 14

Откуда: Москва

Часовой пояс: UTC + 3 часа Кто сейчас на форумеСейчас этот форум просматривают: Google [Bot] и гости: 2 |