что такое сегментация сети

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Сегментация сети – почему это важно?

Разделяй и властвуй

Давайте для начала разберемся, что же такое сегментация сети. Это важный инструмент защиты информации, который позволяет уменьшить площадь атаки при проникновениях в сеть, а также способ защититься от таких атак с отказом в обслуживании как бродкастный шторм (слишком большое количество широковещательных запросов в единицу времени).

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Для чего требуется сегментация сети?

Чтобы снизить риск на получения ущерба от злоумышленников в корпоративных инфраструктурах существует сегментация сети. Этот процесс помогает уменьшить вероятность повреждения данных, тем самым снизив многие риски информационной безопасности.

Сегментация сети выполняет разделение юзеров на различные сетевые группы, которые изолированы друг от друга. В зависимости от политик сегментации (которые чаще всего регламентируются департаментом ИБ), обмен информацией между группами может строго контролироваться, а также быть недоступным.

Политика безопасности компаний определяет некие принципы, которые позволяют подразделить сотрудников на некоторые подгруппы: гость, временный персонал, сотрудник. А также представленные подгруппы, можно разделить на группы, к примеру: рядовой работник, руководитель и так далее.

Сегментацию сети желательно выполнять при полной реализации бизнес-процессов. К таким процессам относится выдача доступа к сети интернет пользователям, не состоящих в рядах работников компании, так сказать, гостевым юзерам. Помимо гостей, к сети также требуется подключение различных устройств, которые используются в другой организации. А также возможно привести еще один пример с использованием сегментации сети, это разграничение доступа между работниками, которые используют одну сеть. Таковых сценариев может быть очень много.

Популярные методы выполнения сегментации сети

Если вы собираетесь использовать сегментацию сети, тогда вам потребуется обратить внимание на следующие ключевые задачи:

Ограничения традиционных методов сегментации

Если использовать популярные подходы для исправления второй и третьей задачи, большинство функций вы будете выполнять вручную, особенно когда будете использовать сеть. Эта ситуация станет более ощутимой, ведь после сегментирования среда будет динамичной. Например, могут отличаться:

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Что такое сегментация сети?

Сегментация сети — метод обеспечения безопасности сети, который заключается в разделении сети на более мелкие отдельные подсети. При этом специалисты по сети могут распределять эти подсети по сегментам и предоставлять уникальные средства и службы управления безопасностью для каждой из них.

Процесс сегментации сети включает в себя разделение физической сети на разные логические подсети. После разделения сети на более мелкие и удобные в управлении единицы средства управления применяются к отдельным распределенным сегментам.

Подробности о микросегментации читайте в информативной книге.

Связанные темы

Преимущества сегментации сети

Сегментация сети предоставляет уникальные службы безопасности для каждого сегмента сети, повышая уровень контроля сетевого трафика, оптимизируя производительность сети и улучшая систему безопасности.

Сначала рассмотрим повышение безопасности. Общеизвестно, что уровень безопасности определяется самой уязвимой точкой. Крупная одноуровневая сеть неизбежно имеет большую площадь атаки. Однако если крупная сеть разделена на более мелкие подсети, изоляция сетевого трафика внутри подсетей уменьшает площадь атаки и препятствует горизонтальному распространению угроз. Таким образом, если периметр сети нарушен, сегментированная сеть не позволяет злоумышленникам перемещаться по сети горизонтально.

Кроме того, сегментация предоставляет логический способ изолировать активную атаку до того, как она распространится по сети. Например, сегментация гарантирует, что вредоносное ПО в одном сегменте не повлияет на системы в другом. Создание сегментов ограничивает дальность распространения атаки и сокращает площадь атаки до абсолютного минимума.

Теперь поговорим о производительности. Сегментация снижает перегрузку сети, что повышает ее производительность за счет устранения ненужного трафика в определенном сегменте. Например, медицинское оборудование в больнице может находиться в сегменте, отделенном от сети посетителей, чтобы на него не влиял трафик просмотра веб-сайтов гостевыми пользователями.

В результате сегментации сети требуется меньше узлов для каждой подсети, минимизируется локальный трафик каждой подсети, а внешний трафик ограничивается только предназначенным для подсети.

Каковы принципы работы сегментации сети?

Сегментация сети обеспечивает создание нескольких изолированных сегментов в пределах более крупной сети, каждый из которых может иметь различные требования к безопасности и политику защиты. Эти сегменты содержат приложения или конечные устройства определенного типа с одинаковым уровнем доверия.

Есть несколько способов сегментации сети. Мы рассмотрим сегментацию на основе периметра, реализуемую с использованием сетей VLAN, а затем сегментацию, выполняемую на более глубоком уровне сети с помощью методов виртуализации сети.

Сегментация на основе периметра

Сегментация на основе периметра предусматривает создание внутренних и внешних сегментов на основе доверия: система доверяет элемента, которые являются внутренними по отношению к сетевому сегменту, и не доверяет внешним элементам. В результате применяются несколько ограничений в отношении внутренних ресурсов, которые обычно работают в одноуровневой сети с минимальной внутренней сегментацией. Фильтрация и сегментация выполняются в фиксированных точках сети.

Изначально виртуальные локальные сети были введены для разделения широковещательных доменов с целью повышения производительности сети. Со временем они стали использоваться в качестве средства безопасности, хотя никогда не предназначались для подобного применения. Проблема виртуальных локальных сетей заключается в том, что они не предоставляют возможности внутренней фильтрации и имеют очень широкий уровень доступа.

Кроме того, для перемещения между сегментами требуется политика. С помощью политики можно либо остановить поток трафика из одного сегмента в другой, либо ограничить его (в зависимости от типа, источника и пункта назначения трафика).

Сетевой брандмауэр — это распространенное средство, используемое для сегментации на основе периметра. Изначально он использовался для управления движением вертикального сетевого трафика, разрешая при этом взаимодействие между всеми компонентами в пределах сегмента.

Виртуализация сети

В настоящее время многие организации поддерживают множество сетевых областей с конкретными функциями, требующими сегментации в многочисленных сетевых точках. Кроме того, теперь существует множество типов конечных устройств, которые должна поддерживать сеть, и каждый из этих типов имеет различные уровни доверия.

В связи с этим сегментации на основе периметра уже недостаточно. С появлением, например, облачных и мобильных технологий, а также стратегий использования личных устройств периметр теперь не имеет четких точек разграничения. Теперь нам требуется более глубокая сегментация сети, чтобы достичь более высокого уровня безопасности и производительности сети. Более того, при современных моделях горизонтального трафика требуется еще большая сегментация сети. Именно здесь становится полезной виртуализация сети, поскольку она выводит процесс сегментации на новый уровень.

Простейшая форма виртуализация сети — это предоставление сетевых служб и служб безопасности независимо от физической инфраструктуры. Обеспечивая сегментацию в пределах всей сети, а не только по периметру, виртуализация сети играет важную роль в эффективной сегментации. Фактически сегментация на основе периметра, к которой мы привыкли, теперь виртуализирована и распределена — наряду с гибкими детализированными политиками безопасности, — охватывая каждый сегмент сети.

Сегментация сети для самых маленьких

Введение

Цель статьи: показать базовый подход к сегментации сети компании при разработке новых либо модернизации текущих автоматизированных систем.

В статье рассмотрим:

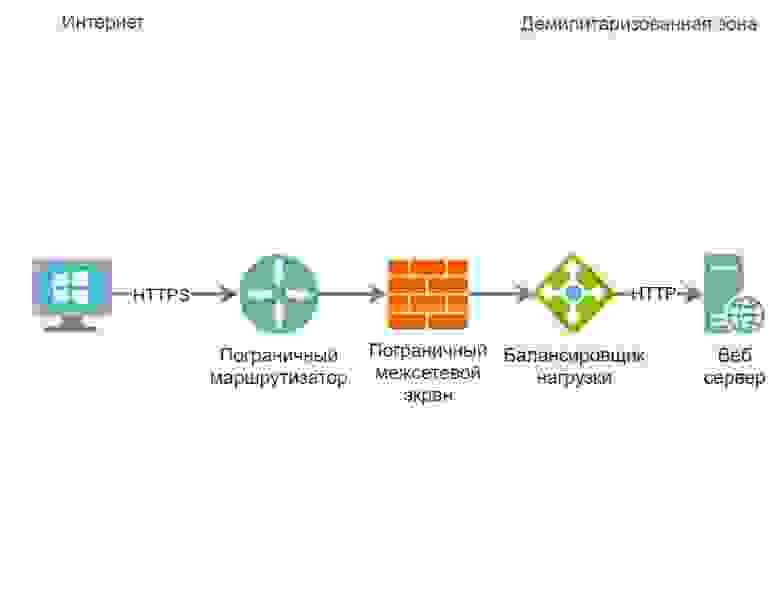

Демилитаризованная зона (DMZ, уровень I)

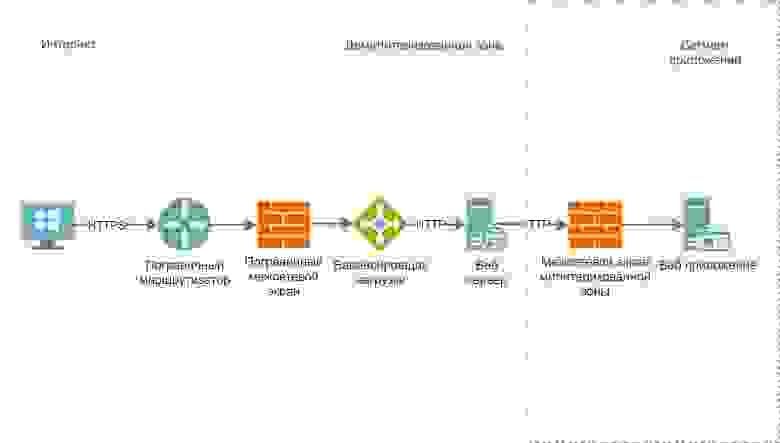

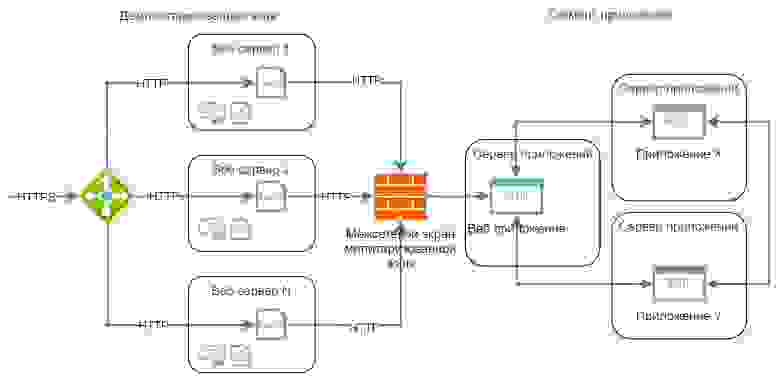

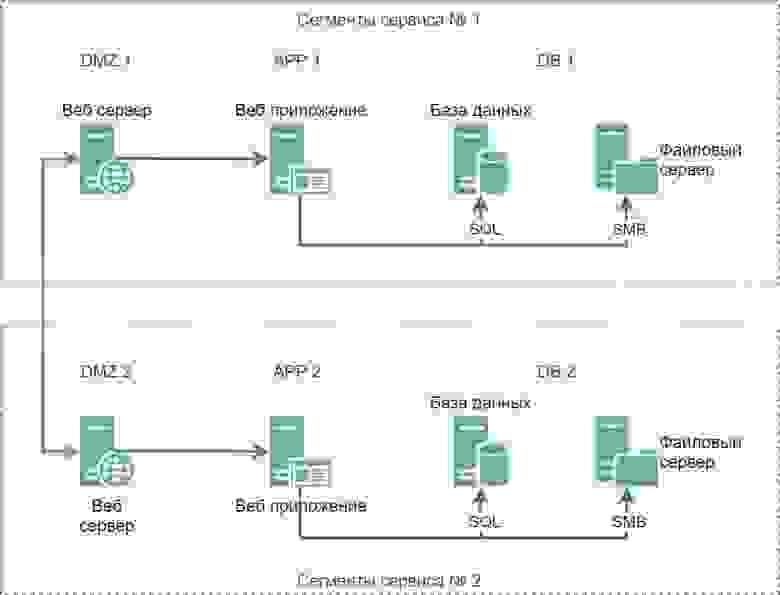

Начнем рассмотрение принципов межсетевого экранирования и сегментации сети со следующей схемы:

Логическая схема одноуровневой сети:

На картинке стрелка означает наличие сетевого доступа с IP адресом источника от того сетевого устройства от которого стрелка отходит, и с IP адресом назначения того сетевого устройства к которому стрелка направлена. Двухсторонняя стрелка соответственно будет означать наличие двух правил межсетевого экранирования в таблице правил межсетевого экранирования.

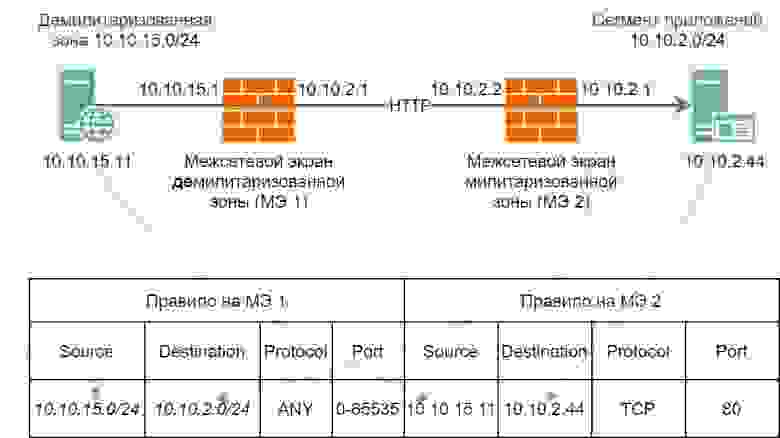

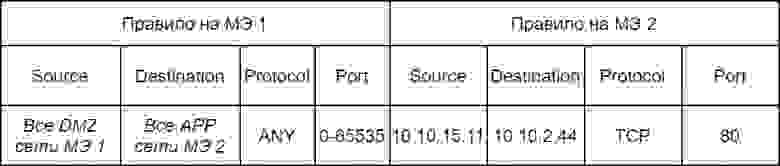

Давайте посмотрим как будут выглядеть правила межсетевого экранирования при прохождении обоих межсетевых экранов уровня сети:

Как видим правила 2, правила могут быть как и идентичными, так и более широкими у того межсетевого экрана из-за которого трафик выходит, а более точечными за межсетевым экраном который трафик принимает. Так проще писать правила на межсетевом экране из-за которого трафик выходит, достаточно написать одно правило и если серверов много, то множество дублирующих правил писать не потребуется. То есть допустимы и такие правила:

Вот мы заодно рассмотрели и как понять какое правило межсетевого экранирования требуется написать.

Грубо говоря, в демилитаризованной зоне размещается то, что не жалко потерять, что потенциально может быть легко скомпрометировано.

Давайте пойдем дальше и перейдем к сегменту приложений (APP).

Сегмент приложений (APP, уровень II)

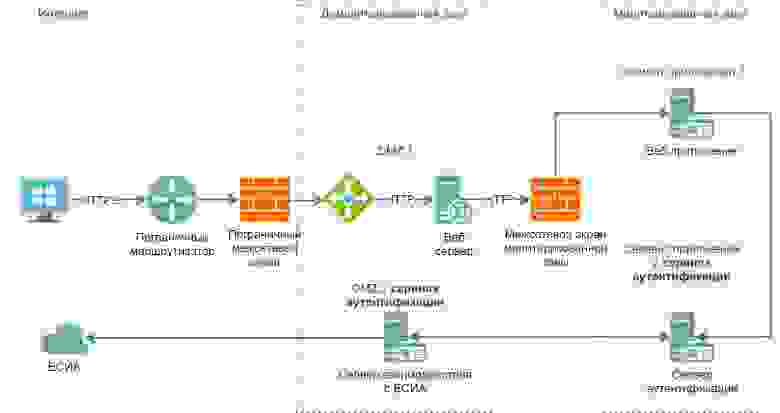

После первичной проверки, данные можно передавать веб приложению, выполняющее основную логику сервиса и размещенное на отдельном сервере:

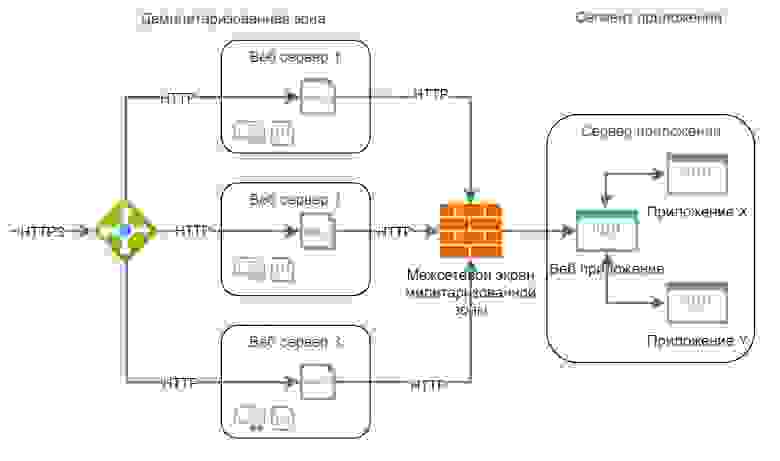

Схема для удобства упрощена до 3-х серверов:

Сервер с балансировщиком нагрузки;

Сервер с веб сервером;

Сервер с веб приложением.

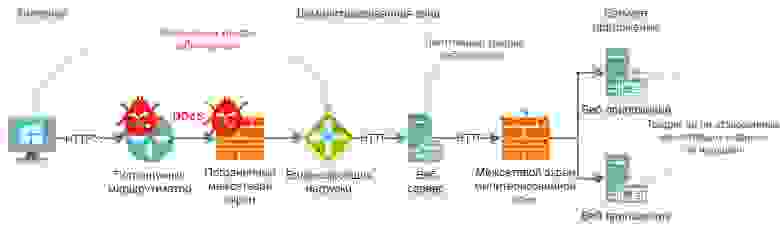

Обратим внимание на пунктирную линию, она показывает следующее: все что за демилитаризованной зоной, является милитаризованной зоной, защищаемой другим межсетевым экраном. Отдельный межсетевой экран важен по следующей причине: если из сети интернет будет перегружен пограничный межсетевой экран, то вся сеть перестанет работать, он не сможет пропускать через себя трафик сегментов второго уровня. Если у нас 2 межсетевых экрана, то внутреннее взаимодействие при отказе пограничного межсетевого экрана сохранится:

Давайте вернемся к упрощенной схеме с одним сервисом. Давайте взглянем на наше монолитное приложение с огромным количеством строк кода в разрезе сервера:

Мы видим, что на серверах могут быть размещены какие-то файлы необходимые для работы приложений, могут быть запущены сами приложения. Давайте представим, что у нас не одно монолитное приложение, а множество маленьких приложений и все они вместе решают всё ту же задачу, только размещены на разных серверах:

Теперь у изначального сервиса может в единственном сетевом сегменте приложений быть уже N серверов.

Мы можем разрабатывать наши сервисы так:

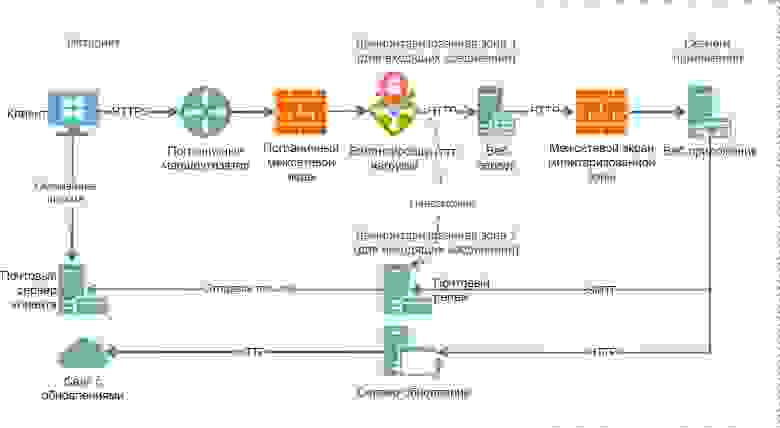

Один DMZ только для входящих соединений из внешних сетей;

Другой DMZ только для исходящих соединений.

Такая хитрость позволит уменьшить возможные векторы атаки на нашу базу данных, но увеличит количество серверов и правил межсетевого экранирования:

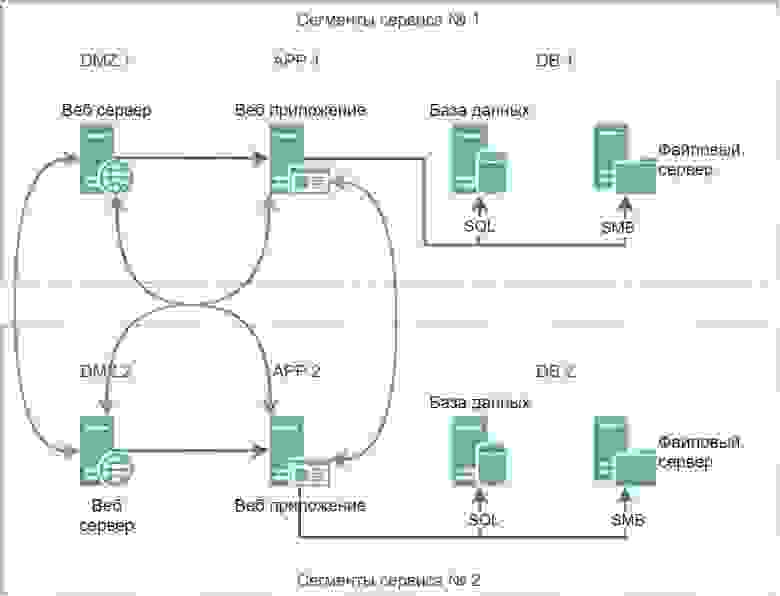

Как видим на картинке у нас есть DMZ 1 и DMZ 2. Например, в случае компрометации балансировщика, злоумышленник не сможет атаковать серверы в DMZ 2 из-за отсутствия правил разрешающих трафик, злоумышленнику сначала придется найти уязвимость в веб приложении в сегменте приложений, получить высокие привилегии в операционной системе сервера с веб приложением и только потом он сможет атаковать серверы в DMZ 2.

При этом стоит предполагать, что доступ открывается на известные DNS имена, а не на IP адреса либо во весь интернет. IP адрес может быть выдан нескольким владельцам, один из которых окажется злоумышленником То есть создавать можно только точечные доступы до доверенных сервисов в сети интернет.

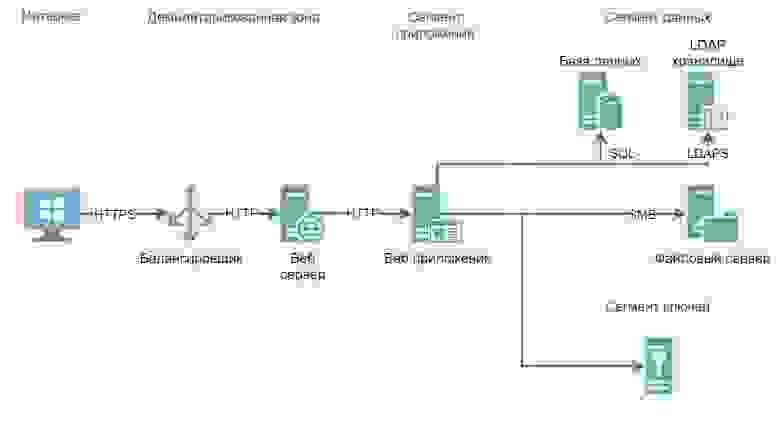

Сегмент баз данных (DB, уровень III)

В процессе работы с данными, их необходимо где-то хранить, это могут быть различные базы данных SQL и no-SQL, файловые хранилища, каталоги LDAP, хранилища криптографических ключей, паролей и т.д.

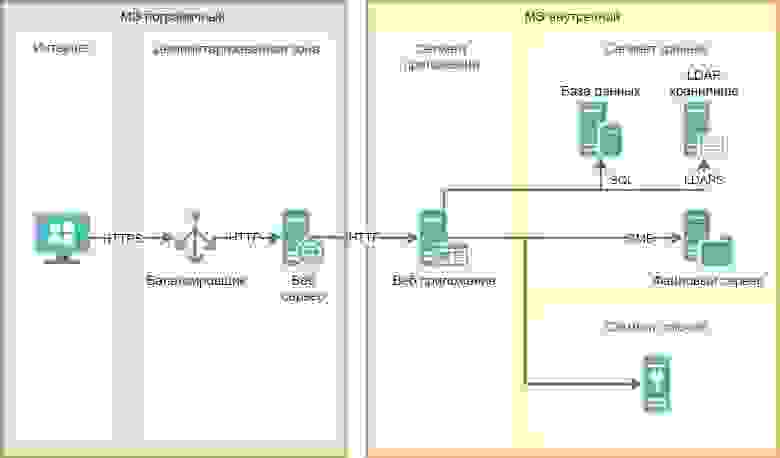

На картинке не нарисован третий межсетевой экран, давайте представлять, что пересечение прямоугольника показывающего границы сегмента сети = пересечение межсетевого экрана, то есть считаем, что любое перемещение трафика между сегментами это прохождение трафика через межсетевой экран. Упрощенная схема:

Если есть желание отображать межсетевые экраны, их можно рисовать так:

Так мы не сильно нагружая картинку показываем за каким межсетевым экраном какие сегменты находятся. Изображать можно и как-то иначе, например, выделяя сегменты определенным цветом.

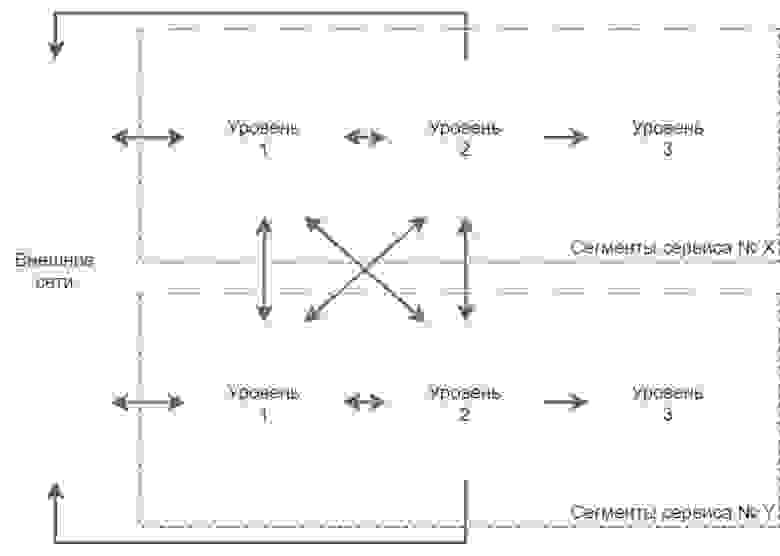

Межсервисное взаимодействие

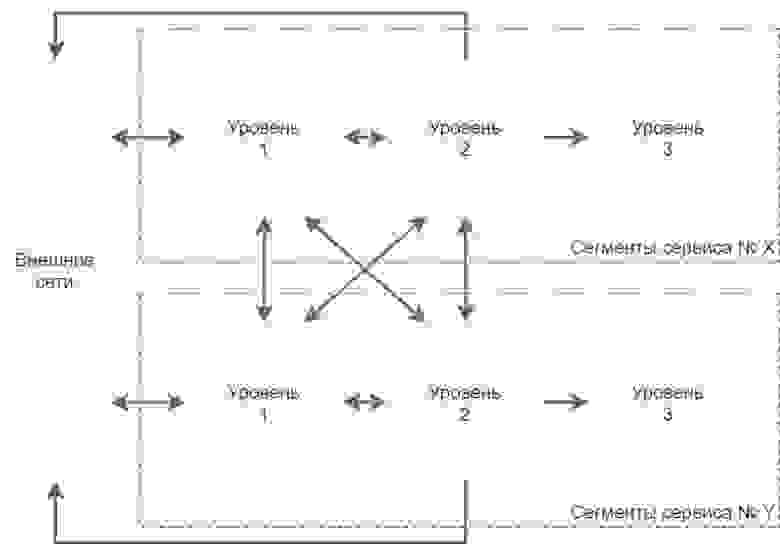

Идеальная ситуация если в организации между серверами сервисов взаимодействие происходит всегда через демилитаризованную зону:

Теперь представим, что мы достаточно безопасно настроили каждый сервер и приложения, мы доверяем администраторам, у нас имеются средства защиты серверов, двухсторонняя усиленная аутентификация и т.д. Так же в случае если в организации объявить такую политику, то администраторы, архитекторы сервисов вместо разработки сервисов по объявленной политике, в DMZ будут размещать безусловные прокси серверы, которые просто будут проксировать трафик между сегментами DMZ 1 и DMZ 2 без какой-либо проверки. То есть политика будет исполняться лишь формально.

В таком случае, логичным будет разрешить такие взаимодействия:

То есть мы разрешаем условно любые взаимодействия между зонами DMZ и APP всех сервисов внутри компании.

При этом, доступ в базу данных чужого сервиса нельзя разрешать ни в коем случае.

В итоге мы получаем такой перечень основных базовых правил определения возможности предоставления сетевого доступа:

Сегментация корпоративных сетей в концепции Zero Trust

В этой статье я бы хотел поделиться своими мыслями о материале по сегментации сетей представленном на недавно прошедшем LinkMetup и дополнить рассказ некоторыми важными на мой взгляд деталями. В результате я надеюсь представить более полную картину о тенденциях и возможностях сегментации корпоративных сетей с упором на интеграцию мультивендорных решений и оглядкой на концепцию Zero Trust.

Итак, что можно извлечь из презентации о сегментировании сетей представленной на недавнем linkmetup?

Требования к сегментации выдвигаются с упором на интеграционные возможности с централизованным управлением политиками, например RADIUS интеграция с динамической конфигурацией принадлежности портов к VLAN и управления навешивания ACL/фильтров.

Сегментация для проводных и беспроводных сетей. Когда проводную сеть предлагается сегментировать с помощью VLAN и Port ACL, беспроводные сети принято сегментировать на основе интеграции с возможностями представленными dot1x: динамическая ассоциация клиентов с VLAN. Альтернативой является групповая политика распределения PSK и изоляция клиентов на основе принадлежности к группам по средствам VLAN макросегментации.

Рекомендую ознакомиться с презентацией, представление материала было выполнено на достойном и главное понятном уровне.

Дополнения и замечания

Логирование

Масштабирование

Помимо пресловутой масштабируемости, бывает и так, что решения групповой сегментации не всегда предоставляют возможности для микросегментации, следовательно построить Zero Trust Network на основе такого исполнения будет невозможно. Назначение всех IOT устройств в одну группу по умолчанию не будет выполнять условию горизонтальной сегментации. Распределение устройств в разные группы повлечет увеличение количества групповых политик. См. пункт про масштабируемость.

Управляемость

Традиционные методы управления безопасностью через политики на основе IP-адреса отправителя требуют достаточно гибкой и динамичной системы управления. Политика должна отражать изменения назначенного IP-адреса.

Альтернативы

Основной тенденция развития безопасности и сегментации в частности в корпоративных сетях в последние годы это все таки концепт Zero Trust Network. Откуда этот концепт берется и как он применяется на практике? Это уже упоминалось в паре статей на хабре: здесь и здесь.

Мы же двинемся чуть дальше и в конце статьи перейдем от теории к практике. Continue reading.

Принципами концепта является деление сети на зоны: доверительная зона, внутри которой устройства могут общаться друг с другом автономно, и зона в которой любое автономное общение между устройствами должно проходить через межсетевой экран или устройство способное применить действие в соответствии с политикой безопасности. Любое общение между устройствами напрямую в такой зоне по умолчанию запрещено и не возможно.

Идея не нова, первые публичные упоминания замечены еще в 2007 году. Позднее концепт был зарегистрирован как рекомендация от официальных органов управления и был внедрен на ранних стадиях как минимум у одной известной компании.

Главное отличие в реализации этого подхода от подхода с групповой сегментацией является то, что в Zero Trust сегментация происходит с гранулярностью до одного хоста. Не маловажной деталью является и то, что корпоративная сеть должна быть полностью прозрачной с точки зрения мониторинга и логирования всех коммуникаций.

Архитектурные особенности

Итак, за основу берется уже полюбившаяся всем Leaf-Spine архитектура на основе EVPN VXLAN. В этой сети выделяются следующие роли устройств:

Access Leaf (L) подключающие клиентов напрямую, либо через точки беспроводного доступа. Эти устройства являются L2 VTEP.

Service Leaf (SL) подключающие фаерволы, устройства являются L3 VTEP.

Edge Leaf (EL) подключающие сторонние сервисы и внешние соединения. Эти устройства являются L2 VTEP.

В данной архитектуре мы может масштабировать сеть как за счет увеличения количества Leaf, так и за счет создание дополнительных POD сегментов, в каждом из которых имеется свой набор фаерволов. Соединения между POD осуществляется за счет технологии EVPN Gateway на основе draft-ietf-bess-evpn-overlay.

Сегментация нового образца

EVPN VXLAN + PVLAN

Первым вариантом решения является концепт Private VLAN. Конфигурационные особенности и зависимость от возможности поддержки необходимого функционала на чипах к сожалению делает данное решение ограниченным для ряда корпоративных линеек свитчей у некоторых вендоров.

EVPN VXLAN E-Tree lite

Для решения этой задачи необходимо добавить концепт E-Tree или EVPN hub-spoke разделить роли Leaf на root/leaf или hub/spoke соответственно. В концепции E-tree или EVPN Hub-Spoke, устройства, чьи VLAN в роли Leaf/Spoke, не разрешают прямого взаимодействия между устройствами на данном VLAN. Весь трафик от этих устройств будет направлен на устройство в роли Root/Hub.

С точки зрения распределения маршрутной информации используется концепт асимметричности. Leaf/Spoke импортирует маршруты только от Root/Hub. Root/Hub импортирует маршруты от всех Leaf/Spoke. Для осуществления отказоустойчивости между SL используется VRRP over VXLAN либо концепт Virtual Router.

В случае необходимости контролирования состояния Active/Standby фаерволов, можно воспользоваться конфигурацией Single-Active Multihoming VXLAN EVPN на SL.

С точки зрения решения для IPv6 overlay сети, следует также воспользоваться опцией ND no-onlink, что позволит предотвратить ситуацию в которой хосты устанавливают next-hop своих соседей вместо SVI на SL.

В случае необходимости поддержки мультикаст трафика и сервисов PTP, имеется возможность конфигурации либо IGMP snooping для head-end репликации трафика, в таком случае, все VTEP участвующие в L2 VPN получат трафик. Либо конфигурирование альтернативного решения на основе OISM с PIM в underlay сети.

Подводя итоги