Что такое проверка учетной записи

Как узнать, подтверждена ли ваша учетная запись на Госуслугах

Большинство государственных услуг сегодня стало доступно в режиме онлайн. При этом некоторые из них можно получить исключительно через портал Единых государственных услуг Gosuslugi.ru. Особый спрос на этот ресурс появился в период пандемии в РФ. Для полного доступа к его функционалу требуется особый статус пользователя. О том, как узнать, подтверждена ли учетная запись на Госуслугах, зарегистрированная на сайте, или в мобильном приложении, и как ее подтвердить, если это необходимо – читайте далее.

Как узнать, подтверждена ли учетная запись на Госуслугах: все способы проверки

Выяснить эту информацию можно после авторизации на портале единых государственных услуг. Для этого после входа на него, потребуется нажать кнопку «Войти», и ввести свой номер телефона и пароль. Такой статус учетки дает полный доступ ко всем электронным государственным услугам. Проверка статуса проводится на веб-портале таким образом:

Обратите внимание! В профиле личного кабинета на сайте Госуслуг при отсутствии активной кнопки «Подтвердить запись», она является подтвержденной.

Как проверить подтверждение учетной записи в мобильном приложении

Пользоваться Госуслугами можно не только через браузер, но и через удобное приложение на смартфоне. Если оно у вас установлено, то проверку статуса учетки легко выполнить через телефон:

Их можно редактировать, тапнув по кнопке внизу. Однако вам предстоит пройти повторную проверку прикрепленных документов.

Кстати, стоит сказать, что на портале можно открыть только одну подтвержденную учетную запись. Система просто не пропустит введение данных того же паспорта или СНИЛС.

Где подтвердить учетную запись на Госуслугах в 2021 году

Существует немало вариантов прохождения данной процедуры, являющейся обязательной для полноценного использования портала. Вы сможете осуществить ее такими доступными способами:

Использование двухфакторной проверки подлинности в учетной записи Майкрософт

Знаете ли вы, что можно повысить безопасность учетной записи, удалив пароль и выполняя вход без пароля? Как отказаться от паролей с помощью учетной записи Майкрософт.

Сведения о двухфакторной проверке подлинности

Что такое двухфакторная проверка подлинности?

Двухфакторная проверка подлинности помогает обеспечить защиту, усложняя вход в вашу учетную запись Майкрософт для другого пользователя. Она использует две различные формы идентификации: пароль и способ связи (также известный как сведения безопасности). Даже если кто-то другой узнает ваш пароль, он не сможет войти, если не имеет доступа к сведениям безопасности. Вот почему также важно использовать различные пароли для всех своих учетных записей.

Важно: Если двухфакторная проверка подлинности включена, вам всегда будут нужны две формы идентификации. Это означает, что если вы забыли свой пароль, вам потребуется два способа связи. Если вы потеряли свой способ связи, вы не сможете получить доступ к своей учетной записи только с помощью пароля. Для восстановления доступа может потребоваться до 30 дней. Вы даже можете потерять доступ к учетной записи. Поэтому мы настоятельно рекомендуем хранить три элемента сведений безопасности для вашей учетной записи на всякий случай.

Что происходит, когда вы включаете двухфакторную проверку подлинности

Если включить двухфакторную проверку, вы будете получать код безопасности по электронной почте, телефону или в приложении для проверки подлинности каждый раз при входе с недоверенного устройства. Если двухфакторная проверка подлинности отключена, вам придется лишь периодически подтверждать свою личность с помощью кодов безопасности в случаях, если безопасность вашей учетной записи находится под угрозой.

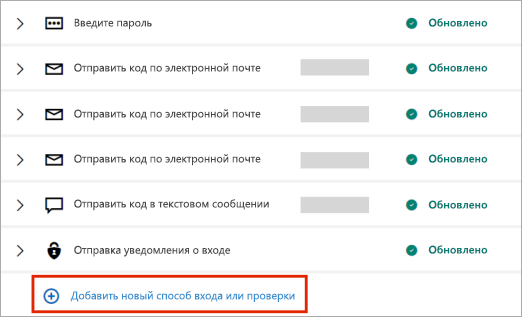

Необходимые настройки

Двухфакторная проверка подлинности начинается с ввода адреса электронной почты (мы рекомендуем применять два адреса электронной почты: стандартный и резервный), номера телефона или запуска приложения проверки подлинности. Если вы начнете входить в систему с нового устройства или из нового местоположения, мы отправим вам защитный код, который необходимо ввести на странице входа. Дополнительные сведения о приложении проверки подлинности см. в разделе Использование приложения Microsoft Authenticator.

Включение и выключение двухфакторной проверки подлинности

Откройте страницу Основные сведения о безопасности и выполните вход с помощью учетной записи Майкрософт.

Выберите Расширенные параметры безопасности.

В разделе Двухшаговая проверка выберите Настройка двухшаговой проверки, чтобы включить ее, или Выключение двухшаговой проверки, чтобы выключить ее.

Примечание: В ходе настройки этой учетной записи вам будет предоставлен QR-код для его сканирования с помощью вашего устройства. Это один из способов убедиться в том, что вы физически владеете устройством, на которое вы устанавливаете приложение Authenticator.

Сброс пароля при включенной двухфакторной проверке подлинности

Если вы забыли пароль, когда двухфакторная проверка подлинности включена для вашей учетной записи, вы можете сбросить его при наличии у вас двух способов связи с вами. Например, это могут быть запасной контактный адрес электронной почты или номера телефонов, которые вы использовали при включении двухфакторной проверки подлинности.

В зависимости от того, какие сведения безопасности добавлены в учетную запись, может потребоваться ввести код безопасности из приложения проверки подлинности и ввести код, отправленный на резервный электронный адрес.

Чтобы сбросить пароль, выполните действия, приведенные в разделе Как сбросить пароль учетной записи Майкрософт. Вместо одного кода безопасности для подтверждения вашей личности вы получите два.

Если вы ищете сведения об изменении, удалении или обновлении дополнительного электронного адреса или номера телефона, на которые вы получаете коды безопасности, выполните шаги, описанные либо в разделе Сведения о безопасности и коды проверки, либо в разделе Замена сведений о безопасности в своей учетной записи Майкрософт.

Если невозможно использовать коды безопасности, используйте пароли приложений

Некоторые приложения (например, почтовые клиенты на некоторых телефонах) или устройства (например, Xbox 360) не могут использовать стандартные коды безопасности. Если после включения двухфакторной проверки подлинности в приложении или на устройстве отображается сообщение о неправильном пароле, но вы уверены, что пароль был введен правильно, это означает, что для входа нужен пароль приложения или устройства.

Пароли приложений доступны, только если вы используете двухфакторную проверку подлинности. Если двухфакторная проверка подлинности не включена, вы не увидите раздел Пароли приложений на странице Дополнительные параметры безопасности.

Узнайте, как создавать и использовать пароли приложений в разделе Пароли приложений и двухфакторная проверка подлинности.

Проверка продуктов и служб, в которых используется учетная запись Майкрософт

Рекомендуется выполнять действия в указанном порядке при поиске имени пользователя вашей учетной записи Майкрософт.

|  |  |

| Безопасный рабочий стол включен | Проверяется значение параметра политики Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав. — Если включен безопасный рабочий стол, все запросы на повышение прав переходят на защищенный рабочий стол независимо от параметров политики для администраторов и обычных пользователей. | |

| CreateProcess | CreateProcess вызывает AppCompat, Fusion и функцию обнаружения установщика для проверки, не требуется ли приложению повышение прав. Исполняемый файл проверяется с целью определения требуемого для него уровня выполнения, который хранится в манифесте приложения для данного файла. CreateProcess завершается ошибочно, если требуемый уровень выполнения, указанный в манифесте, не соответствует маркеру доступа, и возвращает ошибку (ERROR_ELEVATION_REQUIRED) в ShellExecute. | |

| AppCompat | В базе данных AppCompat хранятся сведения в виде записей о решении проблем совместимости для каждого приложения. | |

| Fusion | В базе данных Fusion хранятся сведения из манифестов приложений, представляющие описания этих приложений. Схема манифеста обновлена — в нее добавлено новое поле, содержащее требуемый уровень выполнения. | |

| Функция обнаружения установщика | Технология обнаружения установщика служит для обнаружения исполняемых установочных файлов, что позволяет предотвратить выполнение установки незаметно и без согласия пользователя. | |

| Ядро | ||

| Виртуализация | Технология виртуализации позволяет предотвратить необъяснимый сбой несовместимых приложений или такой сбой, при котором не удается определить его причину. Служба контроля учетных записей пользователей обеспечивает также виртуализацию файлов и реестра, а также протоколирование приложений, выполняющих запись в защищенные области. | |

| Файловая система и реестр | При виртуализации файлов и реестра с разделением по пользователям происходит перенаправление запросов на запись в файлы и реестр, сформированных с разделением по компьютерам, в эквивалентные расположения, разделенные по пользователям. Запросы на чтение перенаправляются сначала в виртуализованные расположения с разделением по пользователям, а затем в расположения с разделением по компьютерам. |

существует изменение Windows Server 2012 контроля учетных записей из предыдущих версий Windows. Новый ползунок никогда не будет полностью отключен от UAC. Новый параметр будет:

Обеспечьте работу службы UAC.

Приводит к тому, что все запросы на повышение прав, инициированные администраторами, будут утверждены для автоматического утверждения без отображения запроса UAC.

Автоматически запрещает все запросы на повышение прав для обычных пользователей.

Чтобы полностью отключить UAC, необходимо отключить контроль учетных записей политики: запуск всех администраторов в режиме одобрения администратором.

настроенные приложения не будут работать на Windows Server 2012 при отключенном контроле учетных записей.

Виртуализация

Системные администраторы на предприятиях стараются защитить свои системы, поэтому многие бизнес-приложения разработаны в расчете на использование только маркера доступа обычного пользователя. в результате ит-администраторам не нужно заменять большинство приложений при запуске Windows Server 2012 с включенным UAC.

Windows Server 2012 включает технологию виртуализации файлов и реестра для приложений, которые не соответствуют требованиям UAC и для правильной работы требуется маркер доступа администратора. Виртуализация гарантирует совместимость даже тех приложений, которые не соответствуют требованиям UAC, с Windows Server 2012. Когда административное приложение, несовместимое с контролем учетных записей пользователей, пытается выполнить запись в защищенную папку, например Program Files, служба контроля учетных записей предоставляет приложению созданный специально для него виртуализованный вид того ресурса, который оно пытается изменить. Эта виртуализованная копия сохраняется в профиле пользователя. При этом отдельная копия виртуализованного файла создается для каждого пользователя, запускающего несовместимое приложение.

Большинство приложений корректно работают с использованием функций виртуализации. Однако, несмотря на то что виртуализация позволяет работать большинству приложений, она является лишь временным решением проблемы. разработчики приложений должны изменить свои приложения так, чтобы они соответствовали программе Windows Server 2012 logo, как можно скорее, а не полагаться на виртуализацию файлов, папок и реестра.

Виртуализация не применяется в следующих ситуациях.

Виртуализация не применяется к приложениям, для которых выполнено повышение прав и которые работают с маркером полного доступа на уровне администратора.

Виртуализация поддерживает только 32-разрядные приложения. 64-разрядное приложение с обычными правами при попытке получить дескриптор (уникальный идентификатор) объекта Windows просто получает сообщение об отказе в доступе. Полноценные 64-разрядные приложения Windows обязаны быть совместимыми с контролем учетных записей пользователей и записывать данные в предусмотренные для них расположения.

Виртуализация отключается для приложений, содержащих манифест с атрибутом требуемого уровня выполнения.

Уровни выполнения запроса

Манифест приложения — это файл XML, который описывает и определяет общие и закрытые сборки одновременного выполнения, которые приложению следует подключить во время выполнения. в Windows Server 2012 манифест приложения включает записи для обеспечения совместимости приложений UAC. Административные приложения, у которых в манифесте есть запись, запрашивают разрешение пользователя на доступ к его маркеру доступа. Большинство административных приложений, у которых отсутствует в манифесте такая запись, тем не менее могут выполняться без доработки. Для этого можно использовать исправления совместимости приложений. Исправления совместимости приложений — это записи базы данных, которые позволяют приложениям, не соответствующим контролю учетных записей, правильно работать с Windows Server 2012.

Все приложения, совместимые с контролем учетных записей пользователей, должны иметь в своем манифесте запись с требуемым уровнем выполнения. Если приложению требуется административный доступ к системе, его можно пометить, задав для него требуемый уровень выполнения «требуется администратор». Это гарантирует то, что система распознает его как административное приложение и выполнит необходимые действия по повышению прав. Требуемые уровни выполнения определяют права, необходимые приложению.

Технология обнаружения установщика

Программы установки — это приложения, предназначенные для развертывания программного обеспечения. Большинство программ установки выполняют запись в системные папки и разделы реестра. В эти защищенные системные расположения выполнять запись обычно имеет право только администратор с помощью технологии обнаружения установщика, что означает, что обычные пользователи не имеют достаточно прав для установки программ. Windows Server 2012 эвристическо обнаруживает программы установки и запрашивает учетные данные администратора или утверждение от пользователя с правами администратора для запуска с правами доступа. Windows Server 2012 также эвристическо обнаруживает обновления и программы, удаляющие приложения. Одной из задач, решаемых службой контроля учетных записей пользователей, является предотвращение запуска установки приложений незаметно для пользователя и без его согласия, потому что при установке производится запись в защищенные области файловой системы и реестра.

Технология обнаружения установщика применяется только к:

32-разрядным исполняемым файлам;

приложениям, не имеющим атрибута требуемого уровня выполнения;

интерактивным процессам, выполняющимся с правами обычного пользователя с включенной службой контроля учетных записей.

Перед созданием 32-разрядного процесса определяется, не является ли он программой установки. Для этого проверяются следующие атрибуты.

В имени файла содержатся ключевые слова: «install», «setup» или «update».

Поля ресурсов определения версии «Versioning Resource» содержат следующие ключевые слова: Vendor, Company Name, Product Name, File Description, Original Filename, Internal Name и Export Name.

Ключевые слова в параллельном манифесте встроены в исполняемый файл.

Ключевые слова в специальных записях StringTable связаны в исполняемом файле.

Ключевые атрибуты в данных сценария ресурса связаны в исполняемом файле.

Это законченные последовательности байтов внутри исполняемого файла.

Ключевые слова и последовательности байтов были получены при изучении общих характеристик различных технологий программ установки.

Чтобы функция обнаружения установщика могла работать, необходимо включить параметр политики Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав. Этот параметр включен по умолчанию, и его можно настраивать локально, используя оснастку «Локальная политика безопасности» (Secpol.msc), или для домена, OU или определенных групп с помощью групповой политики (Gpedit.msc).

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Служба контроля учетных записей пользователей позволяет предотвратить ущерб, который могут нанести компьютерам вредоносные программы, а также повысить управляемость рабочими местами, имеющимися в организации. Благодаря контролю учетных записей пользователей приложения и задачи выполняются в безопасном контексте неадминистративной учетной записи до тех пор, пока доступ к системе не будет разрешен администратором. Автоматическая установка неавторизованных приложений блокируется и тем самым предотвращаются нежелательные изменения параметров системы.

Процесс контроля учетных записей и взаимодействие

Все приложения, для работы которых требуется маркер доступа администратора, должны запрашивать подтверждение администратора. Существует только одно исключение — это взаимосвязь между родительским и дочерним процессами. Дочерние процессы наследуют маркер доступа пользователя от родительского процесса. При этом как родительский, так и дочерний процессы должны иметь один и тот же уровень целостности. Windows Server 2012 защищает процессы, помечая их уровни целостности. Уровень целостности является мерой доверия. Приложение с «высоким» уровнем целостности — это такое приложение, в котором выполняются задачи по изменению системных данных, например разбиение диска. Приложение с «низким» уровнем целостности выполняет задачи, которые могут подвергать риску операционную систему, например веб-браузер. Приложения с низким уровнем целостности не могут изменять данные в приложениях с высоким уровнем целостности. Если обычный пользователь попытается запустить приложение, требующее маркер доступа администратора, служба контроля учетных записей пользователя запросит действительные учетные данные администратора.

чтобы лучше понять, как происходит этот процесс, важно ознакомиться с подробными сведениями о Windows Server 2012 процесса входа в систему.

процесс входа Windows Server 2012

Ниже описано, как процесс входа в систему администратора отличается от процесса входа обычного пользователя.

По умолчанию как обычные пользователи, так и администраторы получают доступ к ресурсам и запускают приложения в контексте безопасности обычного пользователя. При входе пользователя в систему для этого пользователя создается маркер доступа. Маркер доступа содержит сведения об уровне доступа, предоставленного пользователю, включая специальные идентификаторы безопасности (SID) и привилегии в Windows.

При входе в систему администратора для него создаются два отдельных маркера доступа — маркер доступа обычного пользователя и маркер доступа администратора. Маркер доступа обычного пользователя содержит те же сведения о пользователе, что и маркер доступа администратора, но в нем отсутствуют привилегии администратора Windows и идентификаторы безопасности. Маркер доступа обычного пользователя применяется для запуска приложений, которые не выполняют задач администрирования (приложений обычного пользователя). Маркер доступа обычного пользователя затем используется для отображения рабочего стола (Explorer.exe). Explorer.exe является родительским процессом, от которого все другие запускаемые пользователем процессы наследуют свой маркер доступа. В результате все приложения работают в режиме обычного пользователя до тех пор, пока пользователь не даст согласие или не введет учетные данные для подтверждения возможности использования приложением маркера полного доступа на уровне администратора.

Пользователь, являющийся членом группы Администраторы, может входить в систему, выполнять поиск в Интернете и просматривать электронную почту, используя маркер доступа обычного пользователя. когда администратору необходимо выполнить задачу, для которой требуется маркер доступа администратора, Windows Server 2012 автоматически запросит пользователя на утверждение. Этот запрос называется «запрос на повышение прав». Его работу можно настраивать с помощью оснастки «Локальная политика безопасности» (Secpol.msc) или групповой политики.

термин «повышение прав» используется для ссылки на процесс в Windows Server 2012, который предлагает пользователю предоставить согласие или учетные данные для использования полного маркера доступа администратора.

Взаимодействие с пользователем UAC

Работа обычных пользователей при включенной службе контроля учетных записей пользователей отличается от работы администраторов в режиме одобрения администратором. рекомендуемый и более безопасный способ запуска Windows Server 2012 — сделать учетную запись основного пользователя учетной записью обычного пользователя. Работа в режиме обычного пользователя позволяет максимально повысить уровень безопасности управляемой среды. Используя встроенный в службу контроля учетных записей пользователей компонент повышения прав, обычный пользователь может без труда выполнять задачи администрирования путем ввода действительных учетных данных локальной учетной записи администратора. По умолчанию встроенным в службу контроля учетных записей пользователей компонентом повышения прав является запрос учетных данных.

Альтернативой работе в режиме обычного пользователя является работа в качестве администратора в режиме одобрения администратором. Используя встроенный в службу контроля учетных записей пользователей компонент повышения прав, члены локальной группы Администраторы могут выполнять задачи администрирования путем одобрения. По умолчанию встроенным в службу контроля учетных записей пользователей компонентом повышения прав для учетной записи администратора в режиме одобрения администратором является запрос согласия. Работу запроса на повышение прав в службе контроля учетных записей пользователей можно настраивать с помощью оснастки «Локальная политика безопасности» (Secpol.msc) или групповой политики.

Запрос согласия и запрос учетных данных

при включенном контроле учетных записей Windows Server 2012 запрашивает согласие или запрашивает учетные данные действующей учетной записи локального администратора перед запуском программы или задачи, требующей полного маркера доступа администратора. Применение запроса гарантирует невозможность незаметной установки вредоносных программ.

Запрос согласия

Запрос согласия выводится при попытке пользователя выполнить задачу, требующую маркера доступа на уровне администратора. Ниже приведен снимок экрана с запросом на согласие UAC.

Запрос учетных данных

Запрос учетных данных выводится при попытке обычного пользователя выполнить задачу, требующую маркера доступа на уровне администратора. Работу запроса по умолчанию для обычного пользователя можно настраивать с помощью оснастки «Локальная политика безопасности» (Secpol.msc) или групповой политики. Ввод учетных данных администратора может потребоваться также в случае, если для параметра политики Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором задано значение Запрос учетных данных.

На следующем снимке экрана показан пример запроса учетных данных UAC.

Запросы на повышение прав службы контроля учетных записей пользователей

Запросы на повышение прав выделяются разным цветом в зависимости от приложения, что позволяет быстро оценить возможный риск для безопасности со стороны запускаемого приложения. когда приложение пытается запуститься с маркером полного доступа администратора, Windows Server 2012 сначала анализирует исполняемый файл, чтобы определить его издателя. приложения сначала разделены на три категории, основанные на издателе исполняемого файла: Windows Server 2012, издатель проверен (подписан), а издатель не прошел проверку (без знака). на следующей схеме показано, как Windows Server 2012 определяет, какой запрос на повышение прав цвета должен быть представлен пользователю.

Запросы на повышение прав кодируются цветом по следующему правилу.

Изображение щита красного цвета на красном фоне: приложение заблокировано групповой политикой или принадлежит заблокированному издателю.

синий фон с синим и золотой значком щита: приложение является Windows Server 2012 административным приложением, например элементом панели управления.

Изображение щита синего цвета на синем фоне: приложение подписано с использованием Authenticode и является доверенным на локальном компьютере.

Изображение щита желтого цвета на желтом фоне: приложение не подписано или подписано, но не является доверенным на локальном компьютере.

Значок щита

Некоторые компоненты панели управления, например Дата и время, выполняют как административные операции, так и операции обычного пользователя. Обычные пользователи могут просматривать время и менять часовой пояс, но для изменения локального системного времени требуется маркер полного доступа на уровне администратора. Ниже приведен снимок экрана элемента панели управления » Свойства даты и времени «.

Изображение щита на кнопке Изменить дату и время указывает на то, что процессу требуется маркер полного доступа на уровне администратора и поэтому перед его запуском будет выведен запрос на повышение прав.

Защита запроса на повышение прав

Процесс повышения прав дополнительно защищен тем, что запрос направляется на безопасный рабочий стол. Запрос согласия и учетных данных по умолчанию отображается на защищенном рабочем столе в Windows Server 2012. Получить доступ к безопасному рабочему столу могут только процессы Windows. Для повышения уровня безопасности рекомендуется включить параметр политики Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав.

Когда исполняемый файл выполняет запрос на повышение прав, происходит переключение интерактивного рабочего стола (рабочего стола пользователя) к безопасному рабочему столу. При переключении к безопасному рабочему столу уменьшается яркость рабочего стола пользователя, появляется запрос на повышение прав, и дальнейшая работа может быть продолжена только после ответа на запрос. После нажатия одной из кнопок Да или Нет происходит обратное переключение к рабочему столу пользователя.

Вредоносные программы могут имитировать безопасный рабочий стол, но если для параметра политики Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором задано значение Запрос согласия, вредоносные программы не смогут получить повышение прав при нажатии пользователем кнопки Да на имитации. Если для параметра политики задано значение Запрос учетных данных, то вредоносные программы, имитирующие такой запрос, могут получить учетные данные от пользователя. Однако при этом вредоносные программы не получают повышенные права, а система имеет другие средства защиты, которые не позволяют им захватить контроль над интерфейсом пользователя даже при раскрытии пароля.

Вредоносные программы могут создавать имитации безопасного рабочего стола, но это может произойти только если пользователь предварительно установил вредоносную программу на компьютер. Процессы, требующие маркера доступа на уровне администратора, не могут быть установлены незаметно при включенном контроле учетных записей пользователя, поэтому пользователь должен явно дать согласие нажатием кнопки Да или путем ввода учетных данных администратора. Конкретное поведение запроса на повышение прав в службе контроля учетных записей пользователей зависит от групповой политики.

Архитектура контроля учетных записей

На приведенной ниже схеме показана архитектура службы контроля учетных записей пользователей.

Чтобы лучше понять каждый компонент, ознакомьтесь с таблицей ниже.