Что такое проверка браузера

Как проверить версию браузера

Сейчас очень важно иметь последнею версию интернет браузера. Так как разработчика постоянно улучшают и оптимизируют работу браузера, и устраняют различные проблемы с безопасностью. Так же для корректного отображения и работы различных сайтов и сервисо необходимо иметь актуальную версию. Проверить версию браузера очень просто, сделать это можно разными способами, есть даже онлайн сервисы которые смогут это сделать. Давайте расскажу как проверить версию любого браузера онлайн.

Как узнать версия браузера онлайн

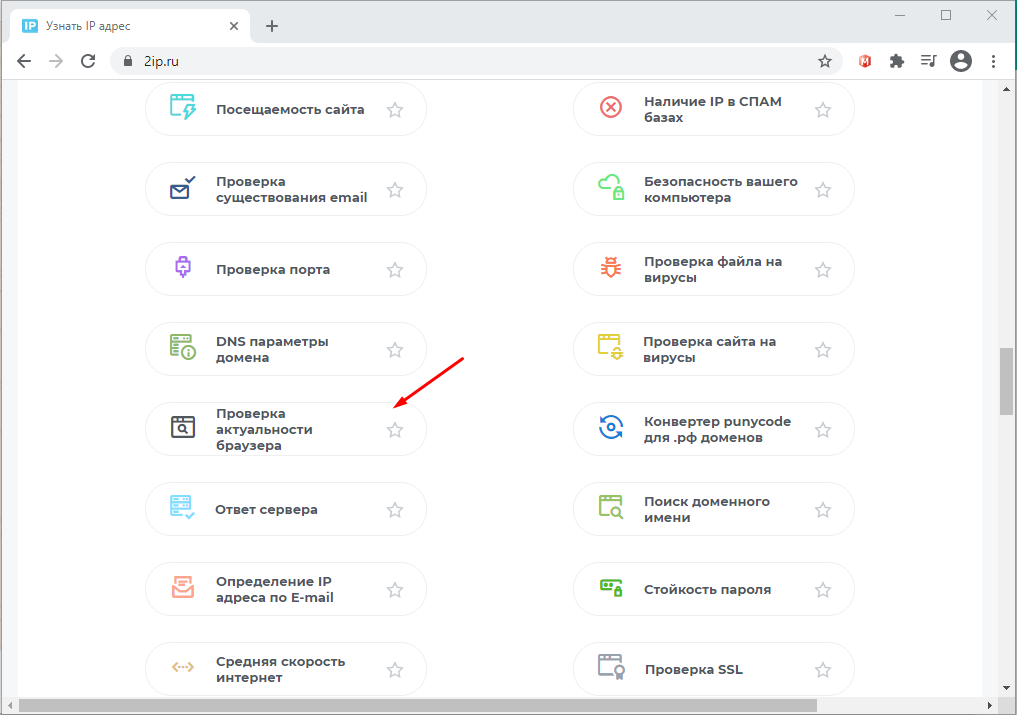

Первый и самый простой способ это проверка онлайн с помощью специального сайта 2ip.

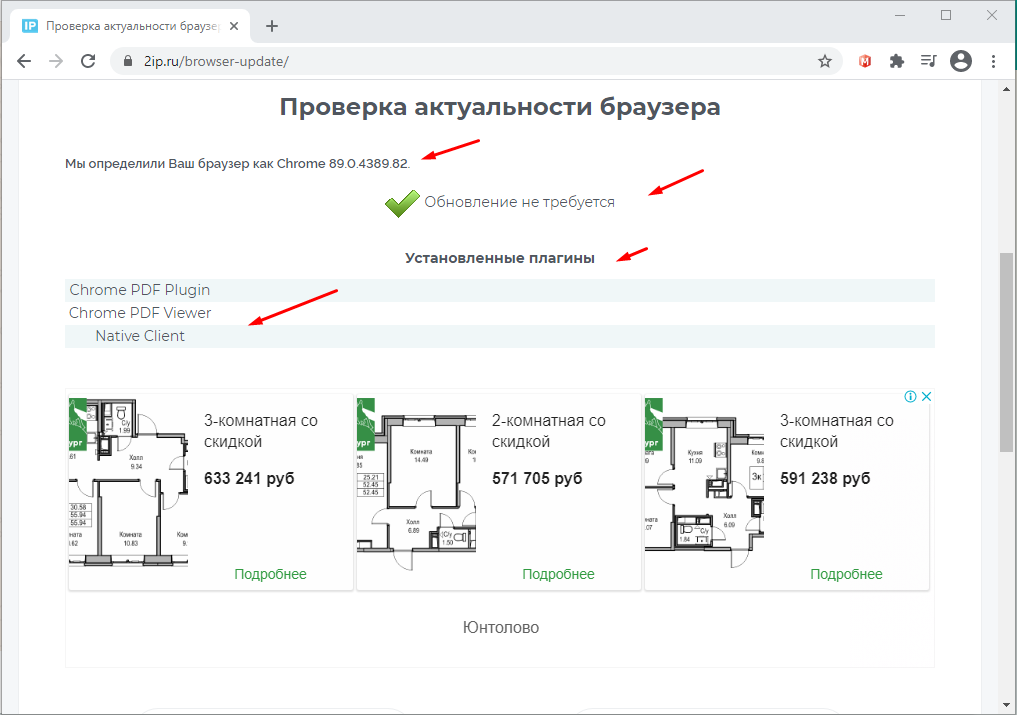

Он проверить версию любого браузера с которого вы его откроете. Переходим на сайт и ищем пункт «Проверка актуальности браузера».

После чего сайт проверить версию установленного у вас браузера на актуальность, так же сообщит информацию об установленных плагинах

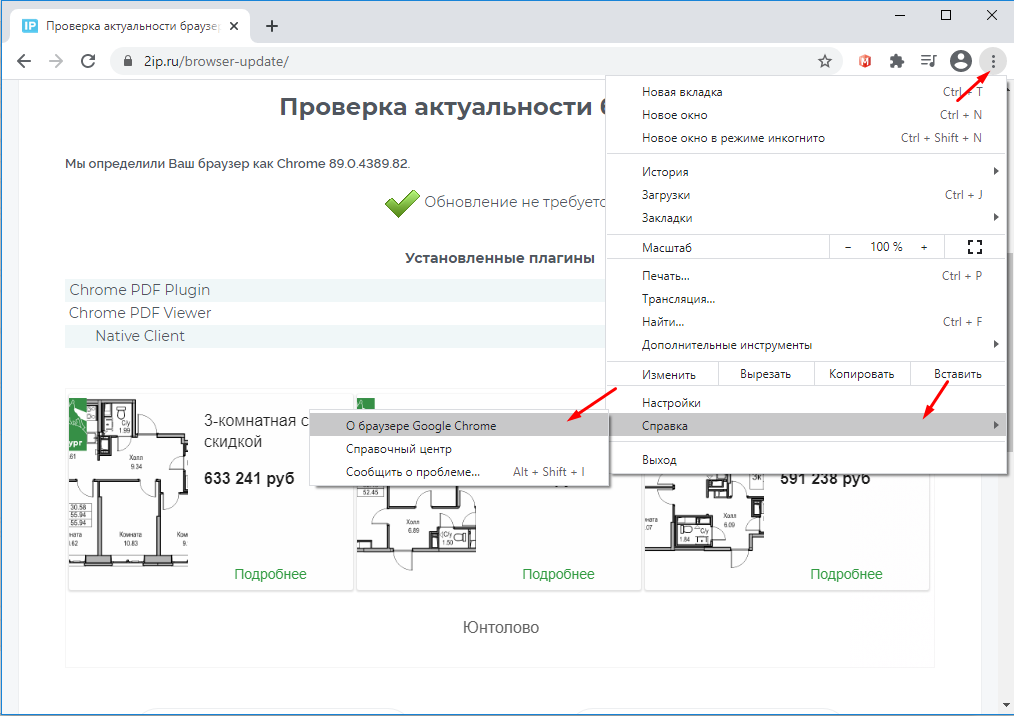

Проверить версию браузера можно и через сам браузер, последовательность действий примерно одинаковая. Давайте посмотрим как узнать версию браузера в самых популярных.

Как проверить версию браузера Google Chrome

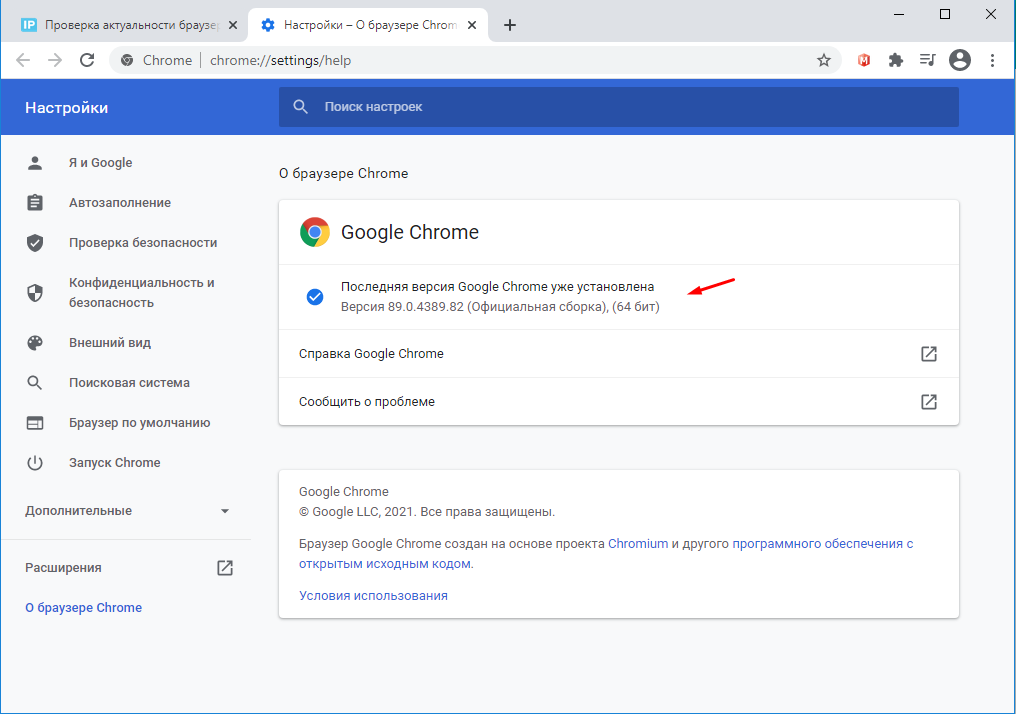

Для проверки версии Хрома нужно открыть «Настройки» выбрать раздел «Справка» и открыть пункт «О браузере Google Chrome».

В открывшемся окне вы увидите текущею версию и её актуальность.

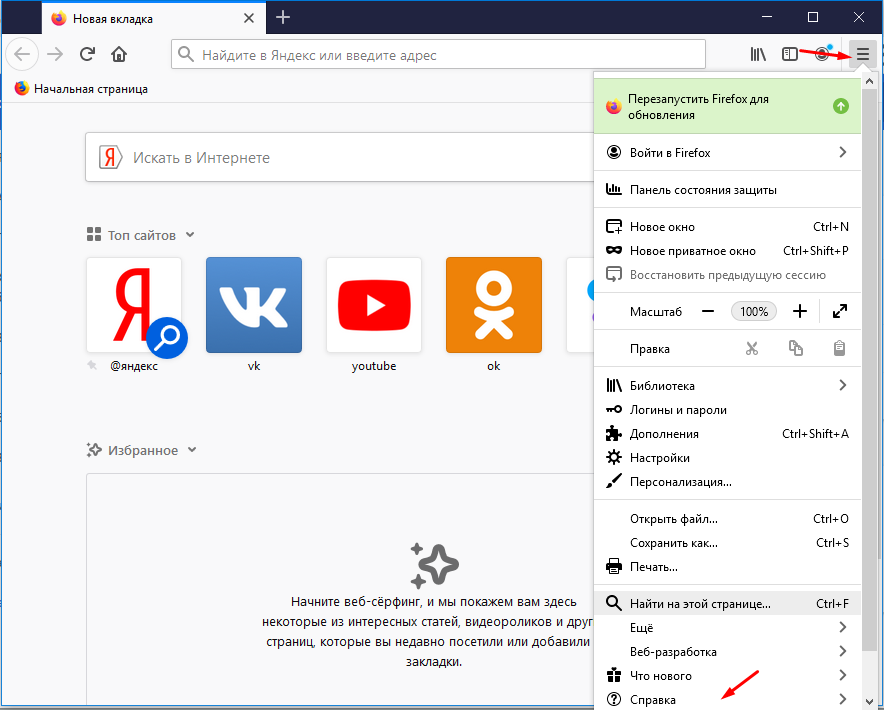

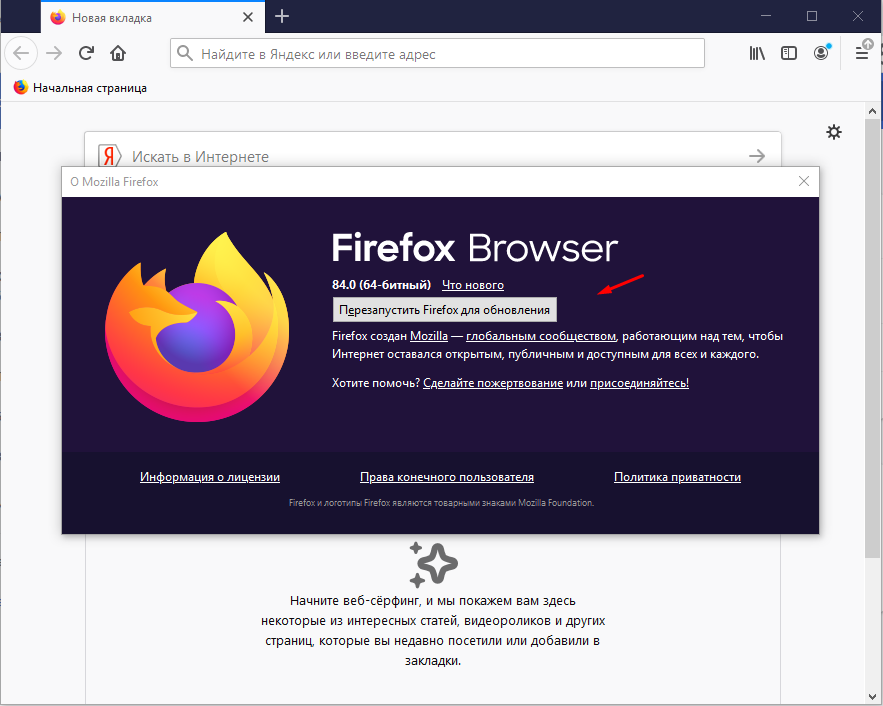

Как проверить версию браузера Mozilla Firefox

Мзилла еще один очень популярный браузер, узнать его версию можно если так же зайти в «Настройки» далее открыть «Справку» и выбрать пункт «О Firefox».

Вы также увидите версию браузере и если необходимо можете актуализировать её обновив.

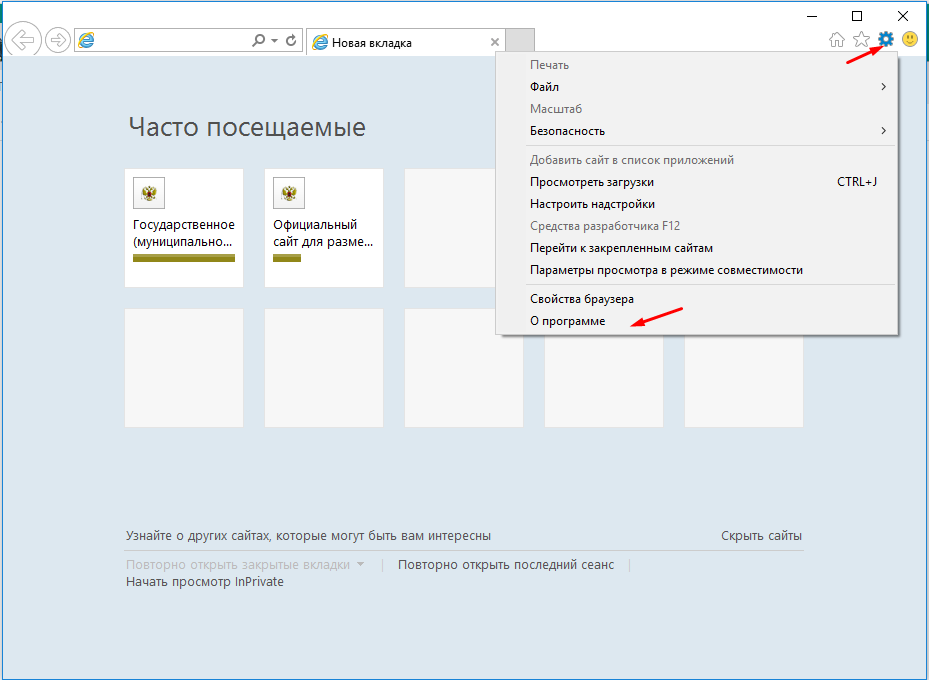

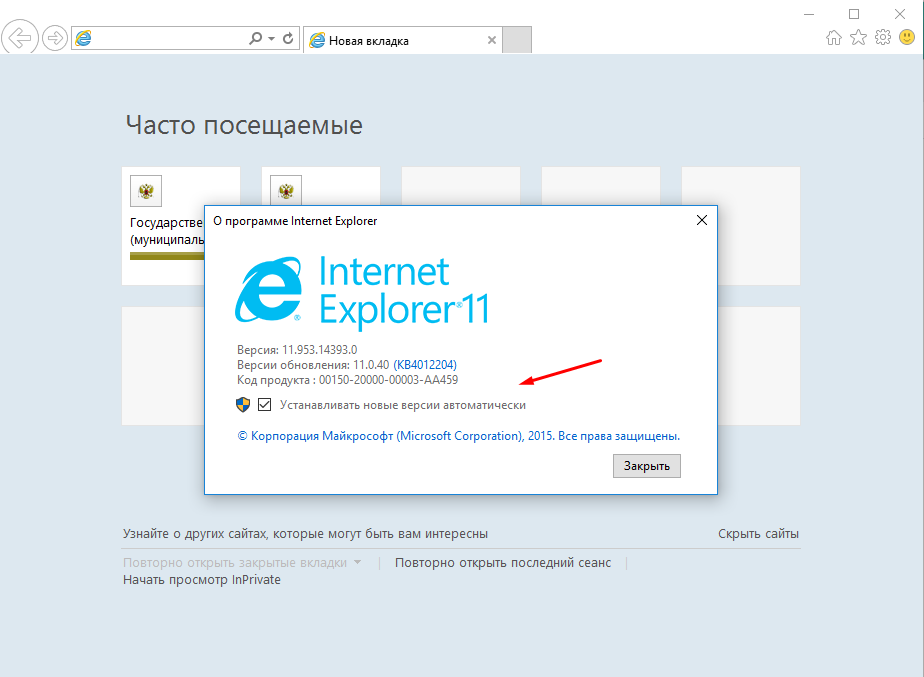

Как проверить версию браузера Internet Explorer

Браузер IE самый чувствительный к версии, так именно через него работают с площадками которые использую различные ЭЦП и шифрование. Проверить и при необходимость обновить версию можно точно также, открываем «Настройки» и выбираем «О программе».

После чего вы увидите текущие версию, рекомендую отметить пункт «Устанавливать новые версии автоматически.»

Вот такими способами можно узнать версию браузера и при необходимости произвести обновление.

Автоматическое тестирование аналитики в браузере

Представьте себе такую ситуацию. Вы запилили мегакрутую фичу на странице сайта и через месяц решили оценить её эффективность. Начинаете считать — и понимаете, что своим релизом вы сломали метрики на странице: случайно удалили код, отправляющий важные события аналитики, или забыли покрыть новую фичу событиями. Знакомо?

События — это действия пользователей на сайте, которые можно отслеживать: клики на кнопки, переходы и просмотры страниц. Когда пользователь совершает целевое действие, в систему аналитики отправляется событие. В итоге мы получаем отчёт о поведении пользователей на конкретной странице сайта.

Если события приходят некорректно, отчёт будет недостоверным.

Тестирование всех событий продуктовой аналитики перед каждым релизом обычно отнимает много времени. В этой статье я расскажу, как автоматизировать этот процесс.

Меня зовут Игорь Любин, я занимаюсь тестированием 14 лет. Сейчас работаю в Ozon департаменте Buyer Experience (BX, «Опыт пользователя»): отвечаю за тестирование десктопной и мобильной версий сайта, а также их бэкенда. Наш сайт представляет собой совокупность разных страниц, каждую из которых делает отдельная команда (мы называем их вертикалями). Я работал в нескольких вертикалях: «Каталог», «Корзина», «Личный кабинет». Сейчас я в команде платформы и помогаю всем вертикалям.

Обо мне лучше всего говорит скриншот из GitLab:

Раскрашенные квадратики показывают, когда я пишу код, комментирую и создаю merge requests. Ранее я писал тесты и фреймворки на Python, С#, Java, Ruby и PHP, а сейчас в основном использую TypeScript и Go. Все примеры в статье будут на TypeScript, но аналогичные подходы можно применять и в других языках.

Стек технологий

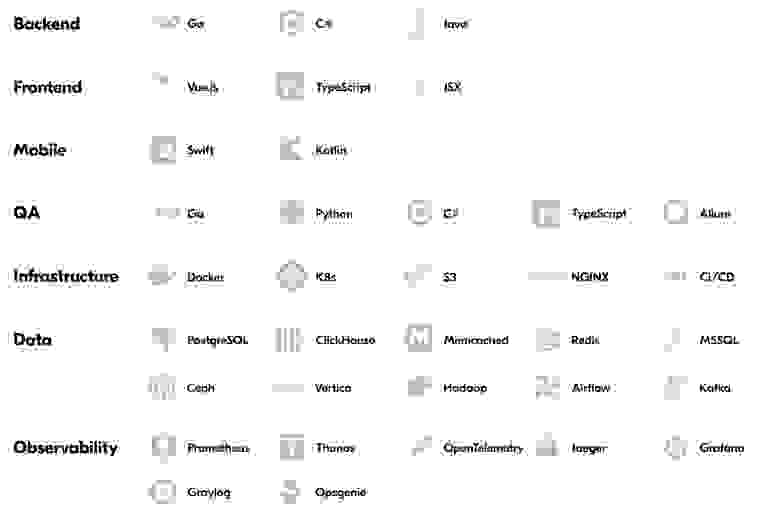

Вот что мы используем в Ozon:

Бэкенд — это все микросервисы, половина из которых написана на Go, остальные — на C#. Всё это завернуто в Docker и крутится в Kubernetes. Код хранится в GitLab, там же реализован CI/CD.

Фронтенд — большой монорепозиторий сайта на TypeScript. Мы тестируем его с помощью фреймворка WebdriverIO. Это полноценный фреймворк тестирования, который может управлять Selenium или Chrome DevTools Protocol.

Также у нас есть две тестовые площадки, на которых крутится Aerokube Moon, решение для Kubernetes. А работу сайта в разных экзотических браузерах мы тестируем с помощью BrowserStack.

Основные сценарии

Для примера я выбрал две странички: каталог и корзину.

Основные сценарии в каталоге — это просмотр товаров на так называемых плитках, на которые можно кликнуть и перейти на страницу с подробной информацией.

Также можно прямо на плитке нажать кнопку «В корзину» — и товар попадёт в корзину.

В корзине основной сценарий — нажатие на зелёную кнопку «Перейти к оформлению», которая ведёт на чекаут.

Сайт поделён на блоки — виджеты. Данные подтягиваются из бэкенда, а фронтенд их отображает в виде блоков-виджетов. Те из них, которые показаны пользователю, отправляют в аналитические системы событие view. Ещё есть событие click, которое отправляется, когда пользователь нажимает на кнопки и ссылки на виджетах.

Есть и другие события, но я их опущу.

Аналитика

Мы используем две системы аналитики: Google Analytics и собственную разработку Ozon Tracker. При этом наш трекер покрывает примерно 90% бизнес-задач. Обе системы нужно проверять.

Проблемы с событиями

Проблемы с событиями бывают разные, порой даже непредсказуемые. Приведу несколько примеров.

События не приходят

Голубая вертикальная линия на этом графике — это время релиза. После неё одна из линий идёт вниз. Это события добавления товаров в корзину, которые после релиза перестали получать аналитические системы.

Приходят не все события

На рекомендательной полке мы показываем товары. В этом примере на полке шесть плиток, а в аналитическую систему пришло только четыре события.

Битые события

В корзине находится товар. Событие отправляется, но оно битое: у него нет ID, пустое имя. Непонятно нашим коллегам из бизнеса, что пользователь положил в корзину.

Лишние события

Бывает так, что событий приходит больше, чем должно быть, потому что они дублируются. У нас был случай, когда на страницу добавили два одинаковых виджета разных версий, которые отравляли в аналитическую систему события. Таким образом, одно событие приходило два раза.

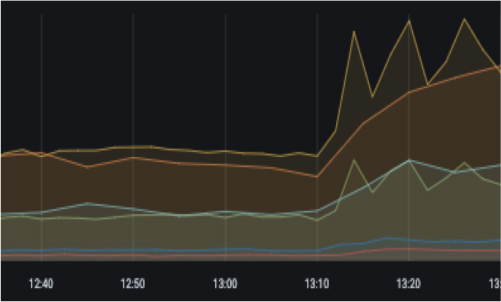

События приходят волнами

Причина волн на этом графике в том, что один из сервисов бэкенда стал долго отвечать, — и наша система аналитики просто выкидывала запросы к нему, не дожидаясь ответа. Так мы теряли часть событий.

События приходят с задержкой

Это график за три дня: оранжевая линия показывает, что событий стало больше, причём часть из них пришла ночью, то есть события где-то задерживаются.

Источники проблем

Если обобщить весь набор проблем, то можно выявить два их источника:

Тестирование аналитики

Браузерные тесты мы делим на три группы в порядке приоритета:

DataLayer

C Google Analytics связано понятие специального контейнера для событий. Браузер, в котором мы совершаем действия, накапливает события и складывает их в этот контейнер DataLayer, откуда информация потом отправляется в Google Analytics.

В тесте мы выполняем действия в браузере, а проверки делаем в DataLayer.

Содержимое контейнера можно посмотреть в консоли браузера.

Есть плагин для Chrome Datalayer Checker, в котором тоже можно увидеть все события. Так можно вручную осуществлять проверку.

Для автоматической проверки пишем такой тест:

Порядок действий здесь следующий:

В ней мы вызываем то же самое, что вручную вводили в консоли — window.dataLayer, — и получаем события, которые хотим проверить.

Подход с использованием DataLayer очень простой и быстрый: достаточно вызвать всего одну JS-команду. Но он применим только для тех аналитических систем, где есть некий контейнер для событий. Второй важный недостаток — не все события можно проверить с помощью DataLayer. Например, когда мы кликаем на плитку с товаром, то переходим на другую страницу с другим DataLayer и такой переход невозможно проверить. Поэтому в подобных случаях мы применяем механизм с перехватом запросов.

Перехват запросов

В тесте мы совершаем действия в браузере, он отправляет события в Google Analytics, а мы проверяем их, перехватывая запросы.

Как это делать в консоли? Во вкладке Network можно просматривать события collect. Там много непонятных на первый взгляд параметров, из которых мы выбираем нужные.

То же самое нужно сделать в коде: перехватить событие collect и отфильтровать запросы. Вот пример теста на клик, который мы не смогли бы реализовать в DataLayer:

После нажатия на плитку выполняется переход на другую страницу. Перехватчик будет сохранять события в переменную events.

В тестах мы можем выполнять как команды обычного Webdriver, то есть делать клики, так и команды CDP для перехвата запросов:

Переменная request будет содержать перехваченный запрос. С ней можно дальше работать: фильтровать данные и делать проверки.

Этот способ позволяет проверить больше сценариев, чем DataLayer: добавляются клики и переходы на страницы. Но он не подходит для тех случаев, когда события зашифрованы или обфусцированы, так как мы не можем проверить их содержимое.

Проверка в конечной системе

Мы проверяем, попадают ли в базу отправляемые браузером события.

Так это выглядит в коде:

Почему мы проверяем не через базу? Потому что тесты пишут много людей, а подключение к базе — это всегда какая-то одна учётная запись, которую очень удобно спрятать за сервисом, чтобы вызывать программно через клиент или проверять вручную с помощью Swagger.

Для ручной проверки у каждого нашего сервиса есть Swagger; сюда можно передать sessionId — и командой getEvents достать все события из ClickHouse.

Преимущество подхода в том, что проверки получаются более полными, более интеграционными, мы проверяем всю цепочку действий. Но для этого требуется больше времени — тесты становятся достаточно долгими.

Например, для Tracker у нас SLA равно пяти минутам, то есть событие гарантированно долетает до ClickHouse за пять минут. А вот для Google Analytics временной лаг составляет от четырёх часов до суток, поэтому такая проверка не годится.

Кроме того, не у всех инженеров есть доступ к конечной системе. Действовать надо осторожно, так что к Tracker мы обращаемся точечными выверенными запросами — иначе можно положить базу, ведь в аналитических системах очень много событий.

Проверка событий

Эта проверка есть в каждом тесте в рассмотренных выше примерах:

Что скрыто за конструкцией сравнения с эталоном?

Использование подходов

Тесты трекера мы делим на две группы:

Решение проблем

Выше я упоминал, что у нас два основных источника проблем с получением метрик: многочисленные релизы и инциденты эксплуатации.

Проблемы в релизах мы решаем встраиванием браузерных тестов в пайплайн.

Пайплайн production-сборки одного из сервисов бэкенда. Пайплайн сайта выглядит примерно так же, только тестов в разы больше.

В production мы используем технологию B/G deploy: после сборки сервисы выкладываются в так называемую синюю зону — пользователи их не видят. Пока сервисы в этой зоне, их можно тестировать. Мы делаем это с помощью браузерных тестов с наивысшим приоритетом. После их успешного прохождения можно пускать на сервисы трафик.

Вторая проблема — эксплуатация сайта. С ней гораздо сложнее, потому что не знаешь, в какой момент где и что откажет. Спасает запуск тестов по расписанию и мониторинг ими продакшена.

Сверху — график по Tracker, снизу — по Google Analytics. Слева — результаты тестирования аналитики, справа — данные из аналитических систем. Такие панели помогают наблюдать, как отправляются и поступают события. Благодаря этим графикам мы можем в течение дня оповещать вертикальные команды и реагировать на инциденты.

Оценка тестового покрытия по событиям аналитики

События из аналитических систем могут быть полезны тестировщикам для оценки тестового покрытия. Вот пример покрытия тестами кликов по виджетам:

Голубая колонка — это виджеты на разных страницах сайта, зелёная — количество кликов по ним пользователей. В правой колонке показано количество тестов на каждый клик в каждом виджете.

Для разделения событий от пользователей и от тестов у нас встроена механика. Для каждой категории мы ставим свой namespace. Когда по сайту ходят пользователи, аналитические события отправляются с меткой namespace user, а когда тесты — с namespace test. По этим категориям мы строим таблицу со статистикой.

Приведу несколько курьёзных примеров, которые мы выловили с помощью этой таблицы.

Пользователи кликнули на популярный виджет 5 млн раз — и при этом он не покрыт тестами! Если виджет сломается из-за релиза, это заметит большое количество людей — для нас будут потери.

А вот пример с непопулярным виджетом. На него не идёт трафик, но зато мы его тестируем.

Резюме

В статье рассмотрены три подхода, которые мы в Ozon применяем для тестирования аналитики:

Мы запускаем автотесты по двум сценариям:

Проверка браузера на вирусы

Многие пользователи компьютеров больше всего времени проводят в браузерах, используя его в служебных или рабочих целях. Естественно, этот фактор является критически важным для злоумышленников, которые попытаются сделать все, чтобы заразить пользовательский веб-обозреватель, а через него и сам компьютер. Если вы подозреваете, что такое произошло и с вашим проводником в интернет, самое время выполнить его проверку.

Проверка браузера на вирусы

Не бывает одного варианта заражения, при котором пользователь может смело зайти и избавиться от вредоносного ПО. Из-за того, что разновидности вирусов разные, необходимо проверить сразу несколько уязвимых мест, используемых для заражения. Разберем основные доступные варианты того, как браузер может подвергнуться атаке.

Этап 1: Проверка на майнеры

Уже не первый год актуален вид вредоносного кода, работающий как майнер. Однако работает он, конечно же, не на вас, а на того, кто этот код использовал против вас. Майнинг — процесс добычи криптовалюты, где задействуются вычислительные способности видеокарты. Люди, которые этим занимаются, обычно пользуются собственными видеокартами, из которых создают целые «фермы» (объединение самых мощных моделей видеокарт), ускоряя добычу прибыли. Не самые честные из них решают пойти более простым путем, не тратя огромные деньги на покупку оборудования и оплату электроэнергии, которую эти видеокарты потребляют в течение месяца. Они заражают компьютеры случайных людей в интернете, добавляя специальный скрипт на сайт.

Выглядит этот процесс как будто вы зашли на сайт (он может быть информативным или пустым, будто заброшенным или не развивающимся), но на деле невидимым для вас образом запускается майнинг. Часто необъяснимым образом компьютер начинает тормозить, и это прекращается, если закрыть вкладку. Однако такой вариант — не единственный исход событий. Дополнительным подтверждением наличия майнера может стать появление миниатюрной вкладки в углу экрана, развернув которую, вы можете увидеть почти пустой лист с неизвестным сайтом. Часто пользователи могут даже не замечать, что она запущена — на то, собственно, и весь расчет. Чем дольше запущена вкладка, тем больше профита от юзера получил хакер.

Итак, как же распознать присутствие майнера в браузере?

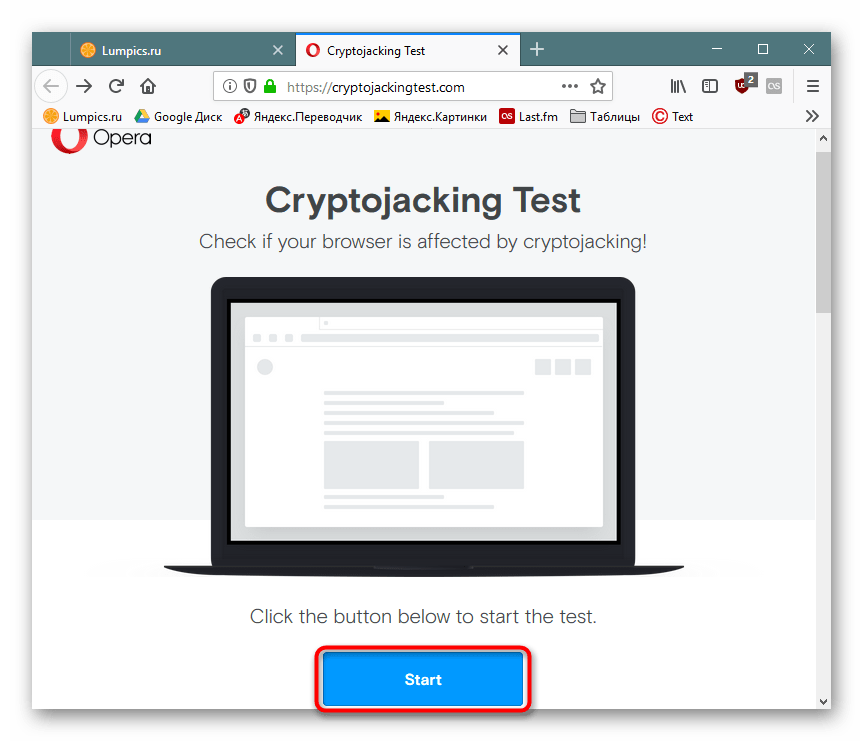

Проверка через веб-сервис

Разработчики Opera создали веб-сервис Cryptojacking Test, который проверяет наличие в браузере скрытых майнеров. Пройти его можно, пользуясь любым веб-обозревателем.

Перейдите по ссылке выше и нажмите кнопку «Start».

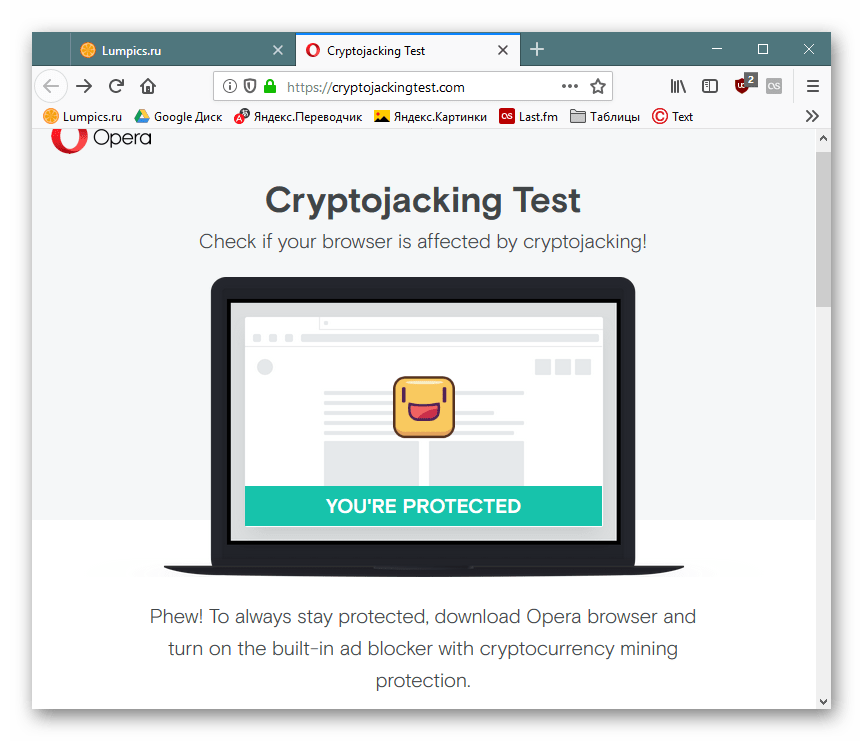

Дождитесь завершения процедуры, по окончании которого получите результат о состоянии браузера. При отображении статуса «YOU’RE NOT PROTECTED» требуется вручную предпринимать действия по исправлению ситуации. Однако стоит иметь в виду, что никогда нельзя полагаться на показатели этого и подобных сервисов на 100%. Для полной уверенности рекомендуется выполнить и те действия, что описаны ниже.

Проверка вкладок

Загляните во встроенный в веб-обозреватель «Диспетчер задач» и проверьте, сколько ресурсов потребляют вкладки.

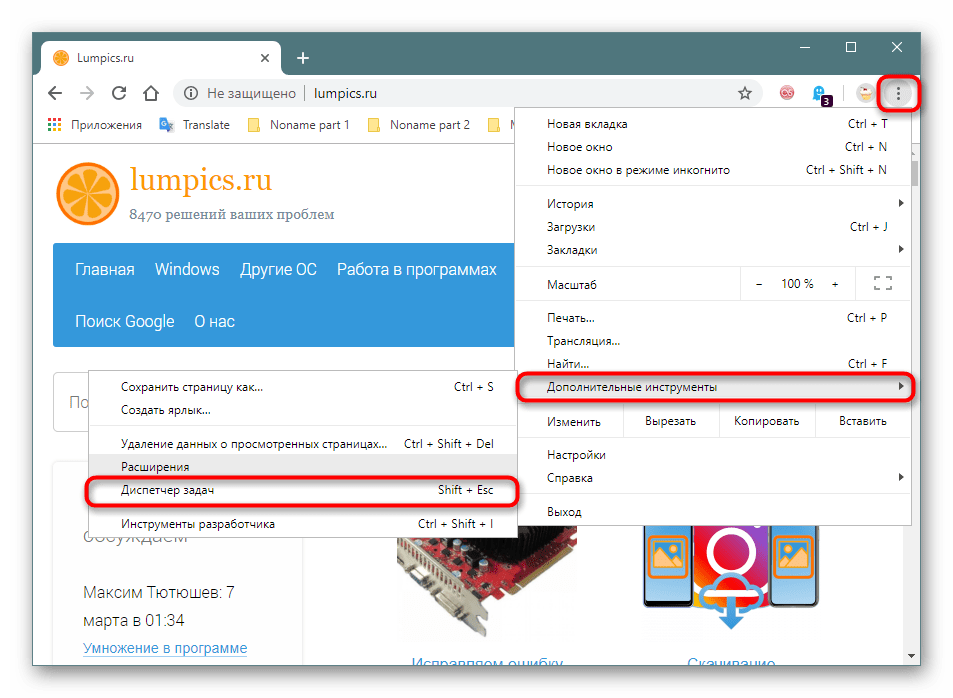

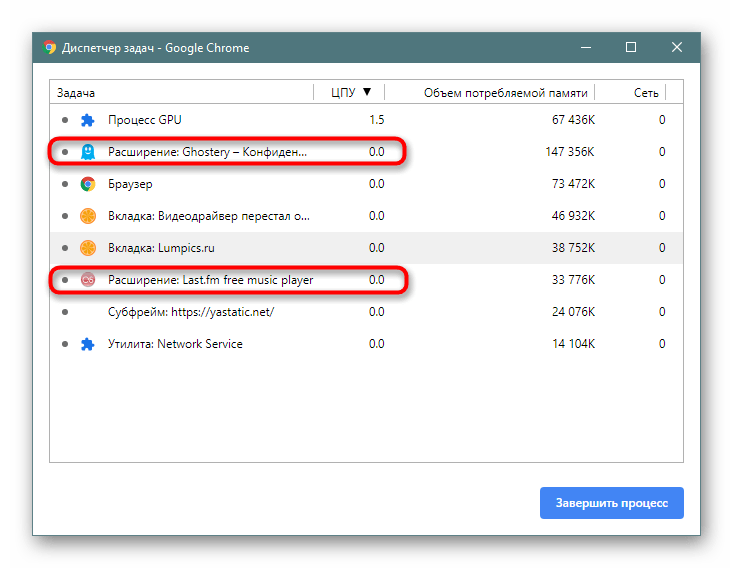

Браузеры на Chromium (Google Chrome, Vivaldi, Яндекс.Браузер и др.) — «Меню» > «Дополнительные инструменты» > «Диспетчер задач» (либо нажмите сочетание клавиш Shift + Esc).

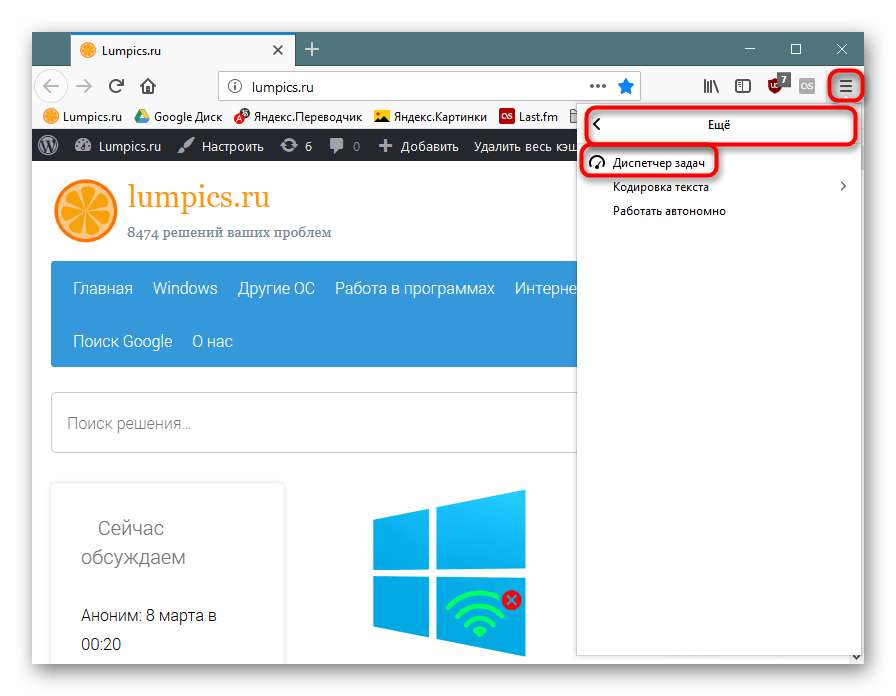

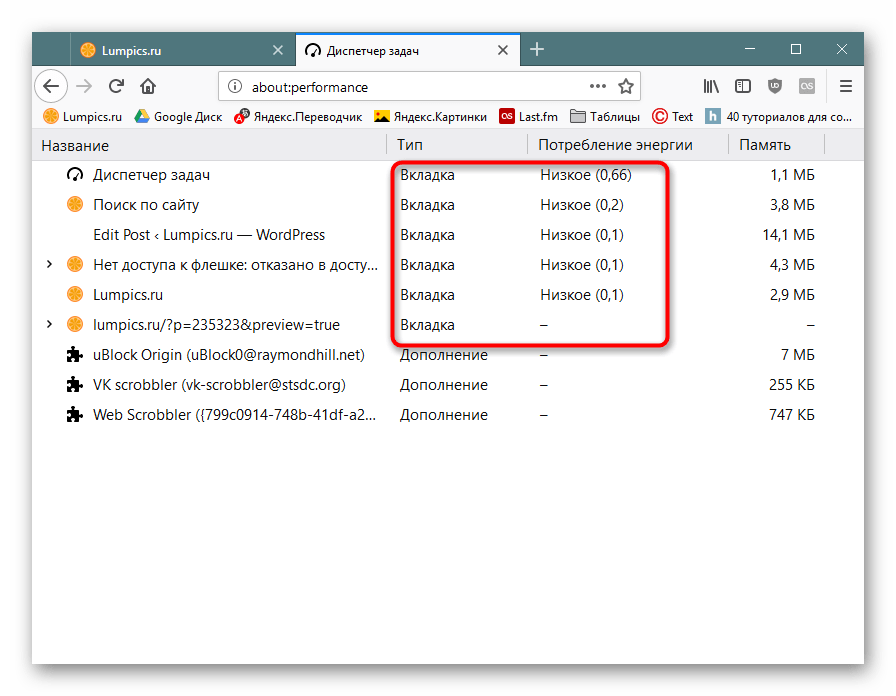

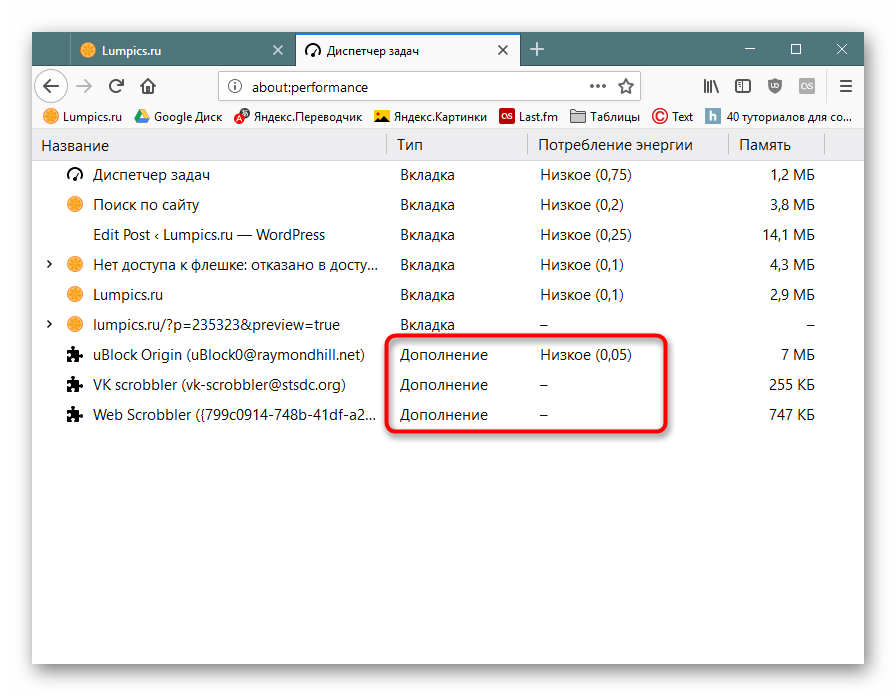

Firefox — «Меню» > «Еще» > «Диспетчер задач» (или введите about:performance в адресной строке и нажмите Enter).

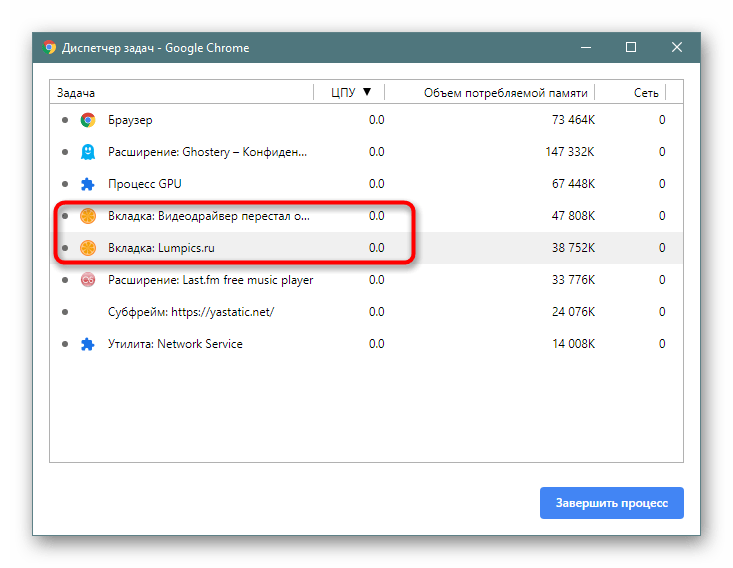

Если видите, что какой-то вкладкой ресурсов используется довольно много (это заметно по колонке «ЦПУ» в Chromium и «Потребление энергии» в Firefox), например, 100-200, хотя в норме это значение 0-3, значит проблема, действительно, существует.

Вычисляем проблемную вкладку, закрываем ее и больше не заходим на этот сайт.

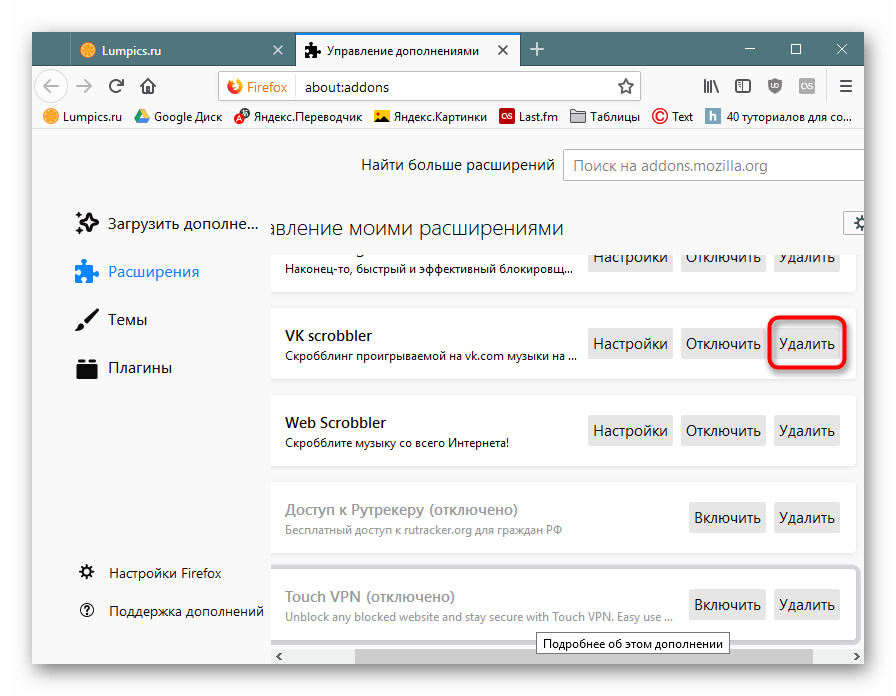

Проверка расширений

Майнер не всегда кроется на сайте: он может быть и в установленном расширении. И вы не всегда будете знать, что оно вообще инсталлировано. Его можно распознать точно так же, как и вкладку с майнером. Только в «Диспетчере задач» на этот раз смотрите не список вкладок, а запущенные расширения — они также отображаются как процессы. В Chrome и его аналогах они выглядят так:

В Firefox для них используется тип «Дополнение»:

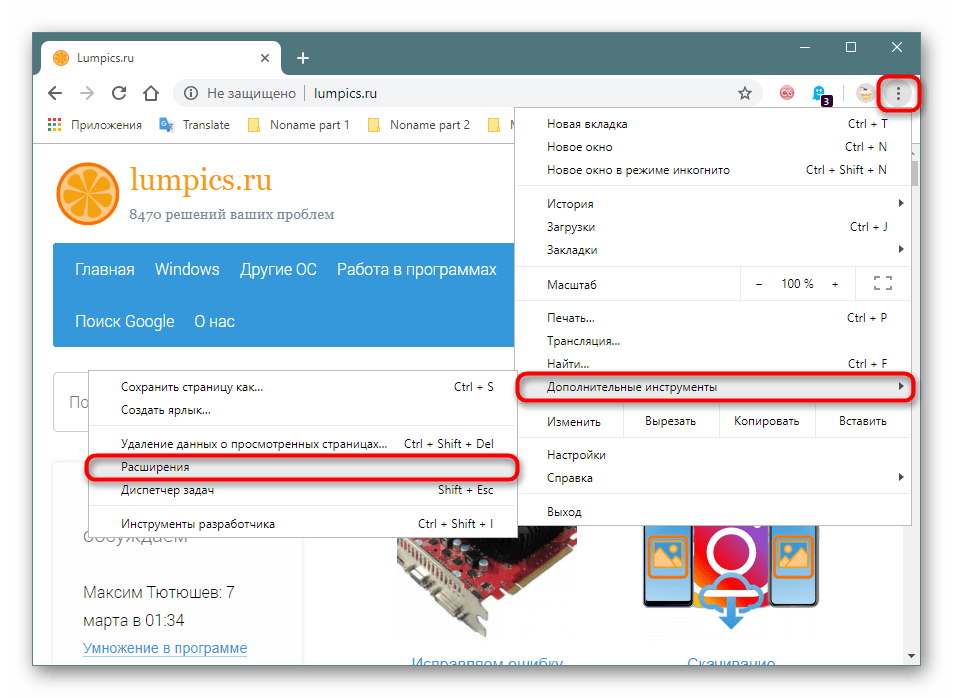

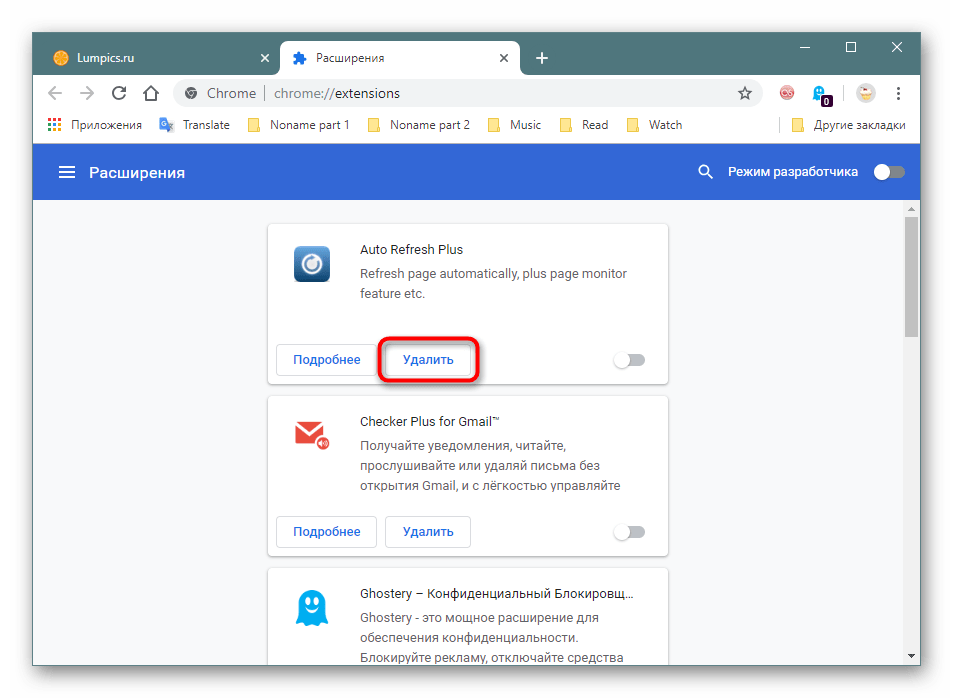

Впрочем, не всегда майнинг будет запущен в тот момент, когда вы смотрите «Диспетчер задач». Зайдите в список установленных дополнений и просмотрите их список.

Chromium: «Меню» > «Дополнительные инструменты» > «Расширения».

Firefox — «Меню» > «Дополнения» (или нажмите Ctrl + Shift + A).

Просмотрите список расширений. Если вы увидите какое-то подозрительное, которое вы либо не устанавливали, либо просто не доверяете ему — удалите.

Даже при условии, что там нет именно майнера, в неизвестных расширениях могут скрываться другие вирусы, например, похищающие данные пользователя от какого-то аккаунта.

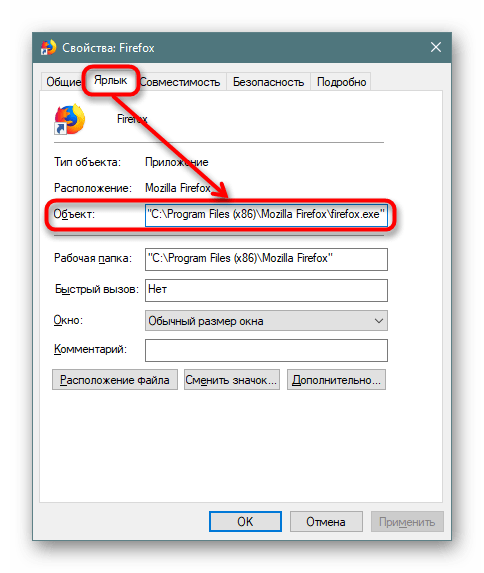

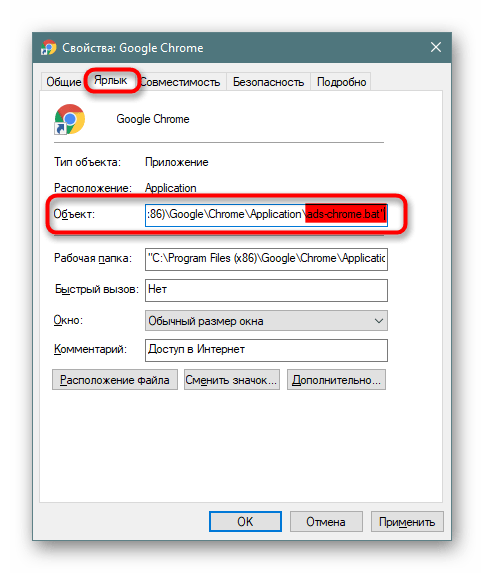

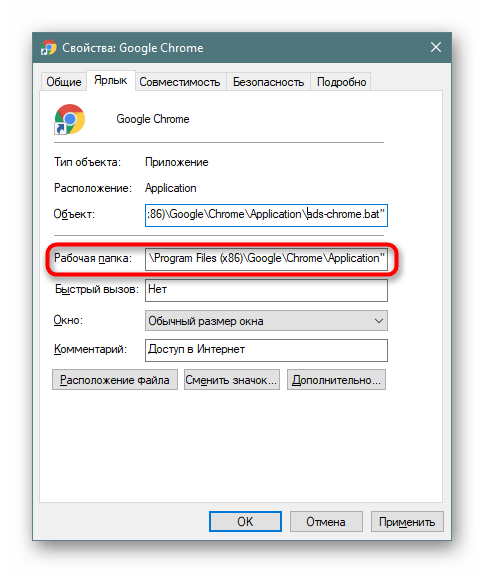

Этап 2: Проверка ярлыка

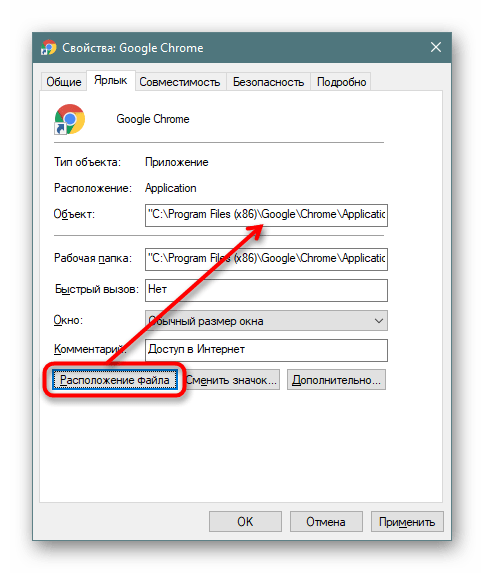

Формат ярлыка браузера (да и любой другой программы) позволяет к свойствам запуска дописать определенные параметры, вместе с которыми он будет запускаться. Обычно это используется в целях расширения функциональности или устранения неполадок, например, с отображением контента, но злоумышленниками может быть добавлен автозапуск вредоносного исполняемого файла, который хранится на вашем ПК в виде BAT и т.п. Вариации изменения запуска могут быть и более невинными, нацеленными на отображение рекламных баннеров.

Кроме того, можете нажать на «Расположение файла», чтобы быстро перейти к нему, но при условии, что поддельный файл находится в рабочей папке браузера (об этом вы можете узнать из поля «Объект»).

Этап 3: Сканирование компьютера

В обязательном порядке необходимо просканировать компьютер на наличие не только вирусов, но и просто нежелательного ПО, которое любит прописываться в браузере в виде тулбаров, поисковых систем по умолчанию, баннеров и т.д. Разными разработчиками было создано сразу несколько утилит, обнаруживающих вредоносное программное обеспечение, заставляющее, к примеру, подменять поисковик, открывать браузер самостоятельно, отображать рекламу в новой вкладке или в углах окна. Со списком таких решений и уроками по их использованию, а также с информацией по устранению проблемы, при которой веб-обозреватель открывается по своему желанию в любое время, вы можете ознакомиться в статьях по ссылкам ниже.

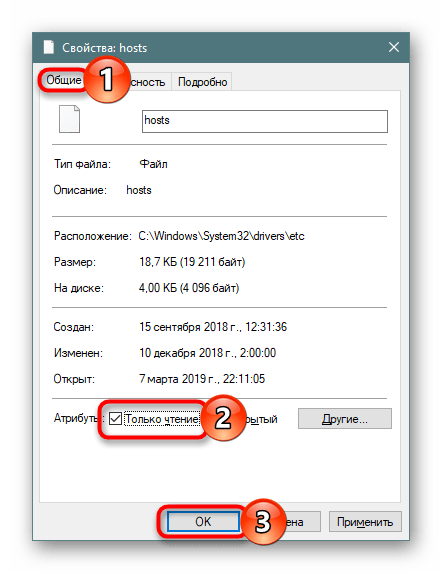

Этап 4: Очистка hosts

Часто пользователи забывают заглянуть в инструмент, напрямую управляющий доступом к тем или иным сайтам. В файл hosts нередко добавляются сайты, которые в дальнейшем запускаются в веб-обозревателе против воли человека. Процесс очистки не составляет труда, для этого найдите и выполните изменение файла по следующей инструкции.

Вам необходимо привести hosts к такому же состоянию, как на скриншоте статьи по ссылке выше. Учитывайте пару нюансов:

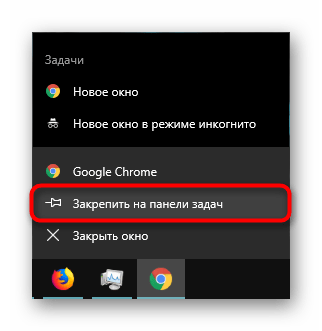

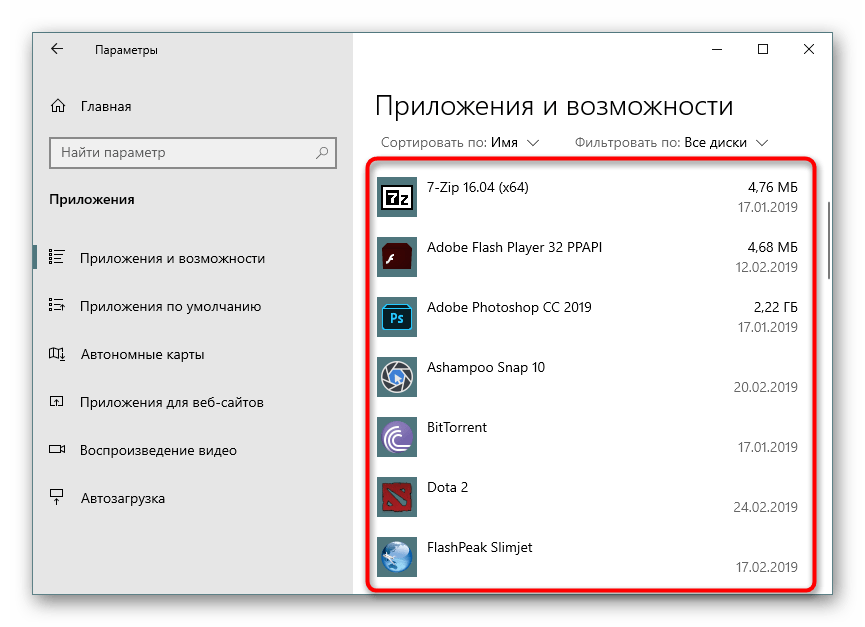

Этап 5: Просмотр списка установленных программ

Некоторые программы не определяются как рекламные или нежелательные, но по факту являются такими для пользователя. Поэтому внимательно осмотрите список установленного ПО, и если вы увидите незнакомое приложение, которое вы не устанавливали, выясните его значение. Программы с названиями в духе «search», «toolbar» и вовсе нужно удалять без раздумий. Никакой пользы они точно не принесут.

Читайте также: Способы удаления программ в Windows 7 / Windows 10

Заключение

Мы разобрали основные приемы проверки и очистки браузера от вирусов. В подавляющем большинстве случаев они помогают либо найти вредителя, либо удостовериться, что его нет. Тем не менее вирусы могут сидеть в кэше браузера, и проверить его на чистоту кроме как сканированием папки кэша антивирусом не представляется возможным. Для профилактики или после случайного скачивания вируса кэш настоятельно рекомендуется очищать. Сделать это несложно, используя следующую статью.

Расширения-блокировщики рекламы помогают не только убирать назойливые браузеры, но и блокировать агрессивное поведение некоторых сайтов, перенаправляющих на другие страницы, которые могут быть вредоносными. Мы рекомендуем uBlock Origin, вы можете выбрать и другой вариант.

Если даже после всех проверок вы замечаете, что с компьютером что-то происходит, вероятнее всего, вирус находится не в браузере, а в самой операционной системе, управляя, в том числе и ним. Обязательно просканируйте весь компьютер, используя рекомендации из руководства по ссылке ниже.

Помимо этой статьи, на сайте еще 12470 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.