Что такое пнд в информационной безопасности период

Защита персональных данных шифрованием

Информационная система любой организации содержит персональные данные (ПНд) о сотрудниках и клиентах, которые в соответствии с ФЗ № 152-ФЗ должны быть защищены.

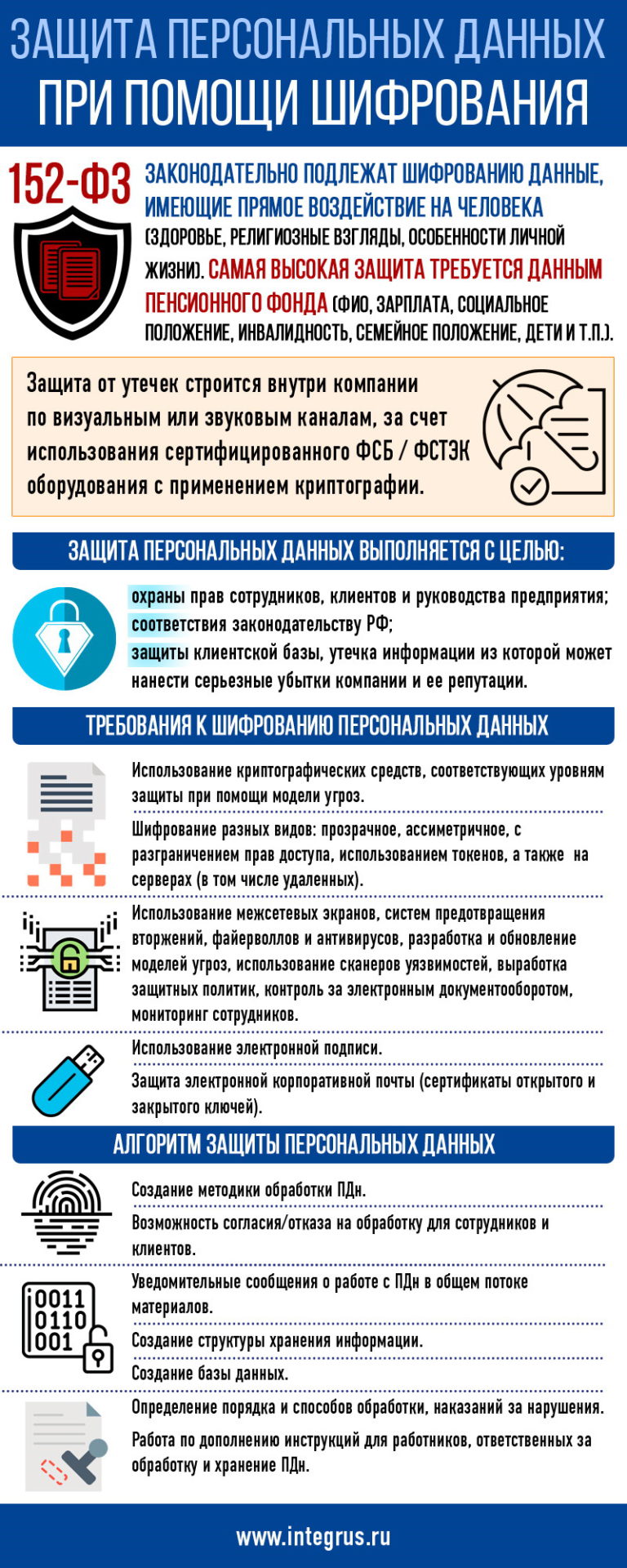

Законодательно подлежат шифрованию ПДн от обезличенно-общих до личных, имеющих прямое воздействие на человека (здоровье, религиозные взгляды, особенности личной жизни). Самая высокая категорийность защиты требуется данным, которые передаются в Пенсионный фонд (ФИО, зарплата, социальное положение, инвалидность, семейное положение, число детей и т.п.).

Разделяются базы данных на малые, средние и распределенные. В крупных системах важна отладка системы корреляции событий, устанавливающих взаимосвязь сообщений о потенциальных угрозах, проводящих комплексную оценку опасности.

Законом о шифровании персональных данных 152-ФЗ Правительство РФ установило алгоритм, позволяющий безопасно работать с информацией, а также меры взыскания в случае несоблюдения требований вплоть до уголовной ответственности и аннулирования лицензий. К шифрованию персональных данных предъявляются требования следующего порядка:

Необходимость регулярного обновления технологий защиты позволила выработать ГОСТы шифрования персональных данных (Р 34.11-2012 «Стрибог», блочные Р 34.12-2015 «Магма»/«Кузнечик», Р 34.13-2015). ГОСТовские алгоритмы устойчивы к взлому, отличаются высокой производительностью и хорошими данными распараллеливания), позволяя подбирать оптимальную защиту к различным (ограниченным или полноценным) ресурсам вычислительного оборудования.

Алгоритмы шифрования данных

Алгоритм защиты персональных данных в организации включает типовой перечень действий, которые необходимо выполнить для защиты:

Алгоритм построения системы защиты персональных данных состоит из пяти этапов:

Для распространенной платформы 1С шифрование выполняется без внешних компонентов, com объектов, чтобы полностью изолировать ее от привязки к операционной системе.

Защита персональных данных

Защита персональных данных

с помощью DLP-системы

Р ешения для защиты персональных данных в российских компаниях и учреждениях формируются на базе мер организационно-технического характера. Они должны соответствовать нормам правовых актов: Конституции Российской Федерации (статья 24), Федерального закона №152-ФЗ «О персональных данных» и специальным требованиям регуляторов. Функции регуляторов выполняют:

Что входит в понятие «персональные данные»?

Ключевой особенностью трактовки является словосочетание «любая информация», то есть закон позволяет буквально все организации записать в «операторы персональных данных». Логика понятна. Устраиваясь, например, на работу человек передает работодателю всю информацию о себе, а заключая, скажем, договор с физическим лицом – получает и обрабатывает ПДн. Госструктуры, банки, интернет-магазины, социальные сети – это всего лишь несколько примеров из обширного списка операторов ПДн.

Санкции за нарушение норм закона в области обработки и защиты персональных данных варьируются от штрафов (с 1 июля 2017 года размеры штрафов выросли ) до административной ответственности, не исключено и уголовное преследование.

Нарушение процедуры обращения с персональными данными угрожает также потерей деловой репутации. Выявление подобных фактов в компания нередко становится поводом для оттока клиентов. Значит, исполнять требования 152-ФЗ и соблюдать предписания регулирующих и контролирующих сферу ПДн структур – жизненная необходимость для каждой компании, которая прямо или опосредованно оперирует персональными данными.

Универсального подхода к исполнению требований всеми организациями, которые подпадают под контроль регуляторов, нет. Согласно законодательству, персональные данные разбиты на четыре категории. Компании формируют систему защиты ПДн в зависимости от категории, соответственно, различаются и требования к оператору.

Высоки требования закона к обеспечению защищенности и биометрических ПДн : биологических и физиологических характеристик, которые позволяют идентифицировать субъекта данных.

К четвертой категории – иных ПДн – причисляют все сведения, которые нельзя отнести к специальным, биометрическими или специальным, но по которым возможно идентифицировать субъекта данных. Защищать иные ПДн проще, чем биометрические или специальные. Однако требования к безопасности выше, чем в случае систем обработки данных из общедоступной категории.

Согласно постановлению правительства от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных», операторы при создании механизмов защиты должны учитывать численность субъектов ПДн. Законодательство делит ИСПДн на такие, в которых обрабатывают данные менее 100 тыс. и более 100 тыс. субъектов.

|  |  |

| копирование и распространение | уничтожение и блокировку | несанкционированное изменение |

В инфраструктуре комплексной защиты ИСПДн необходимо учитывать возможность присутствия внутреннего нарушителя. Ущерб персональным данным способен причинить любой сотрудник, намеренно или по неосторожности.

Модули «СёрчИнформ КИБ» перехватывают информацию, переданную на внешние устройства, по почте и через облачные сервисы, а также следят за операциями с файлами – копированием, удалением, изменением имени и содержания.

Меры, которые помогают предотвратить несанкционированный доступ, усилить надежность и отказоустойчивость ИСПДн, сохранить целостность и доступность информации внутри системы, перечислены в 152-ФЗ. Закон предписывает:

1. Определить масштаб информационной системы и категорию ПДн, смоделировать угрозы безопасности.

4. Провести до начала обработки ПДн комплексный аудит безопасности, включая аудит информационной системы, компонентов защиты, исполнения требований внутренних организационных и методических распоряжений.

5. Внедрить систему учета всех видов носителей информации ограниченного использования, в том числе ПДн.

6. Заложить в информационной системе функции резервирования и восстановления ПДн в случае несанкционированных изменений или уничтожения.

7. Установить регламент доступа сотрудников оператора к персональным данным в ИС. Уровни доступа должны сегментироваться в зависимости от должностных обязанностей.

8. Внедрить инструменты аудита и журналирования действий сотрудников с персональными данными.

9. Контролировать исполнение правил безопасности эксплуатации персональных данных и непрерывность работы защитных аппаратно-программных сервисов ИСПДн.

1. В системе обработки ПДн должна применяться идентификация и аутентификация пользователей, компонентов системы и персональной информации – объектов доступа, защиту которых нужно обеспечивать. Реализация требования предполагает сопоставление уникальных идентификаторов, которые присваиваются объектам и субъектам в ИСПДн. Это значит, необходимо задействовать механизмы авторизации и разграничения прав.

2. Программная среда должна быть ограниченной, что подразумевает наличие фиксированного перечня системного и прикладного ПО. У пользователя должны быть заблокированы полномочия изменять набор системных компонентов и разрешенного ПО. Пользователь вправе запускать и использовать ПО в рамках своей роли. Это обеспечит защиту от случайных действий сотрудников, способных нанести ущерб ИСПДн.

3. Хранение и обработка ПДн на съемных носителях возможна только при отлаженном учете устройстве.

4. Оператор должен обеспечить непрерывный мониторинг безопасности: вести журнал аудита событий, чтобы отследить, что произошло и какие меры были предприняты. Одновременно следует надежно защитить сам журнал аудита от модификации и удаления.

5. Система защиты ПДн должна включать антивирусные программные комплексы. Вредоносное ПО нередко становится причиной утечек конфиденциальной информации и частичного (реже – полного) выхода из строя информационной инфраструктуры.

6. Наряду с антивирусом рекомендуется применять системы обнаружения и предотвращения вторжений. Это позволяет анализировать и выявлять факты неавторизованного доступа на уровне сети или компьютерной системы, попытки превышения полномочий или внедрения вредоносного ПО и предпринимать меры по устранению угроз: информирование офицера безопасности, сброс соединения, блокирование трафика и т.д.

7. Несанкционированное изменение, повреждение информационной системы и ПДн фиксируют также системы обеспечения целостности, которые при использовании в ИСПДн должны иметь функции восстановления поврежденных компонентов и информации.

8. Уровень защищенности ИСПДн подлежит регулярному контролю. Развернутые программные компоненты, аппаратный инструментарий и установленные настройки должны обеспечивать непрерывную и полную защиту процедур обработки и хранения информации, исходя из экспертного класса информационной системы.

«СёрчИнформ КИБ» сертифицирована ФСТЭК России. Система соответствует четвертому уровня контроля недекларированных возможностей, которые могут навредить обрабатываемой информации. Это значит, что данные в системе защищены не только от утечек, но и от нарушения целостности, доступности и конфиденциальности.

Разработать и внедрить полный комплекс мероприятий по защите ПДн невозможно без освоения нормативной базы, навыков настройки технических средств и знаний принципов ПО, обеспечивающего информационную безопасность. Это значит, защищать персональные данным силами одного сотрудника, по меньшей мере недальновидно. Единственная ошибка на любом уровне рискует обернуться штрафами от регуляторов и потерей лояльности клиентов.

Сотруднику без ИБ-компетенций под силу разобраться в законодательстве и определить категорию ПДн. Пошаговые инструкции, доступные в Сети, помогут разработать регламент информирования субъектов ПДн о сборе информации и составить уведомление в Роскомнадзор о деятельности компании в качестве оператора ПДн – это стандартные документы. Определить роли, разграничить доступ и зафиксировать, какие сотрудники имеют доступ и какие операции вправе совершать с ПДн – несложная задача для специализированного ПО.

Проблема заключается в том, что даже обладающий нужной квалификацией ИТ- или ИБ-специалист не сможет внедрить и поддерживать в ИСПДн подсистему информационной безопасности без соблюдения ряда условий. Работа со средствами технической защиты – деятельность, лицензируемая ФСТЭК. Значит, перед оператором ПДн встанет задача получить лицензию регулятора.

Крупным организациям целесообразно нанять штат специалистов по информационной безопасности, выполнить условия, чтобы получить лицензию ФСТЭК, а затем самостоятельно создать и поддерживать систему обеспечения защиты персональных данных.

Небольшим организациям – обработчикам ПДн содержать ИБ-штат экономически невыгодно. Менее затратным, более разумным и быстрым будет вариант привлечь лицензиатов ФСТЭК. Это организации, которые профессионально занимаются защитой информации. Специалисты лицензиатов уже обладают всеми знаниями нормативной и технической базы, имеют опыт создания комплексных систем безопасности, в том числе информационной.

Еще одна возможность защитить ПДн для небольших компаний – отдать ИБ-задачи на аутсорсинг внештатным специалистам по безопасности «СёрчИнформ».

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Проект обеспечения защиты информации. Что такое и кому он нужен.

Защита информации довольно широкое понятие, однако все процедуры по обеспечению информационной безопасности регламентируются законодательством Российской Федерации. Опыт работы на рынке услуг по обеспечению информационной безопасности (ИБ) показывает, что большинство Заказчиков обрабатывает конфиденциальную информацию, относящуюся к коммерческой тайне и персональным данным физических лиц, сотрудников, клиентов, партнеров и т. д.

КТ и ПДн. Что можно, а что обязаны защищать.

Защита информации, относящейся к коммерческой тайне (КТ) реализуется на добровольной основе и по желанию владельца информационных ресурсов, которые включают в себя программно-технические средства обработки информации и саму информацию.

В отличие от КТ, защита персональных данных является обязательной, эта обязанность закреплена в Федеральном законе № 152-ФЗ «О защите персональных данных» от 26.01.2007 г. (далее – ФЗ-152). Кроме того, при организации процесса защиты информации, принадлежащей субъектам ПДн, Оператор обязан руководствоваться целым набором положений:

В соответствии со ст. 3 ФЗ-152 под персональными данными понимается любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

На основании ст. 19 упомянутого выше Федерального Закона при обработке персональных данных (далее – ПДн) должна обеспечиваться их защита путем определения актуальных угроз безопасности и организационных и технических мер, направленных на предотвращение вероятности реализации выделенных угроз в информационной системе персональных данных (далее – ИСПДн).

В соответствии с п. 2 Требований к защите ПДн, утвержденными Постановлением правительства РФ № 1119, безопасность ПДн при их обработке в информационной системе обеспечивается с помощью системы защиты (далее – СЗ) ПДн, нейтрализующей актуальные угрозы безопасности.

В соответствии с п. 3 Приказа ФСТЭК № 21 реализация мер осуществляется в рамках формирования СЗПДн в соответствии с Требованиями к защите ПДн при их обработке в ИСПДн, утвержденными ПП РФ № 1119.

Строгих требований, обязывающих необходимость разработки проектной документации, в том числе технического проекта, нет. Однако имеется другое обстоятельство, которое немаловажно и позволяет однозначно обосновать необходимость тех или иных затрат.

При построении любой системы важно понимать цели создания и задачи, возлагаемые на нее. Немаловажным фактором, определяющим и обоснующим проведения тех или иных работ, направленных на повышение защищенности конфиденциальной информации, является модель управления информационной безопасностью.

4 подхода к обеспечению защиты информации

В области защиты информации принято выделять следующие модели развития направления по обеспечению защиты информации:

Стихийная модель

С точки зрения затрат, самой затратной и наименее эффективной системой управления информационной безопасностью является стихийная модель. Управление ИБ начинается только после получения предписания от контролирующих органов или после наступления серьезного ИБ-инцидента. При этом, как правило, Заказчик убежден в том, что информационная безопасность и процессы, связанные с ней – пустая трата времени и денег. Если и устанавливаются средства защиты на рабочие места пользователей, то это происходит стихийно без точного понимания применяемых мер защиты.

Организационно-ориентированная модель

Организационно-ориентированная модель, в отличие от стихийной модели, имеет в основе инициативу руководства и персонала в управлении процессами защиты информации, однако, в силу разных обстоятельств, вся защита заканчивается на выпуске и соблюдении установленных в регламентах и политиках правилах. Но практика показывает, как бы строго не соблюдались правила обработки конфиденциальной информации, человеческие ошибки, невнимательность и неосведомленность пользователей увеличивают вероятность нарушения защищённости информационных активов.

Данная модель позволяет минимизировать злоумышленное воздействие со стороны внутренних нарушителей (персонала), но такого рода модель не позволяет обеспечить требуемый уровень защищенности от угроз со стороны внешних злоумышленников. При этом контроль за персоналом реализуется не в автоматизированном режиме, а следовательно, не в полном объеме, особенно в компаниях с большим штатом сотрудников.

«Бумажная» безопасность позволяет держать сотрудников в «ежовых рукавицах», но вот для внешнего злоумышленника такая модель управления ИБ не представляет особых проблем для реализации атак. Как правило, в такой модели управления ИБ статистика реализации инцидентов нарушения ИБ либо полностью отсутствует, либо фиксируются только случае нарушения инструкций и регламентов.

Инцидент-ориентированная модель

Инцидент-ориентированная модель управления ИБ имеет большую зрелость, чем ранее описанные модели, однако в таком подходе также имеется ряд недостатков. Основным – нерациональность расхода бюджета на защиту информации. Как правило, в таком случае планирование общего бюджета требует корректировок, нарушает стабильность функционирования всей Компании и вынуждает руководство выделять денежные средства не в самое удобное время и в весьма существенном объеме в разрезе основных затрат предприятия. Процесс обеспечения ИБ – это стресс для руководства, которое вынуждено «сидеть на пороховой бочке» и ждать, когда же ответственный за ИБ прибежит с дурной вестью о том, что снова взломан сервер и требуется закупить межсетевые экраны.

При таком подходе часто пытаются сделать все собственными силами, не прибегая к помощи специалистов, что еще больше усугубляет положение дел в Компании. Ухудшение происходит в тот момент, когда снова происходит инцидент и становится понятно, что средство защиты выбрано неправильно, настроено некорректно и его управлением никто не занимается. Документирование проводимых манипуляций со средствами защиты и информационной инфраструктурой, как правило, в такой модели никто не проводит.

При смене штата ответственных сотрудников клубок проблем в области ИБ еще больше запутывается. У новых сотрудников отсутствует понимание текущего состояния ИБ в организации, для чего были предприняты те или иные шаги существующей системы.

Риск-ориентированная модель

Риск-ориентированная модель является эталонной моделью развития как информационной безопасности, так и всего бизнеса в целом. Основным достоинством данного подхода является возможность управлять всеми процессами, происходящими в Компании. Управление в такой модели сопоставимо с методологией «разделяй и властвуй». Если кратко, то процесс управления ИБ представляет собой следующую последовательность действий:

1. Инвентаризация информационных ресурсов Компании.

2. Определение ценности ресурса и размера ущерба при его полной или частичной утрате.

3. Определение актуальных угроз информационной безопасности информационного ресурса и вероятности их реализации. На данном этапе дополнительно (для более точного расчета) могут быт определены актуальные уязвимости информационных системах.

4. Расчет величины риска от нарушения информационной безопасности информационного ресурса.

6. Принятие рисков и начало работ по снижению величины выявленных рисков. Для снижения величины рисков как правило применяют две методики:

8. Установка и настройка средств защиты информации.

9. Ввод в действие организационно-распорядительных документов по защите информации.

10. Эксплуатация защищенной информационной системы, поддержание эффективной работы системы защиты информации.

11. Периодическая оценка эффективности применяемых мер по снижению риска. Выполняется посредством мониторинга и анализ системы управления ИБ в целом.

12. Улучшение качества работы системы защиты информации, пересмотр результатов оценки рисков. Как правило, на данном этапе принимается решение о модернизации системы защиты информации и возвращаются к п.5. Рекомендуемая периодичность – 1 раз в 3 года, согласно требованиям НПА РФ.

Схематично данную последовательность действий можно представить в следующем виде:

Все вышеперечисленные этапы должны быть задокументированы и с установленной периодичностью обновляться.

Именно такой подход позволит управлять всем без резких перекосов и ненужных вложений, не паниковать, а действовать уверенно и согласно установленному плану. Такой подход позволит любой процесс, даже самый сложно формализуемый, сделать легко управляемым.

В связи с вышесказанным проектные решения являются не вынужденной тратой, позволяющей на определенной срок забыть о проблемах защиты информации, а способом упорядочивания всех процессов Компании.

Приведенные модели управления ИБ определяют зрелость компании, в том числе и в процессах управления бизнеса. С экономической точки зрения, распределение данных моделей и расходов на обеспечение информационной безопасности выглядит следующим образом:

Таким образом, можно сделать вывод о том, что проектная документация необходима в том случае, когда руководство Компании заинтересовано в четком понимании происходящих в ней информационных процессах, понимании своей системы защиты информации, планирует контролировать бюджет на создание и поддержание СЗИ, руководствуясь правилом «необходимо и достаточно», а также для наиболее эффективного управления информационными системами и системами защиты информации.

Защита ПДн в ГИС

При обработке ПДн в ИСПДн, принадлежащей или находящейся в эксплуатации государственного органа, является государственной информационной системой (далее – ГИС). В соответствии с п. 13 Приказа ФСТЭК 17 для обеспечения защиты информации, содержащейся в ГИС, проводится разработка и внедрение системы защиты информации информационной системы.

Создание системы защиты информации (далее – СЗИ) автоматизированной системы осуществляется согласно СТР-К («Специальные требования и рекомендации по технической защите конфиденциальной информации»). В соответствии с п. 3.7 в разработку СЗИ автоматизированной системы входят следующие стадии создания:

СЗИ для ГИС разрабатывается на основании технического задания на создание информационной системы (далее – ИС) и (или) технического задания (частного технического задания) на создание СЗИ ИС в соответствии с п. 15 Приказа ФСТЭК 17. Разработка СЗИ включает в себя:

Решает ли покупка сертифицированной программы проблему защиты ПДн?

Купить сертифицированную ФСТЭК учетную программу и успокоиться — это ли не мечта кадровика, бухгалтера, ИТ-специалиста! К сожалению, работа в прикладной сертифицированной программе не отменяет выполнения комплекса мер по защите персональных данных при их обработке в информационных системах.

В данном материале разберем теоретическую сторону проблемы. В дальнейшем рассмотрим практические шаги по выполнению требований по защите ПДн без использования сертифицированной программы.

Разберемся с понятиями

Обработку и защиту персональных данных в информационных системах регламентирует Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных». Конкретные меры защиты описывает Приказ ФСТЭК РФ от 18.02.2013 № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

Некоторые пользователи ошибочно полагают, что если программа имеет сертификат ФСТЭК, то она позволит решить все технические требования по защите персональных данных. Однако использование сертифицированной программы обработки персональных данных реализует лишь часть из множества требований, описанных в 21-м Приказе ФСТЭК.

Проблема во многом связана с тем, что пользователи объединяют понятия «программа» и «информационная система», из-за чего складывается мнение, что, защитив «программу», можно выполнить требования Закона № 152-ФЗ.

Предлагаем разобраться с понятиями, к которым закон предъявляет требования. А также попытаемся найти компромисс между требованиями закона и реалиями жизни. Ведь иногда буквальное выполнение закона может парализовать реальную деятельность организации.

Чего же хочет закон?

Для того чтобы выявить различие понятий «информационная система» и «программа», обратимся к нормативной документации.

Информационная система — совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств (Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации»).

Программа — данные, предназначенные для управления конкретными компонентами системы обработки информации в целях реализации определенного алгоритма («Обеспечение систем обработки информации программное. Термины и определения. ГОСТ 19781-90»).

Таким образом, информационная система включает в себя базы данных, компьютеры, на которых располагаются эти базы данных, а также программы, обрабатывающие эту информацию. Программа — лишь одна из составляющих всей информационной системы.

Федеральный закон № 152-ФЗ предъявляет требования в первую очередь к защите информационной системы, обрабатывающей персональные данные, а не конкретно к программе.

Обеспечьте защиту персональных данных в вашей компании

Что такое сертифицированная программа и какие требования по защите ПДн она выполняет?

Приказ ФСТЭК № 21 в зависимости от необходимого уровня защищенности персональных данных предъявляет различные требования к сертифицированным программам. Так, например, для обеспечения первого уровня защищенности персональных данных применяются средства защиты информации, программное обеспечение которых прошло проверку не ниже чем по четвертому уровню контроля отсутствия недекларированных возможностей. А для обеспечения третьего уровня защищенности персональных данных в информационных системах, для которых к актуальным отнесены исключительно угрозы третьего типа, требований к уровню контроля отсутствия недекларированных возможностей не предъявляется.

Немаловажным является тот факт, что, согласно 21-му Приказу ФСТЭК России, использование сертифицированных программ является лишь одной из мер по обеспечению безопасности персональных данных и реализуется лишь в случаях, когда применение таких средств необходимо для нейтрализации актуальных угроз безопасности персональных данных.

На практике сертифицированные программы имеют ряд ограничений:

Это означает, что каждое обновление, связанное с улучшением интерфейса или с внесением изменений со стороны законодательства, будет требовать сертификации. Следовательно, установить критически важное обновление будет невозможно, пока новая версия не получит всех разрешительных документов. В ситуации, когда ПФР выпускает новые формы в период текущей отчетности, это может быть весьма неудобно. Кроме того, сертифицированное решение всегда будет стоить дороже несертифицированного, так как в его стоимость включены затраты на сертификацию.

Итак, использование сертифицированных программных продуктов закрывает лишь часть технических требований по защите персональных данных. Для выполнения всех необходимых организационных и технических мер по обеспечению безопасности персональных данных потребуется установка дополнительных средств защиты информации, разработка организационно-распорядительной, проектной и эксплуатационной документации.

Как выполнить требования и не парализовать работу предприятия

Оптимальным решением может быть выбор качественного лицензионного программного обеспечения, в котором учтены основные требования к организации обработки персональных данных в соответствии с Федеральным законом № 152-ФЗ «О персональных данных», в сочетании с применением необходимых организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационной системе.

Алгоритм действий по приведению информационной системы в соответствие ФЗ № 152

Для приведения информационных систем в соответствие с требованиями законодательства и нормативных документов регуляторов необходимо:

Аттестация не является обязательной, однако получение аттестата соответствия даст уверенность в том, что реализованные в рамках системы защиты персональных данных меры по обеспечению безопасности персональных данных достаточно эффективны и удовлетворяют всем требованиям безопасности информации.